عدو داخل الفريق: خدعة عامل تكنولوجيا المعلومات الكوري الشمالي

جدول المحتويات

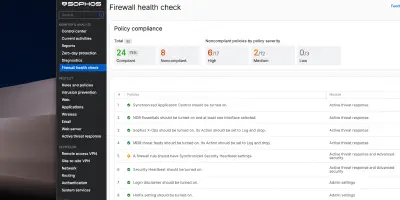

أتعامل مع قضايا الأمن السيبراني بشكل يومي، على المستويين المهني والشخصي. أراجع إعدادات الجدران النارية (Firewalls)، وأحلّل سجلات الأحداث (Logs)، وأختبر سيناريوهات اختبارات الاختراق (Penetration Tests)، وأتواصل باستمرار مع مسؤولي تقنية المعلومات (IT) في شركات بمختلف الأحجام. وما أراه يتكرر مرة بعد مرة هو الآتي: معظم مسؤولي الـ IT لا يدركون أصلًا حجم المخاطر التي يستهينون بها.

تركيزهم ينصب غالبًا على برمجيات الفدية (Ransomware)، وهجمات التصيّد (Phishing)، والمهاجمين الخارجيين الذين يحاولون اختراق الجدار الناري. وهذا منطقي؛ فهذه هي التهديدات الكلاسيكية التي تربّينا مهنيًا على التعامل معها.

لكن هناك نوعًا آخر من الهجمات. أقدم بكثير، وأكثر دهاءً: العدو من الداخل.

قصة من صيف 2023 ما زالت حتى اليوم، في نظري، شديدة الدلالة. تبيّن كيف تمكنت مجموعة قراصنة تابعة لدولة - نظام كوريا الشمالية - من التغلغل ليس في شركة واحدة فقط، بل في بناء شبكة كاملة من الجواسيس. والأسوأ (أو الأفضل من منظورهم): الأشخاص الذين يوفّرون البنية التحتية والأجهزة، غالبًا لا يدركون أصلًا لمصلحة من يعملون.

Christina Chapman ومزرعة الحواسيب المحمولة في أريزونا

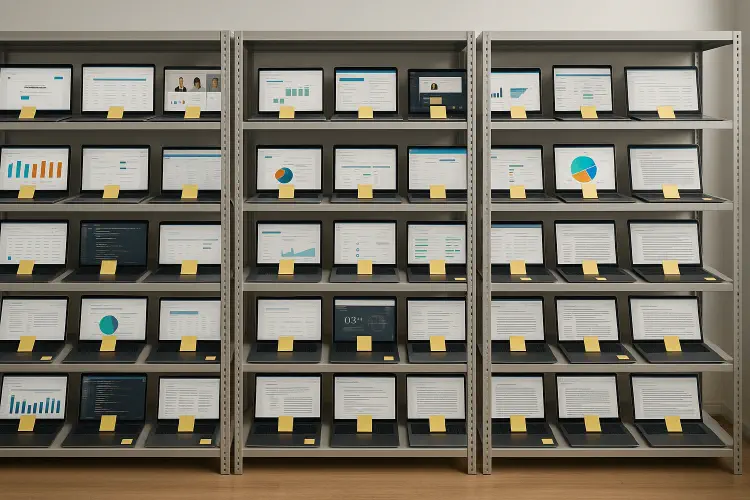

في أكتوبر 2023، داهم مكتب التحقيقات الفيدرالي (FBI) منزلًا عاديًا في ولاية أريزونا بموجب مذكرة تفتيش. داخل المنزل، واجه المحققون مشهدًا غير مألوف: أكثر من 90 حاسوبًا محمولًا نشطًا، على كل جهاز منها ملصقات Post-it ملوّنة، ورفوف معدنية مرتبة بدقة وموسومة بطريقة منهجية. إحدى الغرف تبيّن لاحقًا أنها ما يُسمّى بـ “Laptop Farm” (مزرعة حواسيب محمولة).

صاحبة المنزل تُدعى Christina Chapman. سيدة في منتصف الخمسينيات من عمرها، تعمل من منزلها، وتنشر بين الحين والآخر على شبكات التواصل الاجتماعي. لا شيء يبدو مريبًا. لا شيء يلفت الانتباه.

وهذا تحديدًا ما يجعل المكان مخبأً مثاليًا.

Chapman لم تُجنّد كجاسوسة بشكل مباشر؛ بل تم استغلالها… من قِبل كوريا الشمالية.

كيف بدأ كل شيء: رسالة على LinkedIn

في عام 2020، تتلقى Christina Chapman رسالة عبر LinkedIn. شخص مجهول يعرّف نفسه باسم “Alexander the Great” يتواصل معها، ويقدّم عرضًا يبدو بسيطًا وغير مثير للريبة: استلام حواسيب محمولة وتجهيزها للاستخدام.

المقابل: حوالي 300 دولار أمريكي شهريًا عن كل جهاز.

العرض يبدو مشروعًا، والعمل لا يبدو معقدًا. وكانت Chapman تمر بظروف شخصية صعبة؛ والدتها كانت مصابة بالسرطان، وكانت بحاجة ماسّة للمال لتغطية تكاليف العلاج.

فتقبل العرض.

ما لم تكن تعرفه Chapman هو أن الشخص الذي يراسلها ليس “Alexander the Great”، بل هاكر كوري شمالي. وأن الحواسيب المحمولة التي تُرسل إليها ليست أجهزة عادية؛ بل أجهزة صادرة من شركات أمريكية لموظفين تم اختراق هوياتهم. هذه الحواسيب كانت مخصصة ليعمل عليها مبرمجون كوريون شماليون في بيونغيانغ، بهويات مزوّرة على أنهم موظفون في شركات أمريكية.

الآلية الخبيثة

المخطط يعمل كالتالي:

ملف توظيف مزوّر: مبرمجون من كوريا الشمالية ينشئون حسابات LinkedIn وهمية، مستخدمين صورًا مسروقة، وسيرًا ذاتية منسوخة، وفيديوهات تقديمية مولّدة بالذكاء الاصطناعي. يتقدّمون لوظائف عبر منصات مثل Upwork وFiverr أو مباشرة لدى شركات كبرى.

التغلغل في الشركة: يتم قبولهم وتوظيفهم. ثم ترسل الشركة إليهم حاسوبًا محمولًا - جهاز شركة حقيقي، بصلاحيات حقيقية، على أنظمة إنتاج حقيقية.

المشكلة: هذه الأجهزة مسموح رسميًا باستخدامها داخل الولايات المتحدة فقط. سواء عبر GPS، أو التحقق من الموقع، أو آليات مراقبة أخرى - هناك عشرات الطرق لاكتشاف أن “الموظف” الذي يُفترض أنه في كاليفورنيا، يجلس في الواقع في الصين أو كوريا الشمالية.

الحل: Christina Chapman تستقبل الأجهزة في أريزونا. تكتب كلمات المرور، وتثبّت AnyDesk - برنامجًا للتحكم عن بُعد. الهاكر الكوري الشمالي في بيونغيانغ يعمل على الجهاز عن طريق التحكم عن بُعد، لكن نقطة النهاية (Endpoint) الظاهرة للشركة هي عنوان Chapman في أريزونا، فيبدو كل شيء طبيعيًا لفريق الـ IT.

تمويه إضافي: الشبكة تسرق هويات مواطنين أمريكيين حقيقيين - أسماء، أرقام ضمان اجتماعي، عناوين. بهذه البيانات يفتحون حسابات بنكية جديدة. تُحوَّل الرواتب إلى تلك الحسابات، ثم تُحوَّل لاحقًا إلى كوريا الشمالية.

ظل هذا النظام يعمل عبر Christina Chapman دون أن يُكتشف لما يقارب ثلاث سنوات.

اليأس

رسائل الدردشة بين Chapman ومن يقفون خلفها تكشف أنه بعد فترة قصيرة، بدأت تدرك أن ما تقوم به عمل إجرامي. بدأت تشعر بالقلق والتوتر. كتبت لهم أن الأمر أصبح بالغ الخطورة. كتبت أنها تريد التوقف.

ثم توفيت والدتها. فواتير العلاج سُدِّدت، لكن Chapman كانت حينها قد تورطت بعمق. أصبحت تعتمد على المال، ومكبّلة بالخوف.

واستمرت في العمل.

كيف انكشف الأمر

في عام 2023، حدث ما لم يكن في الحسبان. محلّل أمن في شركة الأمن السيبراني Palo Alto Networks لاحظ أمرًا شاذًا: أحد موظفي الشركة قام بتحديث ملفه الشخصي على LinkedIn - من عنوان IP كوري شمالي.

هذا كان يفترض أن يكون مستحيلًا.

بدأ تحقيق داخلي. وسرعان ما اتضح أن القضية لا تتعلق ببضع جلسات تسجيل دخول مشبوهة، بل أن هناك تسعة موظفين لديهم روابط مباشرة مع كوريا الشمالية. وثلاثة منهم أُرسلت حواسيبهم المحمولة إلى العنوان نفسه.

منزل في أريزونا. منزل Christina Chapman.

في أكتوبر 2023، داهم الـ FBI المنزل. عثروا على 90 حاسوبًا محمولًا، وتمكّنوا من إثبات أن Chapman شاركت في عملية تغلغل طالت 309 شركات أمريكية - من ضمنها شركات مدرجة على قائمة Fortune 500 مثل Nike (التي دفعت قرابة 75,000 دولار لعامل كوري شمالي واحد)، ومنصة الاتصالات Jeenie، وشركة التوظيف DataStaff، وشبكة تلفزيونية ضمن أكبر 5 شبكات في الولايات المتحدة، وشركة تكنولوجيا في Silicon Valley، وشركة في قطاع الصناعات الجوية والفضائية، وشركة سيارات أمريكية، وتاجر تجزئة في قطاع السلع الفاخرة، إضافة إلى شركة أمريكية بارزة في مجال الإعلام والترفيه. إجمالي الرواتب المحوَّلة: 17.1 مليون دولار، مباشرة إلى كوريا الشمالية.

في 24 يوليو 2025، صدر الحكم على Christina Chapman بالسجن: 102 شهرًا (8 سنوات و6 أشهر). اعترفت وأبدت الندم… لكن بعد فوات الأوان.

لماذا يمكن أن يحدث هذا لأي شركة

السيناريو الذي وصفته ليس حالة استثنائية في أريزونا. كثير من الشركات الدولية أبرمت بالفعل عقودًا مع عاملين في تقنية المعلومات (IT Workers) كوريين شماليين دون أن تعي ذلك، ولا تكتشف الحقيقة إلا متأخرًا.

هناك حالة أخرى ضمن السياق نفسه: رجل أعمال ألماني يُدعى Memo أنشأ فريق تطوير في برلين. قام بتوظيف ثلاثة “مبرمجين” - بمؤهلات عالية، يتحدثون الإنجليزية بطلاقة، ولديهم محافظ أعمال (Portfolios) مبهرة. يقود المشروع قائد فريق (Team Lead) يُدعى “Ryosuke Yamamoto”.

في البداية، سار كل شيء بسلاسة. المطورون يعملون بسرعة، يسلمون شِفرات برمجية (Code)، ويحققون تقدّمًا ملحوظًا.

لكن بعد بضعة أشهر، بدأ نمط مختلف يظهر. فجأة بدأ المبرمجون يطرحون الأسئلة نفسها مرارًا وتكرارًا، ينسون ما أنجزوه سابقًا، ويظهر عليهم انخفاض واضح في الكفاءة. المشروع الذي كان يفترض إنجازه في 3 أشهر يمتد إلى 6، ثم إلى 9.

هذا نمط معروف. المشكلة ليست بالضرورة أن “المبرمجين ضعفاء”، بل الأرجح أن أشخاصًا مختلفين يتناوبون على العمل بالحسابات نفسها - تحت الهوية الوهمية ذاتها. خلايا الـ IT الكورية الشمالية تعمل وفق نموذج قريب من “المافيا”: كل وحدة يجب أن تموّل نفسها ذاتيًا، ويتم تدوير المبرمجين باستمرار، مع روتين يومي صارم من 14 إلى 16 ساعة عمل تحت المراقبة، وبأهداف كمية محددة بدقة.

Memo لاحظ هذه التغيّرات. بدأ يبحث بعمق. وفي النهاية اكتشف أن الأشخاص الذين يظهرون أمامه في مكالمات الفيديو ليسوا الأشخاص أنفسهم الذين تقدّموا للوظيفة في البداية.

ما معنى ذلك جيوسياسيًا؟

ما نتحدث عنه هنا ليس مجرد عملية احتيال محدودة، بل عملية تجسس اقتصادي ترعاها دولة، تدر على كوريا الشمالية مئات ملايين الدولارات سنويًا.

يقدّر مجلس الأمن التابع للأمم المتحدة أن ما بين 250 و600 مليون دولار سنويًا تتدفق إلى كوريا الشمالية عبر احتيالات العاملين في تقنية المعلومات من هذا النوع. هذه الأموال تموّل بشكل مباشر:

- البرنامج النووي الكوري الشمالي

- اختبارات الصواريخ

- تطوير أسلحة استراتيجية جديدة

كوريا الشمالية خاضعة لعقوبات شديدة، ولا تستطيع الحصول على عملات صعبة عبر التجارة التقليدية. لذلك تحوّل النظام إلى الجريمة السيبرانية. البداية كانت مع سرقات العملات الرقمية، ثم سرقة البنوك، والآن: آلاف حسابات الـ IT الوهمية المتغلغلة في الشركات الغربية.

وفقًا لأحدث الأرقام حتى أكتوبر 2025، هناك ما بين 1,000 و2,000 عامل تقني كوري شمالي نشط حول العالم - في الصين، وروسيا، ولاوس، وكمبوديا، وغيرها.

الولايات المتحدة رصدت مكافأة قدرها 5 ملايين دولار لكل من يدلي بمعلومات تقود إلى كشف عمليات الاحتيال المالي الكورية الشمالية.

ما تأثير ذلك على أمن المعلومات؟

هذا الجانب يقلقني شخصيًا أكثر من غيره. نحن نواجه هنا تهديدًا يأتي من الداخل.

العمل عن بُعد، والوصول إلى الخدمات السحابية (Cloud)، ومنصات العمل الحر (Freelance) - كلها أدوات مشروعة وأساسية في الاقتصاد الحديث. لكنها في الوقت ذاته تفتح بوابات جديدة لسطوح هجوم لم تكن موجودة سابقًا.

الهندسة الأمنية الكلاسيكية تقوم على افتراضات من نوع:

- جدار ناري قوي يحمي من الخارج

- منطقة موثوقة في الداخل

- من هو “في الداخل” يُعامَل تلقائيًا على أنه موثوق

لكن ماذا لو أن الشخص الموجود “في الداخل” ليس في الحقيقة الشخص الذي قمت بتوظيفه؟

Christina Chapman لم تكن التهديد بحد ذاتها؛ Chapman كانت البنية التحتية. كانت بوابة العبور (Gateway). التهديد الحقيقي كان يجلس في بيونغيانغ، في قارة أخرى، بهوية مزوّرة.

كيف تحمي نفسك (بشكل عملي)

هناك توصيات رسمية من جهات حكومية عديدة، وسأضيف إليها ما أراه مهمًا من واقع الخبرة العملية:

1. تحقّقوا من هويات المتقدمين - تحقق فعلي، لا شكلي

مكالمات الفيديو مهمة، لكن:

- راقبوا فترات التوقف الطويلة في الكلام.

- انتبهوا إن كان المرشح ينظر باستمرار إلى ملاحظات خارج الشاشة.

- راقبوا طبيعة الخلفية (هل هي حقيقية أم خلفية خضراء/افتراضية؟).

- أدوات الذكاء الاصطناعي الحالية قادرة على تزوير مقابلات الفيديو. وهناك حالات موثّقة بالفعل.

تواصلوا مع أصحاب العمل السابقين مباشرة. ليس عبر البريد المذكور في السيرة الذاتية (Resume)، بل من خلال البحث عن بيانات الاتصال الرسمية للشركة والاتصال بها.

استخدموا فحوصات التحقق من الخلفية (Background Checks). استعينوا بخدمات توثيق LinkedIn، وجهات التحقق من السجل الائتماني محليًا ودوليًا.

2. تأمين أماكن العمل عن بُعد باستخدام تحديد الموقع الجغرافي (Geofencing) والمصادقة متعددة العوامل (MFA)

Geofencing: في حال تم الوصول إلى حاسوب العمل من عناوين IP في دول مثل كوريا الشمالية أو الصين، يجب أن يطلق النظام تنبيهًا فوريًا.

فعّلوا المصادقة متعددة العوامل (Multi-Factor Authentication) على جميع الأنظمة الحساسة. لا تكتفوا بكلمة مرور فقط، واعتبروا الرسائل النصية القصيرة (SMS) قناة غير آمنة (قابلة للاختراق). استخدموا مفاتيح عتادية (Hardware Keys) أو تطبيقات كلمات المرور ذات الاستخدام الواحد القائمة على الوقت (TOTP).

حدود الجلسات (Session Limits): إذا كان حساب يعمل 14-16 ساعة متواصلة (وهو نمط شائع لدى فرق كوريا الشمالية)، يجب أن يُعامَل ذلك كإشارة إنذار.

3. مراقبة الشبكة لرصد الاتصالات المشبوهة

سجّلوا عناوين الـ IP. إذا تم الوصول إلى حسابات موظفين مختلفين من العنوان نفسه، فهذا مؤشر خطر واضح.

راقبوا طلبات أسماء النطاقات (DNS Queries). إذا بدأت الشبكة تتصل بعناوين معروفة كخوادم قيادة وتحكم (Command-and-Control Servers) تابعة لكوريا الشمالية، يجب التصعيد فورًا.

حلّلوا المناطق الزمنية: إذا كان “موظف أمريكي” يعمل دائمًا بين 2 و8 صباحًا بالتوقيت العالمي (وهو وقت العمل الطبيعي في كوريا الشمالية)، فهذا مثير جدًا للشبهات.

4. تسليم الأجهزة عبر إدارة مركزية وبآلية يمكن تتبّعها

الممنوع تمامًا: أن يطلب الموظف بنفسه حاسوبًا محمولًا باسم الشركة، وتتولى الشركة الدفع مباشرة للمورّد.

المطلوب دائمًا: إدارة تقنية معلومات مركزية. الأجهزة تُسلَّم عبر فريق الـ IT لديكم، مع تفعيل حلول إدارة الأجهزة المحمولة (MDM - Mobile Device Management).

التتبع: لكل جهاز رقم تسلسلي فريد، وكل عملية تخصيص لموظف يجب توثيقها بدقة.

5. معرفة إشارات الخطر والتعامل معها بجدية

- موظف جديد يطرح أسئلة متكررة حول أمور سبق شرحها أكثر من مرة.

- موظف عن بُعد يعمل حصريًا في أوقات غير معتادة بالنسبة لمنطقته الزمنية المفترضة.

- مطور مبتدئ (Junior) يقدم فجأة شِفرة برمجية لا تتناسب مع مستوى مهاراته المعلن.

- فيديوهات كاميرا الويب (Webcam) تختلف بشكل ملحوظ بين الاجتماعات (ما قد يشير إلى أشخاص مختلفين يعملون تحت الاسم ذاته).

- مراحل الانضمام (Onboarding) تتأخر باستمرار لأن المرشح “غير متاح” أو يتهرّب من خطوات التحقق.

الخلاصة: الثقة ليست استراتيجية أمنية

قضية Chapman تكشف حقيقة جوهرية: الخطر يأتي غالبًا من الداخل، لأنه يتقمّص مظهر الخارج.

لدينا وهم شائع مفاده أن من يوقّع عقدًا، ولديه ملف LinkedIn قوي، ويترك انطباعًا جيدًا في مكالمة فيديو - فهو بالضرورة جدير بالثقة.

هذا لم يعد صحيحًا.

احتيال العاملين في تقنية المعلومات الكوريين الشماليين ليس استثناءً، بل نموذج عمل متكامل. نموذج عمل لمنظومة قرصنة ترعاها دولة تدرك الحقائق التالية:

- العمل عن بُعد أصبح هو الوضع الطبيعي.

- منصات العمل الحر أصبحت راسخة ومقبولة.

- مقابلات الفيديو يمكن تزويرها.

- معظم مسؤولي الـ IT يفكرون في التهديدات الخارجية، لا في التهديدات التي تأتي من الداخل.

ولهذا ينجح هذا النموذج.

بالنسبة للشركات التي تنمو بسرعة أو تسعى لخفض التكاليف، يكون هذا النوع من الاحتيال خطرًا مضاعفًا. التوظيف الدقيق يستغرق وقتًا، وفحوص الخلفية تكلف مالًا. مقابلات الفيديو سريعة وسهلة. ومبرمج “مؤهل” يعرض خدماته بتكلفة أقل من السوق بـ 20٪؟ هذا عرض مغرٍ للغاية.

لكن هنا يجب على كل مسؤول IT، وكل مسؤول أمن معلومات، وكل مسؤول توظيف (Hiring Manager) أن يطرح على نفسه السؤال التالي:

كيف أعرف فعليًا أنني أتحدث مع شخص حقيقي هو نفسه صاحب الهوية المعروضة؟

الإجابة الصادقة، في كثير من الحالات، ستكون: لا أعرف.

وهذا ما يجعل قصة Christina Chapman بهذه الأهمية. ليست مجرد امرأة في أريزونا كانت تعيد شحن حواسيب محمولة، بل رمز لواقع أوسع بكثير: العالم الرقمي ليس شفافًا كما يبدو.

خلف الإنجليزية المتقنة، وملف LinkedIn مقنع، وسؤال ذكي في مقابلة فيديو، قد يجلس عميل حكومي تابع لنظام معادٍ.

والدفاع الوحيد هو: لا تُصدّق تلقائيًا. تحقّق. راقب. وضع أنظمة تسمح لك باكتشاف الخلل عندما يحدث.

هذه هي الحقيقة الجديدة في عالم الأمن السيبراني. الخطر لا يأتي فقط من الخارج؛ بل يأتي من الداخل، لأنه يتنكر في هيئة “موظف”.

إلى اللقاء قريبًا

Joe