Sophos Firewall v22 Health Check - نظرة شاملة كاملة

جدول المحتويات

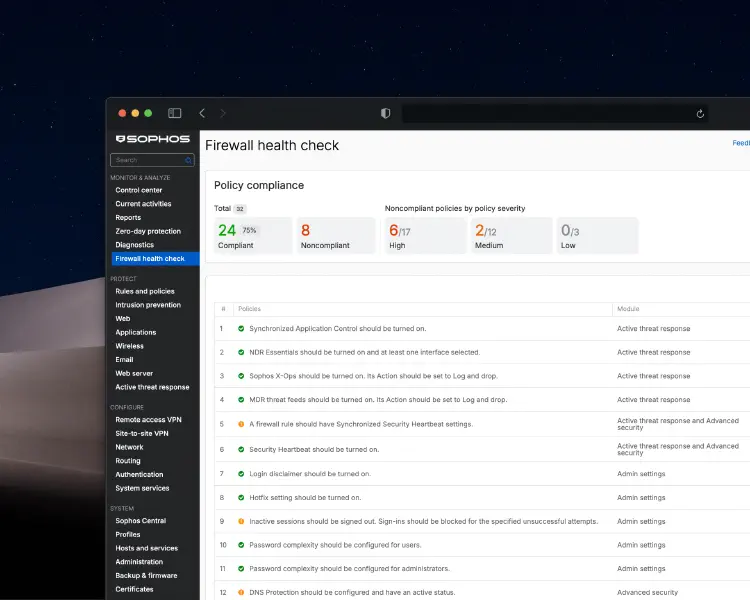

الجديدة Firewall Health Check في Sophos Firewall v22 هي نظام متكامل لفحص الإعدادات يقوم بشكل مستمر بتقييم عشرات الضبطيات مقابل معايير CIS وأفضل الممارسات. تُصنف الفحوصات حسب مستوى الخطورة (عال و متوسط و منخفض) وتنظم حسب وحدات مختلفة مثل Active Threat Response وإعدادات الإدارة والمصادقة والوصول إلى الجهاز وغيرها.

فيما يلي شرح لكل سياسة في Health Check مع معناها وتصنيف خطورتها وتعليق مهني:

الاستجابة للتهديدات النشطة

1. يجب تفعيل Synchronized Application Control الخطورة: متوسط | المعيار: موصى به

تراقب Synchronized Application Control جميع التطبيقات على الأجهزة الطرفية المتصلة عبر Security Heartbeat وتتيح تصنيف التطبيقات غير المعروفة والتحكم بها تلقائيا. يجب أن تكون الجدار الناري مسجلا في Sophos Central وأن تكون الميزة مفعلة للحصول على رؤية كاملة للتطبيقات التي تعمل داخل الشبكة.

تعد هذه الميزة أساسية لأمن الشبكات الحديث لأنها توحد أمن الشبكة والأجهزة الطرفية في بنية أمنية واحدة. في بيئات BYOD أو الأجهزة المتغيرة باستمرار، تمكّن من تحكم ديناميكي بالتطبيقات بناء على الحالة الصحية الفعلية للأجهزة.

2. يجب تفعيل NDR Essentials واختيار واجهة شبكة واحدة على الأقل الخطورة: متوسط | المعيار: موصى به

تستخدم NDR Essentials محركات ذكاء اصطناعي لتحليل حركة TLS المشفرة واستعلامات DNS من دون فك التشفير لاكتشاف اتصالات C2 والأنشطة الخبيثة. يجب تفعيلها ضمن Active Threat Response واختيار واجهة داخلية واحدة على الأقل وتكوين حد أدنى لدرجة التهديد الموصى بها 9 إلى 10.

تعالج NDR Essentials فجوة أمنية حرجة في البيئات المشفرة حيث لا يكون فحص SSL/TLS ممكنا لأسباب تتعلق بالخصوصية أو الأداء. تكشف التحليلات السلوكية القائمة على الذكاء الاصطناعي الشذوذ وأنماط الاتصال المشبوهة حتى من دون فحص عميق للحزم، وهو أمر ثمين ضد التهديدات المتقدمة المستمرة.

3. يجب تفعيل Sophos X-Ops وتعيين الإجراء إلى Log and drop الخطورة: عال | المعيار: CIS

تعد Sophos X-Ops Threat Feeds قاعدة بيانات عالمية تدار بواسطة SophosLabs يتم تحديثها بانتظام بعناوين IP ونطاقات وعناوين URL لخوادم C2 المعروفة. ينبغي تفعيلها وتعيينها على “Log and drop” كي يحظر الجدار الناري تلقائيا أي حركة مرور إلى التهديدات المعروفة.

يمنح دمج معلومات التهديدات من X-Ops قيمة كبيرة من دون ضبط إضافي. تضمن تحديثات الخلاصات التلقائية حماية ضد أحدث التهديدات المعروفة وتقلل بشكل كبير زمن الاستجابة للثغرات الصفرية. يوفر إعداد “Log and drop” توازنا مثاليا بين الأمان والشفافية.

4. يجب تفعيل MDR threat feeds وتعيين الإجراء إلى Log and drop الخطورة: عال | المعيار: موصى به

تمكّن MDR Threat Feeds فريق Sophos MDR من إرسال معلومات تهديدات آنية مباشرة إلى الجدار الناري استنادا إلى تحليل بيانات القياس عن بعد من شبكة العميل. تتطلب ترخيص MDR ويجب ضبطها على “Log and drop” للاستجابة تلقائيا للتهديدات النشطة.

للمؤسسات التي تستخدم خدمة MDR من Sophos، هذه الميزة لا غنى عنها إذ تشكّل الصلة التشغيلية المباشرة بين فريق مركز العمليات على مدار الساعة والجدار الناري. تقلص الاستجابة الآلية زمن مكوث التهديدات بشكل حاد وتتيح دفاعا استباقيا قبل وقوع الضرر.

الاستجابة للتهديدات النشطة والأمان المتقدم

5. يجب أن تحتوي قاعدة جدار ناري على إعدادات Synchronized Security Heartbeat الخطورة: متوسط | المعيار: CIS

يتيح Security Heartbeat الاتصال بين الجدار الناري والأجهزة الطرفية المُدارة عبر Sophos Central لنقل حالة التهديد والصحة. يمكن تحديد سياسات وصول ضمن قواعد الجدار الناري بناء على حالة الجهاز الطرفي (أخضر أو أصفر أو أحمر) لعزل الأجهزة المخترقة تلقائيا.

يعد Security Heartbeat جوهر بنية Sophos Synchronized Security ويمكن من اتخاذ قرارات أمنية ديناميكية بناء على حالة التهديد الحالية. تبرز قيمته في العزل التلقائي للأجهزة المختَرقة مما يوقف الحركة الجانبية للمهاجمين داخل الشبكة بفاعلية.

6. يجب تفعيل Security Heartbeat الخطورة: عال | المعيار: CIS

يلزم تفعيل Security Heartbeat من خلال تسجيل الجدار الناري في Sophos Central ضمن System > Sophos Central. يتطلب ترخيص Network Protection ويتيح تبادل المعلومات تلقائيا بين الأجهزة الطرفية والجدار الناري كل 15 ثانية عبر المنفذ 8347.

تفعيل Security Heartbeat قرار معماري أساسي يرفع مستوى الأمان في البنية التحتية بأكملها. من دون هذه الميزة، تعمل الجدران النارية والأجهزة الطرفية بمعزل، ما يفتقر إلى السياق الضروري لاتخاذ قرارات أمنية دقيقة.

إعدادات الإدارة

7. يجب تفعيل رسالة إخلاء المسؤولية عند تسجيل الدخول الخطورة: متوسط | المعيار: CIS

تُعد رسالة إخلاء المسؤولية تحذيرا قانونيا يظهر عند تسجيل الدخول إلى WebAdmin أو بوابة المستخدم أو سطر الأوامر وتُلزم المديرين بالموافقة. تقلل خطر الوصول غير المصرح به وتدعم الإجراءات القانونية ضد الدخول غير المشروع عبر نفي حجة الجهل.

رغم بساطتها التقنية، فهي حصانة قانونية مهمة تظهر أهميتها في تدقيقات الامتثال والتحقيقات الجنائية الرقمية. في القطاعات المنظمة مثل GDPR وHIPAA وPCI-DSS غالبا ما تكون الإشارة الموثقة إلى استخدام النظام والمراقبة مطلبا امتثالياً.

8. يجب تفعيل إعداد Hotfix الخطورة: عال | المعيار: CIS

الـ Hotfixes هي تحديثات أمنية خارج الدورة يمكن تثبيتها تلقائيا من دون توقف. يجب تفعيل التثبيت التلقائي ضمن System > Backup and Firmware > Firmware > Hotfix لضمان حماية الجدار الناري دوما من الثغرات المعروفة.

يقلل التثبيت التلقائي للـ Hotfix بشكل حاسم الفاصل بين اكتشاف الثغرة وإصلاحها. تستهدف كثير من الهجمات ثغرات معروفة غير مُرقّعة، لذا تخفض هذه الميزة خطر الاستغلال بشكل ملحوظ.

9. يجب تسجيل الخروج من الجلسات غير النشطة وحظر تسجيلات الدخول بعد عدد محدد من المحاولات الفاشلة الخطورة: عال | المعيار: CIS

يحدد هذا الإعداد مهلة تسجيل خروج تلقائية عند عدم النشاط (موصى به حد أقصى 10 دقائق) وحظرا بعد محاولات فاشلة. يُضبط ضمن Administration > Admin and user settings > Login security.

إدارة الجلسات مطلب أمني أساسي يحمي من تصعيد الصلاحيات وهجمات حشو بيانات الاعتماد. يجمع بين مهلة الانتهاء وإقفال الحساب لتطبيق دفاع متعدد الطبقات وتقليل زمن تعريض الوصول المميز.

10. يجب ضبط تعقيد كلمات المرور للمستخدمين الخطورة: عال | المعيار: CIS

يزيد تعقيد كلمة المرور من العشوائية ويصعب هجمات التخمين. يجب اشتراط 12 حرفا على الأقل مع أحرف كبيرة وصغيرة وأرقام ورموز. يُضبط ضمن Administration > Admin and user settings > User password complexity settings.

تعد سياسات كلمات المرور القوية خط الدفاع الأول ضد الهجمات القائمة على بيانات الاعتماد. توازن قاعدة تعقيد مدروسة بين الأمان وقابلية الاستخدام وتقلل خطر كلمات المرور الضعيفة سهلة التخمين.

11. يجب ضبط تعقيد كلمات المرور للمسؤولين الخطورة: عال | المعيار: CIS

ينبغي أن تكون متطلبات التعقيد لحسابات المسؤولين أشد صرامة نظرا لصلاحياتهم الواسعة. يُنصح بـ 14 إلى 16 حرفا على الأقل مع جميع فئات الأحرف. يُضبط ضمن Administration > Admin and user settings > Administrator password complexity settings.

تستهدف الحسابات المميزة في المقام الأول لأنها تمنح وصولا كاملا للنظام. تعكس متطلبات التعقيد الأعلى المخاطر المتزايدة ويُفضل الجمع معها تدوير كلمات المرور بانتظام وMFA.

الأمان المتقدم

12. يجب ضبط DNS Protection وأن تكون حالته نشطة الخطورة: متوسط | المعيار: موصى به

DNS Protection خدمة DNS سحابية مع تحكم سياساتي مدمج لحظر النطاقات الخبيثة وتُدار عبر Sophos Central. يجب تسجيل الجدار الناري كموقع في Central وضبط عناوين DNS الخاصة بالخدمة كخوادم DNS وتعيين السياسات المناسبة.

غالبا ما يكون DNS المرحلة الأولى للهجوم عند اتصال البرمجيات الخبيثة بخوادم C2 أو عند تسريب البيانات. يوفر DNS Protection تحكما وقائيا على طبقة DNS ويكمل الضوابط الأخرى عبر الكشف المبكر.

المصادقة

13. يجب ضبط MFA لتسجيلات الدخول إلى VPN عن بُعد (IPsec وSSL VPN) الخطورة: عال | المعيار: CIS

تضيف المصادقة متعددة العوامل طبقة أمان إضافية عبر طلب رمز TOTP من تطبيق مصادق بالإضافة إلى اسم المستخدم وكلمة المرور. تُضبط ضمن Authentication > Multi-factor authentication مع اختيار خدمات VPN.

تشكل منافذ VPN أسطح هجوم مكشوفة تمنح وصولا مباشرا للشبكة الداخلية. ليست MFA اختيارية هنا بل أساسية لأنها تمنع معظم الهجمات القائمة على بيانات الاعتماد المخترقة.

14. يجب ضبط MFA لتسجيلات الدخول إلى وحدة إدارة الويب وبوابة VPN الخطورة: عال | المعيار: CIS

يجب تفعيل MFA أيضا لـ WebAdmin Console وUser Portal لتأمين الوصولات الإدارية. تُضبط ضمن Authentication > Multi-factor authentication باختيار “Web admin console” و"User portal".

تعد الواجهات الإدارية أهدافا عالية القيمة للمهاجمين لأنها تمنح تحكما كاملا بالبنية الأمنية. تمنع MFA لتحكم الإداري حدوث خرق كامل نتيجة مجموعة بيانات اعتماد واحدة مخترقة.

15. يجب تشفير اتصال الجدار الناري بخوادم المصادقة الخطورة: متوسط | المعيار: CIS

ينبغي تشفير الاتصالات بخوادم المصادقة كـ Active Directory وRADIUS وLDAP لمنع هجمات الرجل في الوسط. عند ضبط خوادم المصادقة الخارجية يجب تفعيل SSL/TLS أو LDAPS لحماية نقل بيانات الاعتماد.

تنقل البروتوكولات غير المشفرة بيانات الاعتماد بنص عادي أو بتشفير ضعيف، ما يجعلها عرضة للالتقاط. يصبح التشفير بالغ الأهمية في البيئات متعددة الشبكات أو المواقع.

خوادم المصادقة

16. يجب جدولة النسخ الاحتياطية الخطورة: منخفض | المعيار: CIS

ينبغي ضبط نسخ احتياطي تلقائي منتظم يوميا أو أسبوعيا أو شهريا لاستعادة سريعة عند الحاجة. يتم ذلك في Backup and Firmware > Backup and Restore مع التخزين محليا أو عبر FTP أو البريد أو Sophos Central ويُفضّل تشفير النسخ.

تمثل النسخ الاحتياطية خط الدفاع الأخير ضد الفدية أو أعطال العتاد أو سوء الضبط. تؤمن الإستراتيجية المؤتمتة مع تخزين خارجي واستعمال التشفير استمرارية الأعمال وتقليل زمن الاستعادة.

الوصول إلى الجهاز

17. يجب ضبط مصادقة المفتاح العام للوصول عبر SSH إلى الجدار الناري الخطورة: عال | المعيار: موصى به

تعزز مصادقة المفتاح العام أمان SSH مقارنة بكلمات المرور وتقلل مخاطر التخمين. يجب توليد زوج مفاتيح RSA أو ED25519 وإضافة المفتاح العام ضمن Administration > Device Access > Public Key Authentication.

يعد الوصول عبر SSH بكلمات مرور مخاطرة معروفة وغالبا ما يُخترق بهجمات تلقائية. تقضي مصادقة المفتاح العام تقريبا على هذا الخطر ويجب دمجها مع تعطيل المصادقة بكلمة المرور.

18. يجب ألا تكون بوابة المستخدم متاحة من WAN الخطورة: عال | المعيار: موصى به

يزيد إتاحة User Portal من WAN من مخاطر الهجوم. توصي Sophos بقوة السماح بالوصول عبر LAN أو VPN أو عبر قوائم IP بيضاء محددة باستخدام Local Service ACL Exception Rules، وليس أبدا من 0.0.0.0/Any.

يعد تعريض واجهات الإدارة للإنترنت من أكثر الأخطاء شيوعا وهدفاً مفضلا للهجمات الآلية. ينبغي قصر الوصول على اتصالات VPN مشفرة أو نطاقات IP موثوقة لتقليل سطح الهجوم.

19. يجب ألا تكون وحدة إدارة الويب متاحة من WAN الخطورة: عال | المعيار: CIS

لا ينبغي أن تكون WebAdmin Console قابلة للوصول مباشرة من الإنترنت. يجب أن يكون الوصول الإداري عبر LAN أو VPN أو نطاقات IP محدودة بشدة. يُضبط ذلك ضمن Administration > Device Access > Local Service ACL Exception.

تعريض وحدة الإدارة للإنترنت مخاطرة حرجة تؤدي إلى سيطرة كاملة على النظام. تبدأ كثير من الحوادث الأمنية بهجمات على واجهات الإدارة المكشوفة. هذه السياسة غير قابلة للتساهل ويجب فرضها بدقة في كل بيئة.

20. يجب ضبط MFA لحساب المسؤول الافتراضي الخطورة: عال | المعيار: CIS

يجب حماية حساب المدير الافتراضي بـ MFA نظرا لأعلى صلاحياته. تُضبط ضمن Authentication > Multi-factor authentication بتحديد المستخدم المسؤول وتفعيل خدمة “Web admin console”.

غالبا ما يكون المسؤول الافتراضي هدفا لهجمات الحشو لأن اسم المستخدم متوقع. تضيف MFA طبقة حماية حرجة ويجب أن تكون إلزامية لهذا الحساب عالي الامتياز بغض النظر عن قوة كلمة المرور.

إعدادات الإشعارات

21. يجب ضبط رسائل بريد إشعارية لأحداث النظام والأمان الخطورة: منخفض | المعيار: CIS

تبلغ الإشعارات البريدية المدراء بالأحداث الحرجة مثل تسجيلات الدخول الفاشلة وكشف IPS وتغيرات حالة HA. يُضبط الخادم في Administration > Notification settings وتحديد الأحداث في System Services > Notification list.

الإشعارات الاستباقية ضرورية لاستجابة آنية للحوادث وقد تُحدث الفارق بين صد تهديد في الوقت المناسب ونجاح الهجوم. ينبغي أن تُعطي الاستراتيجية الجيدة الأولوية للأحداث الحرجة وتقلل الإيجابيات الكاذبة لتفادي إنهاك التنبيهات.

تحديثات الأنماط

22. يجب تفعيل التحديث التلقائي لتنزيل الأنماط وتثبيتها الخطورة: عال | المعيار: CIS

تتضمن Pattern Updates توقيعات للفيروسات وIPS والتحكم بالتطبيقات وترشيح الويب ويجب تنزيلها وتثبيتها تلقائيا كل 15 دقيقة. يُضبط ذلك ضمن Backup and Firmware > Pattern updates > Pattern download/installation interval لضمان الحماية من أحدث التهديدات.

تتطور مشهد التهديدات بسرعة هائلة مع آلاف المتغيرات الجديدة يوميا. تضمن التحديثات التلقائية أن يكون الجدار الناري محميا خلال دقائق من إصدار التوقيعات الجديدة مما يقلل فترة التعرض للثغرات المكتشفة حديثا.

القواعد والسياسات

23. يجب اختيار Web policy في قاعدة جدار ناري الخطورة: متوسط | المعيار: موصى به

تحدد سياسات الويب الفئات والإجراءات لترشيح الويب ويجب تفعيلها في قواعد الجدار الناري لحظر المواقع غير المرغوبة أو الخبيثة. ضمن قواعد الجدار الناري اختر سياسة مناسبة في قسم “Web Policy” للتحكم بحركة HTTP وHTTPS.

تبقى التهديدات المعتمدة على الويب من أكثر نواقل العدوى شيوعا من التنزيلات الصدفية إلى مواقع التصيد. تُطبق سياسة ويب نشطة تحكما وقائيا وتقلل احتمالية وصول المستخدمين إلى مواقع خبيثة.

24. يجب اختيار Zero-day protection في قاعدة جدار ناري الخطورة: عال | المعيار: CIS

تستخدم حماية اليوم الصفري تقنية sandbox من SophosLabs Intelix لتحليل التنزيلات المشبوهة ببيئات معزولة لكشف التهديدات المجهولة. فعّل “Use Zero-day Protection” ضمن Web Policy في قواعد الجدار الناري لتحليل الملفات المشبوهة تلقائيا.

تفشل آليات الكشف القائمة على التوقيع ضد تهديدات اليوم الصفري والبرمجيات المتقدمة. يقدم التحليل السلوكي السحابي كشفا فعالا من دون التأثير على أداء الجدار الناري، وهو مفيد خاصة ضد البرمجيات المتغيرة وAPT.

25. يجب تفعيل Intrusion prevention واختيار سياسة IPS في قاعدة جدار ناري الخطورة: عال | المعيار: CIS

يكشف IPS الهجمات الشبكية والثغرات المعروفة واستغلالات اليوم الصفري ويمنعها لحظيا. أنشئ سياسة IPS ضمن Protect > Intrusion prevention واخترها في قسم “Intrusion prevention” ضمن قواعد الجدار الناري.

يعد IPS طبقة حماية أساسية تمنع الهجمات على طبقتي الشبكة والتطبيق قبل وصولها للأنظمة الهدف. تحمي السياسة النشطة المحدثة من مجموعة واسعة من الاستغلالات من حقن SQL إلى تجاوزات الذاكرة واتصالات C2.

26. يجب اختيار سياسة Application control في قاعدة جدار ناري الخطورة: متوسط | المعيار: CIS

يمكّن Application Control من تحكم دقيق بالتطبيقات عبر تصنيفها وإدارة النطاق الترددي. اختر سياسة مناسبة في قواعد الجدار الناري لحظر التطبيقات غير المرغوبة أو إعطائها أولوية.

كثيرا ما تستغل الهجمات تطبيقا شرعيا لتسريب البيانات أو اتصال C2. يوفر التحكم بالتطبيقات رؤية وتحكما دقيقين بغض النظر عن المنافذ والبروتوكولات، وهو مفيد لتطبيق سياسات الاستخدام المقبول ومنع تقنية الظل.

27. يجب أن تكون قواعد فحص SSL/TLS مضبوطة على Decrypt الخطورة: عال | المعيار: CIS

يفك فحص SSL/TLS تشفير الحركة ويفحصها لاكتشاف البرمجيات الخبيثة داخل اتصالات HTTPS. أنشئ قواعد ضمن Protect > Rules and Policies > SSL/TLS inspection rules بإجراء “Decrypt”. يلزم تثبيت شهادة CA الخاصة بالجدار الناري لدى العملاء.

مع كون أكثر من 90 بالمئة من حركة الويب مشفرة، يصبح فحص SSL/TLS ضروريا لمنع التهديدات بفاعلية. من دون فك التشفير لا يمكن لمكافحة الفيروسات أو IPS أو ترشيح الويب فحص الحركة المشفرة، ما يخلق ثغرة كبيرة. يمكن معالجة مخاوف الخصوصية بقواعد تجاوز انتقائية لفئات حساسة مثل البنوك والرعاية الصحية.

28. ينبغي ألا تكون قواعد السماح مضبوطة على Any لجميع الشبكات والخدمات الخطورة: متوسط | المعيار: CIS

تعد القواعد التي تضبط المصدر والوجهة والخدمة على “Any” مفرطة في السماحية وتزيد المخاطر من دون داع. يجب أن تحدد كل قاعدة سماح شبكات ومضيفين وخدمات محددة لاتباع مبدأ أقل امتياز وتقليل سطح الهجوم.

تقوّض قواعد “Any Any Any” الغرض الأساسي للجدار الناري وتعد من أكثر الملاحظات شيوعا في عمليات التدقيق الأمني. اضبط كل قاعدة على أعلى قدر من التقييد لتقليل الحركة الجانبية في حال حدوث اختراق.

Sophos Central

29. يجب تفعيل التقارير في Sophos Central الخطورة: متوسط | المعيار: موصى به

تمكّن التكامل مع Sophos Central من إعداد تقارير مركزية مع لوحات معلومات شاملة واتجاهات وتحليلات تاريخية عبر جميع الأجهزة المُدارة. يتم التفعيل تلقائيا عند تسجيل الجدار الناري في Sophos Central ضمن System > Sophos Central.

يعد الإبلاغ المركزي ضروريا لبيئات المواقع المتعددة ويوفر رؤى أمنية مجمعة لا تتوفر مع جدران نارية معزولة. تدعم السجلات السحابية طويلة الأمد متطلبات الامتثال وتتيح تحليلات اتجاهية لتحديد المشكلات الأمنية المنهجية.

30. يجب أن يرسل الجدار الناري نسخه الاحتياطية إلى Sophos Central الخطورة: متوسط | المعيار: موصى به

تضمن مزامنة النسخ الاحتياطية تلقائيا مع Sophos Central تخزين الضبط خارجيا وتوفرها في حالات الكوارث. تُفعّل ضمن System > Sophos Central > Central Management.

تعد النسخ الاحتياطية الخارجية أفضل ممارسة حرجة للتعافي من الكوارث وتحمي من فقدان البيانات في هجمات الفدية التي تستهدف النسخ المحلية. تضمن المزامنة التلقائية وجود نسخة محدثة ومحمية دوما.

31. يجب تسجيل الجدار الناري للإدارة عبر Sophos Central وتفعيل الإدارة الخطورة: متوسط | المعيار: موصى به

يتيح التسجيل في Sophos Central الإدارة المركزية وتحديثات البرمجيات وإدارة السياسات والوصول إلى ميزات سحابية مثل Security Heartbeat وNDR Essentials وDNS Protection. يتم التسجيل ضمن System > Sophos Central بإدخال بيانات Central.

تعد إدارة Sophos Central أساسا للعمارة الأمنية السحابية الحديثة وتُمكّن من فرض سياسات متسقة عبر جميع المواقع. تقلل الإدارة المركزية أخطاء الضبط وتبسط إثبات الامتثال وتسرع الاستجابة للحوادث بفضل رؤية موحدة.

الوقت

32. يجب ضبط خادم NTP الخطورة: منخفض | المعيار: CIS

تعد المزامنة مع خادم NTP موثوق مثل pool.ntp.org أو time.google.com أمرا حرجا للدقة الزمنية في السجلات ومواءمتها مع الأنظمة الأخرى وللوظائف التشفيرية مثل الشهادات. يُضبط ذلك ضمن Administration > Time مع اختيار خادم NTP والمنطقة الزمنية.

غالبا ما يُستهان بأهمية دقة الوقت لكنها متطلب أساسي لعمليات الأمن. تصعّب الطوابع الزمنية غير المتسقة أو تمنع مواءمة الأحداث عبر أنظمة متعددة، وهو أمر حاسم في الاستجابة للحوادث والتحليل الجنائي. كما أن كثيرا من البروتوكولات والشهادات حساسة للوقت ولن تعمل بشكل صحيح عند وجود انحراف زمني.

الملخص

تطبق ميزة Health Check في SFOS v22 نهجا منظما قائما على المخاطر لصلابة الضبط. تغطي الفحوصات الـ 32 جميع المجالات الأمنية الحرجة من الاستجابة للتهديدات النشطة إلى المصادقة وحتى تكامل Sophos Central وتتبع معايير راسخة مثل CIS.

يتيح تصنيف الخطورة (عال ومتوسط ومنخفض) تحديد الأولويات، حيث تتطلب السياسات عالية الخطورة مثل MFA وفحص SSL/TLS وIPS وخلاصات X-Ops اهتماما فوريا. تساعد المراقبة المستمرة لحالة الامتثال المديرين على الحفاظ على وضع أمني متسق وتحديد أخطاء الضبط بشكل استباقي.

كلمات أخيرة

يمثل Health Check الجديد في Sophos Firewall v22 خطوة واضحة نحو الامتثال المؤتمت والتصميم الآمن افتراضيا. يوفّر شفافية خاصة في البيئات الكبيرة متعددة المديرين ويمنع الأخطاء الشائعة في الضبط. لكنه يظل أداة تحليل وليس ضمانا للأمان. الاعتماد على علامات خضراء قد يغفل المخاطر السياقية مثل قواعد ذات أولوية خاطئة أو سياسات فحص TLS غير مجربة بما يكفي. عند استخدامه بالشكل الصحيح، يعد Health Check أداة تحكم قوية تساعد المديرين على اكتشاف الثغرات مبكرا ومعالجتها بشكل منهجي.

إلى اللقاء

Joe