Sophos Firewall v22 - الميزات الجديدة والتقوية وما يمكن توقعه

جدول المحتويات

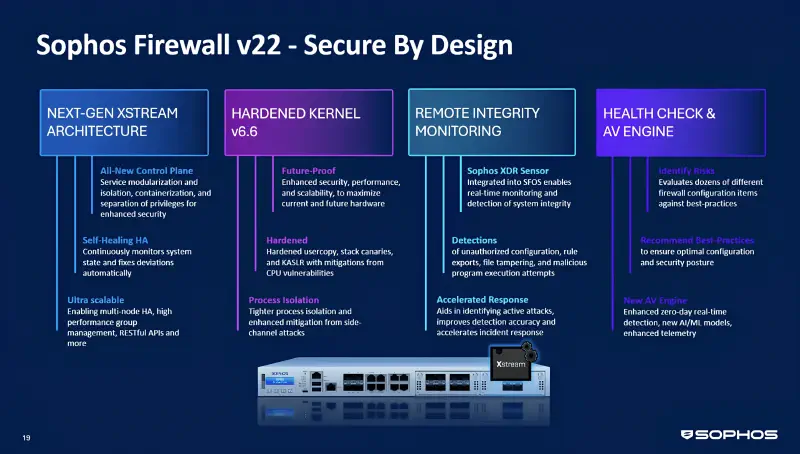

يعد Sophos Firewall v22 (SFOS v22) تحديثًا مهمًا يركز على تعزيز الأمان وتحسين الرؤية وزيادة استقرار العمليات. تساعد بنية Xstream الحديثة، والنواة المعززة، ووظائف الإدارة الجديدة على تقليل مساحة الهجوم وتسهيل المهام الإدارية اليومية. يقدم هذا المقال نظرة عامة على أهم الميزات الجديدة في SFOS v22، ويقيّمها بشكل نقدي، ويوضح التغييرات التي ستطرأ على مسؤولي Sophos.

المقدمة

بدأت مرحلة الوصول المبكر (EAP) لـ SFOS v22 في أكتوبر 2025، ومن المتوقع أن تصدر النسخة النهائية في ديسمبر. الهدف من هذا الإصدار واضح: جعل الجدار أقل عرضة للهجمات، وأسهل في التهيئة، وأكثر ثباتًا أثناء التشغيل. يجلب الإصدار الجديد تصميمًا آمنًا (Secure-by-Design)، ومراقبة أعمق عن بُعد، والعديد من الميزات التي طال انتظارها.

Secure-by-Design: التقوية على مستويات متعددة

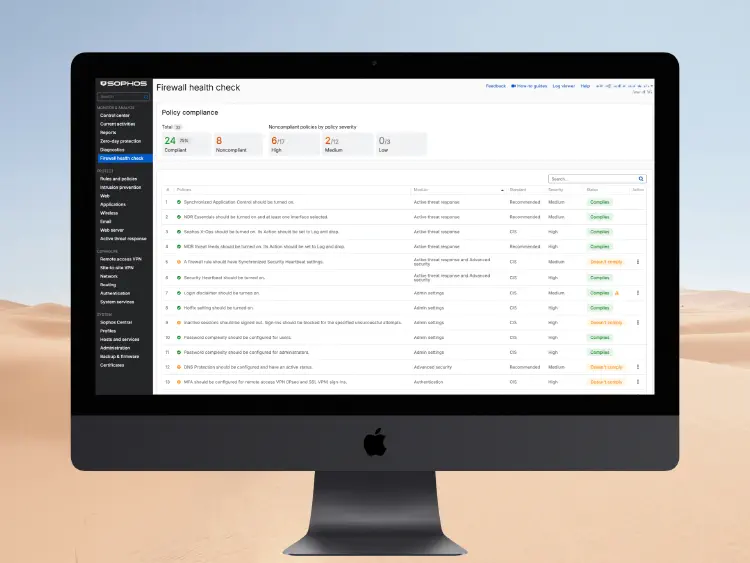

ميزة Health Check الجديدة تتحقق من إعدادات الجدار وفق أفضل الممارسات ومعايير CIS. وتُظهر:

- الإعدادات الحرجة (مثل غياب المصادقة متعددة العوامل أو منافذ WAN المفتوحة)

- الموقع الدقيق للمشكلة (مع رابط مباشر للمكان المعني)

- كيفية إصلاحها

يُظهر عنصر واجهة المستخدم في لوحة التحكم الحالة العامة، وتتيح صفحة التفاصيل معالجة الأخطاء المستهدفة. والأهم من ذلك، أن التصنيف حسب “مخاطر عالية”، “متوسطة”، “منخفضة” و"تم الاجتياز" يسهل تحديد الأولويات.

الموضوع واسع جدًا وقد خصصت له مقالًا منفصلًا: جدار الحماية Sophos Firewall v22 - نظرة شاملة على Health Check

البنية الجديدة Xstream: المرونة والتعافي الذاتي

تمت إعادة بناء الـ Control Plane بالكامل:

- تعمل الخدمات مثل IPS وWeb Filter في حاويات معزولة

- تعطل أحد المكونات لا يؤدي إلى توقف النظام بأكمله

- مجموعات HA تراقب نفسها وتصلح الانحراف تلقائيًا

- قاعدة للبنية المستقبلية للتجميع والواجهات البرمجية (API)

- الأساس الأول لخدمات الجدار حسب الطلب (مثل خدمات DPI قابلة للتوسيع)

تعتمد البنية الآن على مبادئ الميكروسيرفس الحديثة وتفصل الوظائف تمامًا عن بعضها. والأهم في بيئات HA هو خاصية التعافي الذاتي المحسّنة التي تكتشف وتصلح مشكلات التزامن تلقائيًا.

النتيجة: مزيد من الاستقرار، أخطاء أقل، وخطوة نحو جدار حماية يعتمد على الخدمات.

النواة 6.6+: عزل أقوى وحماية ضد الثغرات

يجلب التحديث إلى نواة Linux 6.6 تحسينات أمنية رئيسية:

- حماية من Spectre وMeltdown وL1TF وMDS وRetbleed وZenBleed وDownfall

- دعم Stack Canaries وKASLR وتقوية usercopy

- فصل أكبر للعمليات المميزة باستخدام Namespaces

- أداء أفضل على معالجات متعددة النوى

باتت النواة الآن على مستوى أنظمة Linux الحديثة وتوفر حماية أفضل ضد الهجمات منخفضة المستوى. كما أن العزل الأعمق للعمليات يعزز الحماية ضد هجمات القنوات الجانبية التي استهدفت مؤخرًا الأنظمة المضمنة.

مراقبة السلامة عن بُعد: الجدار يراقب نفسه

ميزة جديدة مميزة:

- مستشعر XDR مدمج داخل الجدار

- يكتشف تغييرات القواعد، وبدء العمليات، وتعديل الملفات

- يرسل التنبيهات إلى Sophos Central

- يكتشف التلاعب الداخلي أو الأوامر عبر CLI

- تتضمن الأحداث الطابع الزمني والمستخدم والمصدر

خطوة نحو “كشف التسلل المستند إلى المضيف داخل الجدار”. يمكن ربط هذه البيانات مع MDR أو SIEM لتقارير الامتثال، مما يوفر رؤية أفضل لنشاطات المشرفين المشبوهة أو الانحرافات في السياسات.

منصة التحكم Xstream الجيل الجديد

- أساس جديد للأمان وقابلية التوسع: المنصة أصبحت معيارية وتفصل الخدمات المركزية (IPS وWeb وTLS). كل خدمة تعمل بمعزل ويمكن إعادة تشغيلها دون التأثير على الآخرين.

- مستقلة عن العتاد والبيئة: تم تحسينها لتناسب المعالجات متعددة النوى، مع أداء ثابت على الأجهزة المادية والافتراضية والسحابية.

- تحسين التوفر العالي مع التعافي الذاتي: في بيئات HA تراقب المنظومة الانحرافات وتصححها تلقائيًا مع فصل واضح بين مسار البيانات والتحكم.

- منظور تقني للمستقبل: تمهيد للتجميع متعدد العقد، مزيد من الحاويات، وواجهات REST كاملة للأتمتة.

- تحسين الاستخبارات التهديدية:

- تطبيق Threat Feeds على NAT وWAF: أصبحت تغذيات Sophos الآن تنطبق أيضًا على قواعد DNAT وWAF، ما يعني حظر عناوين IP الضارة في بداية المسار وتقليل سطح الهجوم بشكل كبير.

سجلات ATR: ضوضاء أقل وأحداث أوضح

- يمكن تصفية هجمات Brute Force بسهولة

- تصنيف الأحداث حسب Threat Feed وNDR وMDR

- السجلات تُظهر بوضوح: “تم اكتشاف الهجوم وحظره، السبب كذا”

- تظهر درجات التهديد من NDR Essentials في السجلات

هذا يمنح المشرفين سياقًا أسرع دون الحاجة إلى التنقل بين منصات متعددة، وهو أمر مفيد خاصة في الحوادث السريعة مثل هجمات Credential Stuffing.

NDR Essentials: عرض درجة التهديد واختيار الموقع

- تظهر درجة NDR Threat مباشرة في السجلات

- يمكن اختيار مركز البيانات للتحليل (مثل الاتحاد الأوروبي)

- متوافق مع متطلبات الخصوصية وGDPR

هذا يُسهل اعتماد NDR لدى الشركات الصغيرة التي كانت تتردد لأسباب تتعلق بالخصوصية.

التكامل مع XDR/MDR: رؤية أوسع

- بيانات السلامة من الجدار تُرسل إلى Sophos Central

- يتم ربطها مع بيانات النقاط الطرفية والسحابة

- الأساس للكشف والاستجابة المدارين (MDR)

- اكتشاف مبكر للحركات الجانبية للهجمات

تدمج Sophos الآن الجدار بشكل أعمق في منظومة الكشف والاستجابة، مما يجعله جزءًا نشطًا من الدفاع.

الإدارة والمراقبة: راحة أكبر

- SNMP: مراقبة درجة حرارة CPU/NPU والطاقة ومصادر PoE مع MIB رسمي

- sFlow: دعم حتى 5 مجمعات بيانات مع قابلية ضبط العينات

- تحسين سرعة WebAdmin: التنقل بين الصفحات أصبح أكثر سلاسة

- واجهات VPN: وظيفة بحث وتصفية للواجهات الكثيرة

- الوصول عبر API: حتى 64 عنوان IP أو كائن مسموح به تحت قسم “الإدارة”

- TLS 1.3: استخدام أحدث تشفير في WebAdmin وVPN وUser Portal

- تنبيهات فورية لفئات الويب: إشعارات عند الوصول إلى فئات محددة (مثل بيئات المدارس)

- تحسين عرض القوائم الطويلة: خاصة في الجداول الكبيرة مثل القواعد أو الكائنات

التحكم في الوصول عبر API

يمكن تقييد الوصول إلى واجهة الإدارة عبر عناوين IP أو نطاقات أو كائنات شبكية (حتى 64 إدخالًا). يُنصح بالسماح فقط للشبكات الإدارية مع تمكين التسجيل والمراجعة الدورية.

تحديثات البرامج عبر SSL مع تثبيت الشهادات (Pinning)

يتم التحقق من وجهات التحديث عبر SSL مع التثبيت الآمن للشهادات. في البيئات المقيدة بالخروج، يجب إضافة عناوين FQDN للقوائم المسموح بها.

HTTP/2 وTLS 1.3 للوصول إلى الجهاز

يدعم WebAdmin وUser Portal وVPN الآن HTTP/2 وTLS 1.3 لتسريع الاتصال وتحديث خوارزميات التشفير.

هذه التحسينات مرحب بها خاصة في البيئات الكبيرة أو تلك المدارة من قبل مزودي الخدمات.

وظائف UTM في SFOS

- يمكن لـ WAF الآن فرض MFA

- دعم OTP باستخدام SHA-256/512

- سجلات تدقيق تتضمن التغييرات قبل/بعد (XML)

- إدارة محسّنة للجلسات في WAF (التعامل مع معرف الجلسة)

- التوافق مع رموز OTP المادية الحالية

سجلات التدقيق بالتفصيل

المرحلة الأولى تسجل التغييرات على القواعد والكائنات والواجهات قبل وبعد التعديل. يمكن تنزيل السجلات عبر Diagnostics > Logs (configuration-audit.log). مستقبلاً ستُعرض مباشرة في عارض السجلات.

هذه النقاط مهمة لعملاء UTM9 الذين يخططون للترحيل. تواصل خارطة الطريق توحيد حلول SG-UTM. مع اقتراب يوليو 2026، أصبح الوقت ضيقًا – لكن الإصدار v22 يزيل العديد من العقبات المتبقية.

الترقية إلى SFOS v22: المسارات والمدة والملاحظات

- الإصدار التجريبي متاح، والإصدار العام قادم في ديسمبر 2025

- الترقية تتحقق من حجم القرص وتوسّع القسم الجذري تلقائيًا (قد يستغرق الإقلاع الأول وقتًا أطول)

- المسارات الشائعة: من v20/21 مباشرة إلى v22، أما الإصدارات القديمة فقد تحتاج إلى تحديث وسيط

- قبل الترقية: أنشئ نسخة احتياطية، حضّر مجموعة HA، وخطط لفترة التغيير

- بعد الترقية: نفذ Health Check وحدد الأولويات حسب النتائج

مهم: النسخ الاحتياطية إلزامية خصوصًا في إعدادات HA وSD-WAN والأنظمة متعددة الأقسام.

الانطباعات بعد أسبوع من الاستخدام

- Health Check: يقدم نتائج مفيدة بسرعة، ويكشف عن الإعدادات الافتراضية الضعيفة. الروابط المباشرة للإصلاح توفر الوقت.

- Xstream Architecture: الوحدات مستقرة ويمكن مراقبتها بشكل منفصل، ولا حاجة لتدخل يدوي في بيئات HA.

- Logging/ATR/NDR: الحقول الإضافية في السجلات تسهّل الربط مع Central. درجات NDR مفيدة فعليًا.

- SNMP/sFlow: التكامل مع أدوات المراقبة كان سلسًا. sFlow يوفر رؤية كافية دون عبء كامل.

- Threat Feeds لطرفيات NAT/WAF: تم حظر عناوين IP الضارة بشكل موثوق حتى في قواعد Port Forwarding وWAF. ما زلت أختبر ظهورها في السجلات في الإصدار النهائي.

الخلاصة

الإصدار SFOS v22 ليس تحديثًا شكليًا، بل ترقية هيكلية عميقة. البنية الجديدة Xstream وHealth Check والتوسعات في API تجعل الجدار أكثر صلابة واستعدادًا للمستقبل.

إذا كنت تستخدم Sophos XGS اليوم، فإن ترقية v22 تستحق التجربة – فهي تعزز الأمان وتجعل الإدارة اليومية أسهل.

على المدى الطويل، تضع Sophos الأساس لبنية جدار حماية قائمة على الحاويات ومؤمنة ومؤتمتة بالكامل. وهي خطوة في الاتجاه الصحيح في زمن تتطلب فيه الجدران وظائف تفوق مجرد حظر الحزم.

ومع ذلك، هناك بعض النقاط التي تحتاج إلى تحسين. لا تزال الواجهة الرسومية بطيئة أحيانًا – خاصة عند التنقل بين القواعد. كما لا يمكن تخصيص الأعمدة في القوائم، مما يحد من الوضوح. عارض السجلات لا يحتفظ بإعدادات الفلاتر بعد إعادة التشغيل، ولا يمكن استنساخ أو تجميع قواعد NAT، كما لا توجد إحصاءات أو مؤشرات رسومية لاستقرار اتصالات IPsec.

من وجهة نظري، يجب على Sophos معالجة هذه النقاط في التحديث الرئيسي القادم لتحسين تجربة المستخدم وتسهيل إدارة الأنظمة.

إلى اللقاء

جو