Sophos Firewall v22 Health Check - সম্পূর্ণ ওভারভিউ

Table of Contents

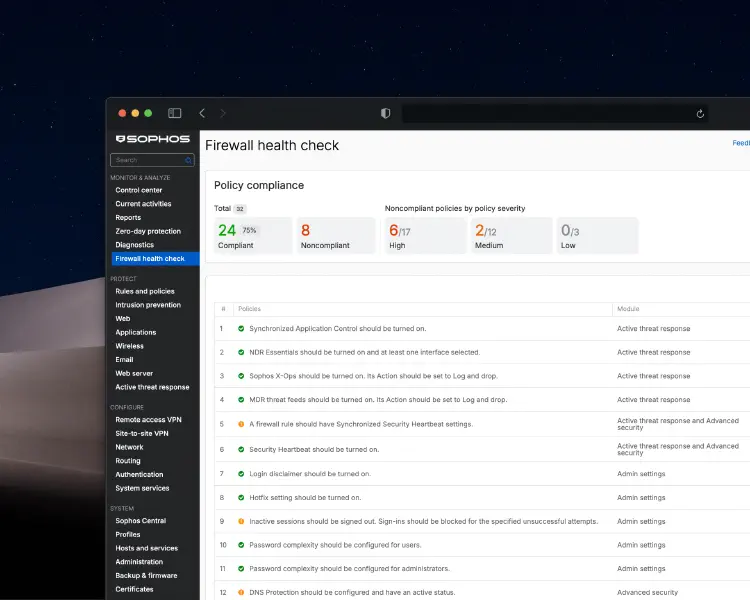

নতুন Firewall Health Check ফিচার Sophos Firewall v22 এ একটি ইন্টিগ্রেটেড কনফিগারেশন-পরীক্ষা সিস্টেম, যা ক্রমাগতভাবে ডজন-ডজন সেটিংসকে CIS Benchmarks এবং বেস্ট প্র্যাকটিসের সাথে মিলিয়ে দেখে। পরীক্ষাগুলো গুরুত্ব অনুযায়ী শ্রেণিবদ্ধ করা আছে (High, Medium, Low) এবং বিভিন্ন মডিউল অনুযায়ী সংগঠিত করা হয়েছে (Active Threat Response, Admin Settings, Authentication, Device Access, ইত্যাদি)।

নিচে প্রতিটি Health Check Policy এর অর্থ, গুরুত্বের স্তর এবং পেশাদার মন্তব্যসহ ব্যাখ্যা দেওয়া হলো:

Active Threat Response

1. Synchronized Application Control চালু থাকা উচিত Severity: Medium | Standard: Recommended

Synchronized Application Control Security Heartbeat এর মাধ্যমে সংযুক্ত এন্ডপয়েন্টগুলোর সব অ্যাপ্লিকেশন পর্যবেক্ষণ করে এবং অজানা অ্যাপ্লিকেশনকে স্বয়ংক্রিয়ভাবে ক্যাটাগরাইজ ও নিয়ন্ত্রণ করতে সক্ষম। এর জন্য ফায়ারওয়ালকে Sophos Central এ রেজিস্টার করা এবং ফিচারটি সক্রিয় করা প্রয়োজন, যাতে নেটওয়ার্কে চলমান সব অ্যাপ সম্পর্কে পূর্ণ স্বচ্ছতা পাওয়া যায়।

আধুনিক নেটওয়ার্ক সিকিউরিটির জন্য এটি অপরিহার্য, কারণ এটি নেটওয়ার্ক এবং এন্ডপয়েন্ট সিকিউরিটিকে একীভূত আর্কিটেকচারে নিয়ে আসে। BYOD বা ঘন ঘন এন্ডপয়েন্ট পরিবর্তন হয় এমন পরিবেশে ডিভাইসের স্বাস্থ্য-অবস্থার ভিত্তিতে ডায়নামিক অ্যাপ্লিকেশন কন্ট্রোল সম্ভব হয়।

2. NDR Essentials চালু থাকা উচিত এবং কমপক্ষে একটি ইন্টারফেস নির্বাচিত থাকা উচিত Severity: Medium | Standard: Recommended

NDR Essentials TLS-এনক্রিপ্টেড ট্রাফিক এবং DNS কুয়েরি ডিক্রিপ্ট না করেই AI-ইঞ্জিন দিয়ে বিশ্লেষণ করে C2 কমিউনিকেশন ও ক্ষতিকর কার্যকলাপ সনাক্ত করে। Active Threat Response এ ফিচারটি চালু করতে হবে, অন্তত একটি ইন্টারনাল ইন্টারফেস নির্বাচন করতে হবে এবং একটি ন্যূনতম Threat Score সেট করতে হবে (সুপারিশ 9-10)।

যেখানে গোপনীয়তা বা পারফরম্যান্সের কারণে SSL/TLS-ইন্সপেকশন সম্ভব নয়, সেখানে এটি এক গুরুত্বপূর্ণ সুরক্ষা-স্তর। আচরণভিত্তিক বিশ্লেষণ Deep Packet Inspection ছাড়া অস্বাভাবিকতা ও সন্দেহজনক যোগাযোগের প্যাটার্ন ধরতে সক্ষম, যা APT সনাক্তকরণে বিশেষভাবে কার্যকর।

3. Sophos X-Ops চালু থাকা উচিত। Action হিসেবে Log and drop সেট করা উচিত Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds হলো SophosLabs-পরিচালিত বৈশ্বিক থ্রেট ডাটাবেজ, যেখানে নিয়মিতভাবে আপডেট হওয়া C2 সার্ভারের IP, ডোমেইন এবং URL থাকে। ফিচারটি সক্রিয় করে “Log and drop” সেট করতে হবে, যাতে ফায়ারওয়াল স্বয়ংক্রিয়ভাবে পরিচিত হুমকির দিকে ট্রাফিক ব্লক করে।

অতিরিক্ত কনফিগারেশন ছাড়াই শক্তিশালী সুরক্ষা পাওয়া যায়। থ্রেট ফিড স্বয়ংক্রিয়ভাবে আপডেট হওয়ায় নতুন পরিচিত হুমকির বিরুদ্ধে সুরক্ষা থাকে এবং Zero-Day এক্সপ্লয়েটের প্রতিক্রিয়া-সময় উল্লেখযোগ্যভাবে কমে। “Log and drop” নিরাপত্তা ও দৃশ্যমানতার মধ্যে আদর্শ ভারসাম্য দেয়।

4. MDR threat feeds চালু থাকা উচিত। Action হিসেবে Log and drop সেট করা উচিত Severity: High | Standard: Recommended

MDR Threat Feeds Sophos MDR টিমকে কাস্টমারের নেটওয়ার্ক টেলিমেট্রি বিশ্লেষণের ভিত্তিতে রিয়েল-টাইম হুমকি তথ্য সরাসরি ফায়ারওয়ালে পাঠাতে দেয়। MDR লাইসেন্স প্রয়োজন এবং “Log and drop” কনফিগার করতে হবে, যাতে সক্রিয় হুমকির বিরুদ্ধে স্বয়ংক্রিয় প্রতিক্রিয়া দেওয়া যায়।

Sophos MDR সার্ভিস ব্যবহারকারী প্রতিষ্ঠানের জন্য এটি অপরিহার্য। 24/7 SOC টিমের সাথে ফায়ারওয়ালের সরাসরি অপারেশনাল সংযোগ তৈরি হয় এবং থ্রেটের dwell time নাটকীয়ভাবে কমে, ফলে ক্ষতি হওয়ার আগেই প্রতিরোধ সম্ভব হয়।

Active Threat Response & Advanced Security

5. অন্তত একটি ফায়ারওয়াল রুলে Synchronized Security Heartbeat সেটিংস থাকা উচিত Severity: Medium | Standard: CIS

Security Heartbeat Sophos Central এর মাধ্যমে ফায়ারওয়াল ও Sophos-পরিচালিত এন্ডপয়েন্টের মধ্যে হুমকি ও স্বাস্থ্য-অবস্থা বিনিময় করতে সক্ষম। ফায়ারওয়াল রুলে Endpoint স্ট্যাটাস (Green/Yellow/Red) ভিত্তিতে অ্যাক্সেস পলিসি নির্ধারণ করে কমপ্রোমাইজড ডিভাইসকে স্বয়ংক্রিয়ভাবে আইসোলেট করা যায়।

এটি Sophos Synchronized Security আর্কিটেকচারের কেন্দ্রবিন্দু। ডিভাইসের বর্তমান হুমকি-অবস্থার ভিত্তিতে ডায়নামিক সিদ্ধান্ত নেওয়া যায় এবং কমপ্রোমাইজড এন্ডপয়েন্ট স্বয়ংক্রিয়ভাবে বিচ্ছিন্ন হয়ে lateral movement কার্যকরভাবে ঠেকায়।

6. Security Heartbeat চালু থাকা উচিত Severity: High | Standard: CIS

System > Sophos Central এ ফায়ারওয়ালকে Sophos Central এ রেজিস্টার করে Security Heartbeat চালু করতে হবে। Network Protection লাইসেন্স প্রয়োজন এবং 15 সেকেন্ড অন্তর 8347 পোর্ট দিয়ে এন্ডপয়েন্টের সাথে তথ্য বিনিময় হয়।

এটি একটি মৌলিক আর্কিটেকচারাল সিদ্ধান্ত যা সমগ্র আইটি অবকাঠামোর সুরক্ষা স্তর উন্নীত করে। এটি না থাকলে ফায়ারওয়াল এবং এন্ডপয়েন্ট বিচ্ছিন্নভাবে কাজ করে, ফলে সিকিউরিটি সিদ্ধান্তের জন্য প্রয়োজনীয় কনটেক্সট অনুপস্থিত থাকে।

Admin Settings

7. Login disclaimer চালু থাকা উচিত Severity: Medium | Standard: CIS

Login disclaimer হলো একটি আইনি নোটিস যা WebAdmin, User Portal বা CLI তে লগইন করার সময় প্রদর্শিত হয় এবং অ্যাডমিনকে সম্মতি দিতে বলে। এটি অননুমোদিত প্রবেশের ঝুঁকি কমায় এবং আইনি পদক্ষেপে সহায়ক হয়।

প্রযুক্তিগতভাবে সহজ হলেও এটি গুরুত্বপূর্ণ আইনি সুরক্ষা প্রদান করে। নিয়ন্ত্রিত সেক্টরে (DSGVO, HIPAA, PCI-DSS) সিস্টেম ব্যবহার ও মনিটরিং সম্পর্কে সুস্পষ্ট নোটিস অনেক সময় বাধ্যতামূলক।

8. Hotfix setting চালু থাকা উচিত Severity: High | Standard: CIS

Hotfix হলো out-of-band সিকিউরিটি আপডেট, যা ডাউনটাইম ছাড়াই স্বয়ংক্রিয়ভাবে ইন্সটল হতে পারে। System > Backup & Firmware > Firmware > Hotfix এ অটো-ইন্সটলেশন চালু রাখা উচিত, যাতে পরিচিত দুর্বলতার বিরুদ্ধে ফায়ারওয়াল সর্বদা সুরক্ষিত থাকে।

স্বয়ংক্রিয় hotfix ইন্সটলেশন দুর্বলতা প্রকাশ ও সমাধানের মধ্যে সময়-ব্যবধান কমিয়ে আনে। অধিকাংশ আক্রমণ পরিচিত কিন্তু অ-প্যাচড দুর্বলতাকে টার্গেট করে, তাই এটি সফল এক্সপ্লয়েটের ঝুঁকি উল্লেখযোগ্যভাবে কমায়।

9. নিষ্ক্রিয় সেশন স্বয়ংক্রিয়ভাবে সাইন-আউট হওয়া উচিত। নির্দিষ্ট সংখ্যক ব্যর্থ লগইনের পর সাইন-ইন ব্লক হওয়া উচিত Severity: High | Standard: CIS

নিষ্ক্রিয়তার পর স্বয়ংক্রিয় লগআউট (সুপারিশ: সর্বোচ্চ 10 মিনিট) এবং ব্যর্থ লগইনের পর অ্যাকাউন্ট-লকআউট কনফিগার করতে হবে। Administration > Admin and user settings > Login security এ সেট করা হয়।

সেশন ম্যানেজমেন্ট privilege escalation এবং credential stuffing থেকে সুরক্ষা দেয়। টাইমআউট ও লকআউট একসাথে defense-in-depth নিশ্চিত করে এবং এক্সপোজার টাইম কমায়।

10. ব্যবহারকারীদের জন্য পাসওয়ার্ড জটিলতা কনফিগার করা থাকা উচিত Severity: High | Standard: CIS

পাসওয়ার্ড কমপ্লেক্সিটি এন্ট্রপি বাড়ায় এবং brute-force আক্রমণ কঠিন করে। অন্তত 12 অক্ষর এবং বড় হাতের, ছোট হাতের, সংখ্যা ও বিশেষ অক্ষরের মিশ্রণ সুপারিশযোগ্য। Administration > Admin and user settings > User password complexity settings এ কনফিগার করা হয়।

শক্তিশালী পাসওয়ার্ড নীতি credential-ভিত্তিক আক্রমণের বিরুদ্ধে প্রথম প্রতিরক্ষা। যুক্তিসঙ্গত কমপ্লেক্সিটি নিরাপত্তা ও ব্যবহারযোগ্যতার ভারসাম্য বজায় রাখে।

11. অ্যাডমিনিস্ট্রেটরদের জন্য পাসওয়ার্ড জটিলতা কনফিগার করা থাকা উচিত Severity: High | Standard: CIS

অ্যাডমিন অ্যাকাউন্টের ক্ষমতা বেশি হওয়ায় তাদের জন্য আরও কঠোর নীতি প্রয়োজন। অন্তত 14-16 অক্ষর ও সব ক্যাটাগরির অক্ষর থাকা উচিত। Administration > Admin and user settings > Administrator password complexity settings এ কনফিগার করা হয়।

প্রিভিলেজড অ্যাকাউন্ট আক্রমণকারীর প্রধান টার্গেট। বাড়তি কমপ্লেক্সিটির সাথে নিয়মিত রোটেশন ও MFA মিলিয়ে নিরাপত্তা সর্বোচ্চ করা উচিত।

Advanced Security

12. DNS Protection কনফিগার করা এবং সক্রিয় থাকা উচিত Severity: Medium | Standard: Recommended

DNS Protection হলো ক্লাউড-ভিত্তিক DNS সার্ভিস ও পলিসি কন্ট্রোল, যা ক্ষতিকর ডোমেইন ব্লক করে এবং Sophos Central থেকে ম্যানেজ হয়। ফায়ারওয়ালকে Central এ লোকেশন হিসেবে রেজিস্টার করতে হবে, প্রদত্ত DNS IP গুলো সার্ভার হিসেবে সেট করতে হবে এবং প্রাসঙ্গিক পলিসি অ্যাসাইন করতে হবে।

আক্রমণের প্রথম ধাপ প্রায়শই DNS। ক্ষতিকর ডোমেইনে আগেই ব্লক করলে অনেক হুমকি প্রতিরোধ হয়। এটি প্রিভেন্টিভ লেয়ার হিসেবে কাজ করে।

Authentication

13. রিমোট অ্যাক্সেস VPN (IPsec এবং SSL VPN) সাইন-ইনের জন্য MFA কনফিগার করা থাকা উচিত Severity: High | Standard: CIS

MFA ব্যবহারকারী নাম ও পাসওয়ার্ডের পাশাপাশি TOTP যোগ করে অতিরিক্ত নিরাপত্তা দেয়। Authentication > Multi-factor authentication এ গিয়ে VPN সার্ভিস নির্বাচন করে কনফিগার করতে হবে।

VPN সরাসরি ইন্টারনাল নেটওয়ার্কে প্রবেশের দরজা। কমপ্রোমাইজড VPN-ক্রেডেনশিয়াল ransomware সহ নানা হামলার সাধারণ পথ। MFA এই ঝুঁকি 99% এর বেশি কমায়।

14. ওয়েব অ্যাডমিন কনসোল এবং VPN পোর্টাল সাইন-ইনের জন্য MFA কনফিগার করা থাকা উচিত Severity: High | Standard: CIS

Administrative অ্যাক্সেস সুরক্ষিত করতে Web admin console এবং User portal এর জন্যও MFA চালু করা উচিত। Authentication > Multi-factor authentication এ “Web admin console” ও “User portal” নির্বাচন করতে হবে।

অ্যাডমিন ইন্টারফেস সম্পূর্ণ নিয়ন্ত্রণের দরজা। এক সেট ক্রেডেনশিয়াল ফাঁস হলেও MFA বড় দুর্ঘটনা প্রতিরোধ করে।

15. ফায়ারওয়ালের অথেনটিকেশন সার্ভারের সাথে সংযোগ এনক্রিপ্টেড থাকা উচিত Severity: Medium | Standard: CIS

Active Directory, RADIUS, LDAP ইত্যাদির সাথে সংযোগ SSL/TLS বা LDAPS দিয়ে এনক্রিপ্ট করা আবশ্যক, যাতে man-in-the-middle আক্রমণ ঠেকানো যায়।

এনক্রিপশন ছাড়া ক্রেডেনশিয়াল স্পষ্টপাঠ্য বা দুর্বলভাবে প্রেরিত হতে পারে। মাল্টি-VLAN বা মাল্টি-সাইট পরিবেশে এটি বিশেষ κρίটিক্যাল।

Authentication Servers

16. ব্যাকআপ শিডিউল করা থাকা উচিত Severity: Low | Standard: CIS

দৈনিক, সাপ্তাহিক বা মাসিক স্বয়ংক্রিয় ব্যাকআপ কনফিগার করা উচিত। Backup & Firmware > Backup & Restore থেকে লোকাল, FTP, Email বা Sophos Central এ সংরক্ষণ করা যায়। ব্যাকআপ এনক্রিপ্টেড হওয়া উচিত।

র্যানসমওয়্যার, হার্ডওয়্যার ব্যর্থতা বা ভুল কনফিগারেশনের ক্ষেত্রে ব্যাকআপ শেষ রক্ষা। অফসাইট সংরক্ষণ ও এনক্রিপশন Business Continuity নিশ্চিত করে এবং RTO কমায়।

Device Access

17. ফায়ারওয়ালে SSH অ্যাক্সেসের জন্য public key authentication কনফিগার করা থাকা উচিত Severity: High | Standard: Recommended

পাসওয়ার্ডের তুলনায় public key authentication অনেক বেশি সুরক্ষিত এবং brute-force ঝুঁকি কমায়। RSA বা ED25519 কী-পেয়ার জেনারেট করে Administration > Device Access > Public Key Authentication এ পাবলিক কী যোগ করতে হবে।

পাসওয়ার্ড-ভিত্তিক SSH বারবার brute-force টার্গেট হয়। public key ব্যবহার করলে এই ঝুঁকি প্রায় বিলুপ্ত হয়। সর্বোচ্চ সুরক্ষার জন্য পাসওয়ার্ড লগইন নিষ্ক্রিয় করা উত্তম।

18. User portal WAN থেকে অ্যাক্সেসযোগ্য না থাকা উচিত Severity: High | Standard: Recommended

WAN থেকে User Portal উন্মুক্ত থাকলে আক্রমণের ঝুঁকি বেড়ে যায়। শুধুমাত্র LAN, VPN বা নির্দিষ্ট IP-হোয়াইটলিস্টের মাধ্যমে Local Service ACL Exception Rules ব্যবহার করে অ্যাক্সেস দেওয়া উচিত, কখনোই 0.0.0.0/Any না।

ইন্টারনেটে ম্যানেজমেন্ট ইন্টারফেস উন্মুক্ত রাখা সবচেয়ে সাধারণ ভুল কনফিগারেশন। ভিপিএন বা বিশ্বস্ত আইপি থেকেই কেবল অ্যাক্সেস দেওয়া উচিত।

19. Web admin console WAN থেকে অ্যাক্সেসযোগ্য না থাকা উচিত Severity: High | Standard: CIS

WebAdmin Console কখনোই সরাসরি ইন্টারনেট থেকে পাওয়া যাবে না। কেবল LAN, VPN বা কঠোরভাবে সীমিত IP-রেঞ্জ থেকে অ্যাক্সেস দিন। Administration > Device Access > Local Service ACL Exception এ কনফিগার করুন।

ইন্টারনেটে অ্যাডমিন কনসোল উন্মুক্ত থাকলে সম্পূর্ণ সিস্টেম কম্প্রোমাইজ হতে পারে। অনেক ঘটনার সূচনা এখান থেকেই হয়। এই নীতি সমঝোতার নয়।

20. ডিফল্ট অ্যাডমিনের জন্য MFA কনফিগার করা থাকা উচিত Severity: High | Standard: CIS

ডিফল্ট অ্যাডমিন সর্বোচ্চ অধিকারভোগী তাই MFA আবশ্যক। Authentication > Multi-factor authentication এ অ্যাডমিন ইউজার নির্বাচন করে “Web admin console” সার্ভিস সক্রিয় করুন।

ডিফল্ট ইউজারনেম পূর্বানুমানযোগ্য হওয়ায় credential stuffing এর প্রধান টার্গেট। MFA একটি গুরুত্বপূর্ণ অতিরিক্ত সুরক্ষা স্তর তৈরি করে।

Notification Settings

21. সিস্টেম ও সিকিউরিটি ইভেন্টের জন্য ইমেইল নোটিফিকেশন কনফিগার করা থাকা উচিত Severity: Low | Standard: CIS

ইমেইল অ্যালার্ট ব্যর্থ লগইন, IPS ডিটেকশন, HA স্ট্যাটাস পরিবর্তন ইত্যাদি গুরুত্বপূর্ণ ইভেন্ট তৎক্ষণাৎ জানায়। Administration > Notification settings এ মেইলসার্ভার সেট করুন এবং System Services > Notification list থেকে মনিটর করা ইভেন্ট নির্বাচন করুন।

প্রোঅ্যাকটিভ নোটিফিকেশন দ্রুত incident response নিশ্চিত করে। অপ্রয়োজনীয় অ্যালার্ট কমিয়ে κρίটিক্যাল ইভেন্ট প্রাধান্য দেওয়া উচিত, যাতে alert fatigue না হয়।

Pattern Updates

22. প্যাটার্ন ডাউনলোড ও ইন্সটলেশনের জন্য স্বয়ংক্রিয় আপডেট চালু থাকা উচিত Severity: High | Standard: CIS

Pattern Updates এন্টিভাইরাস, IPS, Application Control এবং Web-Filtering এর সিগনেচার ধারণ করে এবং প্রতি 15 মিনিটে স্বয়ংক্রিয়ভাবে ডাউনলোড ও ইন্সটল হওয়া উচিত। Backup & Firmware > Pattern updates > Pattern download/installation interval এ সেট করুন।

প্রতিদিন হাজার হাজার নতুন ম্যালওয়ার ভ্যারিয়েন্ট আসে। স্বয়ংক্রিয় আপডেট প্রকাশের কয়েক মিনিটের মধ্যেই সুরক্ষা নিশ্চিত করে, দুর্বলতার জানালা কমায়।

Rules and Policies

23. একটি ফায়ারওয়াল রুলে Web policy নির্বাচিত থাকা উচিত Severity: Medium | Standard: Recommended

Web Policies ক্যাটাগরি ও অ্যাকশন নির্ধারণ করে ওয়েব-ফিল্টারিং নিয়ন্ত্রণ করে। ফায়ারওয়াল রুলে “Web Policy” সেকশনে প্রাসঙ্গিক পলিসি নির্বাচন করুন, যাতে HTTP/HTTPS ট্রাফিক নিয়ন্ত্রিত হয়।

ওয়েব-ভিত্তিক হুমকি এখনও সবচেয়ে সাধারণ। অ্যাকটিভ Web Policy প্রিভেন্টিভ নিয়ন্ত্রণ দেয় এবং ক্ষতিকর বা আপসকৃত সাইটে প্রবেশের সম্ভাবনা কমায়।

24. একটি ফায়ারওয়াল রুলে Zero-day protection নির্বাচিত থাকা উচিত Severity: High | Standard: CIS

Zero-Day Protection SophosLabs Intelix স্যান্ডবক্সিং ব্যবহার করে সন্দেহজনক ডাউনলোড আইসোলেটেড পরিবেশে বিশ্লেষণ করে। ফায়ারওয়াল রুলের Web Policy তে “Use Zero-day Protection” সক্রিয় করুন।

সিগনেচার-ভিত্তিক পদ্ধতি অজানা হুমকিতে ব্যর্থ হয়। ক্লাউড স্যান্ডবক্স আচরণভিত্তিক সনাক্তকরণ দেয়, পারফরম্যান্সে প্রভাব না ফেলে।

25. Intrusion prevention চালু থাকা উচিত। একটি IPS policy ফায়ারওয়াল রুলে নির্বাচিত থাকা উচিত Severity: High | Standard: CIS

IPS রিয়েল-টাইমে নেটওয়ার্ক-ভিত্তিক আক্রমণ, পরিচিত দুর্বলতা এবং Zero-Day এক্সপ্লয়েট সনাক্ত ও ব্লক করে। Protect > Intrusion prevention এ পলিসি তৈরি করে ফায়ারওয়াল রুলের “Intrusion prevention” সেকশনে নির্বাচন করুন।

এটি একটি মৌলিক সুরক্ষা স্তর যা নেটওয়ার্ক ও অ্যাপ লেয়ারে আক্রমণ লক্ষ্যভেদ করার আগেই থামায়।

26. একটি ফায়ারওয়াল রুলে Application control policy নির্বাচিত থাকা উচিত Severity: Medium | Standard: CIS

Application Control নেটওয়ার্কের অ্যাপ্লিকেশনকে শ্রেণিবদ্ধ করে সূক্ষ্ম নিয়ন্ত্রণ এবং ব্যান্ডউইথ ম্যানেজমেন্ট দেয়। অনাকাঙ্ক্ষিত অ্যাপ ব্লক বা প্রাধান্য দিতে রুলে পলিসি নির্বাচন করুন।

ডাটা এক্সফিলট্রেশন বা C2 এর জন্য বৈধ অ্যাপও অপব্যবহার হয়। পোর্ট-প্রোটোকল নির্বিশেষে গ্রানুলার ভিজিবিলিটি ও নিয়ন্ত্রণ Shadow IT কমায়।

27. একটি SSL/TLS inspection rule এর Action Decrypt সেট করা থাকা উচিত Severity: High | Standard: CIS

SSL/TLS Inspection এনক্রিপ্টেড ট্রাফিক ডিক্রিপ্ট করে স্ক্যান করতে দেয়, যাতে HTTPS সংযোগে ম্যালওয়ার ধরা পড়ে। Protect > Rules and Policies > SSL/TLS inspection rules এ Decrypt অ্যাকশনযুক্ত রুল তৈরি করুন। ক্লায়েন্টে ফায়ারওয়াল CA সার্টিফিকেট ট্রাস্ট স্টোরে থাকতে হবে।

আজ ওয়েব ট্রাফিকের অধিকাংশই এনক্রিপ্টেড। ডিক্রিপশন ছাড়া AV, IPS ও Web-Filtering কার্যকরভাবে পরীক্ষা করতে পারে না, বড় সুরক্ষা-ফাঁক তৈরি হয়। সংবেদনশীল শ্রেণির জন্য সিলেক্টিভ বাইপাস রুল ব্যবহার করুন।

28. Action Allow থাকা কোনো ফায়ারওয়াল রুলে Network এবং Service সেটিংস সব Any থাকা উচিত নয় Severity: Medium | Standard: CIS

Source, Destination ও Service সব Any হলে রুল অত্যন্ত permissive হয়ে যায়। প্রতিটি Allow রুলে নির্দিষ্ট নেটওয়ার্ক, হোস্ট ও সার্ভিস সংজ্ঞায়িত করুন, যাতে least privilege বজায় থাকে এবং আক্রমণের ক্ষেত্র কমে।

“Any-Any-Any” রুল ফায়ারওয়ালের মৌলিক উদ্দেশ্য নষ্ট করে এবং অডিটে প্রায়শই ধরা পড়ে। প্রতিটি রুল যতটা সম্ভব সীমিত হওয়া উচিত।

Sophos Central

29. Sophos Central reporting চালু থাকা উচিত Severity: Medium | Standard: Recommended

Sophos Central ইন্টিগ্রেশনে কেন্দ্রীয় রিপোর্টিং, ড্যাশবোর্ড, ট্রেন্ড ও ঐতিহাসিক বিশ্লেষণ পাওয়া যায়। System > Sophos Central এ রেজিস্ট্রেশনের সাথে এটি সক্রিয় হয়।

মাল্টি-সাইট পরিবেশে কেন্দ্রীয় রিপোর্টিং অপরিহার্য। ক্লাউড-ভিত্তিক দীর্ঘমেয়াদি লগ/রিপোর্ট কমপ্লায়েন্স ও ট্রেন্ড-অ্যানালাইসিসে সহায়ক।

30. ফায়ারওয়াল তার ব্যাকআপ Sophos Central এ পাঠানো উচিত Severity: Medium | Standard: Recommended

স্বয়ংক্রিয় ব্যাকআপ-সিঙ্কের মাধ্যমে কনফিগারেশন অফসাইটে নিরাপদে থাকে এবং বিপর্যয়ে দ্রুত পুনরুদ্ধার সম্ভব। System > Sophos Central > Central Management থেকে চালু করুন।

অফসাইট ব্যাকআপ Disaster Recovery এর বেস্ট প্র্যাকটিস। স্থানীয় ব্যাকআপ লক্ষ্য করে র্যানসমওয়্যার থেকেও সুরক্ষা দেয়।

31. ফায়ারওয়াল Sophos Central management এর জন্য রেজিস্টার্ড থাকা উচিত এবং ম্যানেজমেন্ট চালু থাকা উচিত Severity: Medium | Standard: Recommended

রেজিস্ট্রেশনের মাধ্যমে সেন্ট্রাল ম্যানেজমেন্ট, ফার্মওয়্যার আপডেট, পলিসি-ম্যানেজমেন্ট এবং Security Heartbeat, NDR Essentials, DNS Protection এর মতো ক্লাউড ফিচার পাওয়া যায়। System > Sophos Central এ সেন্ট্রাল ক্রেডেনশিয়াল দিয়ে রেজিস্টার করুন।

আধুনিক ক্লাউড-সমর্থিত সিকিউরিটি আর্কিটেকচারের ভিত্তি এটি। একীভূত নীতিমালা, কম ত্রুটি এবং দ্রুত প্রতিক্রিয়া নিশ্চিত হয়।

Time

32. NTP server কনফিগার করা থাকা উচিত Severity: Low | Standard: CIS

ভরসাযোগ্য NTP সার্ভার (যেমন pool.ntp.org, time.google.com) এর সাথে সময়-সিঙ্ক সঠিক লগ টাইমস্ট্যাম্প, সিস্টেম-কোরিলেশন এবং সার্টিফিকেটসহ ক্রিপ্টোগ্রাফিক ফাংশনের জন্য κρίটিক্যাল। Administration > Time থেকে NTP সার্ভার ও টাইমজোন নির্বাচন করুন।

সঠিক সময়-সিঙ্ক নিরাপত্তা অপারেশনের মৌলিক চাহিদা। সময়ের অমিল বহু সিস্টেমের ইভেন্ট কোরিলেশন ব্যাহত করে এবং ক্রিপ্টোগ্রাফিক প্রোটোকলে ত্রুটি ঘটায়।

সংক্ষিপ্তসার

SFOS v22 এর Firewall Health Check কনফিগারেশন-হার্ডেনিংয়ের জন্য গঠিত, ঝুঁকি-ভিত্তিক পদ্ধতি বাস্তবায়ন করে। 32টি পরীক্ষা Active Threat Response থেকে শুরু করে Authentication এবং Sophos Central ইন্টিগ্রেশন পর্যন্ত সব κρίটিক্যাল ক্ষেত্র জুড়ে আছে এবং CIS Benchmarks অনুসরণ করে।

High, Medium, Low গুরুত্ব-শ্রেণি রিমিডিয়েশনের অগ্রাধিকার নির্ধারণে সাহায্য করে। MFA, SSL/TLS Inspection, IPS এবং X-Ops Threat Feeds এর মতো High-সিভিয়ারিটি নীতিমালায় তাৎক্ষণিক মনোযোগ প্রয়োজন। ক্রমাগত কমপ্লায়েন্স-মনিটরিং অ্যাডমিনদের ধারাবাহিক সিকিউরিটি পোস্টার বজায় রাখতে ও ভুল কনফিগারেশন আগেভাগে সনাক্ত করতে সহায়তা করে।

শেষ কথা

Sophos Firewall v22 এর নতুন Health Check স্বয়ংক্রিয় কমপ্লায়েন্স ও Secure-by-Design এর দিকে পরিষ্কার অগ্রগতি। বহু অ্যাডমিনবিশিষ্ট বড় পরিবেশে এটি স্বচ্ছতা আনে এবং সাধারণ ভুল-কনফিগারেশন প্রতিরোধ করে। তবুও এটি একটি বিশ্লেষণ-টুল, নিরাপত্তার গ্যারান্টি নয়। কেবল সবুজ চিহ্নের ওপর নির্ভর করলে প্রসঙ্গ-নির্ভর ঝুঁকি চোখ এড়িয়ে যেতে পারে, যেমন ভুলভাবে অগ্রাধিকারপ্রাপ্ত রুল বা পর্যাপ্তভাবে পরীক্ষা না করা TLS-ইন্সপেকশন পলিসি। সঠিকভাবে প্রয়োগ করলে Health Check শক্তিশালী নিয়ন্ত্রণ-উপায় হিসেবে কাজ করে, যা অ্যাডমিনদের নিরাপত্তা-ফাঁক আগেভাগে চিহ্নিত ও কাঠামোবদ্ধভাবে সমাধান করতে সাহায্য করে।

আবার দেখা হবে

Joe