Sophos Firewall v22 - নতুন বৈশিষ্ট্য, সুরক্ষা এবং যা প্রত্যাশা করা যায়

Table of Contents

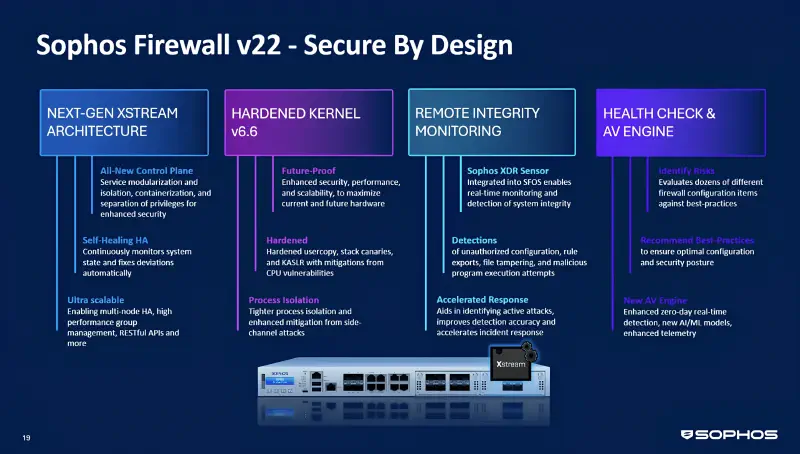

Sophos Firewall v22 (SFOS v22) একটি গুরুত্বপূর্ণ আপডেট, যা নিরাপত্তা শক্তিশালীকরণ, উন্নত দৃশ্যমানতা এবং স্থিতিশীল কার্যক্রমের উপর জোর দেয়। আধুনিক Xstream স্থাপত্য, একটি শক্তিশালী Kernel এবং নতুন ব্যবস্থাপনা ফিচারগুলো আক্রমণের ক্ষেত্র কমায় এবং প্রশাসকদের দৈনন্দিন কাজ সহজ করে। এই প্রবন্ধে SFOS v22-এর প্রধান নতুনত্বগুলো সংক্ষেপে তুলে ধরা হয়েছে, সমালোচনামূলকভাবে বিশ্লেষণ করা হয়েছে এবং দেখানো হয়েছে কীভাবে Sophos প্রশাসকদের জন্য পরিবর্তন আনছে।

ভূমিকা

অক্টোবর 2025 থেকে SFOS v22-এর Early Access পর্যায় শুরু হয়েছে, এবং চূড়ান্ত সংস্করণ (GA) ডিসেম্বরের শুরুতে প্রত্যাশিত। এই রিলিজের লক্ষ্য স্পষ্ট: ফায়ারওয়ালকে কম দুর্বল, আরও সহজে কনফিগারযোগ্য এবং অপারেশনে আরও দৃঢ় করা। নতুন সংস্করণে এসেছে Secure-by-Design, গভীর Telemetry এবং বহু বছর ধরে চাওয়া বহু ফিচার।

Secure-by-Design: বহুস্তরে শক্তিশালী সুরক্ষা

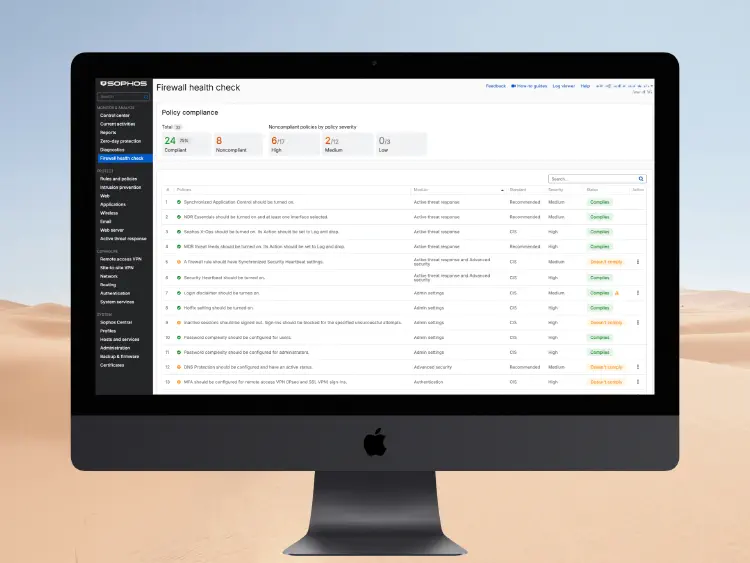

নতুন Health Check ফিচার ফায়ারওয়ালের কনফিগারেশনকে Best Practice এবং CIS Benchmark অনুযায়ী পরীক্ষা করে। এটি দেখায়:

- কোন সেটিংসগুলো ঝুঁকিপূর্ণ (যেমন: MFA অনুপস্থিত, WAN অ্যাক্সেস খোলা)

- কোথায় ত্রুটি রয়েছে (প্রাসঙ্গিক লিঙ্কসহ)

- কীভাবে তা সমাধান করা যায়

ড্যাশবোর্ডে একটি উইজেট সামগ্রিক অবস্থা প্রদর্শন করে, আর বিস্তারিত ভিউ থেকে নির্দিষ্ট সমস্যার সমাধান সম্ভব। বিশেষত, “High Risk”, “Medium Risk”, “Low Risk” এবং “Pass” ক্যাটাগরিগুলো অগ্রাধিকারের ক্রম ঠিক করতে সহজ করে।

এই বিষয়ে আমি একটি আলাদা নিবন্ধ তৈরি করেছি: Sophos Firewall v22 Health Check - পূর্ণাঙ্গ পর্যালোচনা

নতুন Xstream স্থাপত্য: মডুলারিটি এবং স্বয়ং-সংশোধন

Control Plane সম্পূর্ণ নতুনভাবে তৈরি হয়েছে:

- IPS বা Web Filter-এর মতো পরিষেবাগুলো এখন পৃথক Container-এ চলে

- একটি মডিউলে ত্রুটি হলেও পুরো সিস্টেম ক্র্যাশ হয় না

- HA ক্লাস্টার নিজেই Drift পর্যবেক্ষণ করে এবং স্বয়ংক্রিয়ভাবে ঠিক করে

- ভবিষ্যতের Clustering ও API সংযোজনের ভিত্তি

- On-Demand Firewall Service (যেমন: স্কেলযোগ্য DPI পরিষেবা)-এর জন্য প্রস্তুতি

স্থাপত্যটি আধুনিক Microservice নীতির ওপর ভিত্তি করে তৈরি, যেখানে প্রতিটি ফাংশন একে অপরের থেকে সম্পূর্ণ পৃথক। বিশেষত HA পরিবেশে স্বয়ং-সংশোধন বড় সুবিধা — আগের সংস্করণে হ্যাং করা সার্ভিসের কারণে যে Sync সমস্যা হত, তা এখন স্বয়ংক্রিয়ভাবে ঠিক হয়।

বেশি স্থিতিশীলতা, কম ত্রুটি — এবং পরিষেবা-ভিত্তিক Firewall স্থাপত্যের দিকে এক গুরুত্বপূর্ণ পদক্ষেপ।

Kernel 6.6+: বেশি Isolation ও Exploit প্রতিরোধ

Linux Kernel 6.6-এ আপগ্রেডের ফলে এসেছে বড় নিরাপত্তা উন্নতি:

- Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall প্রতিরোধ

- Stack Canary, KASLR, usercopy-hardening সংযোজন

- Privileged প্রক্রিয়াগুলোকে আলাদা রাখতে উন্নত Namespace

- Multicore CPU-তে উন্নত Scalability

Kernel এখন আধুনিক Linux সিস্টেমের সমতুল্য, যা নিম্নস্তরের আক্রমণ থেকে ভালোভাবে রক্ষা করে। গভীরতর প্রক্রিয়া-বিচ্ছিন্নতা Side-channel আক্রমণের ঝুঁকি কমায়, যা সম্প্রতি এম্বেডেড সিস্টেমেও দেখা যাচ্ছিল।

Remote Integrity Monitoring: ফায়ারওয়াল নিজেকে পর্যবেক্ষণ করে

একটি অনন্য বৈশিষ্ট্য:

- XDR সেন্সর এখন ফায়ারওয়ালে সংযুক্ত

- এটি যেমন নিয়ম-রপ্তানি, প্রক্রিয়া-চালু, ফাইল পরিবর্তন শনাক্ত করে

- Sophos Central-এ রিপোর্ট পাঠায়

- Insider পরিবর্তন বা CLI কমান্ডও শনাক্ত করতে পারে

- ইভেন্টগুলো Timestamp, User এবং উৎসসহ লিপিবদ্ধ হয়

এটি “ফায়ারওয়ালে হোস্ট-ভিত্তিক অনুপ্রবেশ সনাক্তকরণ” ধারণার দিকে একটি বড় পদক্ষেপ। Audit বা Compliance রিপোর্টের জন্য MDR বা SIEM-এর সাথে এটি সংযুক্ত করা যায়, যা সন্দেহজনক Admin কার্যকলাপও দৃশ্যমান করে।

Next-Gen Xstream Control Plane

- নিরাপত্তা ও স্কেলযোগ্যতার নতুন ভিত্তি: Control Plane এখন মডুলার, যেখানে IPS, Web, TLS প্রভৃতি পরিষেবাগুলো পৃথকভাবে চলে।

- হার্ডওয়্যার ও পরিবেশ-স্বাধীন: আধুনিক Multicore CPU-র জন্য অপ্টিমাইজড। Appliance, VM বা Cloud — সব জায়গায় একই পারফরম্যান্স।

- উন্নত উচ্চপ্রাপ্যতা (HA): সিস্টেম Drift পর্যবেক্ষণ করে ও স্বয়ংক্রিয়ভাবে ঠিক করে।

- প্রযুক্তিগত ভবিষ্যৎ: বহু-নোড ক্লাস্টার, আরও Containerization এবং সম্পূর্ণ REST API অটোমেশন।

- Threat Intelligence উন্নত:

- NAT এবং WAF-এর জন্য Threat Feeds: এখন Sophos Threat Feeds NAT ও WAF নিয়মেও প্রযোজ্য। ক্ষতিকর IP ফায়ারওয়ালের প্রবেশপথেই ব্লক হয়।

ATR Logging: কম Noise, বেশি স্পষ্টতা

- Brute-force আক্রমণ আলাদাভাবে ফিল্টার করা যায়

- ইভেন্টগুলো Threat Feed, NDR, MDR অনুযায়ী শ্রেণীবদ্ধ

- লগে দেখা যায়: “আক্রমণ শনাক্ত, ব্লক করা হয়েছে, কারণ: XYZ”

- NDR Essentials স্কোর এখন লগে দৃশ্যমান

এর ফলে প্রশাসকরা দ্রুত প্রেক্ষাপট বুঝতে পারেন, বিশেষত দ্রুত আক্রমণের ক্ষেত্রে যেমন Credential Stuffing।

NDR Essentials: Threat Score লগে ও অঞ্চল-নির্বাচন

- NDR Threat Score সরাসরি লগে দেখা যায়

- ডেটা বিশ্লেষণের জন্য অঞ্চল (যেমন: EU) বেছে নেওয়া যায়

- GDPR অনুযায়ী গোপনীয়তা কনফিগার করা যায়

ছোট প্রতিষ্ঠানের জন্য এটি বিশেষ উপযোগী, যারা আগে গোপনীয়তার কারণে NDR ব্যবহার করত না।

XDR/MDR একীকরণ: বেশি দৃশ্যমানতা

- Firewall থেকে Integrity ডেটা এখন Sophos Central-এ যায়

- Endpoint ও Cloud Telemetry-এর সাথে মিলিয়ে দেখা যায়

- Managed Detection & Response-এর ভিত্তি তৈরি করে

- পাশ্বর্বতী আক্রমণ দ্রুত শনাক্ত করা সম্ভব

Sophos এখন Firewall-কে Detection & Response ব্যবস্থার সক্রিয় অংশ হিসেবে অন্তর্ভুক্ত করেছে।

প্রশাসন ও মনিটরিং: আরও সুবিধা

- SNMP: CPU/NPU তাপমাত্রা, PoE, PSU পর্যবেক্ষণ, অফিসিয়াল MIB সহ

- sFlow: সর্বোচ্চ 5 Collector, নমনীয় Sampling

- দ্রুত WebAdmin: পৃষ্ঠা পরিবর্তনে UI আটকে যায় না

- VPN ইন্টারফেস: অনেক XFRM ইন্টারফেসে অনুসন্ধান ও ফিল্টার

- API Access: সর্বোচ্চ 64 অনুমোদিত IP/অবজেক্ট

- TLS 1.3: WebAdmin, VPN Portal এবং User Portal এখন সর্বশেষ এনক্রিপশন ব্যবহার করে

- Instant Web Category Alerts: নির্দিষ্ট ওয়েব ক্যাটাগরিতে প্রবেশের সময় নোটিফিকেশন (যেমন স্কুল)

- উন্নত Pagination: বড় তালিকার ক্ষেত্রে (যেমন Firewall নিয়ম)

API Access নিয়ন্ত্রণ

API অ্যাক্সেস নির্দিষ্ট IP, রেঞ্জ বা নেটওয়ার্ক অবজেক্টে সীমাবদ্ধ করা যায় (সর্বোচ্চ 64টি)। পরামর্শ: শুধুমাত্র ম্যানেজমেন্ট নেটওয়ার্ক অনুমোদন দিন, লগ সক্রিয় রাখুন এবং নিয়মিত পর্যালোচনা করুন।

SSL সহ সার্টিফিকেট পিনিং দ্বারা ফার্মওয়্যার আপডেট

আপডেট এন্ডপয়েন্টগুলো এখন SSL সহ সার্টিফিকেট পিনিং দিয়ে যাচাই হয়। কঠোর Egress নীতির পরিবেশে সংশ্লিষ্ট FQDN গুলো Allowlist-এ যোগ করতে হবে।

ডিভাইস অ্যাক্সেসের জন্য HTTP/2 ও TLS 1.3

WebAdmin, User ও VPN Portal এখন HTTP/2 ও TLS 1.3 ব্যবহার করে, যা দ্রুত Handshake ও আধুনিক Cipher প্রদান করে।

বড় ইনস্টলেশন বা MSP পরিবেশে এটি বিশেষভাবে উপকারী।

UTM-এর কাছাকাছি ফিচারগুলো SFOS-এ

- WAF এখন MFA বাধ্যতামূলক করতে পারে

- OTP এখন SHA-256/512 সমর্থিত

- Audit Log-এ Before/After Export (XML)

- WAF সেশন ম্যানেজমেন্ট উন্নত

- বিদ্যমান OTP Hardware Token-এর সাথে সামঞ্জস্যপূর্ণ

Audit Trail Logs বিস্তারিতভাবে

Phase 1-এ Firewall নিয়ম, অবজেক্ট ও ইন্টারফেস পরিবর্তন Before/After সহ রেকর্ড হয়। Diagnostics > Logs (configuration-audit.log) থেকে ডাউনলোডযোগ্য। ভবিষ্যতে সরাসরি Log Viewer-এ দেখা যাবে।

যারা UTM 9 থেকে স্থানান্তর করছেন, তাদের জন্য এই উন্নয়নগুলো গুরুত্বপূর্ণ। SG UTM প্রতিস্থাপন পরিকল্পনাও এর মাধ্যমে আরও এগিয়েছে। জুলাই 2026-এর মধ্যে খুব বেশি সময় নেই — কিন্তু v22 কয়েকটি প্রধান বাধা দূর করেছে।

SFOS v22 আপগ্রেড: ধাপ, সময় ও নির্দেশনা

- EAP এখন উপলব্ধ, GA ডিসেম্বর 2025-এ আসছে

- আপগ্রেড প্রক্রিয়া ডিস্ক সাইজ পরীক্ষা করে এবং Root Partition প্রয়োজনে স্বয়ংক্রিয়ভাবে বাড়ায়

- সাধারণ পথ: v20/21 → সরাসরি v22; পুরনো ইনস্টলেশনে প্রথমে সমর্থিত MR লাগতে পারে

- আপগ্রেডের আগে: ব্যাকআপ নিন, HA ক্লাস্টার প্রস্তুত করুন, পরিবর্তন পরিকল্পনা করুন

- আপগ্রেডের পর: Health Check চালান এবং ফলাফল অগ্রাধিকার দিন

গুরুত্বপূর্ণ: বিশেষত HA, SD-WAN এবং Multi-Partition সেটআপে ব্যাকআপ বাধ্যতামূলক।

এক সপ্তাহ পর অভিজ্ঞতা

- Health Check: দ্রুত কার্যকর ফলাফল দেয়, পুরনো সেটিংস চিহ্নিত করে। লিঙ্কসহ নির্দেশনা সময় বাঁচায়।

- Xstream Architecture: মডিউলগুলো আলাদাভাবে স্থিতিশীলভাবে কাজ করে, HA ল্যাবে কোনও ম্যানুয়াল হস্তক্ষেপ লাগেনি।

- Logging/ATR/NDR: নতুন লগ ফিল্ডগুলো Central-এর সাথে কোরিলেশন সহজ করেছে।

- SNMP/sFlow: বিদ্যমান পর্যবেক্ষণ ব্যবস্থায় সহজে যুক্ত হয়েছে।

- Third-Party Threat Feeds (NAT/WAF): ক্ষতিকর IP নির্ভরযোগ্যভাবে ব্লক হয়। লগে এখনও কিছু ত্রুটি থাকলেও EAP2 বা GA-তে ঠিক হবে বলে আশা।

শেষ কথা

SFOS v22 শুধুমাত্র একটি সাধারণ আপডেট নয়, বরং এটি একটি স্থাপত্যগত পরিবর্তন। নতুন Xstream ভিত্তি, Health Check এবং API উন্নয়ন ফায়ারওয়ালকে আরও দৃঢ় ও ভবিষ্যত-প্রস্তুত করে তুলেছে।

যারা Sophos XGS ব্যবহার করছেন, তাদের v22 অবশ্যই দেখা উচিত — এটি নিরাপত্তা ও প্রশাসনিক উভয় ক্ষেত্রেই উন্নতি আনে।

দীর্ঘমেয়াদে Sophos একটি container-ভিত্তিক, integrity-সুরক্ষিত এবং স্বয়ংক্রিয় ফায়ারওয়াল স্থাপত্যের পথে যাচ্ছে — যা আধুনিক নিরাপত্তার সঠিক দিক।

তবে দুঃখজনকভাবে, এখনও কিছু পুরনো দুর্বলতা রয়ে গেছে। GUI কিছু ক্ষেত্রে ধীর, বিশেষ করে Firewall নিয়মের মধ্যে পরিবর্তনের সময়। এছাড়া তালিকা ভিউতে কলাম লুকানো যায় না, যা দৃশ্যমানতায় বাধা দেয়। Log Viewer রিস্টার্টের পর ফিল্টার হারায় এবং NAT নিয়ম ক্লোন বা গ্রুপ করা যায় না। IPsec সংযোগের স্থিতিশীলতার ভিজ্যুয়াল সূচকও অনুপস্থিত।

আমার মতে, Sophos-এর পরবর্তী বড় আপডেটে এই বিষয়গুলো সমাধান করা উচিত, যাতে ব্যবহারকারীর অভিজ্ঞতা উন্নত হয় এবং প্রশাসকদের দৈনন্দিন কাজ সহজ হয়।

শীঘ্রই দেখা হবে

Joe