Feind im Team - Der nordkoreanische IT-Worker Trick

Inhaltsverzeichnis

Ich setze mich täglich mit Cybersecurity auseinander, sowohl beruflich als auch privat. Ich auditiere Firewalls, analysiere Logs, teste Penetration-Szenarien und spreche mit IT-Administratoren in Unternehmen aller Größen. Und eines stelle ich immer wieder fest: Die meisten IT-Admins kennen die Gefahren, die sie unterschätzen, gar nicht.

Sie denken an Ransomware. An Phishing. An externe Hacker, die versuchen, die Firewall zu durchbrechen. Das ist verständlich – es sind die klassischen Bedrohungen, mit denen wir aufgewachsen sind.

Aber es gibt noch eine andere Form des Angriffs. Eine, die viel älter und viel raffinierter ist: Der Feind im Inneren.

Eine Geschichte aus dem Sommer 2023 hat finde ich heute noch spannend. Sie zeigt, wie eine staatliche Hackergruppe – das Regime von Nordkorea – es schafft, sich nicht nur in einzelne Unternehmen zu infiltrieren, sondern ein ganzes Netzwerk von Spionen zu schaffen. Und das Beste (oder Schlimmste): Die Menschen, die die Hardware bereitstellen, ahnen oft nicht, für wen sie arbeiten.

Christina Chapman und die Laptop-Farm in Arizona

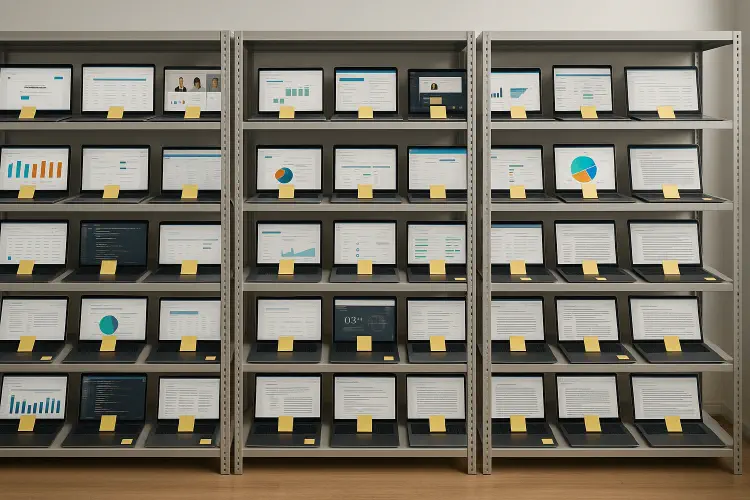

Im Oktober 2023 rückt das FBI mit einem Durchsuchungsbefehl zu einem unscheinbaren Haus in Arizona aus. Dort stoßen die Ermittler auf etwas Befremdliches: über 90 aktive Laptops, jeder mit bunten Post-its versehen. Metallregale, sauber beschriftet und systematisch angeordnet. Ein Raum, der sich als sogenannte Laptop-Farm entpuppt.

Die Besitzerin heißt Christina Chapman. Sie ist Mitte 50, arbeitet von zu Hause, postet gelegentlich auf sozialen Medien. Nichts Verdächtiges. Nichts, was einen stutzig macht.

Aber genau das ist das perfekte Versteck.

Chapman wurde nicht aktiv als Spionin rekrutiert. Sie wurde benutzt. Und zwar von Nordkorea.

Wie alles anfing: Eine LinkedIn-Nachricht

Im Jahr 2020 erhält Christina Chapman über LinkedIn eine Nachricht. Ein Unbekannter, der sich „Alexander the Great" nennt, nimmt Kontakt auf. Er stellt ihr ein unscheinbares Angebot: Sie soll Laptops entgegennehmen und einrichten.

Pro Gerät: etwa 300 US-Dollar im Monat.

Es klingt legitim. Es klingt einfach. Und Chapman war in einer schwierigen Lage. Ihre Mutter war an Krebs erkrankt. Sie brauchte das Geld für die Behandlung.

Sie nimmt das Angebot an.

Was Chapman nicht weiß: Die Person, die ihr schreibt, ist nicht „Alexander the Great". Es ist ein nordkoreanischer Hacker. Und die Laptops, die sie sich schicken lässt – das sind Geräte von infiltrierten US-Mitarbeitern. Laptop, die dazu dienen sollten, dass nordkoreanische Programmierer unter falschen Identitäten von Pjöngjangs aus arbeiten können.

Der perfide Mechanismus

Der Betrug funktioniert so:

Falscher Job-Profil: Nordkoreanische Programmierer erstellen gefälschte LinkedIn-Profile. Sie verwenden gestohlene Fotos, kopierte Zertifikate, KI-generierte Bewerbungsvideos. Sie bewerben sich auf Upwork, Fiverr und direkt bei großen Unternehmen.

Die Infiltration: Sie werden angestellt. Das Unternehmen schickt ihnen einen Laptop – ein echtes Firmengerät mit echtem Zugriff auf echte Systeme.

Das Problem: Diese Geräte dürfen offiziell nur in den USA verwendet werden. Ein GPS-Tag, eine Standortkontrolle, eine Überwachung – es gibt tausend Wege, um zu merken, dass der angebliche Mitarbeiter aus Kalifornien eigentlich in China oder Nordkorea sitzt.

Die Lösung: Christina Chapman empfängt die Geräte. Sie schreibt ein Passwort auf. Sie installiert AnyDesk – eine Fernzugriffssoftware. Der nordkoreanische Hacker in Pjöngjangs sitzt auf dem Gerät, arbeitet von Chapmans Arizona-Adresse aus, und für die Firma ist alles normal.

Zusätzliche Camouflage: Das Netzwerk stiehlt die Identitäten realer US-Bürger, darunter Namen, Sozialversicherungsnummern und Adressen. Mit diesen Daten eröffnen sie neue Bankkonten. Das Gehalt landet dort – und wird anschließend nach Nordkorea weitergeleitet.

Bei Christina Chapman bleibt das System über einen Zeitraum von drei Jahren unentdeckt.

Die Verzweiflung

Chapmans Chat-Nachrichten mit ihren Hintermännern zeigen, dass sie nach kurzer Zeit weiß, was sie tut: Es ist kriminell. Sie wird nervös. Sie schreibt, dass es zu gefährlich ist. Sie schreibt, dass sie aufhören will.

Aber dann stirbt ihre Mutter. Die Arztrechnungen sind bezahlt. Aber Chapman ist jetzt zu tief drin. Sie ist abhängig von dem Geld. Sie ist gefesselt durch Angst.

Sie macht einfach weiter.

Wie es aufflog

Im Jahr 2023 passiert das Unerwartete. Ein Sicherheitsanalyst bei der Cybersecurity-Firma Palo Alto Networks bemerkt etwas Sonderbares: Ein Mitarbeiter der Firma hat sein LinkedIn-Profil aktualisiert – über eine nordkoreanische IP-Adresse.

Das hätte nicht möglich sein sollen.

Die interne Untersuchung beginnt. Und schnell wird klar: Es sind nicht ein paar verdächtige Logins. Es sind neun Mitarbeiter mit direkten Verbindungen nach Nordkorea. Und drei von ihnen haben ihre Laptops an eine und dieselbe Adresse schicken lassen.

Ein Haus in Arizona. Christina Chapmans Haus.

Im Oktober 2023 rückt das FBI ein. Sie finden die 90 Laptops. Sie können nachweisen, dass Chapman über 309 US-Unternehmen bei der Infiltration geholfen hat – darunter Fortune-500-Konzerne wie Nike (das einem nordkoreanischen Worker fast $75.000 zahlte), die Kommunikationsplattform Jeenie, der Personaldienstleister DataStaff, ein Top-5-Fernsehnetzwerk, ein Silicon-Valley-Technologieunternehmen, ein Luft- und Raumfahrthersteller, ein amerikanischer Automobilhersteller, ein Luxus-Einzelhändler sowie ein prominentes US-Medien- und Unterhaltungsunternehmen. Die erbeutete Summe: $17,1 Millionen in Gehältern, direkt nach Nordkorea.

Am 24. Juli 2025 wird Christina Chapman verurteilt: 102 Monate Haft (8 Jahre und 6 Monate). Sie gesteht. Sie zeigt Reue. Aber es ist zu spät.

Warum das jedes Unternehmen betreffen kann

Das Szenario, das ich eben beschrieben habe, ist nicht auf Arizona begrenzt. Diverse internationele Firmen haben bereits mit nordkoreanischen IT-Workern Verträge abgeschlossen. Sie merken es nicht. Sie bemerken es erst, wenn es zu spät ist.

Es gibt einen anderen Fall in dieser Geschichte: einen deutschen Unternehmer namens Memo, der in Berlin ein Entwicklerteam aufgebaut hat. Er stellt drei „Programmierer" ein – hochqualifiziert, gutes Englisch, beeindruckende Portfolios. Ein Team-Lead namens „Ryosuke Yamamoto" leitet das Projekt.

Am Anfang läuft es gut. Die Entwickler arbeiten schnell, liefern Code ab, machen Fortschritte.

Aber nach wenigen Monaten wechselt etwas. Plötzlich stellen die Programmierer immer wieder die gleichen Fragen. Sie vergessen, was sie vorher getan haben. Sie wirken auf einmal viel weniger kompetent. Die drei Monate, in denen das Projekt fertig sein sollte, werden zu sechs. Dann zu neun.

Das ist ein klassisches Zeichen. Die Programmierer sind nicht zu dumm. Es ist wahrscheinlicher, dass regelmäßig neue Leute auf den Accounts arbeiten – unter der gleichen falschen Identität. Die nordkoreanischen IT-Zellen sind nach dem Mafia-Prinzip organisiert. Jede Einheit muss sich selbst finanzieren. Programmierer werden durchrotiert. Der Tagesablauf ist streng: 14 bis 16 Stunden täglich, unter Überwachung, mit Quote.

Memo bemerkt das. Er beginnt zu recherchieren. Und dann stellt er fest: Die Personen, mit denen er Videokonferenzen führt, sind gar nicht die Personen, die sich angemeldet haben.

Was bedeutet das geopolitisch?

Das ist keine kleine Betrugsmasche. Das ist staatlich gesteuerte Wirtschaftsspionage, die Nordkorea hunderte Millionen Dollar pro Jahr einbringt.

Der UN-Sicherheitsrat schätzt, dass zwischen 250 und 600 Millionen Dollar pro Jahr über solche IT-Worker-Betrügereien nach Nordkorea fließen. Das Geld finanziert direkt:

- Nordkoreas Atomprogramm

- Raketentests

- Die Entwicklung neuer strategischer Waffen

Nordkorea ist unter massiven Sanktionen. Das Land kann nicht im normalen Handel Devisen verdienen. Also wendet es sich der Cyber-Kriminalität zu. Zunächst waren es Krypto-Diebstähle. Dann Banküberfälle. Jetzt: Tausende von gefälschten IT-Profilen, die in westliche Unternehmen infiltriert sind.

Nach den neuesten Zahlen von Oktober 2025 gibt es über 1.000 bis 2.000 nordkoreanische IT-Worker weltweit, die aktiv sind – in China, Russland, Laos, Kambodscha und überall sonst. ¨

Die USA hatten einen Kopfgeld von $5 Millionen auf Informationen über nordkoreanische Finanzbetrugsoperationen ausgesetzt.

Was macht das mit der IT-Sicherheit?

Das ist das, was mich persönlich am meisten beunruhigt. Wir haben es hier mit einer Bedrohung zu tun, die von innen kommt.

Remote Work, Cloud-Zugänge, Freelancer-Plattformen – diese sind alle legitime, notwendige Werkzeuge der modernen Wirtschaft. Aber sie öffnen auch Tore für neue Angriffsflächen.

Die klassische Sicherheitsarchitektur funktioniert so:

- Starke Firewall außen

- Trusted Zone innen

- Wer innen ist, wird vertraut

Aber was, wenn die Person, die innen ist, gar nicht wirklich die Person ist, die du eingestellt hast?

Christina Chapman war nicht die Bedrohung. Chapman war die Infrastruktur. Sie war der Gateway. Die echte Bedrohung saß in Pjöngjangs, auf einem anderen Kontinent, unter einem falschen Namen.

Wie man sich schützt (konkret)

Es gibt von diversen Behörden mehrere konkrete Empfehlungen. Ich ergänze sie um meine eigene Erfahrung:

1. Bewerberidentitäten verifizieren – wirklich verifizieren

Video-Calls sind wichtig, aber:

- Achtet auf lange Redepausen

- Achtet darauf, ob der Kandidat auf Notizen schaut

- Achtet auf die Hintergrund-Umgebung (scheint real oder grün gecreamt?)

- Moderne KI-Tools können Videointerviews fälschen. Das ist mittlerweile dokumentiert.

Kontaktiert frühere Arbeitgeber persönlich an. Nicht die Email-Adresse auf dem Resume, sondern recherchiert die echte Firmennummer und ruft an.

Nutzt Hintergrundchecks. LinkedIn-Verifikation. Nationale und internationale Bonitätsauskunfteien.

2. Remote-Arbeitsplätze mit Geofencing und MFA absichern

Geofencing: Wenn ein Arbeitslaptop von IP-Adressen aus z.B. Nordkorea oder China zugegriffen wird, sollte das System eine Warnung auslösen.

Multi-Factor-Authentication auf allen kritischen Systemen. Nicht nur Password. SMS ist auch nicht sicher (kann gehackt werden). Hardware-Keys oder TOTP-Apps.

Session-Limits: Wenn jemand 14-16 Stunden am Stück arbeitet (ein Zeichen der nordkoreanischen Schichten), sollte das auffallen.

3. Netzwerk-Monitoring auf verdächtige Verbindungen

IP-Adressen loggen. Wenn verschiedene Mitarbeiter-Accounts von der gleichen IP aus zugreifen, ist das verdächtig.

DNS-Queries monitoren. Wenn das Netzwerk auffällige Verbindungen zu bekannten nordkoreanischen Command-and-Control Servern aufbaut, sollte das sofort gemeldet werden.

Zeitzone-Analysen: Wenn ein angeblicher US-Mitarbeiter immer zwischen 2 Uhr und 8 Uhr UTC arbeitet (das ist Nordkorea-Zeit), ist das verdächtig.

4. Hardware nur zentral und nachvollziehbar ausgeben

Niemals: Ein Mitarbeiter bestellt sich selbst einen Laptop und die Firma zahlt dafür.

Immer: Zentrale IT-Verwaltung. Geräte werden von eurem IT-Team ausgegeben. MDM (Mobile Device Management) ist aktiviert.

Tracking: Jedes Gerät hat einen seriellen Eindeutigkeitscode. Jede Zuweisung wird dokumentiert.

5. Rote Flaggen kennen und ernst nehmen

- Ein neuer Mitarbeiter stellt häufig Fragen zu bereits behandelten Themen.

- Ein Remote-Mitarbeiter arbeitet nur zu ungewöhnlichen Zeiten.

- Ein Junior-Entwickler liefert plötzlich Code, der nicht zu seiner bisherigen Qualität passt.

- Unterschiedliche Webcam-Videos in Meetings (könnte sein, dass verschiedene Personen unter demselben Namen arbeiten).

- Ein Employee-Onboarding wird verzögert, weil der Kandidat nicht „erreichbar" ist.

Fazit: Vertrauen ist kein Sicherheitskonzept

Der Fall Chapman zeigt etwas Fundamentales: Die Gefahr kommt oft von innen, weil sie sich als außen verkleidet hat.

Wir haben die Illusion, dass wenn jemand einen Vertrag unterschrieben hat, wenn er eine gute LinkedIn-Bewertung hat, wenn er im Videocall sympathisch wirkt – dann ist er vertrauenswürdig.

Das stimmt nicht mehr.

Der nordkoreanische IT-Worker-Scam ist nicht eine Anomalie. Er ist ein Geschäftsmodell. Ein Geschäftsmodell einer staatlichen Hackergruppe, die weiß:

- Remote Work ist normal geworden.

- Freelancer-Plattformen sind etabliert.

- Videointerview können gefälscht werden.

- Die meisten IT-Admins denken an externe Bedrohungen, nicht an interne.

Und deshalb funktioniert es.

Für Unternehmen, die schnell wachsen oder Kosten sparen wollen, ist dieser Betrug besonders gefährlich. Recruiting ist zeitaufwendig. Hintergrundchecks kosten Geld. Video-Interviews sind einfach. Und ein gut ausgebildeter Programmierer, der sich um 20% unter Marktpreis anbietet? Das ist zu verlockend.

Aber hier muss jeder IT-Admin, jeder Sicherheitsverantwortliche, jeder Hiring Manager sich selbst fragen:

Woher weiß ich wirklich, dass ich mit einer echten Person spreche?

Die Antwort, wenn man ehrlich antwortet, ist oft: Das weiß ich nicht.

Und genau das macht Christina Chapman’s Geschichte so wichtig. Sie ist nicht nur eine einzelne Frau in Arizona, die Laptops weitergeleitet hat. Sie ist ein Symbol für eine viel größere Realität: Die digitale Welt ist nicht so transparent wie sie wirkt.

Hinter einem guten Englisch, einem überzeugenden LinkedIn-Profil und einer intelligenten Frage in einem Videointerview könnte ein Regierungsagent aus einem fremden Regime sitzen.

Und die einzige Verteidigung ist: Glaube nicht. Verifiziere. Monitore. Und habe die Systeme in Platz, um zu merken, wenn etwas nicht stimmt.

Das ist die neue Realität der Cybersecurity. Die Gefahr kommt nicht von außen. Sie kommt von innen, weil sie sich als Mitarbeiter ausgibt.

bis bald

Joe