Sophos Firewall v21.5: Neue Funktionen für deine Netzwerksicherheit

Inhaltsverzeichnis

Einleitung

In diesem Beitrag erkunden wir die neuesten Updates in Sophos Firewall v21.5, die deine Netzwerksicherheit stärken und die Verwaltung vereinfachen. Als IT-Admin wirst du besonders die Entra ID Single Sign-On (SSO)-Integration für VPN-Zugang und NDR Essentials für cloud-basierte Bedrohungserkennung zu schätzen wissen. Lass uns eintauchen!

Entra ID Single Sign-On: Nahtloser VPN-Zugang (nur für Windows)

Was bringt’s?

Die Entra ID SSO-Integration ist ein echter Gewinn für Unternehmen, die Microsoft Entra ID (ehemals Azure AD) nutzen. Sie ermöglicht es Benutzern, sich mit ihren bestehenden Entra ID-Anmeldedaten beim VPN-Portal oder dem Sophos Connect Client (Version 2.4 oder höher) anzumelden, ohne separate VPN-Passwörter zu verwalten. Das spart Zeit, reduziert Passwortmüdigkeit und erhöht die Sicherheit durch Unterstützung von Multi-Faktor-Authentifizierung (MFA).

Wie funktioniert’s?

Sophos Firewall v21.5 nutzt OAuth 2.0 und OpenID Connect für eine sichere, tokenbasierte Authentifizierung. Diese modernen Protokolle sind robuster als ältere Standards wie SAML oder Kerberos, da sie das Risiko von Passwortdiebstahl minimieren. Benutzer wählen im VPN-Portal oder Sophos Connect Client die SSO-Option, und wenn sie bereits in Entra ID angemeldet sind, erfolgt die Authentifizierung automatisch. MFA sorgt für eine zusätzliche Sicherheitsebene, was besonders in hybriden Microsoft-365-Umgebungen nützlich ist.

Konfiguration

Die Einrichtung von Entra ID SSO in SFOS v21.5 erfordert ein paar Schritte, ist aber machbar, wenn du die Details beachtest:

- Authentifizierungsserver einrichten: Konfiguriere in der Sophos Firewall einen Authentifizierungsserver mit der Azure Application ID. Eine detaillierte Anleitung findest du in der Sophos-Dokumentation (Microsoft Entra ID Server).

- Callback-URLs registrieren: Füge die URLs für das VPN-Portal und den Remote-Zugang als Callback-URLs in Azure hinzu, um eine sichere Kommunikation zu gewährleisten.

- Bereitstellungsdatei importieren: Für den Sophos Connect Client importiere eine Bereitstellungsdatei, die den Gateway-Namen enthält. Hier ein Beispiel:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: Muss exakt mit der Callback-URL in Azure übereinstimmen, sonst scheitert die Verbindung.

- vpn_portal_port: Standard-HTTPS-Port 443 für sichere Kommunikation.

- check_remote_availability: Überspringt die Überprüfung der Gateway-Erreichbarkeit, nützlich in Umgebungen mit unzuverlässiger Konnektivität.

Migration: Wenn du von einer älteren SFOS-Version mit Azure AD SSO migrierst, aktiviert Sophos Firewall v21.5 SSO automatisch, aber du musst die Callback-URI für das VPN-Portal in Azure manuell hinzufügen.

Für eine visuelle Anleitung schau dir das offizielle Video an (Entra ID SSO Demo).

https://www.youtube.com/watch?v=Z-HFzPhq54c&t

Vorteile

- Benutzerfreundlichkeit: Keine separaten VPN-Anmeldeinformationen, ideal für Microsoft-365-Umgebungen.

- Sicherheit: MFA und tokenbasierte Authentifizierung schützen vor Identitätsdiebstahl.

- Effizienz: Weniger Verwaltungsaufwand für Passwörter.

Kritikpunkte

Leider ist Entra ID SSO in SFOS v21.5 nur für Windows-basierte Sophos Connect Clients verfügbar. Wenn du macOS-Nutzer in deinem Netzwerk hast, bleiben sie außen vor – ein großer Rückschlag, besonders in gemischten Umgebungen, wo Macs weit verbreitet sind. Sophos hinkt bei macOS-Updates chronisch hinterher, und während Windows-Nutzer die Vorteile von SSO genießen, müssen macOS-Nutzer auf native IPsec-Konfigurationen oder Tools wie Tunnelblick zurückgreifen. Das ist umständlich und verschlechtert die Benutzererfahrung. Sophos hat zwar Interesse an einer zukünftigen macOS-Unterstützung signalisiert, aber bis dahin ist das ein klarer Nachteil.

Im Vergleich schneiden Konkurrenten besser ab: Cisco Secure Client unterstützt SSO mit Azure AD auf macOS (Cisco Secure Client), und Fortinet bietet mit FortiClient ähnliche Funktionen für beide Plattformen (Fortinet FortiClient). Sophos muss hier dringend nachziehen.

Weitere Schwächen:

- Eingeschränkte Flexibilität: VPN-Portal, SSL-VPN und IPsec müssen denselben Entra ID SSO-Server verwenden.

- Gelegentliche Fehler: Es gibt Berichte über Authentifizierungsfehler bei Wiederverbindungen, die in der allgemeinen Verfügbarkeit behoben werden sollen (Sophos Connect 2.4).

- Dokumentation: Die Anleitungen könnten detaillierter sein, besonders für komplexe Hybrid-Setups.

NDR Essentials: Fortschrittliche Bedrohungserkennung

Was ist das?

NDR Essentials ist eine cloud-basierte Network Detection and Response (NDR)-Lösung, die in Sophos Firewall v21.5 integriert ist und für Xstream Protection-Kunden kostenlos verfügbar ist. Sie nutzt KI, um Bedrohungen wie Command-and-Control (C2)-Kommunikation oder dynamisch generierte Domains (DGAs) in verschlüsseltem Datenverkehr zu erkennen, ohne die Firewall-Leistung zu beeinträchtigen.

Wie funktioniert’s?

SFOS v21.5 extrahiert Metadaten aus TLS-verschlüsseltem Verkehr und DNS-Abfragen und sendet sie an die Sophos Intellix Cloud. Dort analysieren zwei KI-Engines die Daten:

- Encrypted Payload Analysis (EPA): Erkennt Anomalien in verschlüsseltem Verkehr durch Mustererkennung, ohne Entschlüsselung.

- DGA-Erkennung: Identifiziert dynamisch generierte Domains, die oft von Malware für C2 genutzt werden.

Die Cloud-Architektur entlastet die Firewall und ermöglicht kontinuierliche Updates der KI-Modelle. Erkannte Bedrohungen erhalten einen Score von 1 (niedrig) bis 10 (hoch) und werden in der Firewall protokolliert. Aktuell gibt’s keine automatische Blockierung, was möglicherweise Fehlalarme minimiert, aber in Zukunft nützlich wäre.

NDR Essentials vs. Vollversion

NDR Essentials ist eine „Lite“-Version, die sich auf Gateway-Verkehr (Nord-Süd) konzentriert. Die Vollversion von Sophos NDR (Sophos NDR) bietet umfassendere Überwachung, einschließlich internem Verkehr (Ost-West), und ist als virtuelle Appliance oder auf zertifizierter Hardware verfügbar. Sie unterstützt bis zu 40 Gbps und 120.000 Verbindungen/Sekunde, ideal für große Unternehmen. Zudem bietet sie detaillierte Einblicke in ungeschützte Geräte, IoT-Assets und interne Bedrohungen, was NDR Essentials nicht leistet.

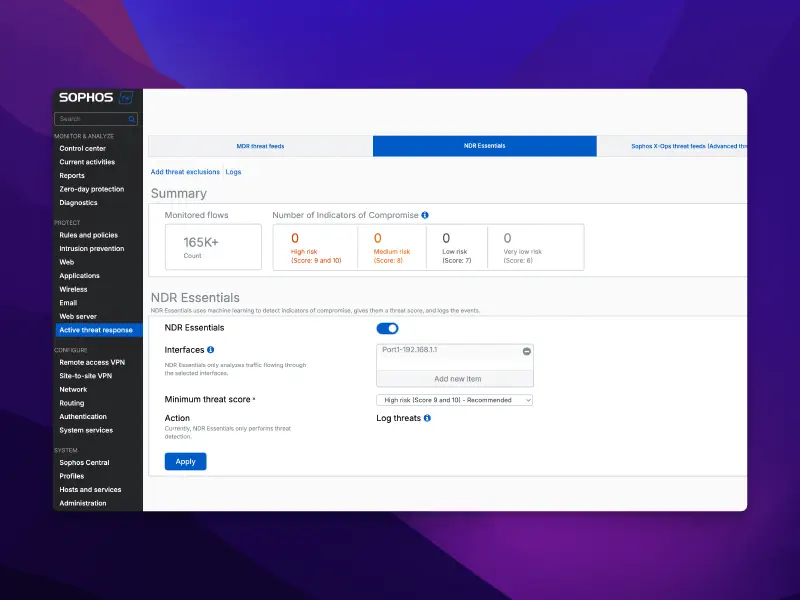

Einrichtung

Die Aktivierung ist simpel, wie man es sich von Sophos gewohnt ist.

- Navigiere zu Active Threat Response > NDR Essentials.

- Aktiviere die Funktion und wähle Schnittstellen (z. B. WAN-Schnittstellen).

- Stelle den minimalen Bedrohungs-Score ein (Empfehlung: 9-10).

Erkennungen sind im Control Center, Log Viewer und Sophos Central sichtbar. Für Tests nutze die Sophos-Testumgebung (Sophos Test), um Angriffsverhalten zu simulieren.

Detaillierte Anleitungen gibt’s in der Dokumentation (NDR Essentials) oder im Demo-Video (NDR Essentials Demo).

Vorteile

- Leistungsneutral: Cloud-basierte Analyse schont die Firewall.

- Kostenlos: Inklusive für Xstream Protection-Kunden.

- Effektive Erkennung: Findet Bedrohungen in verschlüsseltem Verkehr ohne Entschlüsselung.

Kritikpunkte

NDR Essentials ist auf XGS-Hardware beschränkt und unterstützt keine virtuellen oder Cloud-Deployments sowie keinen HA Active-Active-Modus. Das schränkt die Einsatzmöglichkeiten ein, besonders für Unternehmen mit Cloud- oder Hochverfügbarkeits-Setups. Zudem ist der Fokus auf Nord-Süd-Verkehr weniger umfassend als bei vollständigen NDR-Lösungen.

Im Vergleich schneiden Konkurrenten wie Palo Alto Networks besser ab, deren NGFWs umfassendere NDR-Funktionen für Ost-West-Verkehr bieten (Palo Alto NDR). Fortinet’s FortiNDR ist ebenfalls flexibler, unterstützt aber oft zusätzliche Lizenzkosten (Fortinet FortiNDR). Sophos punktet mit der kostenlosen Integration, aber die Hardware-Beschränkungen sind ein Nachteil.

| Anforderung | Details |

|---|---|

| Lizenz | Xstream Protection Bundle |

| Hardware | Nur XGS-Hardware, keine virtuellen/Cloud-Geräte |

| Unterstützte Schnittstellen | Physisch, VLAN, LAG, Bridge (LAN/DMZ-Zonen) |

| Nicht unterstützte Modi | HA Active-Active |

Weitere Funktionen in Sophos Firewall v21.5

VPN- und Skalierbarkeitsverbesserungen

SFOS v21.5 optimiert VPN-Funktionen:

- Klarere Bezeichnungen: „Site-to-Site“ heißt jetzt „policy-based“, Tunnel-Schnittstellen „route-based“, was Verwirrung reduziert.

- IP-Lease-Pool-Validierung: Verhindert Adresskonflikte bei SSL-VPN, IPsec, L2TP und PPTP.

- Strenge IPsec-Durchsetzung: Minimiert Tunnelaufbaufehler.

- Erhöhte Kapazität: Bis zu 3.000 route-based VPN-Tunnel und 1.000 Site-to-Site RED-Tunnel mit 650 SD-RED-Geräten, ideal für globale Netzwerke.

Kritik: Die Dokumentation zu Tunnelkapazitäten könnte detaillierter sein. Fortinet bietet hier umfassendere Anleitungen (Fortinet VPN).

Sophos DNS Protection

Für Xstream Protection-Kunden kostenlos, mit Updates in Sophos Firewall v21.5:

- Control Center Widget: Schneller Statusüberblick.

- Verbesserte Fehlerbehebung: Neue Protokolle und Benachrichtigungen.

- Geführte Einrichtung: Schritt-für-Schritt-Anleitung.

Die Protokollfunktionen könnten jedoch detaillierter sein. Cisco Umbrella bietet umfassendere DNS-Analysen, allerdings kostenpflichtig (Cisco Umbrella).

Verwaltungsverbesserungen

Die Benutzeroberfläche wurde optimiert:

- Anpassbare Tabellenspalten: Spaltenbreiten (z. B. SD-WAN, NAT) sind anpassbar und bleiben gespeichert.

- Erweiterte Suche: Freitextsuche in SD-WAN-Routen und ACL-Regeln, z. B. nach „192.168.1.0“ oder „Domain xyz“.

- Standardkonfiguration: Keine Standard-Firewall-Regeln mehr, Standardaktion auf „Keine“, was Sicherheit erhöht, aber Neueinsteiger fordert.

- Neue Schriftart: Verbessert die Lesbarkeit.

Kritik an der UI-Geschwindigkeit

Trotz dieser Verbesserungen bleibt die Benutzeroberfläche von SFOS v21.5 träge, besonders beim Speichern von Firewall-Regeln und WAF-Einstellungen. Ich hatte gehofft, dass Sophos die Performance deutlich steigert, aber es fühlt sich an, als wäre die UI-Technologie auf dem Stand von 2019. Das Speichern von WAF-Regeln ist zum Einschlafen, und die Reaktionsfähigkeit ist nicht auf dem Niveau moderner Web-Interfaces. Im Vergleich bieten Fortinet und Palo Alto Networks schnellere, reaktionsfähigere UIs, die den Workflow nicht bremsen (Fortinet FortiGate, Palo Alto NGFW). Sophos muss hier dringend nachbessern, um mit der Konkurrenz mitzuhalten.

Weitere technische Verbesserungen

- WAF-Dateigrößenlimit: Konfigurierbar bis 1 GB, nützlich für Medienfirmen.

- Sicherheitstelemetrie: Echtzeitüberwachung von OS-Dateiänderungen via Hash-Validierung.

- DHCP-Verbesserungen: Unterstützt IPv6-Präfixe von /48 bis /64, verbessert ISP-Kompatibilität.

- Path MTU Discovery: Behebt TLS-Entschlüsselungsfehler bei ML-KEM.

- NAT64: Ermöglicht IPv6-zu-IPv4-Verkehr im Proxy-Modus, aber eingeschränkt. Cisco bietet flexiblere NAT64-Optionen (Cisco NAT64).

| Funktion | Details |

|---|---|

| WAF-Dateigrößenlimit | Bis zu 1 GB konfigurierbar |

| Sicherheitstelemetrie | Echtzeitüberwachung von OS-Dateiänderungen |

| DHCP-Verbesserungen | IPv6-Präfixe /48 bis /64, RA/DHCPv6 aktiviert |

| Path MTU Discovery | Behebt TLS-Entschlüsselungsfehler bei ML-KEM |

| NAT64 | IPv6-zu-IPv4 im expliziten Proxy-Modus |

Lizenzänderungen

Obwohl nicht neu in Sophos Firewall v21.5, ist es erwähnenswert, dass Sophos die RAM-Beschränkungen für virtuelle, Software- und Cloud-Lizenzen aufgehoben hat. Lizenzen sind nun durch CPU-Kerne begrenzt, was die Flexibilität in Cloud-Umgebungen erhöht (Sophos Lizenz-Update).

Letzte Worte

Sophos Firewall v21.5 bringt dir als IT-Admin leistungsstarke Tools wie Entra ID SSO und NDR Essentials, die deine Netzwerksicherheit und Benutzerverwaltung verbessern. Die Updates bei VPN, DNS-Schutz und Verwaltung machen SFOS v21.5 zu einem soliden Upgrade, besonders für KMU mit Xstream Protection. Doch die fehlende macOS-Unterstützung, Hardware-Beschränkungen bei NDR Essentials und die träge Benutzeroberfläche sind Schwachpunkte, die Sophos im Vergleich zu Cisco, Fortinet oder Palo Alto zurückwerfen. Ich empfehle dir, die Early-Access-Version zu testen (EAP-Registrierung) und dein Feedback in der Sophos-Community zu teilen (Sophos Community). Bleib dran für weitere Updates auf TrueNetLab!

Bis zum nächsten Update, Joe