Sophos Firewall v22 - Neue Funktionen, Härtung und was man erwarten kann

Inhaltsverzeichnis

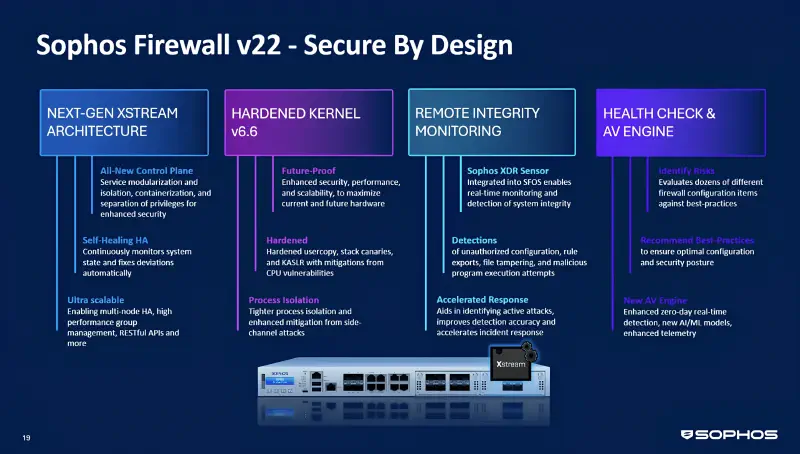

Sophos Firewall v22 (SFOS v22) ist ein bedeutendes Update, das den Fokus auf Sicherheits-Härtung, bessere Sichtbarkeit und stabilere Abläufe legt. Die modernisierte Xstream-Architektur, ein gehärteter Kernel und neue Managementfunktionen helfen, die Angriffsfläche zu reduzieren und den Admin-Alltag zu erleichtern. Dieser Artikel gibt einen Überblick über die wichtigsten Neuerungen in SFOS v22, bewertet sie kritisch und zeigt auf, was sich für Sophos-Admins ändert.

Einleitung

Seit Oktober 2025 ist die Early Access Phase für SFOS v22 gestartet, die finale Version (GA) wird für Anfang Dezember erwartet. Ziel des Releases ist klar: Die Firewall soll weniger angreifbar, besser konfigurierbar und robuster im Betrieb sein. Die neue Version bringt Secure-by-Design, tiefere Telemetrie und viele Funktionen, die seit Jahren gewünscht wurden.

Secure-by-Design: Härtung auf mehreren Ebenen

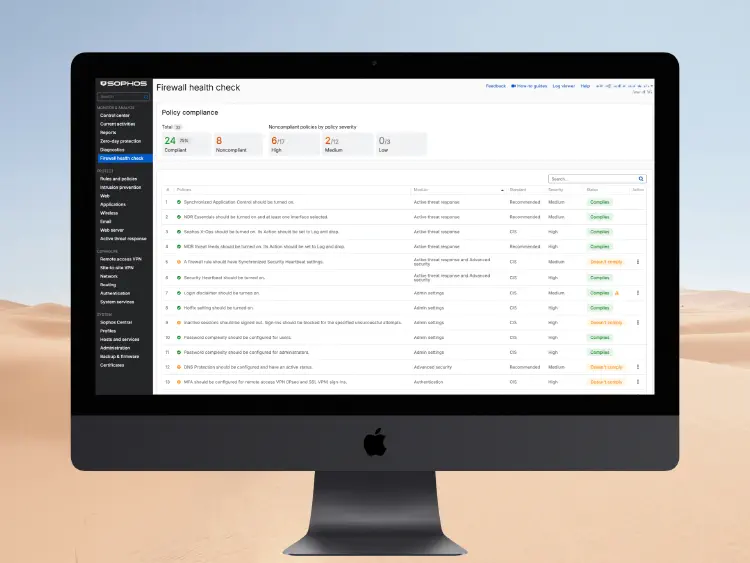

Das neue Health-Check-Feature prüft die Konfiguration der Firewall gegen Best Practices und CIS Benchmarks. Es zeigt:

- Welche Einstellungen kritisch sind (z. B. MFA fehlt, WAN-Zugänge offen)

- Wo genau der Fehler liegt (inkl. Link zur betroffenen Stelle)

- Wie man ihn behebt

Ein Widget im Dashboard zeigt den Gesamtstatus, die Detailansicht ermöglicht gezielte Fehlerbehebung. Besonders hilfreich: die Bewertungen nach “High Risk”, “Medium Risk”, “Low Risk” und “Pass” machen die Priorisierung einfach.

Das Thema ist so umfassend, dass ich hier einen eigenen Artikel erstellt habe: Sophos Firewall v22 Health Check - Vollständige Übersicht

Neue Xstream-Architektur: Modularität und Selbstheilung

Die Control Plane wurde völlig neu aufgebaut:

- Dienste wie IPS oder Webfilter laufen isoliert in Containern

- Fehler in einem Modul führen nicht mehr zum Absturz des Gesamtsystems

- HA-Clustering überwacht sich selbst und korrigiert Drift automatisch

- Grundlage für künftige Clustering- und API-Integrationen

- Erste Basis für künftige Firewall-Services-on-Demand (z. B. skalierbare DPI-Dienste)

Die Architektur orientiert sich stärker an modernen Microservice-Prinzipien und trennt Funktionseinheiten strikt voneinander. Besonders relevant für HA-Umgebungen ist die verbesserte Selbstheilung: Sync-Probleme, wie sie in früheren Versionen durch hängende Dienste entstanden, werden automatisch erkannt und behoben.

Mehr Stabilität, weniger Fehleranfälligkeit und ein klarer Schritt Richtung service-basierter Firewall-Architektur.

Kernel 6.6+: Mehr Isolation und Exploit-Schutz

Mit dem Upgrade auf Linux-Kernel 6.6 kommen wichtige Sicherheitsverbesserungen:

- Schutz gegen Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall

- Stack Canaries, KASLR, usercopy-Härtung

- Erweiterte Namespaces zur Trennung privilegierter Prozesse

- Verbesserte Skalierbarkeit bei Multicore-CPUs

Der Kernel ist damit auf dem Stand moderner Linux-Systeme und schützt besser gegen Low-Level-Angriffe. Die tiefergehende Prozessisolation schafft zusätzlich mehr Sicherheit in Bezug auf Side-Channel-Angriffe, die zuletzt auch Embedded-Systeme wieder ins Visier genommen haben.

Remote Integrity Monitoring: Die Firewall überwacht sich selbst

Ein weiteres Alleinstellungsmerkmal:

- Der XDR-Sensor ist jetzt in der Firewall integriert

- Er erkennt z. B. Regel-Exporte, Prozessstarts, Datei-Manipulation

- Meldungen werden an Sophos Central gesendet

- Erkennt auch Insider-Manipulation oder Shell-Befehle auf CLI

- Ereignisse sind mit Zeitstempel, User und Herkunft versehen

Ein Schritt in Richtung „Host-basiertes Intrusion Detection auf der Firewall“. Für Audits oder Compliance-Berichte lassen sich diese Daten mit MDR oder SIEM verknüpfen. Das schafft Sichtbarkeit auch bei verdächtigen Admin-Aktivitäten oder Policy-Abweichungen im Betrieb.

Next-Gen Xstream Control Plane

- Ein neues Fundament für Sicherheit und Skalierbarkeit: Die Control Plane ist modularisiert und trennt zentrale Dienste (IPS, Web, TLS) strikt. Jeder Dienst läuft isoliert, kann separat neu gestartet werden und verliert keine Zuständigkeiten an andere Prozesse.

- Unabhängig von Hardware und Umgebung: Die Optimierung zielt auf moderne Multicore-CPUs. Verhalten und Performance sind konsistent auf Hardware-Appliances, VMs und Cloud.

- Verbessere Hochverfügbarkeit mit Selbstheilung: In HA-Setups überwacht das System Drift und Sync-Zustände und korrigiert automatisch – mit klarer Trennung von Daten- und Kontrollpfad.

- Technische Perspektive und Zukunft: Vorbereitung auf n‑Knoten‑Clustering, weitergehende Containerisierung und vollständige REST-APIs für Automatisierung.

- Erkennung und Reaktion: Threat Intelligence verbessert:

- Threat Feeds auch für NAT und WAF: Sophos Threat Feeds gelten nun auch für DNAT und WAF-Regeln. Böswillige IPs werden am Firewall-Eingang blockiert, egal ob für interne Server oder Benutzerportale. Das verringert die Angriffsfläche deutlich.

ATR-Logging: Weniger Rauschen, klarere Ereignisse

- Brute-Force-Angriffe lassen sich gezielt filtern

- Ereignisse werden nach Threat Feed, NDR, MDR kategorisiert

- Logs zeigen klar: „Angriff erkannt, blockiert, Grund XY“

- Scores aus NDR Essentials erscheinen jetzt im Log

Admins erhalten so schneller Kontext, ohne zwischen mehreren Plattformen wechseln zu müssen. Besonders hilfreich bei Incidents mit hoher Geschwindigkeit, etwa Credential Stuffing.

NDR Essentials: Threat Score im Log, Region auswählbar

- NDR Threat Score erscheint direkt im Log

- Datenzentrum für Analyse auswählbar (z. B. EU)

- Privacy-konform konfigurierbar für DSGVO-Anforderungen

Das senkt die Einstiegshürde für kleinere Unternehmen, die NDR bisher aus Datenschutzgründen gemieden haben.

Integration in XDR/MDR: Mehr Sichtbarkeit

- Integritätsdaten aus der Firewall fließen in Sophos Central ein

- Korrelation mit Endpoint-/Cloud-Telemetrie

- Grundlage für Managed Detection & Response

- Frühzeitige Erkennung lateral bewegender Angreifer

Sophos zieht damit die Firewall tiefer ins Detection & Response-Konzept und macht sie aktiver Teil der Verteidigung.

Administration und Monitoring: Mehr Komfort

- SNMP: CPU-/NPU-Temperatur, PoE, PSU überwachbar, inkl. offizieller MIB

- sFlow: bis zu 5 Collector, Sampling frei wählbar

- WebAdmin schneller: Seitenwechsel blockieren nicht mehr die UI

- VPN-Interfaces: Such-/Filterfunktion bei vielen XFRM-Interfaces

- API-Access: bis zu 64 erlaubte IPs/Objekte, unter “Administration” konfigurierbar

- TLS 1.3: WebAdmin, VPN-Portal und User-Portal nutzen jetzt aktuelle Verschlüsselung

- Instant Web Category Alerts: Benachrichtigung bei Zugriff auf definierte Webkategorien (z. B. Schulumgebungen)

- Bessere Pagination: Besonders bei langen Listen (z. B. Firewall-Regeln, Objekte)

API Access Kontrolle

Zugriff auf die Verwaltungs‑API ist auf IP‑Adressen, Ranges oder Netzwerkobjekte (bis 64 Einträge) beschränkbar. Empfehlung: Nur Management‑Netze zulassen, Logging aktivieren, Zugriffe regelmässig prüfen.

Firmware-Updates via SSL mit Zertifikat Pinning

Update‑Endpunkte werden über SSL inkl. Zertifikat‑Pinning validiert. In Umgebungen mit strikten Egress‑Policies die Ziel‑FQDNs auf Allowlists setzen.

HTTP/2 und TLS 1.3 für Device Access

WebAdmin, User‑ und VPN‑Portal sprechen HTTP/2 und TLS 1.3 für schnellere Handshakes und aktuelle Cipher.

Gerade für grössere Installationen oder MSP‑Umgebungen sind das willkommene Verbesserungen.

UTM nahe Funktionen in SFOS

- WAF kann jetzt MFA erzwingen

- OTP via SHA‑256/512

- Audit‑Logs mit Vorher/Nachher‑Export (XML)

- Verbesserte Sitzungsverwaltung auf der WAF (Session‑ID‑Handling über Firewall)

- Kompatibilität mit bestehenden OTP‑Hardware‑Token

Audit Trail Logs im Detail

Phase 1 zeichnet Änderungen an Firewall‑Regeln, Objekten und Interfaces mit Before/After auf. Download über Diagnostics > Logs (configuration‑audit.log). Perspektivisch direkte Sicht im Log Viewer.

Diese Punkte sind wichtig für Kunden, die von UTM 9 migrieren wollen/müssen. Die Roadmap für SG‑UTM‑Ersatzlösungen wird damit weiter konsolidiert. Bis Juli 2026 bleibt nicht viel Zeit – v22 beseitigt dafür einige der letzten Migrationshindernisse.

Upgrade auf SFOS v22: Pfade, Dauer und Hinweise

- EAP verfügbar, GA geplant für Dezember 2025

- Upgrade prüft die Disk‑Grösse und erweitert die Root‑Partition bei Bedarf automatisch (erster Boot kann dadurch länger dauern)

- Übliche Pfade: aktuelle v20/21‑Releases → v22 direkt; Altinstallationen ggf. zuerst auf eine unterstützte MR heben

- Vor jedem Upgrade: Backup erstellen, HA‑Cluster sauber vorbereiten, Change‑Fenster planen

- Nach dem Upgrade: Health‑Check ausführen und Findings priorisieren

Wichtig: Backups sind Pflicht, v. a. bei HA, SD‑WAN und Multi‑Partition‑Setups.

Eigene Eindrücke nach 1 Woche

- Health Check: Liefert schnell verwertbare Findings. In beiden Setups hat er schwache Defaults und vergessene Altlasten sichtbar gemacht. Die Verlinkung zur betroffenen Stelle spart Zeit. Besonders hilfreich für Firewall-Admins, die Firewalls nicht regelmässig konfigurieren und eine klare Checkliste brauchen.

- Xstream‑Architektur: Module lassen sich getrennt beobachten und reagieren stabil. Im HA‑Lab war kein manueller Eingriff bei Sync‑Kleinigkeiten nötig.

- Logging/ATR/NDR: Die zusätzlichen Kontextfelder im Log erleichtern die Korrelation mit Central. NDR‑Scores im Log sind in der Praxis hilfreich.

- SNMP/sFlow: SNMP‑MIBs haben ohne Sonderwege in die bestehende Überwachung gepasst. sFlow lieferte genug Sicht ohne den Overhead vollständiger PCAPs.

- Third-Party Threat Feeds (NAT/WAF): Bekannte bösartige IPs werden am Rand zuverlässig geblockt, auch bei Port-Forwarding und WAF-Regeln. In meinem Lab funktioniert das Blocking; das Logging der Treffer erscheint bei mir trotz aktivierter Option derzeit noch nicht. Ich warte auf EAP2 bzw. GA und teste das erneut.

Letzte Worte

SFOS v22 ist kein kosmetisches Update, sondern ein tiefgreifendes Architektur-Upgrade. Die neue Xstream-Basis, der Health Check und die API-Erweiterungen machen die Firewall robuster und zukunftsfähiger.

Wer heute eine Sophos XGS betreibt, sollte sich v22 ansehen – es lohnt sich sowohl für die Sicherheit als auch für den Admin-Alltag.

Langfristig stellt Sophos damit die Weichen für eine Firewall-Architektur, die containerisiert, integritätsgesichert und automatisiert betrieben werden kann. Das ist die richtige Richtung in einer Zeit, in der Firewalls mehr leisten müssen als nur Pakete blocken.

Schade ist allerdings, dass bei einem so grossen Release einige bekannte Schwächen weiterhin bestehen. Die GUI wirkt an manchen Stellen immer noch träge – vor allem beim Wechsel zwischen Firewall-Regeln merkt man, dass Ladezeiten spürbar sind. Zudem lassen sich Spalten in den Listenansichten (z. B. Firewall- oder IPsec-Tabellen) noch immer nicht individuell ausblenden, was die Übersicht erschwert. Auch der Log Viewer verliert seine Filtereinstellungen nach jedem Neustart, und NAT-Regeln lassen sich weder klonen noch gruppieren. Statistiken oder grafische Stabilitätsindikatoren für IPsec-Verbindungen fehlen ebenfalls.

Aus meiner Sicht sind das Punkte, die Sophos im nächsten Major-Update dringend angehen sollte, um das Benutzererlebnis zu verbessern und den täglichen Betrieb für Administratoren zu erleichtern.

bis bald

Joe