Sophos Firewall v22 Health Check - Vollständige Übersicht

Inhaltsverzeichnis

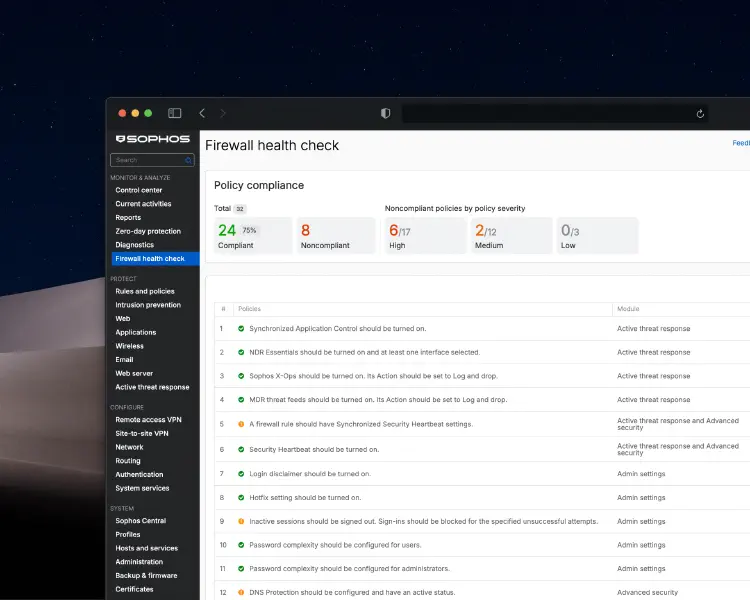

Das neue Firewall Health Check Feature in Sophos Firewall v22 ist ein integriertes Konfigurationsprüfungssystem, das fortlaufend Dutzende Einstellungen gegen CIS Benchmarks und Best Practices evaluiert. Die Prüfungen sind nach Schweregrad kategorisiert (High, Medium, Low) und nach verschiedenen Modulen organisiert (Active Threat Response, Admin Settings, Authentication, Device Access, etc.).

Im Folgenden wird jede Health Check Policy mit ihrer Bedeutung, Schweregrad-Einstufung und einem professionellen Kommentar erklärt:

Active Threat Response

1. Synchronized Application Control should be turned on Severity: Medium | Standard: Recommended

Synchronized Application Control überwacht über Security Heartbeat alle Anwendungen auf verbundenen Endpoints und ermöglicht die automatische Kategorisierung und Kontrolle von unbekannten Applikationen. Die Firewall muss mit Sophos Central registriert sein und die Funktion aktiviert werden, um Transparenz über alle im Netzwerk laufenden Anwendungen zu erhalten.

Diese Funktion ist essentiell für moderne Netzwerksicherheit, da sie die traditionelle Netzwerk- und Endpoint-Security zu einer einheitlichen Sicherheitsarchitektur verbindet. Besonders in Umgebungen mit BYOD oder häufig wechselnden Endpoints ermöglicht sie eine dynamische Anwendungskontrolle basierend auf dem tatsächlichen Gesundheitszustand der Geräte.

2. NDR Essentials should be turned on and at least one interface selected Severity: Medium | Standard: Recommended

NDR Essentials nutzt KI-Engines zur Analyse von TLS-verschlüsseltem Traffic und DNS-Anfragen ohne Entschlüsselung, um C2-Kommunikation und bösartige Aktivitäten zu erkennen. Es muss unter Active Threat Response aktiviert, mindestens ein internes Interface ausgewählt und ein Mindest-Threat-Score (empfohlen: 9-10) konfiguriert werden.

NDR Essentials adressiert eine kritische Sicherheitslücke in verschlüsselten Umgebungen, in denen SSL/TLS-Inspection aus Datenschutz- oder Performance-Gründen nicht möglich ist. Die KI-basierte Verhaltensanalyse erkennt Anomalien und verdächtige Kommunikationsmuster auch ohne Deep Packet Inspection, was besonders bei Advanced Persistent Threats (APTs) wertvoll ist.

3. Sophos X-Ops should be turned on. Its Action should be set to Log and drop Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds ist eine von SophosLabs verwaltete globale Bedrohungsdatenbank mit regelmäßig aktualisierten IP-Adressen, Domains und URLs von C2-Servern. Die Funktion sollte aktiviert und auf “Log and drop” gesetzt werden, damit die Firewall automatisch Traffic zu bekannten Bedrohungen blockiert.

Die Integration von Sophos X-Ops Threat Intelligence liefert einen erheblichen Mehrwert ohne zusätzliche Konfiguration. Die automatische Aktualisierung der Threat Feeds gewährleistet Schutz vor den neuesten bekannten Bedrohungen und reduziert die Reaktionszeit auf Zero-Day-Exploits erheblich. Die “Log and drop”-Einstellung bietet optimale Balance zwischen Sicherheit und Transparenz.

4. MDR threat feeds should be turned on. Its Action should be set to Log and drop Severity: High | Standard: Recommended

MDR Threat Feeds ermöglicht dem Sophos MDR-Team, Bedrohungsinformationen in Echtzeit direkt an die Firewall zu senden, basierend auf der Analyse von Telemetriedaten aus dem Netzwerk des Kunden. Es erfordert eine MDR-Lizenz und sollte auf “Log and drop” konfiguriert werden, um automatisch auf aktive Bedrohungen zu reagieren.

Für Organisationen mit Sophos MDR-Service ist diese Funktion unverzichtbar und stellt die direkte operative Verbindung zwischen dem 24/7-SOC-Team und der Firewall dar. Die automatisierte Threat Response verkürzt die Dwell Time von Bedrohungen drastisch und ermöglicht proaktive Abwehr noch bevor Schaden entsteht.

Active Threat Response & Advanced Security

5. A firewall rule should have Synchronized Security Heartbeat settings Severity: Medium | Standard: CIS

Security Heartbeat ermöglicht die Kommunikation zwischen Firewall und Sophos-verwalteten Endpoints über Sophos Central zur Übermittlung von Bedrohungs- und Gesundheitsstatus. In Firewall-Regeln können basierend auf dem Endpoint-Status (Green/Yellow/Red) Zugriffspolitiken definiert werden, um kompromittierte Geräte automatisch zu isolieren.

Security Heartbeat ist das Herzstück der Sophos Synchronized Security Architektur und ermöglicht dynamische Sicherheitsentscheidungen basierend auf dem aktuellen Bedrohungsstatus. Besonders wertvoll ist die automatische Isolierung kompromittierter Endpoints, die laterale Bewegungen von Angreifern im Netzwerk effektiv verhindert.

6. Security Heartbeat should be turned on Severity: High | Standard: CIS

Security Heartbeat muss unter System > Sophos Central aktiviert werden, indem die Firewall bei Sophos Central registriert wird. Es erfordert eine Network Protection-Lizenz und ermöglicht den automatischen Informationsaustausch zwischen Endpoints und Firewall alle 15 Sekunden über Port 8347.

Die Aktivierung von Security Heartbeat ist eine fundamentale Architekturentscheidung, die das Sicherheitsniveau der gesamten IT-Infrastruktur auf ein neues Level hebt. Ohne diese Funktion agieren Firewall und Endpoints isoliert, wodurch wichtige Kontext-Informationen für Sicherheitsentscheidungen fehlen.

Admin Settings

7. Login disclaimer should be turned on Severity: Medium | Standard: CIS

Ein Login-Disclaimer ist ein rechtlicher Hinweis, der bei jeder Anmeldung an WebAdmin, User Portal oder CLI angezeigt wird und Administratoren zur Zustimmung auffordert. Er reduziert das Risiko unbeabsichtigten Zugriffs durch Unbefugte und unterstützt rechtliche Schritte gegen unbefugten Zugang, indem er Unwissenheit als Verteidigungsargument ausschließt.

Obwohl technisch simpel, ist der Login-Disclaimer eine wichtige rechtliche Absicherung, die bei Compliance-Audits und forensischen Untersuchungen relevant wird. In regulierten Branchen (DSGVO, HIPAA, PCI-DSS) ist ein dokumentierter Hinweis auf die Systemnutzung und Überwachung häufig eine Compliance-Anforderung.

8. Hotfix setting should be turned on Severity: High | Standard: CIS

Hotfixes sind Out-of-Band-Sicherheitsupdates, die automatisch ohne Downtime installiert werden können. Die automatische Installation sollte aktiviert werden unter System > Backup & Firmware > Firmware > Hotfix, damit die Firewall stets gegen bekannte Schwachstellen geschützt ist und das Netzwerk vor Exploits sicher bleibt.

Automatische Hotfix-Installation ist ein kritischer Sicherheitsmechanismus, der die Zeitspanne zwischen Bekanntwerden einer Schwachstelle und deren Behebung minimiert. Da viele Angriffe auf bekannte, aber ungepatchte Schwachstellen abzielen, reduziert diese Funktion das Risiko erfolgreicher Exploits erheblich.

9. Inactive sessions should be signed out. Sign-ins should be blocked for the specified unsuccessful attempts Severity: High | Standard: CIS

Diese Einstellung definiert automatische Abmeldung nach Inaktivität (empfohlen: maximal 10 Minuten) und Sperrung nach fehlgeschlagenen Login-Versuchen. Ein unbeaufsichtigter Computer mit offener Admin-Session könnte unbefugten Zugriff ermöglichen; die Konfiguration erfolgt unter Administration > Admin and user settings > Login security.

Session-Management ist eine grundlegende Sicherheitsanforderung, die vor Privilege Escalation und Credential Stuffing-Angriffen schützt. Die Kombination aus Timeout und Account-Lockout implementiert Defense-in-Depth und folgt dem Prinzip der minimalen Expositionszeit privilegierter Zugriffe.

10. Password complexity should be configured for users Severity: High | Standard: CIS

Passwortkomplexität erhöht die Entropie und erschwert Brute-Force-Angriffe erheblich. Es sollten mindestens 12 Zeichen mit Groß-/Kleinbuchstaben, Zahlen und Sonderzeichen verlangt werden; die Konfiguration erfolgt unter Administration > Admin and user settings > User password complexity settings.

Starke Passwort-Policies sind die erste Verteidigungslinie gegen Credential-basierte Angriffe, die laut Verizon DBIR weiterhin zu den häufigsten Angriffsvektoren gehören. Eine durchdachte Komplexitätsregel balanciert Sicherheit und Benutzerfreundlichkeit und reduziert das Risiko schwacher, leicht zu erratender Passwörter.

11. Password complexity should be configured for administrators Severity: High | Standard: CIS

Passwortkomplexität für Administratoren sollte noch strenger sein als für reguläre Benutzer, da diese Konten weitreichende Berechtigungen besitzen. Es sollten mindestens 14-16 Zeichen mit allen Zeichenkategorien verlangt werden; die Konfiguration erfolgt unter Administration > Admin and user settings > Administrator password complexity settings.

Privilegierte Accounts sind das primäre Ziel für Angreifer, da sie vollständigen Systemzugriff ermöglichen. Eine erhöhte Komplexitätsanforderung für Admin-Konten reflektiert das erhöhte Risiko und sollte idealerweise mit regelmäßigen Passwort-Rotationen und MFA kombiniert werden.

Advanced Security

12. DNS Protection should be configured and have an active status Severity: Medium | Standard: Recommended

DNS Protection ist ein Cloud-basierter DNS-Service mit integrierter Policy-Kontrolle, der bösartige Domains blockiert und in Sophos Central verwaltet wird. Die Firewall muss als Location in Central registriert werden, die DNS Protection IP-Adressen müssen als DNS-Server konfiguriert und entsprechende Policies zugewiesen werden.

DNS ist häufig die erste Phase eines Angriffs, wenn Malware C2-Server kontaktiert oder Data Exfiltration stattfindet. DNS Protection bietet präventive Kontrolle auf DNS-Ebene und ergänzt andere Schutzmaßnahmen durch frühzeitige Erkennung und Blockierung bösartiger Domains, noch bevor eine Verbindung etabliert wird.

Authentication

13. MFA should be configured for remote access VPN (IPsec and SSL VPN) sign-ins Severity: High | Standard: CIS

Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Sicherheitsebene hinzu, indem neben Benutzername und Passwort ein zeitbasiertes OTP (TOTP) von einer Authenticator-App erforderlich ist. Die Konfiguration erfolgt unter Authentication > Multi-factor authentication, wobei VPN-Dienste ausgewählt werden müssen.

VPN-Zugänge sind exponierte Angriffsflächen, die direkten Zugang zum internen Netzwerk ermöglichen. MFA ist hier nicht optional, sondern essentiell, da kompromittierte VPN-Credentials eines der häufigsten Einfallstore für Ransomware-Gruppen sind. Die Implementierung von MFA reduziert das Risiko erfolgreicher Credential-basierter Angriffe um über 99%.

14. MFA should be configured for web admin console and VPN portal sign-ins Severity: High | Standard: CIS

Multi-Faktor-Authentifizierung sollte auch für WebAdmin Console und VPN Portal aktiviert werden, um administrative Zugriffe abzusichern. Die Konfiguration erfolgt unter Authentication > Multi-factor authentication mit Auswahl von “Web admin console” und “User portal”.

Administrative Interfaces sind hochwertige Ziele für Angreifer, da sie vollständige Kontrolle über die Sicherheitsinfrastruktur ermöglichen. MFA für Admin-Zugriffe ist eine kritische Kontrolle, die verhindert, dass ein einzelner kompromittierter Credential-Satz zu einem vollständigen Security Breach führt.

15. The firewall’s connection with authentication servers should be encrypted Severity: Medium | Standard: CIS

Verbindungen zu Authentifizierungsservern (z.B. Active Directory, RADIUS, LDAP) sollten verschlüsselt erfolgen, um Man-in-the-Middle-Angriffe zu verhindern. Bei der Konfiguration externer Authentifizierungsserver muss SSL/TLS oder LDAPS aktiviert werden, um die Übertragung von Credentials zu schützen.

Unverschlüsselte Authentifizierungsprotokolle wie LDAP oder RADIUS ohne TLS übertragen Credentials im Klartext oder mit schwacher Verschlüsselung, was sie anfällig für Netzwerk-Sniffing macht. Die Verschlüsselung dieser Verbindungen ist besonders in Umgebungen mit mehreren VLANs oder Standorten kritisch.

Authentication Servers

16. Backups should be scheduled Severity: Low | Standard: CIS

Regelmäßige automatische Backups (täglich, wöchentlich oder monatlich) sollten konfiguriert werden, um im Notfall schnell wiederherstellen zu können. Die Konfiguration erfolgt unter Backup & Firmware > Backup & Restore mit Speicherung lokal, via FTP, Email oder Sophos Central; Backups sollten verschlüsselt sein.

Backups sind die letzte Verteidigungslinie bei Ransomware-Angriffen, Hardware-Ausfällen oder Fehlkonfigurationen. Eine automatisierte Backup-Strategie mit Offsite-Speicherung (z.B. Sophos Central) und Verschlüsselung stellt Business Continuity sicher und minimiert Recovery Time Objectives (RTO) erheblich.

Device Access

17. Public key authentication should be configured for SSH access to the firewall Severity: High | Standard: Recommended

Public-Key-Authentifizierung für SSH erhöht die Sicherheit erheblich im Vergleich zur Passwort-Authentifizierung und reduziert Brute-Force-Risiken. Ein RSA- oder ED25519-Schlüsselpaar muss generiert und der Public Key unter Administration > Device Access > Public Key Authentication hinzugefügt werden.

SSH-Zugriff mit Passwörtern ist ein bekanntes Sicherheitsrisiko, das häufig durch automatisierte Brute-Force-Angriffe kompromittiert wird. Public-Key-Authentifizierung eliminiert dieses Risiko nahezu vollständig und sollte mit der Deaktivierung der Passwort-Authentifizierung kombiniert werden, um maximale Sicherheit zu erreichen.

18. User portal shouldn’t be accessible from WAN Severity: High | Standard: Recommended

Der Zugriff auf das User Portal vom WAN erhöht das Angriffsrisiko erheblich. Sophos empfiehlt dringend, den Zugriff nur über LAN, VPN oder spezifische IP-Whitelist via Local Service ACL Exception Rules zu erlauben, niemals von 0.0.0.0/Any.

Die Exposition von Management-Interfaces ins Internet ist eine der häufigsten Fehlkonfigurationen und ein bevorzugtes Ziel für automatisierte Angriffe. Der Zugriff sollte ausschließlich über verschlüsselte VPN-Verbindungen oder aus vertrauenswürdigen IP-Bereichen erfolgen, um die Angriffsfläche zu minimieren.

19. Web admin console shouldn’t be accessible from WAN Severity: High | Standard: CIS

Die WebAdmin Console sollte niemals direkt aus dem Internet erreichbar sein. Der administrative Zugriff sollte ausschließlich über LAN, VPN oder streng limitierte IP-Bereiche erfolgen; die Konfiguration erfolgt unter Administration > Device Access > Local Service ACL Exception.

Die Exposition der Admin Console ins Internet ist ein kritisches Sicherheitsrisiko, das zu vollständiger System-Kompromittierung führen kann. Zahlreiche Sicherheitsvorfälle beginnen mit Angriffen auf exponierte Management-Interfaces. Diese Einstellung ist nicht verhandelbar und sollte in jeder Umgebung strikt durchgesetzt werden.

20. MFA should be configured for the default admin Severity: High | Standard: CIS

Der Standard-Admin-Account sollte mit MFA geschützt werden, da dieser die höchsten Berechtigungen besitzt. Die Konfiguration erfolgt unter Authentication > Multi-factor authentication, wobei der Admin-Benutzer ausgewählt und der Dienst “Web admin console” aktiviert wird.

Der Default-Admin ist häufig das primäre Ziel für Credential-Stuffing-Angriffe, da der Username vorhersehbar ist. MFA fügt eine kritische zusätzliche Schutzschicht hinzu und sollte bei diesem hochprivilegierten Account obligatorisch sein, unabhängig von der Passwort-Stärke.

Notification Settings

21. Notification emails should be configured for system and security events Severity: Low | Standard: CIS

Email-Benachrichtigungen informieren Administratoren über kritische System- und Sicherheitsereignisse wie fehlgeschlagene Logins, IPS-Detektionen oder HA-Statusänderungen. Die Konfiguration erfolgt unter Administration > Notification settings mit Angabe des Mailservers und unter System Services > Notification list zur Auswahl der zu überwachenden Events.

Proaktive Benachrichtigungen sind essentiell für zeitnahe Incident Response und können den Unterschied zwischen einer rechtzeitig abgewehrten Bedrohung und einem erfolgreichen Angriff ausmachen. Eine gut konfigurierte Benachrichtigungsstrategie sollte kritische Events priorisieren und False Positives minimieren, um Alert Fatigue zu vermeiden.

Pattern Updates

22. Automatic update should be turned on for pattern download and installation Severity: High | Standard: CIS

Pattern Updates enthalten Signaturen für Antivirus, IPS, Application Control und Web-Filtering und sollten automatisch alle 15 Minuten heruntergeladen und installiert werden. Die Einstellung erfolgt unter Backup & Firmware > Pattern updates > Pattern download/installation interval, um stets gegen aktuelle Bedrohungen geschützt zu sein.

Die Threat Landscape entwickelt sich mit enormer Geschwindigkeit, mit Tausenden neuen Malware-Varianten täglich. Automatische Pattern Updates stellen sicher, dass die Firewall innerhalb von Minuten nach Veröffentlichung neuer Signaturen geschützt ist, was die Zeitspanne der Verwundbarkeit gegenüber neu entdeckten Bedrohungen minimiert.

Rules and Policies

23. A Web policy should be selected in a firewall rule Severity: Medium | Standard: Recommended

Web Policies definieren Kategorien und Aktionen für Web-Filtering und sollten in Firewall-Regeln aktiviert werden, um unerwünschte oder bösartige Websites zu blockieren. In den Firewall-Regeln muss im Abschnitt “Web Policy” eine entsprechende Policy ausgewählt werden, um HTTP/HTTPS-Traffic zu kontrollieren.

Web-basierte Bedrohungen bleiben einer der häufigsten Infektionsvektoren, von Drive-by-Downloads bis zu Phishing-Sites. Eine aktive Web Policy in Firewall-Regeln implementiert präventive Kontrolle und reduziert die Wahrscheinlichkeit, dass Benutzer auf kompromittierte oder bösartige Websites zugreifen, erheblich.

24. Zero-day protection should be selected in a firewall rule Severity: High | Standard: CIS

Zero-Day Protection nutzt Sandboxing-Technologie von SophosLabs Intelix zur Analyse verdächtiger Downloads in isolierten Umgebungen, um unbekannte Bedrohungen zu erkennen. In Firewall-Regeln muss unter Web Policy “Use Zero-day Protection” aktiviert werden, um verdächtige Dateien automatisch analysieren zu lassen.

Traditionelle signaturbasierte Erkennung versagt bei Zero-Day-Bedrohungen und Advanced Malware. Die Cloud-basierte Sandbox-Analyse bietet verhaltensbasierte Erkennung und schützt vor unbekannten Bedrohungen, ohne die Performance der Firewall zu beeinträchtigen. Diese Technologie ist besonders wertvoll gegen polymorphe Malware und APTs.

25. Intrusion prevention should be turned on. An IPS policy should be selected in a firewall rule Severity: High | Standard: CIS

IPS (Intrusion Prevention System) erkennt und blockiert netzwerkbasierte Angriffe, bekannte Schwachstellen und Zero-Day-Exploits in Echtzeit. Unter Protect > Intrusion prevention muss eine IPS-Policy erstellt und in den Firewall-Regeln im Abschnitt “Intrusion prevention” ausgewählt werden.

IPS ist eine fundamentale Schutzschicht, die Angriffe auf Netzwerk- und Anwendungsebene verhindert, bevor sie Zielsysteme erreichen. Eine aktive IPS-Policy mit regelmäßig aktualisierten Signaturen schützt vor einer Vielzahl von Exploits, von SQL Injection über Buffer Overflows bis zu C2-Kommunikation.

26. An Application control policy should be selected in a firewall rule Severity: Medium | Standard: CIS

Application Control ermöglicht granulare Kontrolle über Applikationen im Netzwerk durch Kategorisierung und Bandbreitenverwaltung. In Firewall-Regeln sollte eine Application Control Policy ausgewählt werden, um unerwünschte Anwendungen zu blockieren oder zu priorisieren.

Moderne Angriffe nutzen häufig legitime Anwendungen für Data Exfiltration oder C2-Kommunikation. Application Control bietet granulare Visibility und Kontrolle über Applikationen unabhängig von Ports und Protokollen, was besonders bei der Durchsetzung von Acceptable Use Policies und der Verhinderung von Shadow IT wertvoll ist.

27. An SSL/TLS inspection rule should have Action set to Decrypt Severity: High | Standard: CIS

SSL/TLS Inspection entschlüsselt und inspiziert verschlüsselten Traffic, um Malware in HTTPS-Verbindungen zu erkennen. Unter Protect > Rules and Policies > SSL/TLS inspection rules müssen Regeln mit Action “Decrypt” erstellt werden; Clients benötigen das Firewall-CA-Zertifikat im Trust Store.

Mit über 90% des Web-Traffics verschlüsselt, ist SSL/TLS Inspection unverzichtbar für effektive Threat Prevention. Ohne Entschlüsselung können Antivirus, IPS und Web-Filtering keinen verschlüsselten Traffic inspizieren, was eine massive Sicherheitslücke darstellt. Datenschutzrechtliche Bedenken sollten durch selektive Bypass-Regeln für sensible Kategorien (Banking, Healthcare) adressiert werden.

28. A firewall rule with Action set to Allow shouldn’t have all the network and service settings set to Any Severity: Medium | Standard: CIS

Firewall-Regeln mit Source, Destination und Service auf “Any” sind zu permissiv und erhöhen das Sicherheitsrisiko unnötig. Jede Allow-Regel sollte spezifische Netzwerke, Hosts und Services definieren, um das Least-Privilege-Prinzip einzuhalten und die Angriffsfläche zu minimieren.

“Any-Any-Any”-Regeln negieren den grundlegenden Zweck einer Firewall und sind ein häufiger Befund in Security Audits. Jede Regel sollte nach dem Least-Privilege-Prinzip so restriktiv wie möglich konfiguriert sein, um laterale Bewegungen bei einer Kompromittierung zu erschweren und die Blast Radius zu begrenzen.

Sophos Central

29. Sophos Central reporting should be turned on Severity: Medium | Standard: Recommended

Die Integration mit Sophos Central ermöglicht zentralisiertes Reporting mit umfassenden Dashboards, Trends und historischen Analysen über alle verwalteten Geräte hinweg. Die Aktivierung erfolgt automatisch bei der Registrierung der Firewall in Sophos Central unter System > Sophos Central.

Zentralisiertes Reporting ist essentiell für Multi-Site-Umgebungen und bietet aggregierte Sicherheits-Insights, die bei isolierten Firewalls nicht möglich sind. Die Cloud-basierte Langzeitspeicherung von Logs und Reports unterstützt Compliance-Anforderungen und ermöglicht Trend-Analysen zur Identifikation systematischer Sicherheitsprobleme.

30. The firewall should send its backups to Sophos Central Severity: Medium | Standard: Recommended

Automatische Backup-Synchronisation mit Sophos Central stellt sicher, dass Konfigurationsbackups offsite gespeichert werden und im Katastrophenfall verfügbar sind. Die Einstellung wird unter System > Sophos Central > Central Management aktiviert.

Offsite-Backups sind eine kritische Best Practice für Disaster Recovery und schützen vor Datenverlust bei Ransomware-Angriffen, die gezielt lokale Backups verschlüsseln. Die automatische Synchronisation mit Sophos Central stellt sicher, dass immer eine aktuelle, geschützte Konfiguration verfügbar ist.

31. The firewall should be registered for Sophos Central management. Sophos Central management should be turned on Severity: Medium | Standard: Recommended

Die Registrierung bei Sophos Central ermöglicht zentrales Management, Firmware-Updates, Policy-Verwaltung und Zugriff auf Cloud-basierte Features wie Security Heartbeat, NDR Essentials und DNS Protection. Die Registrierung erfolgt unter System > Sophos Central durch Eingabe der Central-Zugangsdaten.

Sophos Central Management ist die Grundlage für moderne, Cloud-gestützte Security-Architekturen und ermöglicht konsistente Policy-Durchsetzung über alle Standorte hinweg. Die zentrale Verwaltung reduziert Konfigurationsfehler, vereinfacht Compliance-Nachweise und ermöglicht schnellere Response-Zeiten bei Sicherheitsvorfällen durch einheitliche Visibility.

Time

32. NTP server should be configured Severity: Low | Standard: CIS

Die Synchronisierung mit einem zuverlässigen NTP-Server (z.B. pool.ntp.org, time.google.com) ist kritisch für akkurate Zeitstempel in Logs, Korrelation mit anderen Systemen und kryptografische Funktionen wie Zertifikate. Die Konfiguration erfolgt unter Administration > Time mit Auswahl des NTP-Servers und Zeitzone.

Präzise Zeitsynchronisation ist eine oft unterschätzte, aber fundamentale Anforderung für Security Operations. Inkonsistente Zeitstempel erschweren oder verhindern die Korrelation von Events über mehrere Systeme hinweg, was bei Incident Response und forensischen Analysen kritisch ist. Zudem sind viele kryptografische Protokolle und Zertifikate zeitempfindlich und funktionieren bei Zeitabweichungen nicht korrekt.

Zusammenfassung

Das Firewall Health Check Feature in SFOS v22 implementiert einen strukturierten, risikobasierten Ansatz zur Konfigurationshärtung. Die 32 Prüfungen decken alle kritischen Sicherheitsbereiche ab – von Active Threat Response über Authentication bis zu Sophos Central Integration – und folgen etablierten Standards wie CIS Benchmarks.

Die Schweregrad-Einstufung (High/Medium/Low) ermöglicht eine priorisierte Remediation, wobei High-Severity-Policies wie MFA, SSL/TLS Inspection, IPS und X-Ops Threat Feeds sofortige Aufmerksamkeit erfordern. Die kontinuierliche Überwachung des Compliance-Status hilft Administratoren, eine konsistente Security Posture zu wahren und Fehlkonfigurationen proaktiv zu identifizieren.

Letzte Worte

Der neue Health Check in Sophos Firewall v22 ist ein klarer Fortschritt in Richtung automatisierter Compliance und Secure-by-Design. Besonders für grössere Umgebungen mit mehreren Administratoren schafft er Transparenz und verhindert typische Fehlkonfigurationen. Dennoch bleibt er ein Analysewerkzeug – keine Garantie für Sicherheit. Wer sich auf grüne Haken verlässt, übersieht leicht kontextabhängige Risiken, etwa falsch priorisierte Regeln oder unzureichend getestete TLS-Inspection-Policies. Richtig eingesetzt ist der Health Check jedoch ein starkes Kontrollinstrument, das Administratoren hilft, Sicherheitslücken frühzeitig zu erkennen und strukturiert zu beheben.

bis bald

Joe