Enemigo en el equipo - El truco de los trabajadores de TI norcoreanos

Table of Contents

Me dedico a diario a la ciberseguridad, tanto en el trabajo como en lo personal. Audito cortafuegos, analizo registros, pruebo escenarios de intrusión y hablo con administradores de TI en empresas de todos los tamaños. Y hay algo que constato una y otra vez: la mayoría de los administradores de TI no son conscientes de los riesgos que están subestimando.

Piensan en ransomware, en phishing, en hackers externos intentando atravesar el cortafuegos. Es comprensible: son las amenazas clásicas con las que hemos crecido.

Pero hay otra forma de ataque, mucho más antigua y mucho más sofisticada: la amenaza interna.

Hay una historia del verano de 2023 que me sigue pareciendo fascinante. Muestra cómo un grupo de hackers respaldado por un Estado -el régimen de Corea del Norte- logra no solo infiltrarse en empresas concretas, sino crear toda una red de espías. Y lo más inquietante: muchas de las personas que proporcionan el hardware ni siquiera sospechan para quién trabajan.

Christina Chapman y la granja de portátiles en Arizona

En octubre de 2023, el FBI se presenta con una orden de registro en una casa discreta de Arizona. Allí los agentes se topan con algo desconcertante: más de 90 portátiles encendidos, cada uno con Post-it de colores. Estanterías metálicas, bien etiquetadas y ordenadas de forma sistemática. Una habitación que resulta ser una denominada granja de portátiles.

La propietaria se llama Christina Chapman. Tiene cincuenta y tantos años, trabaja desde casa, publica ocasionalmente en redes sociales. Nada sospechoso. Nada que haga saltar alarmas.

Precisamente por eso era el escondite perfecto.

Chapman no fue reclutada activamente como espía. La utilizaron. Y quien la utilizó fue Corea del Norte.

Cómo empezó todo: un mensaje en LinkedIn

En 2020, Christina Chapman recibe un mensaje por LinkedIn. Un desconocido que se hace llamar «Alexander the Great» se pone en contacto con ella. Le plantea una oferta aparentemente inocua: recepcionar y poner en marcha portátiles.

Por portátil, unos 300 dólares al mes.

Suena legítimo. Suena fácil. Y Chapman estaba en una situación complicada. Su madre tenía cáncer. Necesitaba el dinero para el tratamiento.

Acepta la oferta.

Lo que Chapman no sabe: la persona que le escribe no es «Alexander the Great». Es un hacker norcoreano. Y los portátiles que le envían son equipos corporativos asignados a empleados estadounidenses, utilizados como tapadera. El objetivo: que programadores norcoreanos trabajasen desde Pionyang bajo identidades falsas.

El mecanismo perverso

El fraude funciona así:

Perfil profesional falso: los programadores norcoreanos crean perfiles falsos en LinkedIn. Usan fotos robadas, certificados copiados y vídeos de candidatura generados con IA. Presentan candidaturas en Upwork, Fiverr y directamente ante grandes compañías.

La infiltración: los contratan. La empresa les envía un portátil: un equipo corporativo real con acceso real a sistemas reales.

El problema: oficialmente, estos equipos solo pueden utilizarse en EE. UU. Posicionamiento por GPS, geolocalización por Wi‑Fi, controles de ubicación y telemetría: hay mil maneras de detectar que el supuesto empleado de California en realidad está en China o Corea del Norte.

La solución: Christina Chapman recibe los equipos. Anota contraseñas. Instala AnyDesk, un software de acceso remoto. El hacker norcoreano opera el equipo desde Pionyang, trabaja como si lo hiciera desde la dirección de Chapman en Arizona y, para la empresa, todo parece normal.

Camuflaje adicional: la red roba identidades de ciudadanos reales de EE. UU., incluidos nombres, números de la Seguridad Social y direcciones. Con esos datos abren nuevas cuentas bancarias. La nómina llega allí y luego se transfiere a Corea del Norte.

En el caso de Christina Chapman, el sistema pasa desapercibido durante tres años.

La desesperación

Los chats de Chapman con sus contactos muestran que, al poco tiempo, es consciente de que lo que hace es un delito. Se pone nerviosa. Escribe que es demasiado peligroso. Dice que quiere dejarlo.

Pero entonces muere su madre. Las facturas médicas están pagadas. Y Chapman ya está demasiado dentro. Se ha vuelto dependiente del dinero. Está atrapada por el miedo.

Sigue adelante.

Cómo salió a la luz

En 2023 sucede algo inesperado. Un analista de seguridad de la empresa de ciberseguridad Palo Alto Networks detecta algo extraño: un empleado de la compañía actualizó su perfil de LinkedIn desde una dirección IP geolocalizada en Corea del Norte.

Eso no debería ser posible.

Empieza la investigación interna. Y enseguida queda claro: no son un par de inicios de sesión sospechosos. Son nueve empleados con vínculos directos con Corea del Norte. Y tres de ellos hicieron que sus portátiles se enviaran a la misma dirección.

Una casa en Arizona. La casa de Christina Chapman.

En octubre de 2023, entra el FBI. Encuentran los 90 portátiles. Quedó acreditado que Chapman facilitó la infiltración en más de 309 empresas estadounidenses, incluidas corporaciones Fortune 500 como Nike (que pagó casi 75.000 dólares a un trabajador norcoreano), la plataforma de comunicaciones Jeenie, la firma de personal DataStaff, una de las cinco principales cadenas de televisión, una empresa tecnológica de Silicon Valley, un fabricante aeroespacial, un fabricante de automóviles estadounidense, un minorista de lujo y una destacada empresa estadounidense de medios y entretenimiento. El botín: 17,1 millones de dólares en salarios, enviados directamente a Corea del Norte.

El 24 de julio de 2025, Christina Chapman fue condenada a 102 meses de prisión (8 años y 6 meses). Se declaró culpable. Mostró arrepentimiento. Pero ya era tarde.

Por qué esto puede afectar a cualquier empresa

El escenario que acabo de describir no se limita a Arizona. Varias empresas internacionales ya han firmado contratos con trabajadores de TI norcoreanos sin saberlo. Lo detectan cuando ya es demasiado tarde.

Hay otro caso en esta historia: un empresario alemán llamado Memo, que montó un equipo de desarrollo en Berlín. Contrata a tres «programadores»: altamente cualificados, buen inglés, porfolios impresionantes. Un líder de equipo llamado «Ryosuke Yamamoto» dirige el proyecto.

Al principio todo va bien. Los desarrolladores trabajan rápido, entregan código, hay avances.

Pero al cabo de unos meses, algo cambia. De pronto, los programadores repiten una y otra vez las mismas preguntas. Olvidan lo que han hecho antes. De repente parecen mucho menos competentes. Los tres meses previstos para terminar el proyecto se convierten en seis. Luego en nueve.

Es una señal clásica. No es que sean incompetentes. Es más probable que personas distintas estén entrando regularmente en las mismas cuentas, bajo la misma identidad falsa. Las células de TI norcoreanas se organizan al estilo mafioso. Cada unidad debe autofinanciarse. Van rotando a los programadores. La jornada es estricta: de 14 a 16 horas diarias, bajo supervisión, con cuotas.

Memo se da cuenta. Empieza a investigar. Y entonces descubre que las personas con las que hace videoconferencias no son quienes dijeron ser al registrarse.

¿Qué implica geopolíticamente?

No es una pequeña estafa. Es espionaje económico dirigido por el Estado que aporta a Corea del Norte cientos de millones de dólares al año.

El Consejo de Seguridad de la ONU estima que entre 250 y 600 millones de dólares al año fluyen a Corea del Norte mediante estas estafas de trabajadores de TI. Ese dinero financia directamente:

- El programa nuclear norcoreano

- Pruebas de misiles

- El desarrollo de nuevas armas estratégicas

Corea del Norte está sometida a sanciones masivas. El país no puede obtener divisas mediante comercio normal. Así que recurre a la ciberdelincuencia. Primero fueron robos de criptomonedas. Luego atracos bancarios. Ahora: miles de perfiles de TI falsos infiltrados en empresas occidentales.

Según las cifras más recientes de octubre de 2025, hay entre 1.000 y 2.000 trabajadores de TI norcoreanos activos en todo el mundo, en China, Rusia, Laos, Camboya y otros lugares.

EE. UU. ofrece una recompensa de 5 millones de dólares por información sobre operaciones de fraude financiero norcoreanas.

¿Qué supone esto para la seguridad de TI?

Esto es lo que personalmente más me inquieta. Estamos ante una amenaza que viene desde dentro.

El teletrabajo, los accesos a la nube, las plataformas de freelance: todo ello son herramientas legítimas y necesarias de la economía moderna. Pero también abren puertas a nuevas superficies de ataque.

La arquitectura de seguridad clásica funciona así:

- Cortafuegos perimetral robusto

- Zona de confianza interna

- Quien está dentro se considera de confianza

¿Pero qué ocurre si la persona que está dentro no es realmente la persona a la que has contratado?

Christina Chapman no era la amenaza. Chapman era la infraestructura. Era la puerta de enlace. La amenaza real estaba en Pionyang, en otro continente, bajo un nombre falso.

Cómo protegerse (en concreto)

Hay varias recomendaciones de distintos organismos. Las complemento con mi propia experiencia:

1. Verificar identidades de candidatos: verificar de verdad

Las videollamadas son importantes, pero:

- Fijaos en pausas largas al hablar.

- Observad si el candidato mira notas constantemente.

- Prestad atención al entorno de fondo (¿parece real o es croma?).

- Las herramientas de IA modernas pueden falsificar entrevistas por vídeo. Esto ya está documentado.

Contactad personalmente con anteriores empleadores. No la dirección de correo del currículum: investigad el número real de la empresa y llamad.

Usad verificaciones de antecedentes. Comprobaciones cruzadas en LinkedIn. Agencias de informes de solvencia nacionales e internacionales.

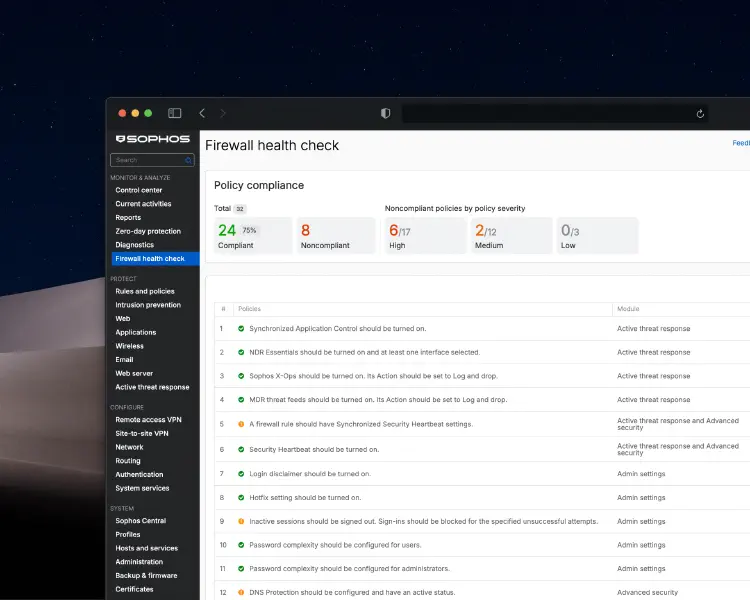

2. Asegurar puestos remotos con geofencing y MFA

Geofencing: si se accede a un portátil corporativo desde direcciones IP de, por ejemplo, Corea del Norte o China, el sistema debería generar una alerta.

Autenticación multifactor en todos los sistemas críticos. No solo contraseña. El SMS no es suficientemente seguro. Usad llaves de seguridad o aplicaciones TOTP.

Límites de sesión: si alguien trabaja 14-16 horas seguidas (una señal de los turnos norcoreanos), debería llamar la atención.

3. Monitorización de conexiones de red sospechosas

Registrar direcciones IP. Si distintas cuentas de empleados acceden desde la misma IP, es sospechoso.

Monitorizar consultas DNS. Si la red establece conexiones anómalas con servidores de mando y control norcoreanos conocidos, debe notificarse de inmediato.

Análisis de husos horarios: si un supuesto empleado con base en EE. UU. trabaja sistemáticamente cuando sería madrugada en su zona local y coincide con el horario laboral en Corea (UTC+9), es sospechoso.

4. Entregar hardware solo de forma centralizada y trazable

Nunca: un empleado se compra él mismo un portátil y la empresa lo paga.

Siempre: gestión centralizada de TI. Los dispositivos los entrega vuestro equipo de TI. MDM (Mobile Device Management) activado.

Trazabilidad: cada dispositivo tiene un número de serie único. Cada asignación se documenta.

5. Conocer las señales de alerta y tomarlas en serio

- Un nuevo empleado pregunta a menudo por temas ya tratados.

- Un empleado remoto trabaja solo en horarios inusuales.

- Un desarrollador junior entrega de repente código que no encaja con su calidad previa.

- Vídeos de la cámara web distintos en reuniones (podrían ser personas diferentes usando el mismo nombre).

- Se retrasa una incorporación porque el candidato «no está localizable».

Conclusión: la confianza no es un concepto de seguridad

El caso Chapman muestra algo fundamental: el peligro a menudo viene de dentro, porque se disfraza de fuera.

Tenemos la ilusión de que si alguien ha firmado un contrato, tiene buenas valoraciones en LinkedIn y cae bien en una videollamada, entonces es de fiar.

Ya no es así.

La estafa de los «IT workers» norcoreanos no es una anomalía. Es un modelo de negocio. Un modelo de negocio de un grupo de hackers respaldado por un Estado que sabe:

- El trabajo remoto se ha normalizado.

- Las plataformas de freelance están consolidadas.

- Las entrevistas por vídeo pueden falsificarse.

- La mayoría de los administradores de TI piensan en amenazas externas, no internas.

Y por eso funciona.

Para empresas que crecen rápido o buscan ahorrar costes, esta estafa es especialmente peligrosa. Contratar lleva tiempo. Las verificaciones cuestan dinero. Las entrevistas por vídeo son fáciles. ¿Y un programador bien formado que se presenta cobrando un 20% por debajo del mercado? Demasiado tentador.

Pero aquí cada administrador de TI, cada responsable de seguridad y cada responsable de contratación debe preguntarse:

¿Cómo sé de verdad que estoy hablando con una persona real?

Si respondemos con honestidad, la respuesta a menudo es: no lo sé.

Y precisamente eso hace tan importante la historia de Christina Chapman. No es solo una mujer en Arizona que reenviaba portátiles. Es un símbolo de una realidad mucho mayor: el mundo digital no es tan transparente como parece.

Detrás de un buen inglés, un perfil convincente en LinkedIn y una pregunta inteligente en una entrevista por vídeo, podría estar sentado un agente de un régimen extranjero.

Y la única defensa es: no confiéis. Verificad. Monitorizad. Y contad con los sistemas necesarios para detectar cuando algo no cuadra.

Esa es la nueva realidad de la ciberseguridad. El peligro no viene de fuera. Viene de dentro, porque se hace pasar por empleado.

Hasta pronto

Joe