Sophos Firewall v22 Health Check - Resumen completo

Table of Contents

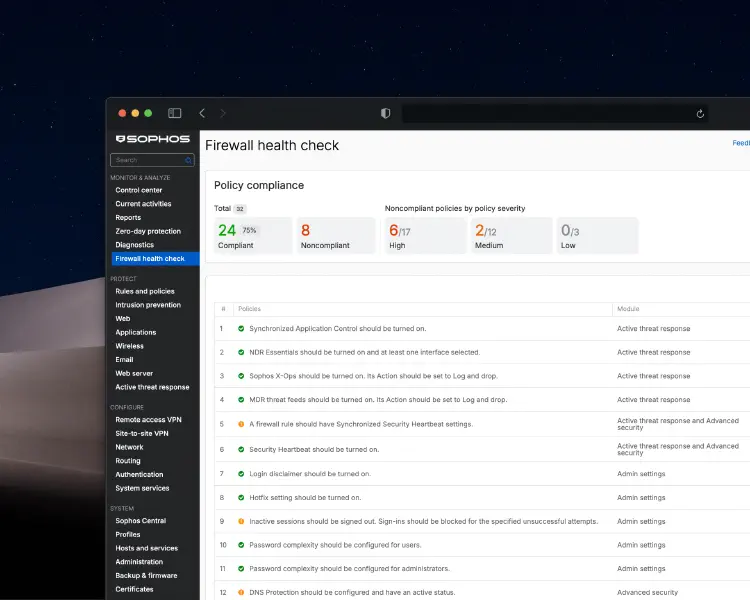

La nueva función Firewall Health Check de Sophos Firewall v22 es un sistema integrado de verificación de configuración que evalúa de manera continua docenas de ajustes frente a los CIS Benchmarks y las mejores prácticas. Las verificaciones están clasificadas por nivel de gravedad (High, Medium, Low) y organizadas por módulos (Active Threat Response, Admin Settings, Authentication, Device Access, etc.).

A continuación, se detalla cada política de Health Check con su significado, su gravedad y un comentario profesional:

Active Threat Response

1. Synchronized Application Control debe estar activado Severity: Medium | Standard: Recommended

Synchronized Application Control supervisa, a través de Security Heartbeat, todas las aplicaciones de los endpoints conectados y permite la categorización y el control automáticos de aplicaciones desconocidas. El firewall debe estar registrado en Sophos Central y tener la función activada para obtener visibilidad de todas las aplicaciones que se ejecutan en la red.

Esta función es esencial para la seguridad moderna, pues integra la protección de red y endpoints en una arquitectura unificada. Especialmente en entornos con BYOD o parques de endpoints cambiantes, permite un control dinámico de aplicaciones basado en el estado de salud real de los dispositivos.

2. NDR Essentials debe estar activado y con al menos una interfaz seleccionada Severity: Medium | Standard: Recommended

NDR Essentials utiliza motores de IA para analizar el tráfico TLS cifrado y las solicitudes DNS sin descifrado, con el fin de detectar comunicación C2 y actividades maliciosas. Debe activarse en Active Threat Response, seleccionarse al menos una interfaz interna y configurarse un umbral mínimo de Threat Score (recomendado: 9-10).

NDR Essentials cubre una brecha crítica en entornos cifrados donde la inspección SSL/TLS no es viable por motivos de privacidad o rendimiento. El análisis de comportamiento basado en IA detecta anomalías y patrones sospechosos incluso sin inspección profunda de paquetes, lo que resulta especialmente valioso frente a amenazas persistentes avanzadas (APT).

3. Sophos X-Ops debe estar activado. Su acción debe ser Log and drop Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds es una base de datos global de amenazas gestionada por SophosLabs con direcciones IP, dominios y URL de servidores C2 actualizados periódicamente. La función debe activarse y configurarse en “Log and drop” para que el firewall bloquee automáticamente el tráfico hacia amenazas conocidas.

La integración de Sophos X-Ops Threat Intelligence aporta un gran valor con una configuración mínima. La actualización automática de los Threat Feeds garantiza protección frente a las amenazas conocidas más recientes y reduce considerablemente el tiempo de respuesta ante exploits de día cero. La opción “Log and drop” ofrece el equilibrio óptimo entre seguridad y visibilidad.

4. Los MDR threat feeds deben estar activados. Su acción debe ser Log and drop Severity: High | Standard: Recommended

MDR Threat Feeds permite al equipo de Sophos MDR enviar información de amenazas en tiempo real directamente al firewall, basada en el análisis de telemetría de la red del cliente. Requiere una licencia MDR y debe configurarse en “Log and drop” para responder automáticamente ante amenazas activas.

Para organizaciones con el servicio Sophos MDR, esta función es imprescindible y representa la conexión operativa directa entre el SOC 24/7 y el firewall. La respuesta automatizada reduce drásticamente el tiempo de permanencia (dwell time) y permite una defensa proactiva antes de que se produzcan daños.

Active Threat Response & Advanced Security

5. Alguna regla de firewall debe utilizar ajustes de Synchronized Security Heartbeat Severity: Medium | Standard: CIS

Security Heartbeat permite la comunicación entre el firewall y los endpoints administrados por Sophos a través de Sophos Central para transmitir el estado de amenazas y salud. En las reglas de firewall se pueden definir políticas de acceso basadas en el estado del endpoint (Green/Yellow/Red) para aislar automáticamente los dispositivos comprometidos.

Security Heartbeat es el núcleo de Sophos Synchronized Security y habilita decisiones dinámicas basadas en el estado actual de amenazas. Destaca el aislamiento automático de endpoints comprometidos, que evita eficazmente los movimientos laterales en la red.

6. Security Heartbeat debe estar activado Severity: High | Standard: CIS

Security Heartbeat debe activarse en System > Sophos Central al registrar el firewall en Sophos Central. Requiere una licencia Network Protection y permite el intercambio automático de información entre endpoints y el firewall cada 15 segundos a través del puerto 8347.

Activar Security Heartbeat es una decisión arquitectónica clave que eleva el nivel de seguridad de toda la infraestructura de TI. Sin esta función, el firewall y los endpoints operan de forma aislada, privando a las decisiones de seguridad de contexto crítico.

Admin Settings

7. El aviso de inicio de sesión debe estar activado Severity: Medium | Standard: CIS

Un aviso de inicio de sesión es un mensaje legal que se muestra en cada intento de acceso a WebAdmin, User Portal o CLI y requiere la aceptación de los administradores. Reduce el riesgo de accesos involuntarios por parte de personas no autorizadas y respalda acciones legales al evitar que la alegación de desconocimiento sirva de defensa.

Aunque técnicamente simple, el login disclaimer es una salvaguarda legal importante y relevante en auditorías de cumplimiento y en análisis forenses. En sectores regulados (RGPD, HIPAA, PCI-DSS) a menudo se exige el aviso documentado sobre el uso y la monitorización del sistema como requisito de cumplimiento.

8. La instalación automática de hotfixes debe estar activada Severity: High | Standard: CIS

Los hotfixes son actualizaciones de seguridad fuera de banda que pueden instalarse automáticamente sin tiempo de inactividad. Debe activarse la instalación automática en System > Backup & Firmware > Firmware > Hotfix para que el firewall esté siempre protegido frente a vulnerabilidades conocidas y la red permanezca a salvo de exploits.

La instalación automática de hotfixes es un mecanismo crítico que minimiza el intervalo entre la divulgación de una vulnerabilidad y su corrección. Dado que muchos ataques se dirigen a vulnerabilidades conocidas pero sin parchear, esta función reduce significativamente el riesgo de exploits exitosos.

9. Las sesiones inactivas deben cerrarse. Los inicios de sesión deben bloquearse tras el número de intentos fallidos especificado Severity: High | Standard: CIS

Este ajuste define el cierre de sesión automático por inactividad (recomendado: 10 minutos como máximo) y el bloqueo tras un número especificado de intentos fallidos de inicio de sesión. Un equipo desatendido con una sesión de administrador abierta podría permitir acceso no autorizado; la configuración se realiza en Administration > Admin and user settings > Login security.

La gestión de sesiones es un requisito fundamental que protege frente a escaladas de privilegios y ataques de credential stuffing. La combinación de timeout y bloqueo de cuenta aplica defensa en profundidad y minimiza el tiempo de exposición de accesos privilegiados.

10. Debe configurarse la complejidad de contraseñas para los usuarios Severity: High | Standard: CIS

La complejidad de las contraseñas aumenta la entropía y dificulta considerablemente los ataques de fuerza bruta. Debe exigirse un mínimo de 12 caracteres con mayúsculas, minúsculas, números y caracteres especiales; la configuración se realiza en Administration > Admin and user settings > User password complexity settings.

Las políticas de contraseñas robustas son la primera línea de defensa frente a ataques basados en credenciales que, según el Verizon DBIR, siguen siendo uno de los vectores más comunes. Una regla de complejidad bien planteada equilibra seguridad y usabilidad y reduce el riesgo de contraseñas débiles o previsibles.

11. Debe configurarse la complejidad de contraseñas para los administradores Severity: High | Standard: CIS

La complejidad de contraseñas para administradores debe ser aún más estricta que para usuarios regulares, ya que estas cuentas poseen permisos de gran alcance. Deben exigirse al menos 14 y, preferiblemente, 16 caracteres con todas las categorías de caracteres; la configuración se realiza en Administration > Admin and user settings > Administrator password complexity settings.

Las cuentas privilegiadas son el objetivo principal de los atacantes, ya que permiten acceso total al sistema. Un requisito de mayor complejidad para cuentas de administrador refleja el mayor riesgo e idealmente debería combinarse con rotación periódica de contraseñas y MFA.

Advanced Security

12. DNS Protection debe estar configurado y en estado activo Severity: Medium | Standard: Recommended

DNS Protection es un servicio DNS en la nube con control de políticas integrado que bloquea dominios maliciosos y se administra en Sophos Central. El firewall debe registrarse como Location en Central; deben configurarse las direcciones IP de DNS Protection como servidores DNS y asignarse las políticas correspondientes.

DNS suele ser la primera fase de un ataque, ya sea cuando el malware contacta con servidores C2 o durante la exfiltración de datos. DNS Protection ofrece control preventivo a nivel DNS y complementa otras medidas mediante la detección y el bloqueo tempranos de dominios maliciosos, antes de que se establezca una conexión.

Authentication

13. Se debe configurar MFA para los inicios de sesión de VPN de acceso remoto (IPsec y SSL VPN) Severity: High | Standard: CIS

La autenticación multifactor (MFA) añade una capa adicional de seguridad al requerir, además del usuario y la contraseña, un código TOTP (OTP basado en tiempo) desde una aplicación de autenticación. La configuración se realiza en Authentication > Multi-factor authentication, seleccionando los servicios de VPN.

Los accesos VPN son superficies de ataque expuestas que permiten entrada directa a la red interna. La MFA no es opcional aquí, sino esencial, ya que credenciales VPN comprometidas son una de las vías de entrada más comunes para grupos de ransomware. Implementar MFA reduce el riesgo de ataques exitosos basados en credenciales en más de un 99 %.

14. Se debe configurar MFA para los inicios de sesión en la consola web de administración y el portal VPN Severity: High | Standard: CIS

La autenticación multifactor también debe habilitarse para WebAdmin Console y el VPN Portal para proteger los accesos administrativos. La configuración se realiza en Authentication > Multi-factor authentication seleccionando “Web admin console” y “User portal”.

Las interfaces administrativas son objetivos de alto valor para los atacantes, ya que otorgan control total sobre la infraestructura de seguridad. La MFA para accesos de administrador es un control crítico que evita que un único conjunto de credenciales comprometidas provoque una brecha completa.

15. La conexión del firewall con los servidores de autenticación debe estar cifrada Severity: Medium | Standard: CIS

Las conexiones con servidores de autenticación (p. ej., Active Directory, RADIUS, LDAP) deben estar cifradas para evitar ataques Man-in-the-Middle. Al configurar servidores de autenticación externos, se debe activar SSL/TLS o LDAPS para proteger la transmisión de credenciales.

Protocolos de autenticación sin cifrado como LDAP o RADIUS sin TLS transmiten credenciales en texto claro o con cifrado débil, por lo que son susceptibles de captura de tráfico. Cifrar estas conexiones es especialmente crítico en entornos con múltiples VLAN o sedes.

Authentication Servers

16. Las copias de seguridad deben programarse Severity: Low | Standard: CIS

Deben configurarse copias de seguridad automáticas periódicas (diarias, semanales o mensuales) para poder restaurar rápidamente en caso de emergencia. La configuración se realiza en Backup & Firmware > Backup & Restore, mediante almacenamiento local, FTP, correo electrónico o Sophos Central; las copias deben estar cifradas.

Las copias de seguridad son la última línea de defensa ante ransomware, fallos de hardware o configuraciones erróneas. Una estrategia automatizada con almacenamiento externo (p. ej., Sophos Central) y cifrado garantiza la continuidad del negocio y minimiza significativamente los RTO.

Device Access

17. Debe configurarse la autenticación por clave pública para el acceso SSH al firewall Severity: High | Standard: Recommended

La autenticación por clave pública para SSH incrementa notablemente la seguridad frente a la autenticación por contraseña y reduce el riesgo de fuerza bruta. Debe generarse un par de claves RSA o ED25519 y añadirse la clave pública en Administration > Device Access > Public Key Authentication.

El acceso SSH con contraseñas es un riesgo conocido que a menudo se explota mediante ataques automatizados de fuerza bruta. La autenticación por clave pública elimina prácticamente este riesgo y debería combinarse con la desactivación de la autenticación por contraseña para máxima seguridad.

18. El User Portal no debe ser accesible desde la WAN Severity: High | Standard: Recommended

El acceso al User Portal desde WAN incrementa considerablemente el riesgo de ataque. Sophos recomienda encarecidamente permitir el acceso solo a través de LAN, VPN o a una lista específica de direcciones IP permitidas mediante Local Service ACL Exception Rules; nunca desde 0.0.0.0/Any.

Exponer interfaces de gestión a Internet es una de las configuraciones erróneas más comunes y un objetivo preferente para ataques automatizados. El acceso debe realizarse exclusivamente a través de conexiones VPN cifradas o desde rangos de IP de confianza para minimizar la superficie de ataque.

19. La consola web de administración no debe ser accesible desde la WAN Severity: High | Standard: CIS

La WebAdmin Console nunca debe ser accesible directamente desde Internet. El acceso administrativo debe realizarse únicamente a través de LAN, VPN o rangos de IP estrictamente limitados; la configuración se realiza en Administration > Device Access > Local Service ACL Exception.

Exponer la consola de administración a Internet es un riesgo crítico que puede derivar en la toma de control completa del sistema. Numerosos incidentes comienzan con ataques a interfaces de gestión expuestas. Este ajuste no es negociable y debe aplicarse de forma estricta en cualquier entorno.

20. Debe configurarse MFA para el admin predeterminado Severity: High | Standard: CIS

La cuenta de administrador predeterminada debe protegerse con MFA, dado que posee los permisos más elevados. La configuración se realiza en Authentication > Multi-factor authentication, seleccionando el usuario admin y activando el servicio “Web admin console”.

La cuenta admin por defecto es a menudo el objetivo principal de ataques de credential stuffing, ya que el nombre de usuario es predecible. La MFA añade una capa crítica de protección y debe ser obligatoria para esta cuenta altamente privilegiada, independientemente de la fortaleza de la contraseña.

Notification Settings

21. Deben configurarse correos de notificación para eventos del sistema y de seguridad Severity: Low | Standard: CIS

Las notificaciones por correo electrónico informan a los administradores sobre eventos críticos del sistema y de seguridad, como inicios de sesión fallidos, detecciones IPS o cambios de estado en HA. La configuración se realiza en Administration > Notification settings indicando el servidor de correo y en System Services > Notification list para seleccionar los eventos a supervisar.

Las notificaciones proactivas son esenciales para una respuesta a incidentes oportuna y pueden marcar la diferencia entre una amenaza contenida a tiempo y un ataque exitoso. Una estrategia de notificaciones bien diseñada debe priorizar eventos críticos y minimizar falsos positivos para evitar la fatiga de alertas.

Pattern Updates

22. La actualización automática debe estar activada para la descarga e instalación de patrones Severity: High | Standard: CIS

Pattern Updates contienen firmas para Antivirus, IPS, Application Control y Web-Filtering, y deben descargarse e instalarse automáticamente cada 15 minutos. El ajuste se realiza en Backup & Firmware > Pattern updates > Pattern download/installation interval para estar siempre protegido frente a amenazas actuales.

El panorama de amenazas evoluciona con enorme rapidez, con miles de nuevas variantes de malware a diario. Las actualizaciones automáticas de Pattern Updates garantizan que el firewall esté protegido a los pocos minutos de publicarse nuevas firmas, minimizando el periodo de exposición a amenazas recién descubiertas.

Rules and Policies

23. Debe seleccionarse una Web Policy en una regla de firewall Severity: Medium | Standard: Recommended

Las Web Policies definen categorías y acciones para el filtrado web y deben habilitarse en las reglas de firewall para bloquear sitios no deseados o maliciosos. En las reglas de firewall, en la sección “Web Policy”, debe seleccionarse una política adecuada para controlar el tráfico HTTP/HTTPS.

Las amenazas basadas en la web siguen siendo uno de los vectores de infección más comunes, desde descargas drive-by hasta sitios de phishing. Una Web Policy activa en las reglas de firewall implementa control preventivo y reduce significativamente la probabilidad de que los usuarios accedan a sitios comprometidos o maliciosos.

24. Debe seleccionarse Zero-Day Protection en una regla de firewall Severity: High | Standard: CIS

Zero-Day Protection utiliza tecnología de sandboxing de SophosLabs Intelix para analizar descargas sospechosas en entornos aislados y detectar amenazas desconocidas. En las reglas de firewall debe activarse “Use Zero-day Protection” dentro de Web Policy para analizar automáticamente los archivos sospechosos.

La detección tradicional basada en firmas falla ante amenazas de día cero y malware avanzado. El análisis en sandbox basado en la nube ofrece detección por comportamiento y protege frente a amenazas desconocidas sin afectar al rendimiento del firewall. Esta tecnología es especialmente valiosa contra malware polimórfico y APT.

25. La prevención de intrusiones debe estar activada. Se debe seleccionar una IPS Policy en una regla de firewall Severity: High | Standard: CIS

IPS (Intrusion Prevention System) detecta y bloquea ataques basados en red, vulnerabilidades conocidas y exploits de día cero en tiempo real. En Protect > Intrusion prevention debe crearse una IPS Policy y seleccionarse en las reglas de firewall en la sección “Intrusion prevention”.

IPS es una capa fundamental que evita ataques a nivel de red y de aplicación antes de que alcancen los sistemas objetivo. Una IPS Policy activa con firmas actualizadas con regularidad protege frente a una amplia variedad de exploits, desde inyecciones SQL y desbordamientos de búfer hasta comunicación C2.

26. Debe seleccionarse una Application Control Policy en una regla de firewall Severity: Medium | Standard: CIS

Application Control permite un control granular sobre las aplicaciones en la red mediante categorización y gestión de ancho de banda. En las reglas de firewall debe seleccionarse una Application Control Policy para bloquear o priorizar aplicaciones no deseadas.

Los ataques modernos a menudo utilizan aplicaciones legítimas para exfiltración de datos o comunicación C2. Application Control ofrece visibilidad y control granulares sobre las aplicaciones independientemente de puertos y protocolos, algo especialmente valioso para aplicar políticas de uso aceptable y prevenir Shadow IT.

27. En una regla de inspección SSL/TLS, la acción debe estar establecida en Decrypt Severity: High | Standard: CIS

La inspección SSL/TLS descifra e inspecciona el tráfico cifrado para detectar malware en conexiones HTTPS. En Protect > Rules and Policies > SSL/TLS inspection rules deben crearse reglas con la acción “Decrypt”; los clientes deben confiar en la CA del firewall en su almacén de certificados.

Con más del 90 % del tráfico web cifrado, la inspección SSL/TLS es imprescindible para una prevención de amenazas efectiva. Sin descifrado, Antivirus, IPS y Web-Filtering no pueden inspeccionar el tráfico cifrado, lo que supone una brecha de seguridad masiva. Las preocupaciones de privacidad deben abordarse con reglas selectivas de exclusión para categorías sensibles (banca, salud).

28. Una regla de firewall con acción Allow no debe tener todos los ajustes de red y servicio en Any Severity: Medium | Standard: CIS

Las reglas de firewall con Source, Destination y Service en “Any” son demasiado permisivas y aumentan innecesariamente el riesgo. Cada regla de Allow debe definir redes, hosts y servicios específicos para respetar el principio de privilegio mínimo y minimizar la superficie de ataque.

Las reglas “Any-Any-Any” anulan el propósito fundamental de un firewall y son un hallazgo frecuente en auditorías. Cada regla debe configurarse de la forma más restrictiva posible según el principio de privilegio mínimo para dificultar los movimientos laterales en caso de compromiso y limitar el radio de impacto.

Sophos Central

29. El reporting de Sophos Central debe estar activado Severity: Medium | Standard: Recommended

La integración con Sophos Central permite informes centralizados con paneles completos, tendencias y análisis históricos en todos los dispositivos administrados. La activación se realiza automáticamente al registrar el firewall en Sophos Central en System > Sophos Central.

Los informes centralizados son esenciales para entornos multisede y ofrecen visibilidad de seguridad agregada que no es posible con firewalls aislados. El almacenamiento de registros e informes a largo plazo en la nube respalda requisitos de cumplimiento y permite análisis de tendencias para identificar problemas de seguridad sistémicos.

30. El firewall debe enviar sus copias de seguridad a Sophos Central Severity: Medium | Standard: Recommended

La sincronización automática de copias de seguridad con Sophos Central garantiza que los backups de configuración se almacenen externamente y estén disponibles en caso de desastre. El ajuste se activa en System > Sophos Central > Central Management.

Las copias de seguridad externas son una práctica recomendada crítica para la recuperación ante desastres y protegen frente a la pérdida de datos en ataques de ransomware que cifran deliberadamente los backups locales. La sincronización automática con Sophos Central garantiza que siempre haya una configuración actual y protegida disponible.

31. El firewall debe registrarse para la administración desde Sophos Central. La administración desde Sophos Central debe estar activada Severity: Medium | Standard: Recommended

El registro en Sophos Central habilita la administración centralizada, actualizaciones de firmware, gestión de políticas y acceso a funciones en la nube como Security Heartbeat, NDR Essentials y DNS Protection. El registro se realiza en System > Sophos Central introduciendo las credenciales de Central.

Sophos Central Management es la base de arquitecturas de seguridad modernas y permite la aplicación de políticas consistentes en todas las ubicaciones. La administración central reduce errores de configuración, simplifica la demostración de cumplimiento y posibilita respuestas más rápidas ante incidentes gracias a una visibilidad unificada.

Time

32. Debe configurarse un servidor NTP Severity: Low | Standard: CIS

La sincronización con un servidor NTP de confianza (p. ej., pool.ntp.org, time.google.com) es crítica para disponer de marcas de tiempo precisas en los registros, la correlación con otros sistemas y funciones criptográficas como certificados. La configuración se realiza en Administration > Time seleccionando el servidor NTP y la zona horaria.

La sincronización horaria precisa es un requisito a menudo subestimado pero fundamental para las operaciones de seguridad. Marcas de tiempo inconsistentes dificultan o impiden la correlación de eventos entre múltiples sistemas, algo crítico en respuesta a incidentes y análisis forense. Además, muchos protocolos criptográficos y certificados son sensibles al tiempo y no funcionan correctamente con desviaciones horarias.

Resumen

La función Firewall Health Check en SFOS v22 implementa un enfoque estructurado y basado en riesgos para el endurecimiento de la configuración. Las 32 verificaciones cubren todas las áreas críticas, desde Active Threat Response y Authentication hasta la integración con Sophos Central, y siguen estándares establecidos como los CIS Benchmarks.

La clasificación de gravedad (High/Medium/Low) permite una remediación prioritaria, donde las políticas de alta gravedad como MFA, SSL/TLS Inspection, IPS y X-Ops Threat Feeds requieren atención inmediata. La monitorización continua del grado de cumplimiento ayuda a los administradores a mantener una postura de seguridad consistente e identificar proactivamente configuraciones erróneas.

Palabras finales

El nuevo Health Check en Sophos Firewall v22 es un avance claro hacia la automatización del cumplimiento y el enfoque Secure-by-Design. Especialmente para entornos grandes con varios administradores, aporta visibilidad y ayuda a evitar configuraciones erróneas típicas. No obstante, sigue siendo una herramienta de análisis, no una garantía de seguridad. Confiar únicamente en marcas verdes puede hacer pasar por alto riesgos dependientes del contexto, como prioridades incorrectas en las reglas o políticas de inspección TLS insuficientemente probadas. Bien utilizado, el Health Check es un sólido instrumento de control que ayuda a los administradores a detectar brechas de seguridad de forma temprana y corregirlas de manera estructurada.

Hasta pronto, Joe