Sophos Firewall v22 - Nuevas funciones, endurecimiento y qué cabe esperar

Table of Contents

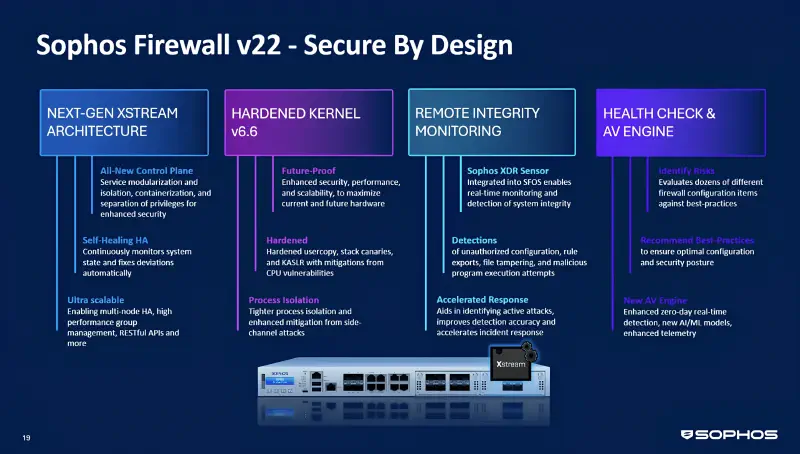

Sophos Firewall v22 (SFOS v22) es una actualización de gran calado centrada en reforzar la seguridad, ampliar la visibilidad y estabilizar la operativa. La arquitectura Xstream modernizada, un kernel más endurecido y nuevas capacidades de gestión reducen la superficie de ataque y simplifican el día a día del administrador. Este artículo resume las principales novedades de SFOS v22, las examina con mirada crítica y detalla qué cambia para los administradores de Sophos.

Introducción

La fase de acceso anticipado para SFOS v22 comenzó en octubre de 2025 y se espera que la versión final (GA) esté disponible a principios de diciembre. El objetivo de este lanzamiento es claro: el cortafuegos debe ser menos vulnerable, más fácil de configurar y más robusto en su funcionamiento. La nueva versión ofrece seguridad desde el diseño, telemetría más profunda y muchas funciones que se llevaban años esperando.

Secure-by-Design: Härtung auf mehreren Ebenen

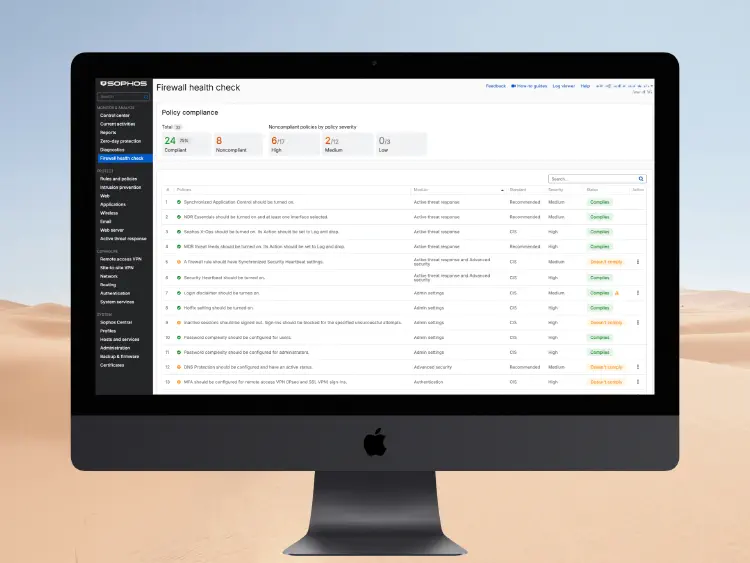

La nueva función Health Check comprueba la configuración del cortafuegos según las mejores prácticas y los estándares CIS. Muestra:

- Qué ajustes son críticos (por ejemplo, falta MFA, accesos WAN abiertos)

- Dónde se encuentra exactamente el error (incluido el enlace al lugar afectado)

- Cómo solucionarlo

Un widget en el panel de control muestra el estado general, mientras que la vista detallada permite una solución específica del problema. Especialmente útil: las clasificaciones según «riesgo alto», «riesgo medio», «riesgo bajo» y «aprobado» facilitan la priorización.

El tema es tan amplio que he creado un artículo específico al respecto: Sophos Firewall v22 Health Check: descripción general completa

Nueva arquitectura Xstream: modularidad y autocuración

El plano de control se ha reconstruido por completo:

- Servicios como IPS y el filtro web se ejecutan de forma aislada en contenedores

- Los fallos de un módulo ya no arrastran a todo el sistema

- El clúster HA se autovigila y corrige desviaciones de forma automática

- Base para futuras integraciones de clúster y API

- Primeros cimientos de servicios de firewall bajo demanda (p. ej., DPI escalable)

La arquitectura sigue principios modernos de microservicios y separa con rigor las unidades funcionales. En entornos HA, la autocuración mejorada es especialmente relevante: los problemas de sincronización que antes surgían por servicios bloqueados se detectan y corrigen automáticamente.

Más estabilidad, menos propensión a fallos y un paso decidido hacia una arquitectura de firewall basada en servicios.

Kernel 6.6+: más aislamiento y protección frente a exploits

Con la actualización al kernel de Linux 6.6 llegan mejoras de seguridad clave:

- Protección contra Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall

- Stack canaries, KASLR, endurecimiento de usercopy

- Namespaces ampliados para aislar procesos privilegiados

- Mejor escalabilidad en CPUs multinúcleo

El kernel se pone a la altura de los sistemas Linux modernos y protege mejor frente a ataques de bajo nivel. Un aislamiento de procesos más profundo añade una capa adicional de seguridad frente a ataques de canal lateral, que recientemente han vuelto a afectar a sistemas embebidos.

Monitorización remota de integridad: el firewall se supervisa a sí mismo

Otra novedad que marca la diferencia:

- El sensor XDR ahora está integrado en el firewall

- Detecta, por ejemplo, exportaciones de reglas, inicios de procesos y modificaciones de archivos

- Los avisos se envían a Sophos Central

- También detecta manipulaciones internas y comandos de shell desde la CLI

- Los eventos incluyen marca temporal, usuario y origen

Un paso hacia la detección de intrusiones basada en host en el propio firewall. Para auditorías o informes de cumplimiento, estos datos se pueden vincular con MDR o con un SIEM. Esto aporta visibilidad incluso sobre actividades sospechosas de administradores o desviaciones de políticas en producción.

Plano de control Xstream de próxima generación

- Una base renovada para seguridad y escalabilidad: el plano de control se ha modularizado y separa estrictamente los servicios clave (IPS, Web, TLS). Cada servicio se ejecuta aislado, puede reiniciarse por separado y no interfiere con los demás.

- Independiente del hardware y del entorno: la optimización está orientada a CPUs multinúcleo modernas. El comportamiento y el rendimiento son coherentes en appliances de hardware, máquinas virtuales y nube.

- Alta disponibilidad mejorada con autocuración: en configuraciones HA, el sistema supervisa las desviaciones y los estados de sincronización y corrige de forma automática, con una clara separación entre el plano de datos y el de control.

- Perspectiva técnica y futuro: preparación para clustering de n nodos, contenerización más amplia y APIs REST completas para automatización.

- Detección y respuesta: inteligencia de amenazas mejorada.

- Threat Feeds también para NAT y WAF: los Threat Feeds de Sophos ahora se aplican también a reglas DNAT y WAF. Las IP maliciosas se bloquean a la entrada del firewall, ya sea para servidores internos o portales de usuarios. Esto reduce notablemente la superficie de ataque.

Registro ATR: menos ruido, eventos más claros

- Los ataques de fuerza bruta pueden filtrarse con granularidad fina

- Los eventos se categorizan por Threat Feed, NDR, MDR

- Los registros muestran con claridad: ‘Ataque detectado, bloqueado, motivo XY’

- Las puntuaciones de NDR Essentials ahora aparecen en el registro

Así, los administradores obtienen contexto con mayor rapidez sin tener que alternar entre varias plataformas. Especialmente útil en incidentes de alta velocidad, como el credential stuffing.

NDR Essentials: Threat Score en el registro, región seleccionable

- El NDR Threat Score aparece directamente en el registro

- Centro de datos seleccionable para el análisis (p. ej., UE)

- Configurable para cumplir los requisitos de privacidad del RGPD

Esto rebaja la barrera de entrada para pequeñas empresas que hasta ahora evitaban NDR por motivos de protección de datos.

Integración en XDR/MDR: más visibilidad

- Los datos de integridad del firewall se incorporan a Sophos Central

- Correlación con telemetría de endpoint y cloud

- Base para Managed Detection & Response

- Detección temprana de atacantes con movimiento lateral

Con esto, Sophos integra más profundamente el firewall en el concepto de Detection & Response y lo convierte en una pieza activa de la defensa.

Administración y monitorización: más comodidad

- SNMP: temperatura de CPU/NPU, PoE y PSU monitorizables, con MIB oficial

- sFlow: hasta 5 colectores, muestreo totalmente configurable

- WebAdmin más rápido: el cambio de página ya no bloquea la interfaz

- Interfaces VPN: función de búsqueda y filtrado para entornos con muchas interfaces XFRM

- API-Access: hasta 64 direcciones IP/objetos permitidos, configurable en “Administration”

- TLS 1.3: WebAdmin, VPN-Portal y User-Portal ahora utilizan cifrado moderno

- Instant Web Category Alerts: notificación al acceder a categorías web definidas (p. ej., entornos escolares)

- Mejor paginación: especialmente en listas largas (p. ej., reglas de firewall, objetos)

Control de acceso a la API

El acceso a la API de gestión puede restringirse a direcciones IP, rangos u objetos de red (hasta 64 entradas). Recomendación: limitarlo a las redes de gestión, habilitar el registro y revisar los accesos con regularidad.

Actualizaciones de firmware vía SSL con pinning de certificado

Los endpoints de actualización se validan mediante SSL, con pinning de certificado. En entornos con políticas estrictas de salida, añade los FQDN de destino a las listas de permitidos.

HTTP/2 y TLS 1.3 para Device Access

WebAdmin, User Portal y VPN Portal usan HTTP/2 y TLS 1.3 para negociaciones más rápidas y cifrados actuales.

Especialmente para instalaciones grandes o entornos MSP, son mejoras bienvenidas.

Funciones cercanas a UTM en SFOS

- La WAF ahora puede exigir MFA

- OTP vía SHA-256/512

- Registros de auditoría con exportación Antes/Después (XML)

- Gestión de sesiones mejorada en la WAF (gestión del ID de sesión a través del firewall)

- Compatibilidad con tokens OTP de hardware existentes

Registros de auditoría detallados

En una primera fase se registran los cambios en reglas de firewall, objetos e interfaces con Antes/Después. Descarga desde Diagnostics > Logs (configuration-audit.log). En el futuro, vista directa en el Log Viewer.

Estos puntos resultan clave para clientes que quieren o deben migrar desde UTM 9. La hoja de ruta para sustituir SG-UTM se consolida aún más. Queda poco para julio de 2026; v22 elimina algunos de los últimos obstáculos de migración.

Actualización a SFOS v22: rutas, duración y notas

- EAP disponible, GA prevista para diciembre de 2025

- La actualización comprueba el tamaño del disco y amplía la partición raíz si es necesario (el primer arranque puede tardar más por ello)

- Rutas habituales: versiones actuales v20/21 -> v22 directamente; instalaciones antiguas quizá deban subir primero a una MR compatible

- Antes de cada actualización: crear copia de seguridad, preparar correctamente el clúster HA, planificar una ventana de mantenimiento

- Después de la actualización: ejecutar Health Check y priorizar los hallazgos

Importante: las copias de seguridad son obligatorias, especialmente en HA, SD-WAN y configuraciones con múltiples particiones.

Impresiones propias tras 1 semana

- Health Check: ofrece hallazgos accionables de inmediato. En ambos entornos destapó configuraciones predeterminadas débiles y legados olvidados. Los enlaces directos al elemento afectado ahorran tiempo. Especialmente útil para administradores que no configuran los firewalls con regularidad y necesitan una lista de verificación clara.

- Arquitectura Xstream: los módulos se supervisan por separado y se comportan de forma estable. En el laboratorio HA no fue necesaria intervención manual para pequeños desajustes de sincronización.

- Logging/ATR/NDR: los campos de contexto adicionales en el registro facilitan la correlación con Central. Las puntuaciones de NDR en el registro resultan útiles en la práctica.

- SNMP/sFlow: las MIB de SNMP se integraron en la monitorización existente sin ajustes especiales. sFlow aportó visibilidad suficiente sin la sobrecarga de PCAP completos.

- Threat Feeds de terceros (NAT/WAF): las IP maliciosas conocidas se bloquean de forma fiable en el perímetro, también con reenvío de puertos y reglas WAF. En mi laboratorio el bloqueo funciona; el registro de aciertos, aun con la opción activada, por ahora no aparece. Esperaré a EAP2 o GA y lo volveré a probar.

Últimas palabras

SFOS v22 no es una actualización cosmética, sino una mejora arquitectónica profunda. La nueva base Xstream, el Health Check y las ampliaciones de la API hacen que el firewall sea más robusto y esté preparado para el futuro.

Quien hoy gestiona una Sophos XGS debería considerar v22: merece la pena tanto por seguridad como por el día a día del administrador.

A largo plazo, Sophos sienta así las bases para una arquitectura de firewall que pueda operarse contenerizada, con integridad garantizada y de forma automatizada. Es la dirección correcta en una época en la que los firewalls deben hacer algo más que bloquear paquetes.

No obstante, es una lástima que en un lanzamiento de este calibre sigan existiendo algunas debilidades conocidas. La GUI sigue resultando lenta en algunos puntos; especialmente al alternar entre reglas de firewall se notan los tiempos de carga. Además, todavía no se pueden ocultar columnas de forma individual en las vistas de lista (p. ej., tablas de firewall o IPsec), lo que dificulta la visión de conjunto. También el Log Viewer pierde su configuración de filtros tras cada reinicio, y las reglas NAT no se pueden clonar ni agrupar. Tampoco hay estadísticas o indicadores gráficos de estabilidad para conexiones IPsec.

En mi opinión, estos son aspectos que Sophos debería abordar con urgencia en la próxima actualización mayor, para mejorar la experiencia de usuario y facilitar la operativa diaria de los administradores.

Hasta pronto, Joe