Sophos Firewall v22 Health Check - Aperçu complet

Table of Contents

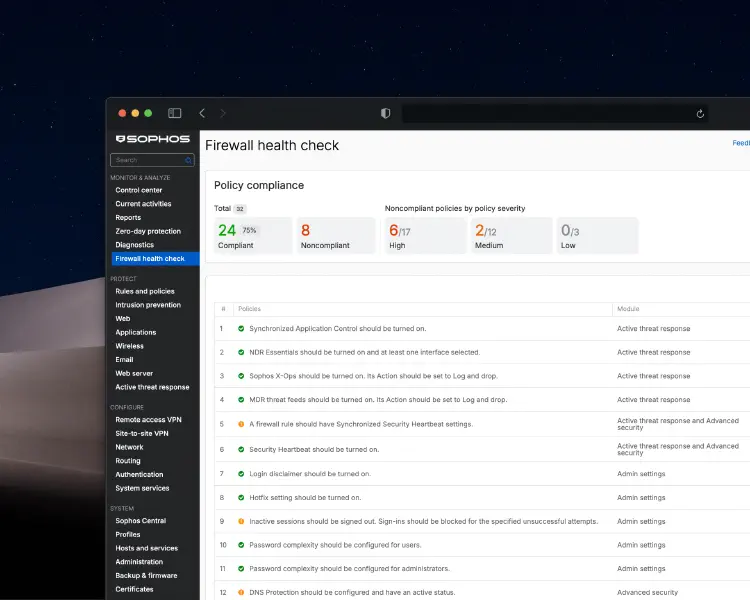

La nouvelle fonctionnalité Firewall Health Check de Sophos Firewall v22 est un mécanisme intégré de vérification de configuration qui évalue en continu des dizaines de paramètres au regard des CIS Benchmarks et des bonnes pratiques. Les contrôles sont classés par niveau de gravité (Élevée, Moyenne, Faible) et regroupés par module (Active Threat Response, Admin Settings, Authentication, Device Access, etc.).

Ci-dessous, chaque contrôle du Health Check est expliqué avec sa finalité, sa classification de gravité et un commentaire d’expert :

Active Threat Response

1. Synchronized Application Control doit être activé Gravité : Moyenne | Standard : Recommandé

Synchronized Application Control surveille, via Security Heartbeat, l’ensemble des applications sur les terminaux connectés et permet la catégorisation et le contrôle automatiques des applications inconnues. Le pare-feu doit être enregistré auprès de Sophos Central et la fonctionnalité activée afin d’offrir une visibilité complète sur les applications exécutées sur le réseau.

Cette fonctionnalité est essentielle à une sécurité réseau moderne, car elle fait converger réseau et terminaux au sein d’une même architecture. Particulièrement utile dans les environnements BYOD ou à forte rotation, elle permet un contrôle dynamique des applications fondé sur l’état de santé réel des appareils.

2. NDR Essentials doit être activé et au moins une interface sélectionnée Gravité : Moyenne | Standard : Recommandé

NDR Essentials utilise des moteurs d’IA pour analyser le trafic TLS chiffré et les requêtes DNS sans déchiffrement, afin de détecter la communication C2 et les activités malveillantes. Il doit être activé sous Active Threat Response, avec au moins une interface interne sélectionnée, et un seuil de menace minimal configuré (recommandé : 9 à 10).

NDR Essentials comble une lacune majeure de sécurité dans les environnements chiffrés où l’inspection SSL/TLS n’est pas possible pour des raisons de confidentialité ou de performances. L’analyse comportementale par IA débusque les anomalies et schémas de communication suspects sans inspection en profondeur (DPI), ce qui est particulièrement précieux face aux APT.

3. Activer Sophos X-Ops et définir l’action sur “Log and drop” Gravité : Élevée | Standard : CIS

Sophos X-Ops Threat Feeds est une base de données mondiale des menaces gérée par SophosLabs, régulièrement mise à jour avec des adresses IP, domaines et URL de serveurs C2. La fonctionnalité doit être activée et réglée sur “Log and drop” pour que le pare-feu bloque automatiquement le trafic vers les menaces connues.

L’intégration de la Threat Intelligence de Sophos X-Ops offre une forte valeur sans configuration complexe. La mise à jour automatique des Threat Feeds assure une protection contre les menaces fraîchement découvertes et réduit considérablement le temps de réaction face aux zero-day. Le réglage “Log and drop” propose un équilibre optimal entre sécurité et visibilité.

4. Activer les MDR threat feeds et définir l’action sur “Log and drop” Gravité : Élevée | Standard : Recommandé

MDR Threat Feeds permet à l’équipe Sophos MDR d’envoyer en temps réel des informations sur les menaces directement au pare-feu, sur la base de l’analyse de la télémétrie réseau du client. Il nécessite une licence MDR et doit être configuré sur “Log and drop” pour réagir automatiquement aux menaces actives.

Pour les organisations bénéficiant du service Sophos MDR, cette capacité est indispensable et constitue le lien opérationnel direct entre le SOC 24/7 et le pare-feu. La réponse automatisée aux menaces réduit drastiquement le temps de présence d’un intrus et permet une défense proactive avant tout impact.

Active Threat Response & Advanced Security

5. Au moins une règle de pare-feu doit intégrer les paramètres Synchronized Security Heartbeat Gravité : Moyenne | Standard : CIS

Security Heartbeat permet la communication entre le pare-feu et les terminaux gérés via Sophos Central pour transmettre les statuts de menace et de santé. Dans les règles de pare-feu, des politiques d’accès peuvent être définies en fonction de l’état du terminal (Green/Yellow/Red) pour isoler automatiquement les appareils compromis.

Security Heartbeat est au cœur de l’architecture Sophos Synchronized Security et permet des décisions dynamiques fondées sur l’état de menace en temps réel. L’avantage majeur est l’isolement automatique des terminaux compromis, qui empêche efficacement les mouvements latéraux.

6. Security Heartbeat doit être activé Gravité : Élevée | Standard : CIS

Security Heartbeat doit être activé sous System > Sophos Central en enregistrant le pare-feu auprès de Sophos Central. Cela nécessite une licence Network Protection et permet l’échange automatique d’informations entre terminaux et pare-feu toutes les 15 secondes via le port 8347.

Activer Security Heartbeat est un choix d’architecture fondamental qui élève le niveau de sécurité de toute l’infrastructure IT. Sans cette fonctionnalité, pare-feu et terminaux agissent en silos et des informations contextuelles essentielles manquent pour décider.

Paramètres d’administration

7. Activer le message d’avertissement à la connexion Gravité : Moyenne | Standard : CIS

Un message d’avertissement de connexion (login disclaimer) est un avis juridique affiché à chaque connexion à la console WebAdmin, au User Portal ou à la CLI, et requiert l’acceptation par l’utilisateur. Il réduit le risque d’accès intempestif par des personnes non autorisées et soutient les démarches juridiques contre l’accès illicite, en rendant irrecevable l’ignorance comme argument de défense.

Bien que techniquement simple, le login disclaimer est une protection juridique importante, pertinente lors des audits de conformité et des investigations forensiques. Dans les secteurs réglementés (RGPD, HIPAA, PCI-DSS), un avis documenté sur l’usage du système et sa surveillance est souvent une exigence de conformité.

8. Activer l’installation automatique des hotfixes Gravité : Élevée | Standard : CIS

Les hotfixes sont des mises à jour de sécurité hors cycle pouvant être installées automatiquement sans interruption de service. L’installation automatique doit être activée sous System > Backup & Firmware > Firmware > Hotfix pour que le pare-feu reste protégé contre les vulnérabilités connues et que le réseau soit sécurisé contre les exploits.

L’installation automatique des hotfixes est un mécanisme critique qui minimise le délai entre la divulgation d’une vulnérabilité et son correctif. De nombreuses attaques ciblent des vulnérabilités connues mais non corrigées ; cette fonctionnalité réduit fortement le risque de réussite des exploits.

9. Déconnexion automatique des sessions inactives et verrouillage après tentatives échouées Gravité : Élevée | Standard : CIS

Ce paramètre définit la déconnexion automatique après inactivité (recommandé : 10 minutes maximum) et le blocage après un nombre défini de tentatives de connexion infructueuses. Un poste sans surveillance avec une session admin ouverte pourrait permettre un accès non autorisé ; la configuration s’effectue sous Administration > Admin and user settings > Login security.

La gestion des sessions est une exigence de sécurité fondamentale qui protège contre l’élévation de privilèges et les attaques de credential stuffing. La combinaison d’un délai d’expiration et d’un verrouillage de compte met en place une défense en profondeur et suit le principe de la durée d’exposition minimale des accès privilégiés.

10. Configurer la complexité des mots de passe des utilisateurs Gravité : Élevée | Standard : CIS

La complexité des mots de passe augmente l’entropie et complique fortement les attaques par force brute. Exiger au moins 12 caractères avec majuscules/minuscules, chiffres et caractères spéciaux ; la configuration s’effectue sous Administration > Admin and user settings > User password complexity settings.

Des politiques de mots de passe robustes sont la première ligne de défense contre les attaques basées sur les identifiants, qui demeurent parmi les vecteurs les plus fréquents selon le Verizon DBIR. Une règle de complexité bien conçue équilibre sécurité et facilité d’usage et réduit le risque de mots de passe faibles et prévisibles.

11. Configurer la complexité des mots de passe des administrateurs Gravité : Élevée | Standard : CIS

La complexité des mots de passe pour les administrateurs doit être encore plus stricte que pour les utilisateurs, car ces comptes disposent de privilèges étendus. Exiger au moins 14 à 16 caractères avec toutes les catégories ; la configuration s’effectue sous Administration > Admin and user settings > Administrator password complexity settings.

Les comptes privilégiés sont des cibles prioritaires, car ils offrent un accès complet au système. Des exigences de complexité accrues pour les comptes admin reflètent ce risque et devraient idéalement être combinées à des renouvellements réguliers de mots de passe et à la MFA.

Sécurité avancée

12. Configurer DNS Protection et vérifier son statut actif Gravité : Moyenne | Standard : Recommandé

DNS Protection est un service DNS dans le cloud avec des politiques intégrées, qui bloque les domaines malveillants et se gère dans Sophos Central. Le pare-feu doit être enregistré comme “Location” dans Central, les adresses IP de DNS Protection doivent être configurées comme serveurs DNS et des politiques appropriées doivent être appliquées.

Le DNS est souvent la première étape d’une attaque, lorsque des malwares contactent des serveurs C2 ou procèdent à l’exfiltration de données. DNS Protection fournit un contrôle préventif au niveau DNS et complète les autres mesures par une détection et un blocage précoces des domaines malveillants, avant l’établissement d’une connexion.

Authentification

13. Activer la MFA pour les connexions VPN d’accès distant (IPsec et SSL VPN) Gravité : Élevée | Standard : CIS

L’authentification multifacteur (MFA) ajoute une couche de sécurité en exigeant, en plus de l’identifiant et du mot de passe, un code OTP temporel (TOTP) via une application d’authentification. La configuration se fait sous Authentication > Multi-factor authentication, en sélectionnant les services VPN.

Les accès VPN sont des surfaces d’attaque exposées donnant un accès direct au réseau interne. La MFA n’est pas optionnelle ici : elle est indispensable, car des identifiants VPN compromis figurent parmi les points d’entrée les plus courants pour les groupes de ransomware. La MFA réduit de plus de 99 % le risque d’attaques réussies basées sur des identifiants.

14. Activer la MFA pour la console WebAdmin et le portail VPN Gravité : Élevée | Standard : CIS

La MFA doit également être activée pour la console WebAdmin et le VPN Portal afin de sécuriser les accès administratifs. La configuration se fait sous Authentication > Multi-factor authentication en sélectionnant “Web admin console” et “User portal”.

Les interfaces d’administration sont des cibles de grande valeur car elles permettent un contrôle complet de l’infrastructure de sécurité. La MFA pour les accès admin est un contrôle critique qui évite qu’un jeu d’identifiants compromis ne mène à une compromission totale.

15. Chiffrer la connexion du pare-feu aux serveurs d’authentification Gravité : Moyenne | Standard : CIS

Les connexions aux serveurs d’authentification (par exemple Active Directory, RADIUS, LDAP) doivent être chiffrées pour empêcher les attaques de type Man-in-the-Middle. Lors de la configuration des serveurs d’authentification externes, activer SSL/TLS ou LDAPS pour protéger la transmission des identifiants.

Les protocoles d’authentification non chiffrés comme LDAP ou RADIUS sans TLS transmettent des identifiants en clair ou avec un chiffrement faible, les rendant vulnérables à l’écoute réseau. Le chiffrement de ces connexions est particulièrement critique dans des environnements multi-VLAN ou multi-sites.

Sauvegardes

16. Planifier des sauvegardes Gravité : Faible | Standard : CIS

Des sauvegardes automatiques régulières (quotidiennes, hebdomadaires ou mensuelles) doivent être configurées pour permettre une restauration rapide en cas d’incident. La configuration s’effectue sous Backup & Firmware > Backup & Restore avec stockage local, via FTP, email ou Sophos Central ; les sauvegardes doivent être chiffrées.

Les sauvegardes sont la dernière ligne de défense en cas de ransomware, de panne matérielle ou de mauvaise configuration. Une stratégie de sauvegarde automatisée avec stockage hors site (par exemple Sophos Central) et chiffrement assure la continuité d’activité et réduit sensiblement les RTO.

Accès à l’équipement

17. Configurer l’authentification par clé publique pour l’accès SSH au pare-feu Gravité : Élevée | Standard : Recommandé

L’authentification par clé publique pour SSH renforce considérablement la sécurité par rapport au mot de passe et réduit nettement le risque d’attaques par force brute. Générer une paire de clés RSA ou ED25519, puis ajouter la clé publique sous Administration > Device Access > Public Key Authentication.

L’accès SSH par mot de passe est un risque connu, fréquemment compromis par des attaques automatisées de force brute. L’authentification par clé publique élimine pratiquement ce risque et devrait être combinée à la désactivation de l’authentification par mot de passe pour une sécurité maximale.

18. Interdire l’accès au User Portal depuis le WAN Gravité : Élevée | Standard : Recommandé

L’accès au User Portal depuis le WAN accroît considérablement le risque d’attaque. Sophos recommande vivement d’autoriser l’accès uniquement via LAN, VPN ou une liste d’IP autorisées spécifique via Local Service ACL Exception Rules, jamais depuis 0.0.0.0/Any.

L’exposition d’interfaces de gestion sur Internet est l’une des mauvaises configurations les plus fréquentes et une cible privilégiée des attaques automatisées. L’accès doit se faire exclusivement via des connexions VPN chiffrées ou depuis des plages d’IP de confiance, afin de minimiser la surface d’attaque.

19. Interdire l’accès à la console WebAdmin depuis le WAN Gravité : Élevée | Standard : CIS

La console WebAdmin ne doit jamais être accessible directement depuis Internet. L’accès administratif doit se faire exclusivement via LAN, VPN ou des plages d’IP strictement limitées ; la configuration se fait sous Administration > Device Access > Local Service ACL Exception.

Exposer la console d’administration sur Internet est un risque critique pouvant mener à une compromission complète du système. De nombreux incidents de sécurité commencent par des attaques sur des interfaces de gestion exposées. Ce réglage n’est pas négociable et doit être appliqué strictement dans tout environnement.

20. Activer la MFA pour l’administrateur par défaut Gravité : Élevée | Standard : CIS

Le compte admin par défaut doit être protégé par MFA, car il possède les privilèges les plus élevés. La configuration s’effectue sous Authentication > Multi-factor authentication en sélectionnant l’utilisateur admin et en activant le service “Web admin console”.

Le compte admin par défaut est fréquemment la cible principale des attaques de credential stuffing, car le nom d’utilisateur est prévisible. La MFA ajoute une couche critique de protection et doit être obligatoire pour ce compte hautement privilégié, indépendamment de la robustesse du mot de passe.

Paramètres de notification

21. Configurer les emails de notification pour les événements système et sécurité Gravité : Faible | Standard : CIS

Les emails de notification informent les administrateurs des événements système et sécurité critiques tels que les connexions échouées, les détections IPS ou les changements d’état HA. La configuration se fait sous Administration > Notification settings avec le serveur de messagerie, et sous System Services > Notification list pour sélectionner les événements à surveiller.

Des notifications proactives sont essentielles pour une réponse aux incidents en temps voulu et peuvent faire la différence entre une menace contenue et une attaque réussie. Une stratégie de notification bien réglée doit prioriser les événements critiques et limiter les faux positifs afin d’éviter la fatigue d’alerte.

Mises à jour des signatures

22. Activer les mises à jour automatiques pour le téléchargement et l’installation des signatures Gravité : Élevée | Standard : CIS

Les Pattern Updates contiennent les signatures pour l’Antivirus, l’IPS, l’Application Control et le Web-Filtering, et doivent être téléchargées et installées automatiquement toutes les 15 minutes. Le réglage se fait sous Backup & Firmware > Pattern updates > Pattern download/installation interval afin de rester protégé contre les menaces récentes.

Le paysage des menaces évolue à grande vitesse, avec des milliers de nouvelles variantes de malware chaque jour. Les mises à jour automatiques des signatures garantissent que le pare-feu est protégé quelques minutes après la publication de nouvelles signatures, minimisant la fenêtre d’exposition aux menaces nouvellement découvertes.

Règles et stratégies

23. Sélectionner une Web Policy dans une règle de pare-feu Gravité : Moyenne | Standard : Recommandé

Les Web Policies définissent des catégories et des actions pour le filtrage web et doivent être activées dans les règles de pare-feu pour bloquer les sites indésirables ou malveillants. Dans les règles, une politique appropriée doit être sélectionnée dans la section “Web Policy” pour contrôler le trafic HTTP/HTTPS.

Les menaces web restent l’un des vecteurs d’infection les plus courants, des téléchargements furtifs aux sites de phishing. Une Web Policy active dans les règles du pare-feu met en place un contrôle préventif et réduit fortement la probabilité d’accès des utilisateurs à des sites compromis ou malveillants.

24. Activer la Zero-Day Protection dans une règle de pare-feu Gravité : Élevée | Standard : CIS

Zero-Day Protection utilise la technologie de sandboxing de SophosLabs Intelix pour analyser les téléchargements suspects en environnements isolés, afin de détecter les menaces inconnues. Dans les règles de pare-feu, activer “Use Zero-day Protection” sous Web Policy pour analyser automatiquement les fichiers suspects.

La détection traditionnelle par signature échoue face aux zero-day et aux malwares avancés. L’analyse sandbox cloud fournit une détection comportementale et protège contre les menaces inconnues, sans impact notable sur les performances du pare-feu. Cette technologie est particulièrement précieuse contre les malwares polymorphes et les APT.

25. Activer l’IPS et sélectionner une politique dans une règle de pare-feu Gravité : Élevée | Standard : CIS

L’IPS (Intrusion Prevention System) détecte et bloque en temps réel les attaques réseau, les vulnérabilités connues et les exploits zero-day. Sous Protect > Intrusion prevention, créer une politique IPS et la sélectionner dans les règles du pare-feu, section “Intrusion prevention”.

L’IPS est une couche de protection fondamentale qui empêche les attaques aux niveaux réseau et applicatif avant qu’elles n’atteignent les systèmes cibles. Une politique IPS active avec des signatures régulièrement mises à jour protège contre un large éventail d’exploits, des injections SQL aux dépassements de tampon, jusqu’aux communications C2.

26. Sélectionner une Application Control Policy dans une règle de pare-feu Gravité : Moyenne | Standard : CIS

Application Control permet un contrôle granulaire des applications sur le réseau avec catégorisation et gestion de la bande passante. Dans les règles du pare-feu, sélectionner une Application Control Policy pour bloquer ou prioriser les applications indésirables.

Les attaques modernes tirent souvent parti d’applications légitimes pour l’exfiltration de données ou la communication C2. Application Control offre une visibilité et un contrôle granulaires indépendamment des ports et protocoles, ce qui est particulièrement utile pour faire respecter les politiques d’usage et prévenir la Shadow IT.

27. Définir l’action sur “Decrypt” dans une règle d’inspection SSL/TLS Gravité : Élevée | Standard : CIS

L’inspection SSL/TLS déchiffre et inspecte le trafic chiffré afin de détecter les malwares dans les connexions HTTPS. Sous Protect > Rules and Policies > SSL/TLS inspection rules, créer des règles avec Action “Decrypt” ; les clients doivent disposer du certificat CA du pare-feu dans leur magasin de confiance.

Avec plus de 90 % du trafic web chiffré, l’inspection SSL/TLS est indispensable pour une prévention efficace des menaces. Sans déchiffrement, l’Antivirus, l’IPS et le Web-Filtering ne peuvent pas inspecter le trafic chiffré, créant une faille majeure. Les préoccupations de confidentialité doivent être traitées par des règles de contournement sélectives pour les catégories sensibles (banques, santé).

28. Éviter les règles Allow avec Source, Destination et Service sur “Any” Gravité : Moyenne | Standard : CIS

Des règles de pare-feu avec Source, Destination et Service sur “Any” sont trop permissives et augmentent inutilement le risque. Chaque règle Allow doit définir des réseaux, hôtes et services spécifiques pour respecter le principe du moindre privilège et minimiser la surface d’attaque.

Les règles “Any-Any-Any” vont à l’encontre du rôle fondamental d’un pare-feu et constituent une constatation fréquente en audit. Chaque règle doit être configurée aussi restrictivement que possible selon le principe du moindre privilège, afin de compliquer les mouvements latéraux en cas de compromission et de réduire le rayon d’impact.

Sophos Central

29. Activer le reporting vers Sophos Central Gravité : Moyenne | Standard : Recommandé

L’intégration avec Sophos Central permet un reporting centralisé avec tableaux de bord complets, tendances et analyses historiques sur tous les appareils gérés. L’activation se fait automatiquement lors de l’enregistrement du pare-feu dans Sophos Central sous System > Sophos Central.

Le reporting centralisé est essentiel pour les environnements multi-sites et offre des insights agrégés impossibles avec des pare-feux isolés. La conservation cloud à long terme des logs et rapports soutient les exigences de conformité et permet des analyses de tendance pour identifier des problèmes systémiques de sécurité.

30. Envoyer les sauvegardes du pare-feu vers Sophos Central Gravité : Moyenne | Standard : Recommandé

La synchronisation automatique des sauvegardes avec Sophos Central garantit un stockage hors site des configurations, disponibles en cas de sinistre. Le paramètre s’active sous System > Sophos Central > Central Management.

Les sauvegardes hors site sont une bonne pratique critique pour la reprise après sinistre et protègent contre la perte de données lors d’attaques ransomware qui chiffrent les sauvegardes locales. La synchronisation automatique avec Sophos Central assure qu’une configuration à jour et protégée est toujours disponible.

31. Enregistrer le pare-feu pour la gestion via Sophos Central et activer la gestion Gravité : Moyenne | Standard : Recommandé

L’enregistrement auprès de Sophos Central permet la gestion centralisée, les mises à jour de firmware, la gestion des politiques et l’accès à des fonctionnalités cloud telles que Security Heartbeat, NDR Essentials et DNS Protection. L’enregistrement s’effectue sous System > Sophos Central en saisissant les identifiants Central.

Sophos Central Management est la base des architectures de sécurité modernes, assistées par le cloud, et permet une application cohérente des politiques sur tous les sites. La gestion centralisée réduit les erreurs de configuration, simplifie la conformité et accélère la réponse aux incidents grâce à une visibilité unifiée.

Heure

32. Configurer un serveur NTP Gravité : Faible | Standard : CIS

La synchronisation avec un serveur NTP fiable (par exemple pool.ntp.org, time.google.com) est critique pour des horodatages précis dans les logs, la corrélation avec d’autres systèmes et les fonctions cryptographiques comme les certificats. La configuration se fait sous Administration > Time avec sélection du serveur NTP et du fuseau horaire.

Une synchronisation temporelle précise est souvent sous-estimée mais fondamentale pour les opérations de sécurité. Des horodatages incohérents compliquent, voire empêchent, la corrélation d’événements multi-systèmes, critique pour l’Incident Response et les analyses forensiques. De plus, de nombreux protocoles et certificats cryptographiques sont sensibles au temps et dysfonctionnent en cas d’écarts.

Résumé

La fonctionnalité Firewall Health Check dans SFOS v22 applique une approche structurée et fondée sur les risques pour le durcissement de la configuration. Les 32 contrôles couvrent tous les domaines de sécurité critiques - d’Active Threat Response à Authentication, en passant par l’intégration Sophos Central - et s’alignent sur des normes établies comme les CIS Benchmarks.

La classification de gravité (Élevée/Moyenne/Faible) permet une remédiation priorisée ; les contrôles à gravité élevée tels que la MFA, l’inspection SSL/TLS, l’IPS et les X-Ops Threat Feeds requièrent une attention immédiate. La surveillance continue de l’état de conformité aide les administrateurs à maintenir une posture de sécurité cohérente et à identifier proactivement les mauvaises configurations.

Derniers mots

Le nouveau Health Check dans Sophos Firewall v22 représente un net progrès vers l’automatisation de la conformité et le principe Secure-by-Design. Particulièrement pour les environnements de grande taille avec plusieurs administrateurs, il apporte de la transparence et prévient les mauvaises configurations typiques. Il reste toutefois un outil d’analyse - pas une garantie de sécurité. Se fier uniquement aux coches vertes peut faire passer à côté de risques contextuels, comme des règles mal priorisées ou des politiques d’inspection TLS insuffisamment testées. Bien utilisé, le Health Check est un puissant instrument de contrôle qui aide les administrateurs à détecter précocement les failles de sécurité et à les corriger de manière structurée.

À bientôt Joe