Un ennemi dans l’équipe - le stratagème des informaticiens nord-coréens

Table of Contents

Je travaille dans la cybersécurité au quotidien, tant à titre professionnel que personnel. J’audite des pare-feu, j’analyse des journaux, je réalise des tests d’intrusion et j’échange avec des administrateurs informatiques d’entreprises de toutes tailles. Une chose revient sans cesse : la plupart des administrateurs informatiques méconnaissent, voire minimisent, certains risques.

Ils pensent aux rançongiciels (ransomware). Au hameçonnage (phishing). Aux attaquants externes qui tentent de franchir le rempart du pare-feu. C’est compréhensible : ce sont les menaces classiques avec lesquelles nous avons grandi.

Il existe pourtant une autre forme d’attaque, plus ancienne et bien plus sophistiquée : la menace interne.

Un récit de l’été 2023 me paraît toujours aussi édifiant. Il montre comment un groupe de hackers parrainé par un État - le régime nord-coréen - parvient non seulement à infiltrer des entreprises, mais aussi à bâtir un réseau complet d’agents. Et le plus troublant : les personnes qui fournissent l’infrastructure matérielle ignorent souvent pour qui elles travaillent.

Christina Chapman et la ferme de laptops en Arizona

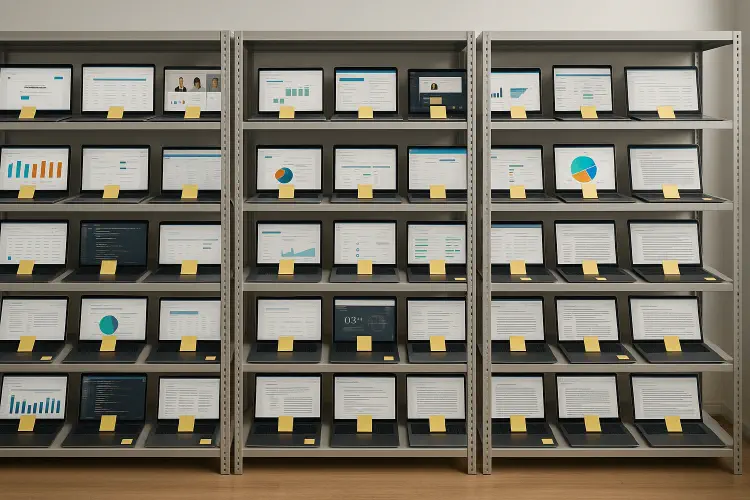

En octobre 2023, le FBI débarque avec un mandat de perquisition dans une maison sans histoire en Arizona. Les enquêteurs tombent sur quelque chose d’étrange : plus de 90 ordinateurs portables en activité, chacun affublé de Post-it colorés. Des étagères métalliques, proprement étiquetées et disposées avec méthode. Une pièce qui s’avère être une « ferme d’ordinateurs portables ».

La propriétaire s’appelle Christina Chapman. La cinquantaine, elle travaille depuis son domicile et publie à l’occasion sur les réseaux sociaux. Rien de suspect. Rien qui mette la puce à l’oreille.

Justement : le camouflage parfait.

Chapman n’a pas été recrutée comme espionne. Elle a été instrumentalisée. Par la Corée du Nord.

Comment tout a commencé : un message LinkedIn

En 2020, Christina Chapman reçoit un message via LinkedIn. Un inconnu, se présentant sous le nom d’« Alexander the Great », la contacte. Il lui fait une proposition en apparence anodine : réceptionner et configurer des ordinateurs portables.

Environ 300 dollars par appareil et par mois.

L’offre semble légitime, simple. Et Chapman traverse une période difficile. Sa mère est atteinte d’un cancer. Elle a besoin d’argent pour financer les soins.

Elle accepte.

Ce que Chapman ignore : la personne derrière ce profil n’est pas « Alexander the Great ». C’est un pirate informatique nord-coréen. Et les ordinateurs portables qu’elle reçoit sont ceux d’employés américains infiltrés. Des appareils destinés à permettre à des développeurs nord-coréens de travailler sous de fausses identités, depuis Pyongyang.

Le mécanisme pernicieux

L’arnaque fonctionne ainsi :

Faux profils professionnels : des développeurs nord-coréens créent de faux profils LinkedIn. Ils utilisent des photos volées, des certificats copiés, des vidéos de candidature générées par IA. Ils postulent sur Upwork, Fiverr et directement auprès de grandes entreprises.

L’infiltration : ils sont embauchés. L’entreprise leur envoie un ordinateur portable - un véritable appareil de la société avec un accès réel à de vrais systèmes.

Le problème : ces appareils ne sont officiellement utilisables qu’aux États-Unis. Balises GPS, contrôles de localisation, supervision… mille moyens existent pour détecter que le prétendu employé en Californie se trouve en réalité en Chine ou en Corée du Nord.

La solution : Christina Chapman reçoit les appareils. Elle définit un mot de passe. Elle installe AnyDesk, un logiciel d’accès à distance. Le pirate nord-coréen, depuis Pyongyang, prend la main sur l’appareil, travaille en apparaissant à l’adresse de Chapman en Arizona, et pour l’entreprise, tout semble normal.

Camouflage supplémentaire : le réseau vole des identités de citoyens américains réels, dont les noms, numéros de sécurité sociale et adresses. Avec ces données, ils ouvrent de nouveaux comptes bancaires. Le salaire y est versé - puis transféré en Corée du Nord.

Chez Christina Chapman, le système reste indétecté pendant trois ans.

Le désarroi

Les échanges de Chapman avec ses donneurs d’ordre montrent qu’elle comprend assez vite ce qu’elle fait : c’est illégal. Elle devient nerveuse. Elle écrit que c’est trop risqué. Elle dit qu’elle veut arrêter.

Puis sa mère décède. Les factures médicales sont réglées. Mais Chapman est désormais trop impliquée. Elle dépend de l’argent. Elle est tenue par la peur.

Elle continue.

Comment l’affaire a éclaté

En 2023, l’improbable se produit. Un analyste en sécurité chez l’éditeur de cybersécurité Palo Alto Networks remarque quelque chose d’étrange : un employé de la société a mis à jour son profil LinkedIn… depuis une adresse IP nord-coréenne.

Cela n’aurait pas dû être possible.

L’enquête interne démarre. Et très vite, le constat tombe : il ne s’agit pas de quelques connexions suspectes. Neuf employés ont des liens directs avec la Corée du Nord. Et trois d’entre eux ont fait envoyer leurs ordinateurs portables à une seule et même adresse.

Une maison en Arizona. Celle de Christina Chapman.

En octobre 2023, le FBI intervient. Les agents trouvent 90 ordinateurs portables. Ils parviennent à démontrer que Chapman a aidé à infiltrer au moins 309 entreprises américaines - dont des sociétés du Fortune 500 comme Nike (qui a payé près de 75 000 dollars à un informaticien nord-coréen), la plateforme de communication Jeenie, le prestataire RH DataStaff, l’un des cinq principaux réseaux de télévision, une entreprise technologique de la Silicon Valley, un constructeur aérospatial, un constructeur automobile américain, un détaillant de luxe ainsi qu’un grand groupe américain des médias et du divertissement. Montant détourné : 17,1 millions de dollars de salaires, directement versés à la Corée du Nord.

Le 24 juillet 2025, Christina Chapman est condamnée : 102 mois de prison (8 ans et 6 mois). Elle plaide coupable. Elle exprime des remords. Mais il est trop tard.

Pourquoi cela peut concerner toute entreprise

Le scénario que je viens de décrire ne se limite pas à l’Arizona. Plusieurs entreprises internationales ont déjà signé des contrats avec des informaticiens nord-coréens opérant sous de fausses identités. Elles ne s’en aperçoivent qu’une fois qu’il est trop tard.

Un autre cas dans cette histoire : un entrepreneur allemand appelé Memo, qui a monté une équipe de développement à Berlin. Il embauche trois « développeurs » - hautement qualifiés, bon niveau d’anglais, portfolios impressionnants. Le chef d’équipe, « Ryosuke Yamamoto », pilote le projet.

Au début, tout se passe bien. Les développeurs avancent vite, livrent du code, progressent.

Mais au bout de quelques mois, quelque chose change. Soudain, les développeurs posent sans cesse les mêmes questions. Ils oublient ce qu’ils ont fait auparavant. Ils paraissent nettement moins compétents. Les trois mois prévus pour terminer le projet deviennent six. Puis neuf.

C’est un signe typique. Les développeurs ne sont pas incompétents. Il est plus probable que de nouvelles personnes se relaient régulièrement sur les mêmes comptes - sous la même fausse identité. Les cellules informatiques nord-coréennes sont organisées selon un modèle mafieux. Chaque unité doit s’autofinancer. Les développeurs se relaient. Le quotidien est strict : 14 à 16 heures par jour, sous surveillance, avec des quotas.

Memo le remarque. Il commence à enquêter. Et il s’aperçoit alors que les personnes avec lesquelles il tient des visioconférences ne sont pas celles qui se sont inscrites.

Qu’est-ce que cela signifie sur le plan géopolitique ?

Ce n’est pas une petite escroquerie. C’est de l’espionnage économique piloté par un État, qui rapporte des centaines de millions de dollars par an à la Corée du Nord.

Le Conseil de sécurité de l’ONU estime qu’entre 250 et 600 millions de dollars par an transitent vers la Corée du Nord via ce type de fraudes impliquant des informaticiens travaillant à l’international. Cet argent finance directement :

- le programme nucléaire nord-coréen

- des essais de missiles

- le développement de nouvelles armes stratégiques

La Corée du Nord est sous de lourdes sanctions. Le pays ne peut pas gagner de devises via le commerce normal. Il s’est donc tourné vers la cybercriminalité. D’abord des vols de crypto. Puis des braquages bancaires. Désormais : des milliers de faux profils informatiques infiltrés dans des entreprises occidentales.

Selon des estimations publiées en octobre 2025, on compterait entre 1 000 et 2 000 informaticiens nord-coréens actifs dans le monde - en Chine, en Russie, au Laos, au Cambodge et ailleurs.

Les États-Unis ont offert une prime pouvant atteindre 5 millions de dollars pour des informations sur les opérations de fraude financière nord-coréennes.

Quel impact sur la sécurité informatique ?

C’est ce qui m’inquiète le plus, personnellement. Nous avons affaire à une menace qui vient de l’intérieur.

Le travail à distance, les accès cloud, les plateformes de freelancing - ce sont des outils légitimes, indispensables à l’économie moderne. Mais ils ouvrent aussi de nouvelles surfaces d’attaque.

L’architecture de sécurité classique fonctionne ainsi :

- Pare-feu robuste à l’extérieur

- Périmètre de confiance à l’intérieur

- Ce qui est à l’intérieur est digne de confiance

Mais que se passe-t-il si la personne « à l’intérieur » n’est pas réellement celle que vous avez embauchée ?

Christina Chapman n’était pas la menace. Chapman était l’infrastructure. Elle était la passerelle. La vraie menace se trouvait à Pyongyang, sur un autre continent, sous un faux nom.

Comment se protéger (concrètement)

Plusieurs autorités publient des recommandations concrètes. J’y ajoute mon retour d’expérience :

1. Vérifier l’identité des candidats - vraiment vérifier

- Les appels vidéo sont utiles, mais :

- Soyez attentifs aux longues pauses

- Observez si le candidat lit des notes

- Notez l’arrière-plan (semble-t-il réel ou en fond vert ?)

- Il est désormais établi que des outils d’IA peuvent falsifier des entretiens vidéo.

- Contactez personnellement les anciens employeurs. Pas l’adresse e-mail du CV : recherchez le vrai numéro de l’entreprise et appelez.

- Effectuez de véritables vérifications d’antécédents : recoupez LinkedIn et faites appel à des agences de renseignement commercial nationales et internationales.

2. Sécuriser les postes de travail à distance avec géorepérage (geofencing) et authentification multifacteur

- Géorepérage (geofencing) : si un ordinateur portable professionnel est utilisé depuis des adresses IP situées, par exemple, en Corée du Nord ou en Chine, le système doit déclencher une alerte.

- Authentification multifacteur sur tous les systèmes critiques. Pas seulement un mot de passe. Le SMS est vulnérable (SIM swap). Privilégiez les clés matérielles ou les applications TOTP.

- Limites et alertes de session : si quelqu’un travaille 14 à 16 heures d’affilée (un indice des rotations nord-coréennes), cela doit ressortir.

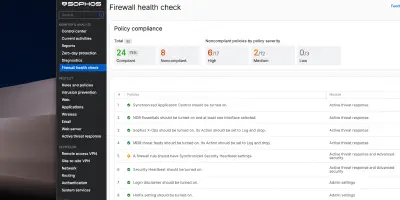

3. Supervision du réseau et détection des connexions suspectes

- Journalisez les adresses IP. Si différents comptes d’employés se connectent depuis la même IP, c’est suspect.

- Surveillez les requêtes DNS. Si le réseau établit des connexions anormales vers des serveurs de commande et de contrôle nord-coréens connus, cela doit être signalé immédiatement.

- Analyse des fuseaux horaires : corrélez les heures d’activité avec les heures ouvrées probables en Corée du Nord (UTC+9). Par exemple, 2 h-8 h UTC correspondent à 11 h-17 h en Corée du Nord.

4. Délivrer le matériel uniquement de façon centralisée et traçable

- Jamais : laisser un employé commander lui-même un ordinateur portable et le faire payer par l’entreprise.

- Toujours : gestion informatique centralisée. Les appareils sont délivrés par votre équipe IT. La gestion des appareils mobiles (MDM) est activée.

- Suivi : chaque appareil dispose d’un numéro de série unique. Chaque affectation est documentée.

5. Connaître les signaux d’alerte et les prendre au sérieux

- Un nouvel employé pose souvent des questions déjà traitées.

- Un collaborateur à distance ne travaille qu’à des heures atypiques.

- Un développeur junior livre soudain un code qui ne correspond pas à la qualité habituelle de ses livrables.

- Des vidéos de webcam différentes d’une réunion à l’autre (peuvent indiquer que plusieurs personnes opèrent sous le même nom).

- L’intégration d’un employé est retardée parce que le candidat n’est pas « joignable ».

Conclusion : la confiance n’est pas une stratégie de sécurité

L’affaire Chapman révèle quelque chose de fondamental : le danger vient souvent de l’intérieur, parce qu’il se déguise en extérieur.

Nous entretenons l’illusion que si quelqu’un a signé un contrat, s’il a de bonnes recommandations sur LinkedIn, s’il paraît sympathique en visioconférence - alors il est digne de confiance.

Ce n’est plus vrai.

L’arnaque des informaticiens nord-coréens n’est pas une anomalie. C’est un modèle économique. Celui d’un groupe de hackers étatique qui a compris :

- Le travail à distance est devenu la norme.

- Les plateformes de freelancing sont bien établies.

- Les entretiens vidéo peuvent être falsifiés.

- La plupart des administrateurs informatiques pensent aux menaces externes plutôt qu’aux menaces internes.

Et c’est pour cela que cela fonctionne.

Pour les entreprises en forte croissance ou soucieuses de réduire les coûts, cette fraude est particulièrement dangereuse. Le recrutement prend du temps. Les vérifications d’antécédents coûtent de l’argent. Les entretiens vidéo sont simples. Et un développeur bien formé qui se propose 20 % sous le marché ? C’est trop tentant.

Mais chaque administrateur informatique, chaque responsable sécurité, chaque responsable du recrutement doit se poser la question :

Comment puis-je vraiment savoir que je parle à une personne authentique ?

La réponse, si l’on est honnête, est souvent : je ne le sais pas.

Et c’est précisément ce qui rend l’histoire de Christina Chapman si importante. Ce n’est pas seulement une femme en Arizona qui a redirigé des ordinateurs portables. C’est le symbole d’une réalité bien plus vaste : le monde numérique n’est pas aussi transparent qu’il n’y paraît.

Derrière un bon anglais, un profil LinkedIn convaincant et une question pertinente en entretien vidéo peut se cacher un agent d’un régime étranger.

Et la seule défense consiste à ne pas croire sur parole : vérifier, surveiller et mettre en place des systèmes capables de détecter quand quelque chose cloche.

C’est la nouvelle réalité de la cybersécurité. Le danger ne vient pas de l’extérieur. Il vient de l’intérieur, car il se fait passer pour un employé.

À bientôt,

Joe