Sophos Firewall v22 हेल्थ चेक - संपूर्ण अवलोकन

Table of Contents

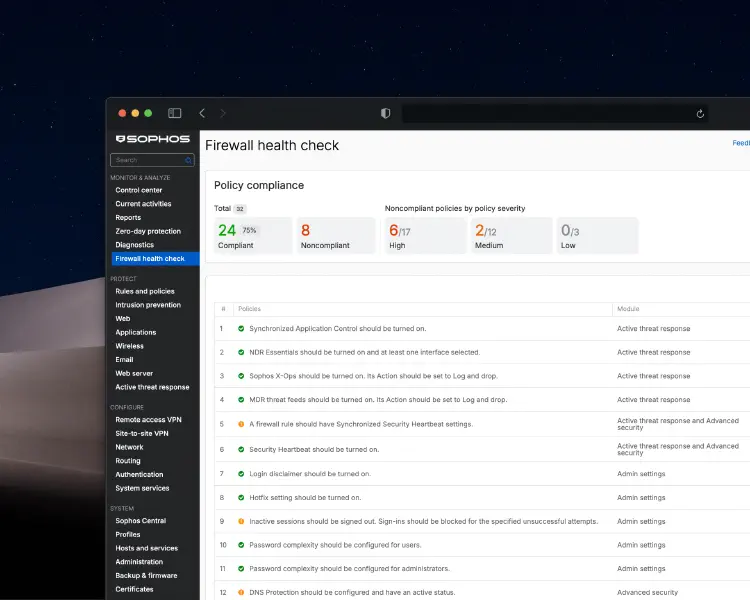

Sophos Firewall v22 में नया Firewall Health Check Feature एक एकीकृत कॉन्फ़िगरेशन-जांच प्रणाली है, जो निरंतर कई सेटिंग्स को CIS Benchmarks और Best Practices के अनुरूप परखती है। जांचों को गंभीरता के आधार पर वर्गीकृत किया गया है (High, Medium, Low) और विभिन्न मॉड्यूल्स में संगठित किया गया है (Active Threat Response, Admin Settings, Authentication, Device Access, आदि)।

नीचे प्रत्येक Health Check Policy का अर्थ, गंभीरता-श्रेणी और एक पेशेवर टिप्पणी सहित विवरण दिया गया है:

Active Threat Response

1. Synchronized Application Control चालू होना चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

Synchronized Application Control, Security Heartbeat के माध्यम से जुड़े एंडपॉइंट्स पर सभी एप्लिकेशनों की निगरानी करता है और अज्ञात एप्लिकेशनों की स्वचालित श्रेणीकरण व नियंत्रण सक्षम करता है। नेटवर्क में चल रही सभी एप्लिकेशनों पर पारदर्शिता पाने के लिए फ़ायरवॉल को Sophos Central में पंजीकृत करके इस फ़ंक्शन को सक्रिय करना आवश्यक है।

आधुनिक नेटवर्क सुरक्षा के लिए यह फ़ंक्शन आवश्यक है, क्योंकि यह पारंपरिक नेटवर्क और एंडपॉइंट सुरक्षा को एकीकृत सुरक्षा आर्किटेक्चर में जोड़ता है। BYOD या अक्सर बदलते एंडपॉइंट्स वाले परिवेशों में यह वास्तविक डिवाइस स्वास्थ्य-स्थिति के आधार पर गतिशील एप्लिकेशन नियंत्रण सक्षम करता है।

2. NDR Essentials चालू होना चाहिए और कम से कम एक इंटरफ़ेस चुना होना चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

NDR Essentials, TLS एन्क्रिप्टेड ट्रैफिक और DNS क्वेरीज़ का बिना डिक्रिप्शन के एआई आधारित विश्लेषण कर C2 संचार और दुर्भावनापूर्ण गतिविधियों का पता लगाता है। इसे Active Threat Response में सक्रिय करें, कम से कम एक आंतरिक इंटरफ़ेस चुनें और एक न्यूनतम थ्रेट-स्कोर कॉन्फ़िगर करें (सुझाव: 9-10)।

ऐसे एन्क्रिप्टेड परिवेशों में जहां गोपनीयता या प्रदर्शन कारणों से SSL/TLS निरीक्षण संभव नहीं है, NDR Essentials एक महत्वपूर्ण सुरक्षा शून्य को भरता है। डीपीआई के बिना भी यह व्यवहार-आधारित विश्लेषण से अनियमितताएं और संदिग्ध पैटर्न पहचानता है, जो खासकर APT परिदृश्यों में मूल्यवान है।

3. Sophos X-Ops चालू होना चाहिए। इसकी Action सेटिंग “Log and drop” पर हो

गंभीरता: उच्च | मानक: CIS

Sophos X-Ops Threat Feeds एक वैश्विक, SophosLabs संचालित खतरा-डाटाबेस है, जो नियमित रूप से C2 सर्वरों की IPs, डोमेन्स और URLs से अद्यतन होता है। फ़ंक्शन को सक्रिय करें और “Log and drop” पर सेट करें, ताकि फ़ायरवॉल ज्ञात खतरों के ट्रैफिक को स्वतः अवरुद्ध करे।

Sophos X-Ops Threat Intelligence का एकीकरण बिना अतिरिक्त कॉन्फ़िगरेशन के बड़ा लाभ देता है। ऑटो-अपडेटेड फीड्स नवीनतम ज्ञात खतरों से सुरक्षा देते हैं और Zero-Day एक्सप्लॉइट्स पर प्रतिक्रिया समय को घटाते हैं। “Log and drop” सेटिंग सुरक्षा और पारदर्शिता के बीच बेहतरीन संतुलन देती है।

4. MDR threat feeds चालू होना चाहिए। इसकी Action सेटिंग “Log and drop” पर हो

गंभीरता: उच्च | मानक: सिफारिशित

MDR Threat Feeds, Sophos MDR टीम को ग्राहक नेटवर्क की टेलीमेट्री के आधार पर वास्तविक समय में खतरा-सूचनाएं सीधे फ़ायरवॉल तक भेजने देता है। इसके लिए MDR लाइसेंस आवश्यक है और इसे “Log and drop” पर कॉन्फ़िगर करना चाहिए ताकि सक्रिय खतरों पर स्वतः प्रतिक्रिया हो सके।

Sophos MDR सेवा वाली संस्थाओं के लिए यह अनिवार्य है और 24x7 SOC टीम और फ़ायरवॉल के बीच सीधे संचालनात्मक कनेक्शन का काम करता है। स्वचालित Threat Response, dwell time को बहुत कम कर देता है और नुकसान होने से पहले ही रक्षा संभव बनाता है।

Active Threat Response & Advanced Security

5. किसी फ़ायरवॉल नियम में Synchronized Security Heartbeat सेटिंग होनी चाहिए

गंभीरता: मध्यम | मानक: CIS

Security Heartbeat, Sophos Central के माध्यम से फ़ायरवॉल और Sophos प्रबंधित एंडपॉइंट्स के बीच खतरा और स्वास्थ्य-स्थिति का संचार सक्षम करता है। फ़ायरवॉल नियमों में Endpoint स्थिति (Green/Yellow/Red) के आधार पर एक्सेस नीतियां तय कर, समझौता किए गए डिवाइसों को स्वतः अलग किया जा सकता है।

Security Heartbeat, Sophos Synchronized Security का केंद्र है और वर्तमान खतरे की स्थिति पर आधारित गतिशील निर्णय संभव बनाता है। खास मूल्य स्वचालित आइसोलेशन में है, जो नेटवर्क में लिटरल मूवमेंट को प्रभावी रूप से रोकता है।

6. Security Heartbeat चालू होना चाहिए

गंभीरता: उच्च | मानक: CIS

Security Heartbeat को System > Sophos Central के तहत फ़ायरवॉल को Sophos Central में पंजीकृत करके सक्षम करें। इसके लिए Network Protection लाइसेंस आवश्यक है और यह हर 15 सेकंड में पोर्ट 8347 पर एंडपॉइंट्स के साथ सूचना का स्वचालित आदान-प्रदान करता है।

यह एक आधारभूत आर्किटेक्चरल निर्णय है जो पूरी आईटी इन्फ्रास्ट्रक्चर के सुरक्षा-स्तर को ऊपर उठाता है। इसके बिना फ़ायरवॉल और एंडपॉइंट्स अलग-अलग इकाइयां बनकर कार्य करते हैं, जिससे निर्णय हेतु आवश्यक संदर्भ गायब रहता है।

Admin Settings

7. Login disclaimer चालू होना चाहिए

गंभीरता: मध्यम | मानक: CIS

Login disclaimer एक कानूनी सूचना है जो WebAdmin, User Portal या CLI पर हर लॉगिन पर सहमति के लिए दिखती है। इससे अनधिकृत पहुंच के जोखिम घटते हैं और कानूनी कार्यवाही में मदद मिलती है क्योंकि अज्ञानता का तर्क निष्प्रभावी हो जाता है।

तकनीकी रूप से सरल होते हुए भी, यह एक महत्वपूर्ण कानूनी सुरक्षा है जो Compliance ऑडिट्स और फोरेंसिक्स में उपयोगी होती है। नियंत्रित उद्योगों में, सिस्टम उपयोग और मॉनिटरिंग पर दस्तावेजीकृत सूचना अक्सर जरूरी होती है।

8. Hotfix setting चालू होना चाहिए

गंभीरता: उच्च | मानक: CIS

Hotfixes आउट-ऑफ-बैंड सुरक्षा अपडेट होते हैं जो स्वतः बिना डाउनटाइम के स्थापित हो सकते हैं। System > Backup & Firmware > Firmware > Hotfix के अंतर्गत ऑटो-इंस्टॉलेशन सक्रिय रखें ताकि फ़ायरवॉल ज्ञात कमियों से सुरक्षित रहे।

ऑटो Hotfix इंस्टॉलेशन, भेद्यता उजागर होने और उसके निवारण के बीच का समय न्यूनतम करता है। अधिकतर हमले ज्ञात लेकिन अपैच्ड कमियों पर होते हैं, इसलिए यह सफल एक्सप्लॉइट्स के जोखिम को काफी घटाता है।

9. निष्क्रिय सत्रों का स्वतः साइन-आउट और असफल प्रयासों के बाद साइन-इन ब्लॉक होना चाहिए

गंभीरता: उच्च | मानक: CIS

यह सेटिंग निष्क्रियता के बाद ऑटो-लॉगआउट तय करती है (सुझाव: अधिकतम 10 मिनट) और असफल लॉगिनों की निर्दिष्ट संख्या के बाद खाता लॉक करती है। Administration > Admin and user settings > Login security में कॉन्फ़िगर करें।

सेशन-मैनेजमेंट प्रिविलेज एस्केलेशन और क्रेडेंशियल स्टफिंग से सुरक्षा की मूलभूत आवश्यकता है। टाइमआउट और अकाउंट-लॉकआउट का संयोजन डिफेंस-इन-डेप्थ लागू करता है और उच्चाधिकार प्राप्त पहुंच की एक्सपोजर समय घटाता है।

10. उपयोगकर्ताओं के लिए पासवर्ड जटिलता कॉन्फ़िगर होनी चाहिए

गंभीरता: उच्च | मानक: CIS

पासवर्ड जटिलता एंट्रॉपी बढ़ाती है और ब्रूट-फोर्स प्रयासों को कठिन बनाती है। कम से कम 12 अक्षर, बड़े-छोटे अक्षर, अंक और विशेष वर्ण आवश्यक रखें। Administration > Admin and user settings > User password complexity settings में सेट करें।

मजबूत पासवर्ड नीतियां क्रेडेंशियल आधारित हमलों के विरुद्ध पहली सुरक्षा रेखा हैं। संतुलित जटिलता नियम कमजोर, आसानी से अनुमानित पासवर्ड का जोखिम घटाते हैं।

11. प्रशासकों के लिए पासवर्ड जटिलता और कड़ी होनी चाहिए

गंभीरता: उच्च | मानक: CIS

एडमिन खातों के व्यापक अधिकार होते हैं, इसलिए इनके लिए और कड़ी जटिलता आवश्यक है। कम से कम 14-16 अक्षर और सभी श्रेणियों के वर्ण अनिवार्य रखें। Administration > Admin and user settings > Administrator password complexity settings में सेट करें।

प्रिविलेज्ड अकाउंट्स हमलावरों का प्राथमिक लक्ष्य होते हैं। कठोर नियमों के साथ नियमित पासवर्ड रोटेशन और MFA आदर्श हैं।

Advanced Security

12. DNS Protection कॉन्फ़िगर और सक्रिय स्थिति में होनी चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

DNS Protection एक क्लाउड-आधारित DNS सेवा है जिसमें नीति-नियंत्रण अंतर्निहित है और जो दुर्भावनापूर्ण डोमेन्स को ब्लॉक करती है। फ़ायरवॉल को Central में लोकेशन के रूप में पंजीकृत करें, DNS Protection IPs को DNS सर्वर के रूप में सेट करें और उपयुक्त नीतियां असाइन करें।

DNS अक्सर हमले का पहला चरण होता है, जब मैलवेयर C2 सर्वर तक पहुंचता है या डेटा एक्सफिल्ट्रेशन करता है। DNS स्तर पर प्रीवेंशन शुरुआती चरण में ही ब्लॉकिंग सक्षम करता है।

Authentication

13. रिमोट एक्सेस VPN (IPsec और SSL VPN) साइन-इन के लिए MFA कॉन्फ़िगर होना चाहिए

गंभीरता: उच्च | मानक: CIS

Multi-Factor Authentication, यूज़रनेम और पासवर्ड के साथ समय-आधारित OTP जोड़कर अतिरिक्त सुरक्षा परत देता है। Authentication > Multi-factor authentication में VPN सेवाएं चुनकर कॉन्फ़िगर करें।

VPN प्रवेश बिंदु सीधे आंतरिक नेटवर्क तक पहुंच देते हैं और इसलिए सबसे अधिक एक्सपोज्ड होते हैं। MFA से क्रेडेंशियल आधारित सफल हमलों की संभावना 99 प्रतिशत से अधिक घटती है।

14. वेब एडमिन कंसोल और VPN पोर्टल साइन-इन के लिए MFA कॉन्फ़िगर होना चाहिए

गंभीरता: उच्च | मानक: CIS

प्रशासनिक पहुंच की सुरक्षा के लिए WebAdmin Console और User Portal पर भी MFA सक्षम करें। Authentication > Multi-factor authentication में “Web admin console” और “User portal” चुनें।

प्रशासनिक इंटरफेसेस पर नियंत्रण खोना पूर्ण सुरक्षा उल्लंघन का कारण बन सकता है। MFA इस जोखिम को निर्णायक रूप से घटाता है।

15. ऑथेंटिकेशन सर्वरों के साथ फ़ायरवॉल का कनेक्शन एन्क्रिप्टेड होना चाहिए

गंभीरता: मध्यम | मानक: CIS

Active Directory, RADIUS, LDAP जैसे सर्वरों के साथ कनेक्शन SSL/TLS या LDAPS के माध्यम से एन्क्रिप्टेड होने चाहिए ताकि मैन-इन-द-मिडल हमलों को रोका जा सके।

बिना एन्क्रिप्शन वाले प्रोटोकॉल क्रेडेंशियल्स को स्पष्ट पाठ या कमजोर सुरक्षा में भेजते हैं। बहु-VLAN या मल्टी-साइट परिवेशों में एन्क्रिप्शन विशेष रूप से महत्वपूर्ण है।

Authentication Servers

16. बैकअप्स शेड्यूल होने चाहिए

गंभीरता: निम्न | मानक: CIS

नियमित स्वतः बैकअप्स (दैनिक, साप्ताहिक या मासिक) कॉन्फ़िगर करें। Backup & Firmware > Backup & Restore में लोकल, FTP, ईमेल या Sophos Central पर स्टोरेज चुनें। बैकअप्स एन्क्रिप्टेड होने चाहिए।

रैनसमवेयर, हार्डवेयर विफलता या मिसकन्फ़िगरेशन के मामलों में बैकअप अंतिम सुरक्षा रेखा है। ऑफसाइट और एन्क्रिप्टेड बैकअप्स से तेज़ रिकवरी संभव होती है।

Device Access

17. फ़ायरवॉल के SSH एक्सेस के लिए Public key authentication कॉन्फ़िगर होना चाहिए

गंभीरता: उच्च | मानक: सिफारिशित

पासवर्ड की तुलना में Public key authentication सुरक्षा को काफी बढ़ाता है और ब्रूट-फोर्स जोखिम कम करता है। RSA या ED25519 कुंजी-युग्म बनाएँ और Administration > Device Access > Public Key Authentication में पब्लिक की जोड़ें।

पासवर्ड-आधारित SSH एक्सेस अक्सर ऑटोमेटेड ब्रूट-फोर्स से समझौता हो जाता है। पासवर्ड प्रमाणीकरण को निष्क्रिय कर केवल की-आधारित पहुंच रखने से जोखिम लगभग समाप्त होता है।

18. User portal WAN से सुलभ नहीं होना चाहिए

गंभीरता: उच्च | मानक: सिफारिशित

WAN से User Portal की पहुंच जोखिम बढ़ाती है। Sophos दृढ़ता से सलाह देता है कि पहुंच केवल LAN, VPN या विशिष्ट IP व्हाइटलिस्ट के माध्यम से Local Service ACL Exception Rules द्वारा हो, 0.0.0.0/Any से कभी नहीं।

इंटरनेट पर मैनेजमेंट इंटरफेसेस को उजागर करना एक आम मिसकन्फ़िगरेशन है और ऑटोमेटेड हमलों का पसंदीदा लक्ष्य है।

19. Web admin console WAN से सुलभ नहीं होना चाहिए

गंभीरता: उच्च | मानक: CIS

WebAdmin Console कभी भी इंटरनेट से सीधे उपलब्ध नहीं होनी चाहिए। केवल LAN, VPN या कड़ाई से सीमित IP रेंज से प्रशासनिक पहुंच दें। Administration > Device Access > Local Service ACL Exception में कॉन्फ़िगर करें।

इंटरनेट-एक्सपोज़्ड एडमिन कंसोल पूर्ण सिस्टम-समझौते तक ले जा सकती है। इसे हर वातावरण में सख्ती से लागू करें।

20. डिफ़ॉल्ट एडमिन के लिए MFA कॉन्फ़िगर होना चाहिए

गंभीरता: उच्च | मानक: CIS

डिफ़ॉल्ट एडमिन खाते के पास सर्वोच्च अधिकार होते हैं, इसलिए MFA अनिवार्य है। Authentication > Multi-factor authentication में एडमिन उपयोगकर्ता चुनें और “Web admin console” सेवा सक्षम करें।

डिफ़ॉल्ट यूज़रनेम अनुमानित होने के कारण यह खाता हमलावरों का प्रमुख लक्ष्य होता है। MFA एक महत्वपूर्ण अतिरिक्त सुरक्षा परत जोड़ता है।

Notification Settings

21. सिस्टम और सुरक्षा घटनाओं के लिए Notification emails कॉन्फ़िगर होने चाहिए

गंभीरता: निम्न | मानक: CIS

ईमेल सूचनाएं प्रशासकों को असफल लॉगिन, IPS डिटेक्शन या HA स्टेटस परिवर्तन जैसी घटनाओं पर सतर्क करती हैं। Administration > Notification settings में मेल सर्वर सेट करें और System Services > Notification list में मॉनिटर की जाने वाली घटनाएं चुनें।

समय पर Incident Response के लिए प्रोएक्टिव सूचनाएं आवश्यक हैं। नीति ऐसी होनी चाहिए कि महत्वपूर्ण घटनाओं को प्राथमिकता मिले और फ़ॉल्स पॉज़िटिव कम रहें।

Pattern Updates

22. पैटर्न डाउनलोड और इंस्टॉलेशन के लिए ऑटोमेटिक अपडेट चालू होना चाहिए

गंभीरता: उच्च | मानक: CIS

Pattern Updates में Antivirus, IPS, Application Control और Web Filtering के सिग्नेचर्स होते हैं और इन्हें हर 15 मिनट में स्वतः डाउनलोड व इंस्टॉल होना चाहिए। Backup & Firmware > Pattern updates > Pattern download/installation interval में सेट करें।

खतरा परिदृश्य तेज़ी से बदलता है। ऑटो अपडेट यह सुनिश्चित करता है कि नए सिग्नेचर जारी होने के मिनटों में ही फ़ायरवॉल सुरक्षित हो जाए।

Rules and Policies

23. किसी फ़ायरवॉल नियम में Web policy चयनित होनी चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

Web Policies श्रेणियां और कार्रवाइयां तय करती हैं और अनचाही या दुर्भावनापूर्ण वेबसाइटों को ब्लॉक करती हैं। HTTP/HTTPS ट्रैफिक नियंत्रण के लिए नियमों में “Web Policy” के अंतर्गत उपयुक्त पॉलिसी चुनें।

वेब-आधारित खतरों का जोखिम ऊंचा बना रहता है। सक्रिय वेब पॉलिसी से उपयोगकर्ताओं का जोखिम भरी साइटों तक पहुंचना कम होता है।

24. किसी फ़ायरवॉल नियम में Zero-day protection चयनित होना चाहिए

गंभीरता: उच्च | मानक: CIS

Zero-Day Protection, SophosLabs Intelix सैंडबॉक्सिंग से संदिग्ध डाउनलोड्स का पृथक विश्लेषण करता है। फ़ायरवॉल नियमों में Web Policy के अंतर्गत “Use Zero-day Protection” सक्षम करें।

सिग्नेचर-आधारित पारंपरिक पहचान शून्य-दिन खतरों पर विफल हो सकती है। क्लाउड सैंडबॉक्स व्यवहार-आधारित पहचान देती है और प्रदर्शन पर न्यूनतम असर डालती है।

25. Intrusion prevention चालू होना चाहिए। किसी फ़ायरवॉल नियम में IPS policy चयनित होनी चाहिए

गंभीरता: उच्च | मानक: CIS

IPS रियल-टाइम में नेटवर्क-आधारित हमलों, ज्ञात कमियों और शून्य-दिन एक्सप्लॉइट्स को पहचानता और ब्लॉक करता है। Protect > Intrusion prevention के अंतर्गत एक IPS पॉलिसी बनाएं और नियमों में “Intrusion prevention” में उसे चुनें।

IPS नेटवर्क और एप्लिकेशन स्तर पर बुनियादी सुरक्षा परत है जो लक्षित सिस्टम तक पहुंचने से पहले हमलों को रोकती है।

26. किसी फ़ायरवॉल नियम में Application control policy चयनित होनी चाहिए

गंभीरता: मध्यम | मानक: CIS

Application Control, नेटवर्क में एप्लिकेशनों पर सूक्ष्म नियंत्रण देता है। अनचाहे एप्स को ब्लॉक या प्राथमिकता देने के लिए नियमों में उपयुक्त पॉलिसी चुनें।

आधुनिक हमले वैध एप्लिकेशनों का दुरुपयोग करते हैं। Application Control, पोर्ट और प्रोटोकॉल से स्वतंत्र दृश्यता और नियंत्रण देता है।

27. किसी SSL/TLS inspection rule की Action “Decrypt” पर सेट होनी चाहिए

गंभीरता: उच्च | मानक: CIS

SSL/TLS Inspection एन्क्रिप्टेड ट्रैफिक को डिक्रिप्ट कर निरीक्षण करता है ताकि HTTPS में छिपे मैलवेयर का पता लग सके। Protect > Rules and Policies > SSL/TLS inspection rules में “Decrypt” एक्शन वाली नियम बनाएं। क्लाइंट्स पर फ़ायरवॉल CA प्रमाणपत्र विश्वसनीय स्टोर में होना चाहिए।

वेब ट्रैफिक का बड़ा भाग एन्क्रिप्टेड होता है, इसलिए प्रभावी थ्रेट प्रीवेंशन के लिए निरीक्षण अनिवार्य है। संवेदनशील श्रेणियों के लिए चयनात्मक बाइपास नियमों से गोपनीयता चिंताओं को संबोधित करें।

28. “Allow” एक्शन वाली फ़ायरवॉल नियम में सभी नेटवर्क और सेवा सेटिंग्स “Any” पर सेट नहीं होनी चाहिए

गंभीरता: मध्यम | मानक: CIS

Source, Destination और Service को “Any” रखना नियम को अत्यधिक उदार बना देता है। प्रत्येक Allow नियम में विशिष्ट नेटवर्क, होस्ट और सर्विसेज परिभाषित करें ताकि Least-Privilege सिद्धांत लागू रहे।

“Any-Any-Any” नियम फ़ायरवॉल के उद्देश्य को निष्फल कर देते हैं। नियमों को यथासंभव प्रतिबंधात्मक रखना चाहिए ताकि समझौते की स्थिति में लिटरल मूवमेंट और ब्लास्ट रेडियस सीमित रहे।

Sophos Central

29. Sophos Central reporting चालू होना चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

Sophos Central एकीकरण से केंद्रीकृत रिपोर्टिंग, डैशबोर्ड, ट्रेंड्स और ऐतिहासिक विश्लेषण सक्षम होते हैं। फ़ायरवॉल को Sophos Central में पंजीकृत करने पर यह स्वतः सक्रिय हो जाता है।

मल्टी-साइट वातावरण में केंद्रीकृत रिपोर्टिंग आवश्यक है। क्लाउड-आधारित लॉन्ग-टर्म लॉग स्टोरेज Compliance और ट्रेंड विश्लेषण में मदद करता है।

30. फ़ायरवॉल को अपने बैकअप्स Sophos Central पर भेजने चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

ऑटो बैकअप सिंक्रोनाइज़ेशन से कॉन्फ़िगरेशन बैकअप्स ऑफसाइट सुरक्षित रहते हैं और आपदा की स्थिति में उपलब्ध होते हैं। System > Sophos Central > Central Management में सक्षम करें।

ऑफसाइट बैकअप्स आपदा-उद्धार के लिए महत्वपूर्ण Best Practice हैं और लोकल बैकअप्स पर लक्षित रैनसमवेयर से सुरक्षा देते हैं।

31. फ़ायरवॉल Sophos Central management के लिए पंजीकृत और Central management चालू होना चाहिए

गंभीरता: मध्यम | मानक: सिफारिशित

Sophos Central में पंजीकरण से केंद्रीय प्रबंधन, फर्मवेयर अपडेट्स, नीति-प्रबंधन और Security Heartbeat, NDR Essentials, DNS Protection जैसे क्लाउड फीचर्स उपलब्ध होते हैं।

Sophos Central Management आधुनिक, क्लाउड-सहायित सुरक्षा आर्किटेक्चर का आधार है और सभी साइट्स पर एकसमान नीति प्रवर्तन संभव बनाता है।

Time

32. NTP server कॉन्फ़िगर होना चाहिए

गंभीरता: निम्न | मानक: CIS

किसी भरोसेमंद NTP सर्वर (जैसे pool.ntp.org, time.google.com) से समय-समान्वय लॉग टाइमस्टैम्प्स, अन्य सिस्टमों से ईवेंट-कोरिलेशन और सर्टिफिकेट जैसी क्रिप्टोग्राफिक कार्यों के लिए महत्वपूर्ण है। Administration > Time में NTP सर्वर और टाइमज़ोन चुनें।

सटीक समय-समान्वय सुरक्षा संचालन की एक बुनियादी शर्त है। असंगत टाइमस्टैम्प्स इवेंट कोरिलेशन और फोरेंसिक विश्लेषण को बाधित कर देते हैं।

सारांश

SFOS v22 का Firewall Health Check, कॉन्फ़िगरेशन हार्डनिंग के लिए एक संरचित, जोखिम-आधारित दृष्टिकोण लागू करता है। 32 जांचें Active Threat Response से लेकर Authentication और Sophos Central एकीकरण तक सभी महत्वपूर्ण क्षेत्रों को कवर करती हैं और CIS Benchmarks जैसे स्थापित मानकों का पालन करती हैं।

गंभीरता श्रेणीकरण (High, Medium, Low) प्राथमिकता निर्धारण आसान बनाता है, जहां High नीतियां जैसे MFA, SSL/TLS Inspection, IPS और X-Ops Threat Feeds तुरंत ध्यान मांगती हैं। अनुपालन-स्थिति की निरंतर मॉनिटरिंग, कॉन्फ़िगरेशन त्रुटियों की सक्रिय पहचान और एकसमान Security Posture बनाए रखने में सहायता करती है।

अंतिम शब्द

Sophos Firewall v22 का नया Health Check, स्वचालित अनुपालन और Secure-by-Design की दिशा में स्पष्ट प्रगति है। विशेषकर कई प्रशासकों और बड़े परिवेशों में यह पारदर्शिता बनाता है और आम मिसकन्फ़िगरेशनों को रोकता है। फिर भी यह एक विश्लेषण उपकरण है, सुरक्षा की गारंटी नहीं। केवल हरे टिक पर निर्भर रहने से संदर्भ-आधारित जोखिम, गलत प्राथमिकताएं या अपर्याप्त रूप से परीक्षण की गई TLS Inspection नीतियां छूट सकती हैं। सही उपयोग पर Health Check एक मजबूत कंट्रोल-इंस्ट्रूमेंट है जो सुरक्षा खामियों को समय पर पहचानने और संरचित ढंग से दूर करने में मदद करता है।

जल्द मिलते हैं

Joe