Sophos Firewall v22 - नई सुविधाएँ, हार्डनिंग और क्या उम्मीद कर सकते हैं

Table of Contents

Sophos Firewall v22 (SFOS v22) एक महत्वपूर्ण अपडेट है, जो सुरक्षा-हार्डनिंग, बेहतर दृश्यता और स्थिर संचालन पर केंद्रित है। आधुनिकीकृत Xstream-आर्किटेक्चर, एक हार्डन्ड कर्नेल और नए प्रबंधन-फंक्शन्स से हमलावर सतह कम होती है और एडमिन का दैनिक काम आसान होता है। यह लेख SFOS v22 के प्रमुख नए फीचर्स का अवलोकन देता है, उनका समालोचनात्मक मूल्यांकन करता है और बताता है कि Sophos-एडमिन्स के लिए क्या बदल रहा है।

परिचय

अक्टूबर 2025 से SFOS v22 के लिए अर्ली एक्सेस फ़ेज़ शुरू हो चुकी है, और फाइनल वर्शन (GA) की शुरुआत दिसंबर की प्रारंभ में अपेक्षित है। इस रिलीज़ का उद्देश्य स्पष्ट है: फायरवॉल को कम आक्रमण-योग्य, बेहतर कॉन्फ़िगर करने योग्य और संचालन में अधिक मजबूत बनाना। इस नए वर्शन में Secure-by-Design, गहरी टेलीमेट्री और कई ऐसे फंक्शन्स शामिल हैं जिन्हें वर्षों से चाहा जा रहा था।

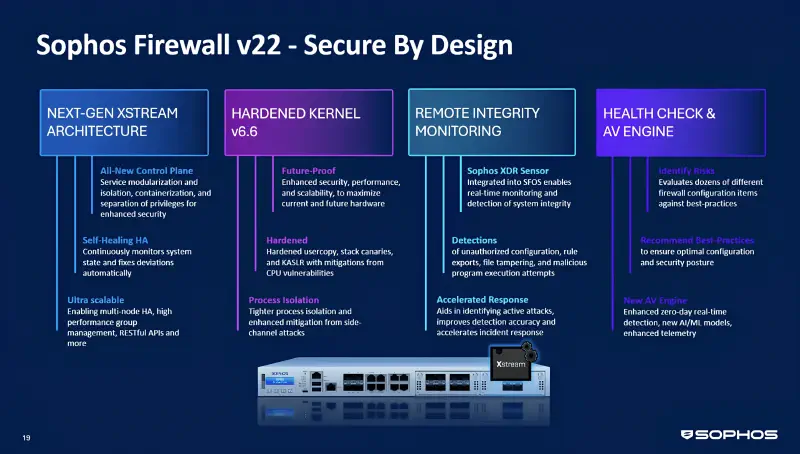

Secure-by-Design: कई स्तरों पर हार्डनिंग

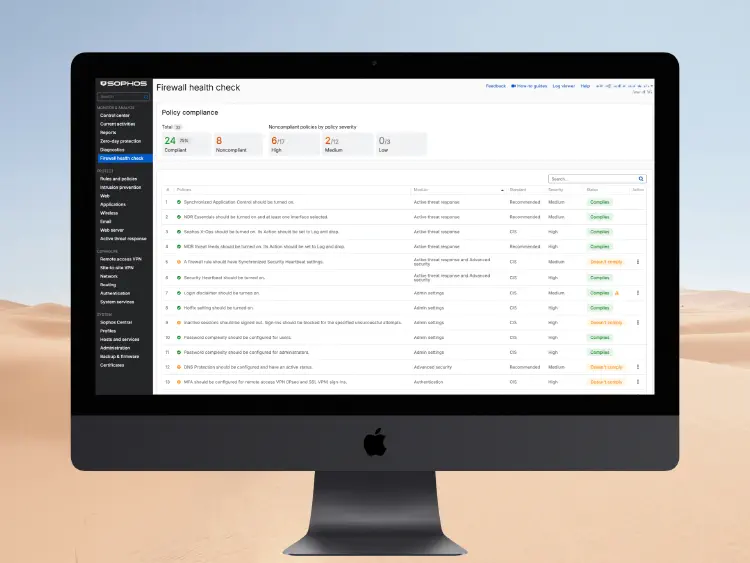

नया Health-Check-फीचर फायरवॉल की कॉन्फ़िगरेशन को बेस्ट प्रैक्टिस और CIS बेंचमार्क के खिलाफ परीक्षण करता है। यह दिखाता है:

- कौन-से सेटिंग्स बेहद महत्वपूर्ण हैं (उदाहरण के लिए MFA नहीं है, WAN एक्सेस खुला है)

- गलती कहाँ है (लिंक सहित उस प्रभावित हिस्से के लिए)

- इसे कैसे ठीक किया जा सकता है

डैशबोर्ड में एक विजेट समग्र स्थिति दिखाता है, विवरण दृश्य लक्षित त्रुटि समाधान सक्षम करता है। विशेष रूप से उपयोगी: “High Risk”, “Medium Risk”, “Low Risk” और “Pass” जैसी श्रेणियाँ प्राथमिकता निर्धारित करना आसान बनाती हैं।

यह विषय इतना व्यापक है कि मैंने इसके लिए एक अलग लेख तैयार किया है: Sophos Firewall v22 Health Check – पूर्ण अवलोकन

नई Xstream-आर्किटेक्चर: मॉड्यूलरिटी और सेल्फ-हीलिंग

कंट्रोल प्लेन पूरी तरह से नया बनाया गया है:

- IPS या वेब-फिल्टर जैसे सर्विसेज कंटेनरों में अलग-अलग चलते हैं

- एक मॉड्यूल में त्रुटि अब पूरे सिस्टम को क्रैश नहीं कराती

- HA-क्लस्टरिंग स्व-निगरानी करता है और ड्रिफ्ट को स्वचालित रूप से सुधारता है

- भविष्य के क्लस्टरिंग-और-API-इंटीग्रेशन्स के लिए आधार

- स्केलेबल DPI-सेवाओं जैसे भविष्य के फायरवॉल-सर्विस-ऑन-डिमांड के लिए प्रथम आधार

यह आर्किटेक्चर आधुनिक माइक्रोसर्विस-सिद्धांतों की ओर अधिक उन्मुख है और कार्य-इकाइयों को सख्ती से अलग करती है। HA-परिस्थितियों के लिए यह सेल्फ-हीलिंग बहुत प्रासंगिक है: पहले वर्शनों में लटके हुए सेवाओं के कारण जो सिंक-प्रॉब्लम्स थे, अब वे स्वचालित रूप से पहचान ली जाती हैं और ठीक हो जाती हैं।

अधिक स्थिरता, कम त्रुटि-प्रवणता और सेवा-आधारित फायरवॉल-आर्किटेक्चर की ओर एक स्पष्ट कदम।

Kernel 6.6+: अधिक आइसोलेशन और एक्सप्लॉइट-सुरक्षा

Linux-Kernel 6.6 पर अपग्रेड के साथ महत्वपूर्ण सुरक्षा सुधार आए हैं:

- Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall के खिलाफ सुरक्षा

- Stack Canaries, KASLR, usercopy-हार्डनिंग

- привिलेज्ड प्रोसेसों को अलग करने के लिए विस्तारित Namespaces

- मल्टीकोर-CPU पर बेहतर स्केलेबिलिटी

इस प्रकार कर्नेल आधुनिक Linux-सिस्टम्स के स्तर पर है और लो-लेवल-अटैक्स से बेहतर सुरक्षा देता है। गहरी प्रोसेस-आइसोलेशन साइड-चैनल-अटैक्स के खिलाफ अतिरिक्त सुरक्षा बनाती है, जिन्हें हाल-ही में एम्बेडेड-सिस्टम्स ने भी टारगेट किया है।

Remote Integrity Monitoring: फायरवॉल खुद-की निगरानी करती है

एक और अनूठा फीचर:

- XDR-सेंसर अब फायरवॉल में एकीकृत है

- यह उदाहरण के लिए नियम-एक्सपोर्ट्स, प्रोसेस-स्टार्ट्स, फाइल-मैनिपुलेशन पहचानता है

- संदेशों को Sophos Central को भेजा जाता है

- यह इनसाइडर-मैनिपुलेशन या CLI-शेल कमांड्स को भी पहचानता है

- घटनाओं में टाइमस्टैम्प, यूजर और स्रोत शामिल होते हैं

यह “होस्ट-आधारित इंट्रूजन डिटेक्शन फायरवॉल पर” की ओर एक कदम है। ऑडिट्स या कॉम्प्लायंस-रिपोर्ट्स के लिए ये डेटा MDR या SIEM के साथ लिंक किए जा सकते हैं। इससे संदेहास्पद एडमिन-गतिविधियों या संचालन में नीतिगत विचलनों की दृश्यता मिलती है।

नेक्स्ट-जन Xstream कंट्रोल प्लेन

- सुरक्षा और स्केलेबिलिटी के लिए एक नया आधार: कंट्रोल प्लेन मॉड्यूलर किया गया है और केंद्रीय सेवाओं (IPS, वेब, TLS) को सख्ती से अलग करता है। प्रत्येक सेवा अलग चलती है, पुनःप्रारंभित की जा सकती है और अन्य प्रोसेस को जिम्मेदारी नहीं देती।

- हार्डवेयर और पर्यावरण से स्वतंत्र: अनुकूलन आधुनिक मल्टीकोर-CPU पर लक्षित है। हार्डवेयर-अप्लायंसेज, VM और क्लाउड में व्यवहार और प्रदर्शन समान हैं।

- बेहतर हाई-एवेलिबिलिटी और सेल्फ-हीलिंग: HA-सेटअप में सिस्टम ड्रिफ्ट और सिंक-स्थिति की निगरानी करता है और स्वचालित रूप से सुधारता है – डेटा-और-कंट्रोल-पाथ की स्पष्ट séparation के साथ।

- तकनीकी दृष्टिकोण और भविष्य: n-नोड्स-क्लस्टरिंग के लिए तैयारी, आगे की कंटेनराइजेशन और ऑटोमेशन-के लिए पूर्ण REST-API.

- पहचान और प्रतिक्रिया: थ्रेट-इंटेलिजेंस में सुधार:

- Threat Feeds अब NAT और WAF के लिए भी: Sophos Threat Feeds अब DNAT और WAF-नियमों के लिए भी मान्य हैं। खतरनाक IPs को फायरवॉल के प्रवेश-बिंदु पर रोका जाता है, चाहे वह आंतरिक सर्वर के लिए हो या यूज़र पोर्टल के लिए। इससे हमलावर सतह काफी कम होती है।

ATR-लॉगिंग: कम शोर, अधिक स्पष्ट घटनाएं

- ब्रूट-फोर्स-अटैक्स को लक्षित रूप से फ़िल्टर किया जा सकता है

- घटनाएं Threat Feed, NDR, MDR के आधार पर श्रेणीबद्ध होती हैं

- लॉग स्पष्ट रूप से दिखाती है: “अटैक पाया गया, रोका गया, कारण XY”

- NDR Essentials से स्कोर अब सीधे लॉग में दिखते हैं

इससे एडमिन्स को तेजी से संदर्भ मिलता है, कई प्लेटफार्म्स के बीच स्विच किए बिना। विशेष रूप से उन्नत घटनाओं (जैसे Credential Stuffing) में यह मददगार है।

NDR Essentials: लॉग में Threat Score, क्षेत्र चुनने योग्य

- NDR Threat Score सीधे लॉग में प्रकट होता है

- विश्लेषण के लिए डेटा सेंटर चुनने योग्य (उदाहरण के लिए EU)

- DSGVO-आवश्यकताओं के लिए गोपनीयता-अनुकूल कॉन्फ़िगर करने योग्य

इससे छोटे व्यवसायों के लिए प्रवेश-बाधा कम होती है, जिन्होंने अब तक गोपनीयता कारणों से NDR से परहेज किया था।

XDR/MDR में एकीकरण: अधिक दृश्यता

- फायरवॉल से आने वाले इंटीग्रिटी-डेटा Sophos Central में जाते हैं

- एंडपॉइंट/क्लाउड-टेलीमेट्री के साथ कोरिलेशन

- Managed Detection & Response की आधारशिला

- क्षैतिज रूप से चलने वाले हमलावरों की शीघ्र पहचान

Sophos फायरवॉल को Detection & Response-कॉन्सेप्ट में गहराई से शामिल कर रहा है और उसे रक्षा-प्रक्रिया का सक्रिय हिस्सा बना रहा है।

प्रशासन और निरीक्षण: अधिक सुविधा

- SNMP: CPU-/NPU-तापमान, PoE, PSU निगरानी योग्य, आधिकारिक MIB सहित

- sFlow: 5 Collector तक, सैंपलिंग स्वतंत्र रूप से चयन योग्य

- WebAdmin तेज़: पेज-परिवर्तन UI को ब्लॉक नहीं करते

- VPN-इंटरफेस: जब बहुत सारे XFRM-इंटरफेस हों, तो खोज/फ़िल्टर-फ़ंक्शन उपलब्ध

- API-एक्सेस: 64 अनुमत IPs/ऑब्जेक्ट्स तक, “Administration” में कॉन्फ़िगर योग्य

- TLS 1.3: WebAdmin, VPN-पोर्टल और यूज़र-पोर्टल अब नवीनतम एन्क्रिप्शन का उपयोग करते हैं

- इंस्टैंट Web Category Alerts: परिभाषित वेब-श्रेणियों (उदाहरण के लिए स्कूल-परिस्थितियों) तक पहुँचने पर सूचना

- बेहतर पेजिनेशन: विशेष रूप से लंबी सूचियों (उदाहरण के लिए फायरवॉल-नियम, ऑब्जेक्ट्स) में

API एक्सेस नियंत्रण

प्रबंधन-API तक पहुँच IP-पते, रेंज या नेटवर्क-ऑब्जेक्ट्स (64 प्रविष्टियाँ तक) पर सीमित की जा सकती है। सुझाव: सिर्फ मैनेजमेंट-नेटवर्क्स को अनुमति दें, लॉगिंग सक्रिय करें, नियमित रूप से पहुँचों की जांच करें।

SSL के माध्यम से फर्मवेयर-अपडेट्स और सर्टिफिकेट-पिनिंग

अपडेट-एंडपॉइंट्स SSL सहित सर्टिफिकेट-पिनिंग द्वारा मान्य किए जाते हैं। स्ट्रिक्ट ईग्रस-पॉलिसियों वाले वातावरण में लक्ष्य-FQDNs को ऑलओलिस्ट करें।

HTTP/2 और TLS 1.3 डिवाइस-एक्सेस के लिए

WebAdmin, यूज़र- तथा VPN-पोर्टल अब HTTP/2 और TLS 1.3 का समर्थन करते हैं, जिससे हैंडशेक तेज़ होते हैं और नवीनतम ध्वनि प्रणाली उपयोग में आती है।

विशेष रूप से बड़े इंस्टॉलेशन या MSP-परिस्थितियों के लिए ये सुधार स्वागत-योग्य हैं।

SFOS में UTM-नज़दीकी सुविधाएँ

- WAF अब MFA लागू कर सकती है

- SHA-256/512 के माध्यम से OTP

- ऑडिट-लॉग्स में पहले/बाद-एक्सपोर्ट (XML)

- WAF पर बेहतर सत्र-प्रबंधन (सत्र-ID-हैंडलिंग फायरवॉल द्वारा)

- मौजूदा OTP-हार्डवेयर-टोकन के साथ संगतता

ऑडिट-ट्रेल लॉग्स विस्तार से

चरण 1 में फायरवॉल-नियमों, ऑब्जेक्ट्स और इंटरफेस में बदलावों को पहले/बाद के रूप में रिकॉर्ड किया जाता है। Diagnostics > Logs (configuration-audit.log) के माध्यम से डाउनलोड करें। भविष्य में लॉग व्यूअर में सीधी दृश्यता होगी।

ये बिंदु उन ग्राहकों के लिए महत्वपूर्ण हैं जो UTM 9 से माइग्रेट करना चाहते/चाहिए। SG-UTM-विकल्पों के लिए रोडमैप इससे और अधिक समेकित हो रहा है। जुलाई 2026 तक ज्यादा समय नहीं बचा है – v22 इसके लिए कुछ अंतिम माइग्रेशन-बाधाओं को दूर करता है।

SFOS v22 में अपग्रेड: रास्ते, अवधि और सुझाव

- EAP उपलब्ध है, GA दिसंबर 2025 के लिए योजना में

- अपग्रेड डिस्क-साइज़ जांचता है और जरूरत पड़ने पर रूट-पार्टीशन को स्वचालित रूप से विस्तृत करता है (पहली बूट में इसलिए ज्यादा समय लग सकता है)

- सामान्य रास्ते: वर्तमान v20/21-रिलीजेज → सीधे v22; पुराने इंस्टॉलेशन्स के लिए पहले एक समर्थित MR पर जाना आवश्यक हो सकता है

- प्रत्येक अपग्रेड से पहले: बैकअप बनाएं, HA-क्लस्टर को सही रूप से तैयार करें, चेंज-विंडो प्लान करें

- अपग्रेड के बाद: Health-Check चलाएं और निष्कर्षों की प्राथमिकता तय करें

महत्वपूर्ण: बैकअप अनिवार्य हैं, विशेषकर HA, SD-WAN और मल्टी-पार्टीशन-सेटअप्स में।

एक सप्ताह के बाद मेरी व्यक्तिगत छाप

- Health Check: जल्दी उपयोगी निष्कर्ष देता है। दोनों सेटअप्स में कमजोर डिफ़ॉल्ट्स और भूलभुलैया-लोड दिखी। प्रभावित हिस्से के लिंक ने समय बचाया। विशेष रूप से उन फायरवॉल-एडमिन्स के लिए मददगार जो नियमित रूप से फायरवॉल कॉन्फ़िगर नहीं करते और जिन्हें एक स्पष्ट चेकलिस्ट चाहिए।

- Xstream-आर्किटेक्चर: मॉड्यूल्स को अलग-से देखा जा सकता था और प्रतिक्रिया स्थिर थी। HA-लैब में सिंक-छोटों में मैन्युअल हस्तक्षेप की आवश्यकता नहीं पड़ी।

- लॉगिंग/ATR/NDR: लॉग में अतिरिक्त संदर्भ-क्षेत्र ने Central के साथ कोरिलेशन आसान किया। लॉग में NDR-स्कोर व्यावहारिक रूप से उपयोगी थे।

- SNMP/sFlow: SNMP-MIBs बिना विशेष उपायों के मौजूदा निगरानी में फिट हो गए। sFlow ने पूर्ण PCAPs के ओवरहेड के बिना पर्याप्त दृश्यता दी।

- थर्ड-पार्टी थ्रेट-फीड्स (NAT/WAF): ज्ञात दुर्भावनापूर्ण IPs फायरवॉल के किनारे विश्वसनीय रूप से ब्लॉक हो रही थीं, यहां तक कि पोर्ट-फॉरवर्डिंग और WAF-नियमों में भी। मेरे लैब में ब्लॉकिंग काम कर रही थी; हालांकि सक्रिय विकल्प के बावजूद मेरी लॉगिंग में अभी तक Treffer नहीं दिख रहे। मैं EAP2 या GA का इंतजार कर रहा हूँ और इसे फिर से परीक्षण करूंगा।

अंतिम शब्द

SFOS v22 कोई कॉस्मेटिक अपडेट नहीं है, बल्कि एक गहरा आर्किटेक्चर-अपग्रेड है। नयी Xstream-बेस, Health Check और API-विस्तार ने फायरवॉल को अधिक मजबूत और भविष्य-सक्षम बनाया है।

आज यदि कोई Sophos XGS चला रहा है, तो उसे v22 अवश्य देखना चाहिए – यह सुरक्षा के लिए जितना फायदेमंद है, उतना ही एडमिन-दैनिक कार्य के लिए भी।

लंबे समय में Sophos इस तरह एक फायरवॉल-आर्किटेक्चर की दिशा तय कर रहा है, जो कंटेनराइज्ड, इंटीग्रिटी-सुरक्षित और ऑटोमेटेड ऑपरेशन्स में सक्षम हो सकती है। यह उसी दिशा में है जहाँ फायरवॉल्स से आज बहुत अधिक अपेक्षाएं हैं — सिर्फ पैकेट ब्लॉक करना पर्याप्त नहीं रहा।

हालाँकि, यह दुर्भाग्यपूर्ण है कि इतने बड़े रिलीज़ में भी कुछ ज्ञात कमजोरियाँ अब भी मौजूद हैं। GUI कुछ हिस्सों में अभी भी सुस्त महसूस होती है - विशेष रूप से फायरवॉल-नियमों के बीच स्विच करते समय लगने वाला लोड समय स्पष्ट है। इसके अलावा, सूची-दृश्यों (उदाहरण के लिए फायरवॉल-या IPsec-टेबल्स) में कॉलम अभी भी व्यक्तिगत रूप से छिपाए नहीं जा सकते, जिससे अवलोकन कठिन होता है। लॉग-व्यूअर प्रत्येक पुनरारंभ के बाद अपने फिल्टर-सेटिंग्स खो देता है, और NAT-नियम न तो क्लोन किए जा सकते हैं और न ही ग्रुप किए जा सकते हैं। IPsec-कनेक्शनों के लिए सांख्यिकी या ग्राफिकल-स्थिरता-सूचकांक भी अभी नहीं हैं।

मेरी दृष्टि से ये वे बिंदु हैं जिन्हें Sophos को अगले मेजर-अपडेट में अवश्य संबोधित करना चाहिए, ताकि यूज़र-अनुभव बेहतर हो सके और एडमिन्स का दैनिक संचालन सरल हो जाए।

फिर मिलते हैं

Joe