टीम में दुश्मन: उत्तर कोरियाई आईटी‑वर्कर की चाल

Table of Contents

मैं रोज़ाना - पेशेवर और निजी दोनों स्तरों पर - साइबर सिक्योरिटी के साथ काम करता हूँ। मैं फ़ायरवॉल ऑडिट करता हूँ, लॉग विश्लेषण करता हूँ, पेनिट्रेशन‑सिनारियो टेस्ट करता हूँ और हर आकार की कंपनियों में आईटी‑प्रशासकों के साथ बात करता हूँ। और हर बार मुझे वही बात नज़र आती है: अधिकांश IT‑Admins उन ख़तरों को बिल्कुल नहीं जानते, जिन्हें वे सबसे ज़्यादा कम आँकते हैं।

वे Ransomware के बारे में सोचते हैं। Phishing के बारे में। उन बाहरी हैकरों के बारे में, जो फ़ायरवॉल को तोड़ने की कोशिश करते हैं। समझ में आता है - यही वे क्लासिक धमकियाँ हैं, जिनके बीच हम बड़े हुए हैं।

लेकिन हमले का एक और रूप है - कहीं ज़्यादा पुराना और कहीं ज़्यादा चालाक: अंदर बैठा दुश्मन - Insider Threat.

गर्मी 2023 की एक कहानी मुझे आज तक बेहद दिलचस्प लगती है। यह दिखाती है कि कैसे एक राज्य‑समर्थित हैकर‑समूह - उत्तर कोरिया का शासन - न सिर्फ़ अलग‑अलग कंपनियों में घुसपैठ करता है, बल्कि पूरा जासूसी‑जाल खड़ा करता है। और सबसे अहम (या सबसे बुरी) बात: जो लोग इसकी हार्डवेयर उपलब्ध कराते हैं, उन्हें अक्सर अंदाज़ा भी नहीं होता कि वे असल में किसके लिए काम कर रहे हैं।

Christina Chapman और एरिज़ोना की लैपटॉप‑फार्म

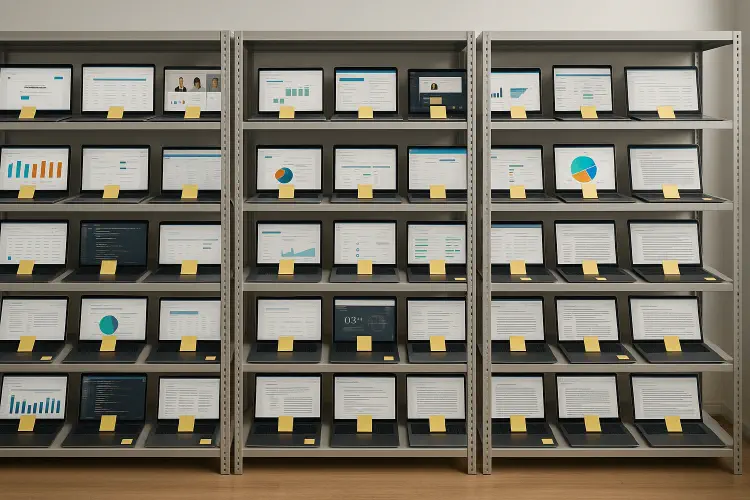

अक्टूबर 2023 में FBI एरिज़ोना के एक साधारण‑से घर पर तलाशी वारंट के साथ पहुँचता है। वहाँ जाँचकर्ता कुछ बेहद अजीब देखते हैं: 90 से ज़्यादा चालू लैपटॉप, हर एक पर रंग‑बिरंगे Post‑its चिपके हुए। धातु की अलमारियाँ, साफ़‑सुथरे तरीक़े से लेबल की हुई, व्यवस्थित रूप से लगी हुई। एक कमरा, जो एक तरह की लैपटॉप‑फार्म निकला।

घर की मालिक: Christina Chapman। पचास के मध्य की उम्र, घर से काम करती है, कभी‑कभी सोशल मीडिया पर पोस्ट करती है। कुछ भी खास नज़र नहीं आता। कुछ भी ऐसा नहीं, जो शक पैदा करे।

यही बात इसे एकदम सही छिपने की जगह बनाती है।

Chapman को किसी ने जानबूझकर जासूस के रूप में भर्ती नहीं किया। उसे सिर्फ़ इस्तेमाल किया गया - उत्तर कोरिया द्वारा।

शुरुआत कैसे हुई: एक LinkedIn‑संदेश

2020 में Christina Chapman को LinkedIn पर एक संदेश मिलता है। एक अजनबी, जो खुद को “Alexander the Great” कहता है, उससे संपर्क करता है। वह उसे एक मामूली‑सा ऑफ़र देता है: उसे लैपटॉप्स प्राप्त करके उन्हें तैयार‑इस्तेमाल की स्थिति में सेटअप करना है।

हर डिवाइस के लिए: लगभग 300 US‑Dollar प्रति महीना।

ये वैध लगता है। आसान लगता है। और Chapman एक कठिन स्थिति में है। उसकी माँ को कैंसर है। इलाज के लिए उसे पैसे की ज़रूरत है।

वह ऑफ़र स्वीकार कर लेती है।

जिस बात का उसे अंदाज़ा नहीं: जो व्यक्ति उसे LinkedIn पर लिख रहा है, वह उत्तर कोरियाई आईटी‑वर्करों के नेटवर्क का हिस्सा है।

यह परिदृश्य कोई अकेला केस नहीं है और न ही सिर्फ़ एरिज़ोना तक सीमित है। कई अंतरराष्ट्रीय कंपनियाँ पहले ही - बिना जाने - उत्तर कोरियाई आईटी‑वर्करों के साथ अनुबंध कर चुकी हैं। उन्हें कुछ पता नहीं चलता। उन्हें तब पता चलता है, जब बहुत देर हो चुकी होती है।

इसी कहानी में एक और मामला है: बर्लिन का एक जर्मन उद्यमी Memo, जिसने एक डेवलपर‑टीम बना रखी है। वह तीन “प्रोग्रामर” नियुक्त करता है - उच्च‑योग्य, अच्छा अंग्रेज़ी, प्रभावशाली पोर्टफोलियो। टीम‑लीड का नाम “Ryosuke Yamamoto”।

शुरू‑शुरू में सब बेहतरीन चलता है। डेवलपर तेज़ी से काम करते हैं, कोड देते हैं, प्रगति दिखाते हैं।

कुछ महीनों बाद अचानक सब बदल जाता है। प्रोग्रामर बार‑बार वही सवाल पूछने लगते हैं। वे भूल जाते हैं कि उन्होंने पहले क्या किया था। वे अचानक स्पष्ट रूप से कम सक्षम दिखने लगते हैं। तीन महीने का प्रोजेक्ट पहले छह और फिर नौ महीने तक खिंच जाता है।

यह एक क्लासिक पैटर्न है। प्रोग्रामर अचानक बेवकूफ़ नहीं हो जाते। ज़्यादा संभव यह है: उसी अकाउंट पर नियमित रूप से नए लोग काम कर रहे होते हैं - उसी नकली पहचान के तहत। उत्तर कोरियाई आईटी‑सेलें माफ़िया‑तर्क से संगठित हैं। हर इकाई को अपना खर्च खुद निकालना होता है। प्रोग्रामर घुमाए‑फिराए जाते हैं। दिनचर्या सख़्त होती है: रोज़ 14–16 घंटे, निगरानी के तहत, साफ़‑साफ़ तय कोटा के साथ।

यह बात Memo को खटकती है। वह रिसर्च शुरू करता है। और आख़िरकार उसे पता चलता है: जिन लोगों से वह वीडियो‑कॉल में बात कर रहा है, वे वही नहीं हैं, जिन्होंने शुरुआत में आवेदन भेजा था।

इसका भू‑राजनीतिक महत्व क्या है?

यह कोई छोटा‑मोटा धोखाधड़ी‑कांड नहीं है। यह राज्य‑नियंत्रित आर्थिक जासूसी है, जो उत्तर कोरिया को हर साल सैकड़ों मिलियन डॉलर दिलाती है।

संयुक्त राष्ट्र सुरक्षा परिषद का अनुमान है कि ऐसे आईटी‑वर्कर घोटालों के ज़रिए हर साल 250 से 600 मिलियन अमेरिकी डॉलर उत्तर कोरिया तक पहुँचते हैं। यह पैसा सीधे वित्तपोषित करता है:

- उत्तर कोरिया का परमाणु कार्यक्रम

- मिसाइल परीक्षण

- नई रणनीतिक हथियारों का विकास

उत्तर कोरिया कड़े प्रतिबंधों के तहत है। सामान्य अंतरराष्ट्रीय व्यापार से यह देश मुश्किल से विदेशी मुद्रा कमा पाता है। इसलिए शासन साइबर‑अपराध की ओर मुड़ गया है। पहले क्रिप्टो‑चोरी। फिर बैंक‑हैक। अब: हज़ारों नकली आईटी‑प्रोफ़ाइल, जो पश्चिमी कंपनियों में घुसाए जाते हैं।

अक्टूबर 2025 के ताज़ा आँकड़ों के अनुसार दुनियाभर में लगभग 1,000–2,000 सक्रिय उत्तर कोरियाई आईटी‑वर्कर हैं - चीन, रूस, लाओस, कंबोडिया और कई दूसरे देशों में।

अमेरिका ने उत्तर कोरियाई वित्तीय धोखाधड़ी‑ऑपरेशनों पर जानकारी के लिए 5 मिलियन अमेरिकी डॉलर का इनाम घोषित किया है।

आईटी‑सुरक्षा पर इसका क्या असर है?

यही पहलू मुझे व्यक्तिगत तौर पर सबसे ज़्यादा परेशान करता है। हमारे सामने ऐसा ख़तरा है, जो भीतर से काम करता है।

रिमोट‑वर्क, क्लाउड‑एक्सेस, फ़्रीलांसर‑प्लेटफ़ॉर्म - ये आधुनिक अर्थव्यवस्था के लिए वैध और अनिवार्य उपकरण हैं। लेकिन साथ‑साथ वे हमले के नए रास्ते भी खोलते हैं।

क्लासिक सुरक्षा‑आर्किटेक्चर आम तौर पर इस तरह दिखता है:

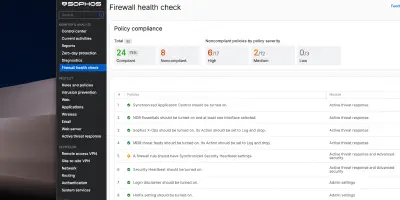

- बाहर की तरफ़ मज़बूत फ़ायरवॉल

- अंदर भरोसेमंद ज़ोन

- जो अंदर है, उस पर भरोसा

लेकिन अगर “अंदर” बैठा व्यक्ति वही न हो, जिसे आपने नौकरी पर रखा हुआ है, तो?

Christina Chapman असली ख़तरा नहीं थी। Chapman तो केवल इंफ़्रास्ट्रक्चर थी। वह Gateway थी। असली ख़तरा प्योंगयांग में बैठा था, दूसरे महाद्वीप पर, नकली नाम के पीछे।

खुद को कैसे बचाएँ (ठोस तौर पर)

विभिन्न सरकारी एजेंसियों ने इस पर ठोस सिफ़ारिशें प्रकाशित की हैं। मैं इसमें अपना व्यावहारिक अनुभव जोड़ रहा हूँ:

1. आवेदकों की पहचान सच‑मुच जाँचें

वीडियो‑कॉल ज़रूरी हैं, लेकिन:

- जवाबों में असामान्य रूप से लंबा ठहराव हो तो ध्यान दें

- देखें कि उम्मीदवार बार‑बार नोट्स या दूसरे स्क्रीन की तरफ़ तो नहीं देख रहा

- बैकग्राउंड पर नज़र रखें (क्या वह सच में असली लगता है या ग्रीन‑स्क्रीन जैसा?)

- ध्यान रखें: आधुनिक एआई‑टूल अब वीडियो‑इंटरव्यू भी नकली बना सकते हैं। यह बात अब अच्छी तरह दस्तावेज़ित है।

पिछले नियोक्ताओं से व्यक्तिगत तौर पर संपर्क करें। केवल रिज़्यूमे में दी गई ईमेल‑आईडी पर भरोसा न करें; कंपनी का असली नंबर खुद खोजें और वहीं कॉल करें।

बैकग्राउंड‑चेक का उपयोग करें। LinkedIn‑वेरिफ़िकेशन के साथ‑साथ राष्ट्रीय और अंतरराष्ट्रीय क्रेडिट‑और सूचना‑एजेंसियों को भी शामिल करें।

2. रिमोट‑वर्कप्लेस को Geofencing और MFA से सुरक्षित करें

Geofencing: अगर किसी कार्य‑लैपटॉप से उत्तर कोरिया या चीन जैसे देशों के IP‑पते दिखें, तो सिस्टम को तुरंत चेतावनी देनी चाहिए।

सभी महत्त्वपूर्ण सिस्टमों पर Multi‑Factor‑Authentication लागू करें। केवल पासवर्ड काफ़ी नहीं है। SMS भी हमले की ज़द में है। Hardware‑Keys या TOTP‑Apps को प्राथमिकता दें।

Session‑Limits: अगर कोई उपयोगकर्ता 14–16 घंटे लगातार काम करता है (उत्तर कोरिया की विशिष्ट कार्य‑शिफ़्ट), तो यह ध्यान में आना चाहिए।

3. संदिग्ध कनेक्शनों के लिए नेटवर्क‑मॉनिटरिंग करें

IP‑पते लॉग करें। अगर कई कर्मचारी‑अकाउंट एक ही IP का उपयोग कर रहे हों, तो यह संदिग्ध है।

DNS‑अनुरोधों की निगरानी करें। अगर आपका नेटवर्क किसी ज्ञात उत्तर कोरियाई Command‑and‑Control‑Server से असामान्य रूप से जुड़ रहा हो, तो इसे तुरंत एस्केलेट करें।

टाइमज़ोन‑विश्लेषण करें: अगर कोई “US‑कर्मचारी” लगातार 2–8 बजे UTC (उत्तर कोरिया का प्राइम‑टाइम) के बीच काम करता है, तो यह संदिग्ध है।

4. हार्डवेयर हमेशा केंद्रीय और ट्रैक करने योग्य तरीके से दें

कभी ऐसा न करें कि कर्मचारी खुद लैपटॉप ऑर्डर करे और कंपनी सिर्फ़ खर्च उठा ले।

हमेशा: केंद्रीय आईटी‑प्रबंधन। डिवाइस सिर्फ़ आपके आईटी‑टीम के माध्यम से ही जारी हों। MDM (Mobile Device Management) सक्रिय हो।

ट्रैकिंग: हर डिवाइस को एक स्पष्ट सीरियल‑नंबर‑असाइनमेंट मिले। हर जारी और वापसी दर्ज हो।

5. रेड‑फ़्लैग्स को पहचानें – और गंभीरता से लें

- नया कर्मचारी बार‑बार वही सवाल पूछता है, जो पहले कई बार साफ़ किए जा चुके हैं।

- रिमोट‑कर्मचारी लगभग केवल असामान्य समयों पर काम करता है।

- कोई Junior‑डेवलपर अचानक ऐसा कोड देता है, जो उसकी पूरी पिछली हिस्ट्री से बिल्कुल मेल नहीं खाता - या तो बहुत बेहतर, या बहुत बदतर।

- अलग‑अलग मीटिंग्स में Webcam‑इमेज या क्वालिटी असामान्य रूप से बदलती लगती है (यह इशारा हो सकता है कि एक ही अकाउंट पर अलग‑अलग लोग बैठे हों)।

- Employee‑Onboarding लगातार टलता रहता है, क्योंकि उम्मीदवार “मुश्किल से मिल पाता है”।

निष्कर्ष: केवल भरोसा सुरक्षा‑कॉनसेप्ट नहीं है

Chapman का मामला एक बुनियादी बात साफ़ कर देता है: ख़तरा अक्सर अंदर से आता है - क्योंकि उसे पहले बाहर से अंदर घुसाया गया होता है।

हम इस भ्रम में जीते हैं कि जिसने कॉन्ट्रैक्ट पर साइन किया है, अच्छे LinkedIn‑रिफ़रेंस लाया है और वीडियो‑कॉल में दोस्ताना लगता है, वह भरोसेमंद है।

अब यह धारणा भरोसेमंद नहीं रही।

उत्तर कोरियाई आईटी‑वर्कर स्कैम कोई अपवाद नहीं है। यह एक बिज़नेस‑मॉडल है। एक ऐसा बिज़नेस‑मॉडल, जो राज्य‑समर्थित हैकर‑संरचना पर टिका है और जिसने यह समझ लिया है:

- Remote Work अब मानक बन चुका है।

- Freelancer‑प्लेटफ़ॉर्म स्थापित हो चुके हैं।

- Video‑Interviews तकनीकी रूप से नकली बनाए जा सकते हैं।

- अधिकांश IT‑Admins मुख्य रूप से बाहरी, न कि आंतरिक, ख़तरों के बारे में सोचते हैं।

और इसी वजह से यह मॉडल काम करता है।

उन कंपनियों के लिए, जो जल्दी स्केल करना या लागत घटाना चाहती हैं, यह धोखा ख़ास तौर पर ख़तरनाक है। भर्ती समय लेती है। बैकग्राउंड‑चेक पैसे लेते हैं। Video‑Interviews सुविधाजनक हैं। और कोई टॉप‑ट्रेन्ड डेवलपर, जो मार्केट‑प्राइस से 20% कम पर काम करने को तैयार हो? इस पर अचानक “नहीं” कहना बहुत कम लोग कर पाते हैं।

यहीं पर हर IT‑Admin, हर सुरक्षा‑ज़िम्मेदार व्यक्ति और हर Hiring Manager को खुद से एक सवाल पूछना चाहिए:

मैं सच‑मुच कैसे जानूँ कि मैं एक असली इंसान से बात कर रहा हूँ?

ईमानदार जवाब अक्सर यही होगा: मैं नहीं जानता।

और यही बात Christina Chapman की कहानी को इतना प्रासंगिक बनाती है। वह सिर्फ़ एरिज़ोना की एक महिला नहीं थी, जो लैपटॉप आगे भेजती थी। वह एक बहुत बड़ी हक़ीक़त का प्रतीक थी: डिजिटल दुनिया उतनी पारदर्शी नहीं है, जितनी वह दिखती है।

अच्छे अंग्रेज़ी, मज़बूत LinkedIn‑प्रोफ़ाइल और स्मार्ट सवालों वाले वीडियो‑इंटरव्यू के पीछे किसी दूसरे शासन का सरकारी एजेंट छिपा हो सकता है।

एकमात्र बचाव यही है: भरोसा मत करो - जाँच करो। निगरानी रखो। और सुनिश्चित करो कि तुम्हारे सिस्टम असामान्य व्यवहार को पहचान सकें।

यही साइबर सिक्योरिटी की नई हक़ीक़त है। ख़तरा केवल बाहर से नहीं आता। वह अंदर से भी आता है - क्योंकि वह खुद को कर्मचारी के रूप में पेश करता है।

जल्द मिलते हैं

Joe