Sophos Firewall v22 Health Check - Gambaran Lengkap

Table of Contents

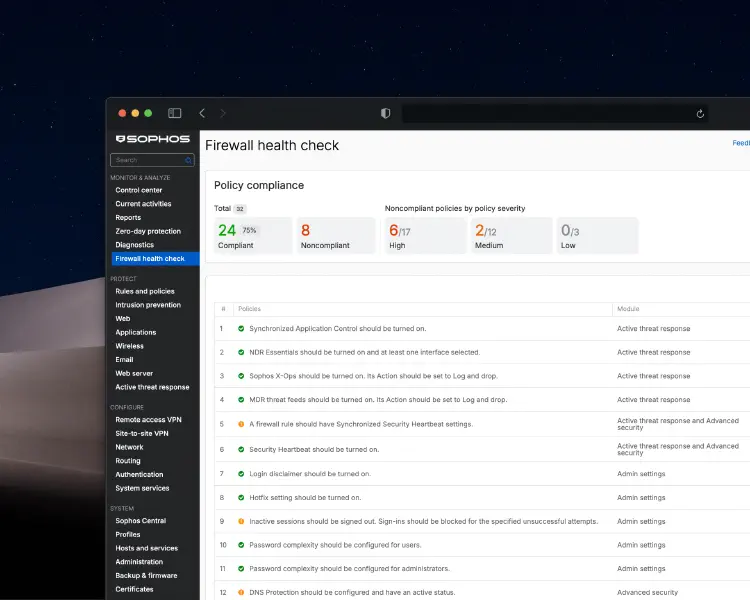

Fitur Firewall Health Check baru di Sophos Firewall v22 adalah sistem pemeriksaan konfigurasi terintegrasi yang secara berkelanjutan mengevaluasi puluhan pengaturan terhadap CIS Benchmarks dan praktik terbaik. Pemeriksaan dikategorikan menurut tingkat keparahan (High, Medium, Low) dan diorganisasikan berdasarkan modul (Active Threat Response, Admin Settings, Authentication, Device Access, dan lain-lain).

Di bawah ini setiap kebijakan Health Check dijelaskan beserta makna, klasifikasi tingkat keparahan, dan komentar profesional:

Active Threat Response

1. Synchronized Application Control harus diaktifkan Severity: Medium | Standard: Recommended

Synchronized Application Control memantau semua aplikasi pada endpoint yang terhubung melalui Security Heartbeat dan memungkinkan kategorisasi serta kontrol otomatis terhadap aplikasi yang tidak dikenal. Firewall harus terdaftar di Sophos Central dan fitur ini diaktifkan untuk mendapatkan visibilitas atas seluruh aplikasi yang berjalan di jaringan.

Fitur ini esensial bagi keamanan jaringan modern karena menyatukan keamanan jaringan dan endpoint ke dalam arsitektur terpadu. Terutama pada lingkungan BYOD atau endpoint yang sering berubah, fitur ini memungkinkan kontrol aplikasi dinamis berdasarkan status kesehatan perangkat yang aktual.

2. NDR Essentials harus diaktifkan dan minimal satu interface dipilih Severity: Medium | Standard: Recommended

NDR Essentials menggunakan mesin AI untuk menganalisis trafik yang dienkripsi TLS dan kueri DNS tanpa dekripsi guna mendeteksi komunikasi C2 dan aktivitas berbahaya. Aktifkan di Active Threat Response, pilih minimal satu interface internal, dan konfigurasikan skor ancaman minimum (disarankan: 9-10).

NDR Essentials menutup celah keamanan kritis pada lingkungan terenkripsi di mana inspeksi SSL/TLS tidak memungkinkan karena alasan privasi atau performa. Analisis perilaku berbasis AI mendeteksi anomali dan pola komunikasi mencurigakan tanpa Deep Packet Inspection, sangat berharga melawan Advanced Persistent Threats (APT).

3. Sophos X-Ops harus diaktifkan. Aksinya disetel ke Log and drop Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds adalah basis data ancaman global yang dikelola SophosLabs dengan pembaruan rutin untuk IP, domain, dan URL server C2. Aktifkan fitur ini dan setel ke “Log and drop” agar firewall otomatis memblokir trafik ke ancaman yang sudah diketahui.

Integrasi Sophos X-Ops Threat Intelligence memberi nilai besar tanpa konfigurasi kompleks. Pembaruan feed otomatis memastikan perlindungan terhadap ancaman terbaru dan memangkas waktu respons terhadap eksploit Zero-Day. Pengaturan “Log and drop” menyeimbangkan keamanan dan transparansi secara optimal.

4. MDR threat feeds harus diaktifkan. Aksinya disetel ke Log and drop Severity: High | Standard: Recommended

MDR Threat Feeds memungkinkan tim Sophos MDR mengirimkan informasi ancaman secara real time langsung ke firewall, berdasar analisis telemetri dari jaringan pelanggan. Memerlukan lisensi MDR dan harus dikonfigurasi ke “Log and drop” untuk merespons ancaman aktif secara otomatis.

Untuk organisasi yang menggunakan layanan Sophos MDR, fitur ini tidak tergantikan dan menjadi penghubung operasional langsung antara tim SOC 24/7 dan firewall. Respons ancaman otomatis memangkas dwell time secara drastis dan memungkinkan pencegahan proaktif sebelum terjadi kerusakan.

Active Threat Response & Advanced Security

5. Minimal satu aturan firewall menggunakan pengaturan Synchronized Security Heartbeat Severity: Medium | Standard: CIS

Security Heartbeat memungkinkan komunikasi antara firewall dan endpoint yang dikelola Sophos melalui Sophos Central untuk mengirim status ancaman dan kesehatan. Pada aturan firewall, kebijakan akses dapat ditentukan berdasarkan status endpoint (Green/Yellow/Red) untuk mengisolasi perangkat yang terkompromi secara otomatis.

Security Heartbeat adalah inti arsitektur Sophos Synchronized Security dan memungkinkan keputusan keamanan dinamis berdasarkan status ancaman saat ini. Nilai tambah utamanya adalah isolasi otomatis endpoint terkompromi, yang mencegah pergerakan lateral penyerang di jaringan.

6. Security Heartbeat harus diaktifkan Severity: High | Standard: CIS

Security Heartbeat harus diaktifkan di System > Sophos Central dengan mendaftarkan firewall ke Sophos Central. Memerlukan lisensi Network Protection dan memungkinkan pertukaran informasi otomatis antara endpoint dan firewall setiap 15 detik melalui port 8347.

Mengaktifkan Security Heartbeat adalah keputusan arsitektural mendasar yang menaikkan tingkat keamanan infrastruktur TI secara keseluruhan. Tanpa fitur ini, firewall dan endpoint berjalan terisolasi sehingga konteks penting bagi keputusan keamanan menjadi hilang.

Admin Settings

7. Login disclaimer harus diaktifkan Severity: Medium | Standard: CIS

Login disclaimer adalah pemberitahuan hukum yang ditampilkan pada setiap login ke WebAdmin, User Portal, atau CLI dan mengharuskan administrator menyetujui. Ini mengurangi risiko akses tidak sah yang tidak disengaja dan mendukung langkah hukum dengan meniadakan dalih ketidaktahuan.

Meski sederhana, login disclaimer adalah perlindungan hukum penting yang relevan saat audit kepatuhan dan investigasi forensik. Di sektor teregulasi (GDPR, HIPAA, PCI-DSS), pemberitahuan penggunaan sistem dan pemantauan sering kali merupakan persyaratan kepatuhan.

8. Pengaturan hotfix harus diaktifkan Severity: High | Standard: CIS

Hotfix adalah pembaruan keamanan out-of-band yang dapat dipasang otomatis tanpa downtime. Aktifkan instalasi otomatis di System > Backup & Firmware > Firmware > Hotfix agar firewall selalu terlindungi dari kerentanan yang diketahui dan jaringan aman dari eksploit.

Instalasi hotfix otomatis adalah mekanisme keamanan kritis yang meminimalkan jeda antara ditemukannya kerentanan dan penambalannya. Banyak serangan menyasar celah yang sudah dikenal namun belum ditambal, sehingga fitur ini secara signifikan menurunkan risiko eksploit berhasil.

9. Sesi tidak aktif harus otomatis keluar. Login harus diblokir setelah jumlah percobaan gagal yang ditentukan Severity: High | Standard: CIS

Pengaturan ini mendefinisikan logout otomatis setelah tidak aktif (disarankan: maksimal 10 menit) dan pemblokiran setelah percobaan login gagal. Komputer tanpa pengawasan dengan sesi admin terbuka dapat memungkinkan akses tidak sah; konfigurasi di Administration > Admin and user settings > Login security.

Manajemen sesi adalah persyaratan keamanan dasar yang melindungi dari privilege escalation dan serangan credential stuffing. Kombinasi timeout dan account lockout menerapkan defense-in-depth dan mengikuti prinsip meminimalkan waktu eksposur akses istimewa.

10. Kompleksitas kata sandi harus dikonfigurasi untuk pengguna Severity: High | Standard: CIS

Kompleksitas kata sandi meningkatkan entropi dan menyulitkan serangan brute force. Disarankan minimal 12 karakter dengan huruf besar/kecil, angka, dan simbol; konfigurasi di Administration > Admin and user settings > User password complexity settings.

Kebijakan kata sandi kuat adalah garis pertahanan pertama terhadap serangan berbasis kredensial yang menurut Verizon DBIR tetap menjadi vektor serangan paling umum. Aturan kompleksitas yang matang menyeimbangkan keamanan dan kegunaan serta mengurangi risiko kata sandi lemah.

11. Kompleksitas kata sandi harus dikonfigurasi untuk administrator Severity: High | Standard: CIS

Kompleksitas kata sandi untuk administrator harus lebih ketat daripada pengguna biasa karena hak istimewa yang luas. Disarankan minimal 14-16 karakter dengan semua kategori karakter; konfigurasi di Administration > Admin and user settings > Administrator password complexity settings.

Akun istimewa adalah target utama penyerang karena memberi akses sistem penuh. Persyaratan kompleksitas lebih tinggi untuk akun admin mencerminkan peningkatan risiko dan idealnya dikombinasikan dengan rotasi kata sandi berkala dan MFA.

Advanced Security

12. DNS Protection harus dikonfigurasi dan berstatus aktif Severity: Medium | Standard: Recommended

DNS Protection adalah layanan DNS berbasis cloud dengan kontrol kebijakan terintegrasi yang memblokir domain berbahaya dan dikelola di Sophos Central. Firewall harus didaftarkan sebagai Location di Central, alamat IP DNS Protection dikonfigurasi sebagai server DNS, dan kebijakan terkait diterapkan.

DNS sering menjadi fase awal serangan ketika malware menghubungi server C2 atau melakukan eksfiltrasi data. DNS Protection memberi kontrol preventif di tingkat DNS dan melengkapi kontrol lain melalui deteksi dini dan pemblokiran domain berbahaya sebelum koneksi terbentuk.

Authentication

13. MFA harus dikonfigurasi untuk login remote access VPN (IPsec dan SSL VPN) Severity: High | Standard: CIS

Multi-factor Authentication (MFA) menambah lapisan keamanan dengan mewajibkan OTP berbasis waktu (TOTP) dari aplikasi autentikator selain nama pengguna dan kata sandi. Konfigurasi di Authentication > Multi-factor authentication, pastikan layanan VPN dipilih.

Akses VPN adalah permukaan serang yang terekspos dan memberi akses langsung ke jaringan internal. MFA di sini bukan opsi, melainkan wajib, karena kredensial VPN yang dikompromikan adalah pintu masuk umum bagi kelompok ransomware. Implementasi MFA menurunkan risiko serangan berbasis kredensial lebih dari 99%.

14. MFA harus dikonfigurasi untuk login web admin console dan VPN portal Severity: High | Standard: CIS

MFA juga harus diaktifkan untuk WebAdmin Console dan VPN Portal guna mengamankan akses administratif. Konfigurasikan di Authentication > Multi-factor authentication dengan memilih “Web admin console” dan “User portal”.

Antarmuka administratif adalah target bernilai tinggi karena memberi kontrol penuh atas infrastruktur keamanan. MFA untuk akses admin adalah kontrol kritis yang mencegah satu set kredensial yang dikompromikan berujung pada pelanggaran keamanan total.

15. Koneksi firewall dengan server autentikasi harus dienkripsi Severity: Medium | Standard: CIS

Koneksi ke server autentikasi (mis. Active Directory, RADIUS, LDAP) harus terenkripsi untuk mencegah serangan man-in-the-middle. Saat mengonfigurasi server autentikasi eksternal, aktifkan SSL/TLS atau LDAPS untuk melindungi transmisi kredensial.

Protokol autentikasi tanpa enkripsi seperti LDAP atau RADIUS tanpa TLS mentransmisikan kredensial dalam bentuk jelas atau enkripsi lemah, rentan terhadap penyadapan jaringan. Enkripsi koneksi ini sangat kritis pada lingkungan multi-VLAN atau multi-lokasi.

Authentication Servers

16. Backup harus dijadwalkan Severity: Low | Standard: CIS

Backup otomatis berkala (harian, mingguan, atau bulanan) harus dikonfigurasi agar dapat pemulihan cepat saat darurat. Atur di Backup & Firmware > Backup & Restore dengan penyimpanan lokal, via FTP, email, atau Sophos Central; pastikan backup terenkripsi.

Backup adalah garis pertahanan terakhir saat serangan ransomware, kegagalan hardware, atau salah konfigurasi. Strategi backup otomatis dengan penyimpanan offsite (mis. Sophos Central) dan enkripsi memastikan kelangsungan bisnis dan memangkas Recovery Time Objective (RTO).

Device Access

17. Autentikasi kunci publik harus dikonfigurasi untuk akses SSH ke firewall Severity: High | Standard: Recommended

Autentikasi kunci publik untuk SSH meningkatkan keamanan signifikan dibanding kata sandi dan mengurangi risiko brute force. Hasilkan pasangan kunci RSA atau ED25519 dan tambahkan public key di Administration > Device Access > Public Key Authentication.

Akses SSH berbasis kata sandi adalah risiko keamanan yang sering dikompromikan lewat serangan brute force otomatis. Autentikasi kunci publik hampir menghilangkan risiko ini dan sebaiknya dikombinasikan dengan menonaktifkan autentikasi kata sandi demi keamanan maksimum.

18. User portal tidak boleh diakses dari WAN Severity: High | Standard: Recommended

Akses User Portal dari WAN sangat meningkatkan risiko serangan. Sophos sangat menyarankan hanya mengizinkan akses melalui LAN, VPN, atau whitelist IP spesifik lewat Local Service ACL Exception Rules, jangan pernah dari 0.0.0.0/Any.

Mengekspos antarmuka manajemen ke internet adalah salah satu salah konfigurasi paling umum dan target favorit serangan otomatis. Akses harus eksklusif melalui koneksi VPN terenkripsi atau dari rentang IP tepercaya untuk meminimalkan permukaan serangan.

19. Web admin console tidak boleh diakses dari WAN Severity: High | Standard: CIS

WebAdmin Console tidak boleh dapat diakses langsung dari internet. Akses administratif hanya melalui LAN, VPN, atau rentang IP yang sangat terbatas; konfigurasi di Administration > Device Access > Local Service ACL Exception.

Mengekspos Admin Console ke internet adalah risiko kritis yang dapat menyebabkan kompromi sistem total. Banyak insiden keamanan bermula dari serangan pada antarmuka manajemen yang diekspos. Pengaturan ini tidak dapat ditawar dan harus ditegakkan ketat di setiap lingkungan.

20. MFA harus dikonfigurasi untuk admin default Severity: High | Standard: CIS

Akun admin default harus dilindungi MFA karena memiliki hak istimewa tertinggi. Konfigurasikan di Authentication > Multi-factor authentication, pilih pengguna admin dan aktifkan layanan “Web admin console”.

Admin default sering menjadi target utama credential stuffing karena nama pengguna yang mudah ditebak. MFA menambahkan lapisan perlindungan kritis dan wajib untuk akun berhak istimewa tinggi ini, terlepas dari kekuatan kata sandi.

Notification Settings

21. Email notifikasi harus dikonfigurasi untuk event sistem dan keamanan Severity: Low | Standard: CIS

Email notifikasi memberi tahu administrator tentang event sistem dan keamanan kritis seperti login gagal, deteksi IPS, atau perubahan status HA. Konfigurasi di Administration > Notification settings untuk server email dan di System Services > Notification list untuk memilih event yang dipantau.

Notifikasi proaktif esensial untuk respons insiden yang cepat dan dapat menjadi pembeda antara ancaman yang tertangani tepat waktu dan serangan yang sukses. Strategi notifikasi yang baik memprioritaskan event kritis dan meminimalkan false positive untuk menghindari alert fatigue.

Pattern Updates

22. Pembaruan otomatis harus diaktifkan untuk pengunduhan dan pemasangan pattern Severity: High | Standard: CIS

Pattern Updates berisi signature untuk Antivirus, IPS, Application Control, dan Web Filtering, dan harus diunduh serta dipasang otomatis setiap 15 menit. Atur di Backup & Firmware > Pattern updates > Pattern download/installation interval agar selalu terlindungi dari ancaman terbaru.

Lanskap ancaman berkembang sangat cepat dengan ribuan varian malware baru tiap hari. Pembaruan pattern otomatis memastikan firewall terlindungi dalam hitungan menit setelah signature baru dirilis, meminimalkan rentang kerentanan terhadap ancaman yang baru ditemukan.

Rules and Policies

23. Web policy harus dipilih pada aturan firewall Severity: Medium | Standard: Recommended

Web Policy mendefinisikan kategori dan aksi untuk Web Filtering dan harus diaktifkan pada aturan firewall untuk memblokir situs tidak diinginkan atau berbahaya. Pada aturan firewall, pilih kebijakan yang sesuai di bagian “Web Policy” untuk mengontrol trafik HTTP/HTTPS.

Ancaman berbasis web tetap menjadi vektor infeksi paling umum, dari drive-by download hingga situs phishing. Web Policy aktif pada aturan firewall menerapkan kontrol preventif dan secara signifikan mengurangi kemungkinan pengguna mengakses situs berbahaya.

24. Zero-day protection harus dipilih pada aturan firewall Severity: High | Standard: CIS

Zero-Day Protection menggunakan teknologi sandboxing SophosLabs Intelix untuk menganalisis unduhan mencurigakan di lingkungan terisolasi guna mendeteksi ancaman yang tidak dikenal. Pada aturan firewall, aktifkan “Use Zero-day Protection” di Web Policy untuk menganalisis file mencurigakan secara otomatis.

Deteksi berbasis signature tradisional gagal menghadapi ancaman zero-day dan malware canggih. Analisis sandbox berbasis cloud menyediakan deteksi berbasis perilaku dan melindungi dari ancaman tidak dikenal tanpa membebani performa firewall. Sangat berguna melawan malware polimorfik dan APT.

25. Intrusion prevention harus diaktifkan. Pilih kebijakan IPS pada aturan firewall Severity: High | Standard: CIS

IPS (Intrusion Prevention System) mendeteksi dan memblokir serangan berbasis jaringan, kerentanan yang diketahui, dan eksploit zero-day secara real time. Di Protect > Intrusion prevention buat kebijakan IPS dan pilih pada aturan firewall di bagian “Intrusion prevention”.

IPS adalah lapisan perlindungan mendasar yang menghentikan serangan di tingkat jaringan dan aplikasi sebelum mencapai sistem target. Kebijakan IPS aktif dengan signature yang diperbarui secara rutin melindungi dari beragam eksploit, dari SQL Injection hingga Buffer Overflow dan komunikasi C2.

26. Pilih Application control policy pada aturan firewall Severity: Medium | Standard: CIS

Application Control memungkinkan kontrol granular atas aplikasi di jaringan melalui kategorisasi dan manajemen bandwidth. Pada aturan firewall, pilih Application Control Policy untuk memblokir atau memprioritaskan aplikasi yang tidak diinginkan.

Serangan modern sering memanfaatkan aplikasi sah untuk eksfiltrasi data atau komunikasi C2. Application Control memberi visibilitas dan kontrol granular atas aplikasi terlepas dari port dan protokol, sangat berguna untuk menegakkan Acceptable Use Policy dan mencegah Shadow IT.

27. Aturan SSL/TLS inspection harus disetel Action ke Decrypt Severity: High | Standard: CIS

SSL/TLS Inspection mendekripsi dan menginspeksi trafik terenkripsi untuk mendeteksi malware dalam koneksi HTTPS. Di Protect > Rules and Policies > SSL/TLS inspection rules, buat aturan dengan Action “Decrypt”; klien memerlukan sertifikat CA firewall pada trust store.

Dengan lebih dari 90% trafik web terenkripsi, SSL/TLS Inspection sangat diperlukan untuk pencegahan ancaman yang efektif. Tanpa dekripsi, Antivirus, IPS, dan Web Filtering tidak dapat menginspeksi trafik terenkripsi, menciptakan celah keamanan besar. Kekhawatiran privasi harus diatasi dengan aturan bypass selektif untuk kategori sensitif (perbankan, kesehatan).

28. Aturan firewall dengan Action Allow tidak boleh menyetel semua pengaturan network dan service ke Any Severity: Medium | Standard: CIS

Aturan firewall dengan Source, Destination, dan Service “Any” terlalu permisif dan meningkatkan risiko keamanan. Setiap aturan Allow harus mendefinisikan jaringan, host, dan layanan spesifik untuk mematuhi prinsip least privilege dan meminimalkan permukaan serangan.

Aturan “Any-Any-Any” meniadakan tujuan dasar firewall dan sering ditemukan saat audit keamanan. Setiap aturan harus dikonfigurasi seketat mungkin sesuai prinsip least privilege untuk menyulitkan pergerakan lateral saat terjadi kompromi dan membatasi blast radius.

Sophos Central

29. Sophos Central reporting harus diaktifkan Severity: Medium | Standard: Recommended

Integrasi dengan Sophos Central memungkinkan pelaporan terpusat dengan dashboard komprehensif, tren, dan analisis historis di semua perangkat terkelola. Aktivasi terjadi otomatis saat firewall didaftarkan ke Sophos Central di System > Sophos Central.

Pelaporan terpusat esensial untuk lingkungan multi-situs dan memberi insight keamanan teragregasi yang tidak mungkin pada firewall terisolasi. Penyimpanan log dan laporan jangka panjang berbasis cloud mendukung kepatuhan dan memungkinkan analisis tren untuk mengidentifikasi masalah keamanan sistemik.

30. Firewall harus mengirim backup ke Sophos Central Severity: Medium | Standard: Recommended

Sinkronisasi backup otomatis dengan Sophos Central memastikan salinan konfigurasi tersimpan offsite dan tersedia saat bencana. Atur di System > Sophos Central > Central Management.

Backup offsite adalah praktik terbaik kritis untuk pemulihan bencana dan melindungi dari kehilangan data akibat ransomware yang menargetkan backup lokal. Sinkronisasi otomatis dengan Sophos Central memastikan selalu ada konfigurasi terbaru yang terlindungi.

31. Firewall harus terdaftar untuk manajemen Sophos Central. Manajemen Sophos Central harus diaktifkan Severity: Medium | Standard: Recommended

Pendaftaran ke Sophos Central memungkinkan manajemen terpusat, pembaruan firmware, pengelolaan kebijakan, dan akses ke fitur cloud seperti Security Heartbeat, NDR Essentials, dan DNS Protection. Daftarkan di System > Sophos Central dengan kredensial Central.

Sophos Central Management adalah fondasi arsitektur keamanan modern berbasis cloud dan memungkinkan penegakan kebijakan konsisten lintas lokasi. Manajemen terpusat mengurangi salah konfigurasi, menyederhanakan pembuktian kepatuhan, dan mempercepat respons insiden melalui visibilitas terpadu.

Time

32. NTP server harus dikonfigurasi Severity: Low | Standard: CIS

Sinkronisasi dengan NTP server tepercaya (mis. pool.ntp.org, time.google.com) krusial untuk stempel waktu yang akurat pada log, korelasi dengan sistem lain, dan fungsi kriptografi seperti sertifikat. Konfigurasi di Administration > Time dengan memilih NTP server dan zona waktu.

Sinkronisasi waktu presisi sering diremehkan namun merupakan persyaratan fundamental bagi operasi keamanan. Stempel waktu yang tidak konsisten menyulitkan atau menggagalkan korelasi event lintas sistem, yang kritis pada respons insiden dan analisis forensik. Banyak protokol kriptografi dan sertifikat juga sensitif terhadap waktu dan gagal saat terjadi deviasi.

Ringkasan

Fitur Firewall Health Check di SFOS v22 menerapkan pendekatan terstruktur berbasis risiko untuk penguatan konfigurasi. Ke-32 pemeriksaan mencakup seluruh area keamanan kritis mulai dari Active Threat Response, Authentication, hingga integrasi Sophos Central, dan mengikuti standar mapan seperti CIS Benchmarks.

Klasifikasi tingkat keparahan (High/Medium/Low) memungkinkan remediasi yang diprioritaskan, di mana kebijakan berdampak tinggi seperti MFA, SSL/TLS Inspection, IPS, dan X-Ops Threat Feeds memerlukan perhatian segera. Pemantauan status kepatuhan berkelanjutan membantu administrator menjaga posture keamanan yang konsisten dan mengidentifikasi salah konfigurasi secara proaktif.

Kata Penutup

Health Check baru di Sophos Firewall v22 adalah langkah nyata menuju kepatuhan otomatis dan Secure-by-Design. Terutama untuk lingkungan besar dengan banyak administrator, fitur ini menciptakan transparansi dan mencegah salah konfigurasi umum. Namun, ini tetap alat analisis, bukan jaminan keamanan. Mengandalkan centang hijau saja bisa membuat risiko kontekstual terlewat, seperti prioritas aturan yang keliru atau kebijakan inspeksi TLS yang kurang teruji. Bila digunakan dengan tepat, Health Check adalah instrumen kontrol kuat yang membantu administrator mendeteksi dan memperbaiki celah keamanan sejak dini secara terstruktur.

sampai jumpa

Joe