Sophos Firewall v22 Health Check - panoramica completa

Table of Contents

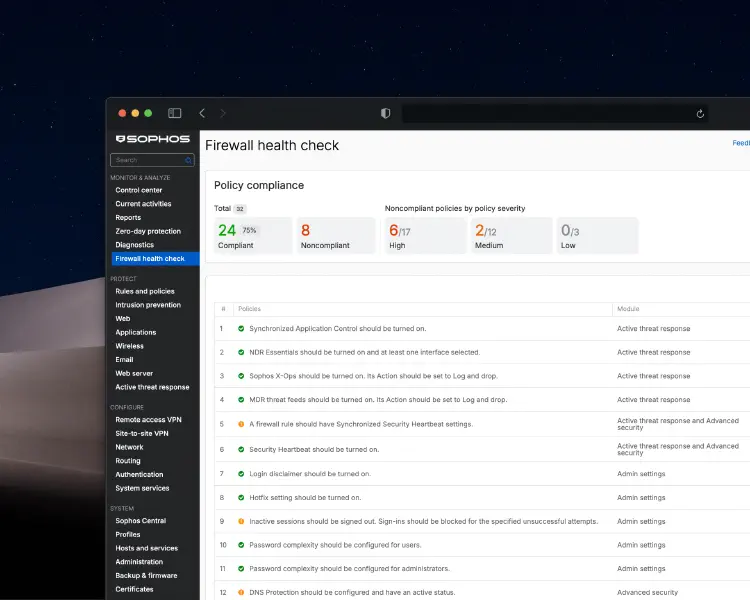

Il nuovo Firewall Health Check di Sophos Firewall v22 è un sistema integrato di verifica della configurazione che valuta continuamente decine di impostazioni rispetto ai benchmark CIS e alle best practice. I controlli sono classificati per gravità (Alta, Media, Bassa) e organizzati per modulo (Active Threat Response, Admin Settings, Authentication, Device Access, ecc.).

Di seguito trovi tutte le policy di Health Check con descrizione, gravità e un commento professionale:

Active Threat Response

1. Synchronized Application Control should be turned on Gravità: Media | Standard: Consigliato

Synchronized Application Control monitora tutte le applicazioni sugli endpoint collegati tramite Security Heartbeat e consente la categorizzazione e il controllo automatico delle applicazioni sconosciute. Il firewall deve essere registrato su Sophos Central e la funzione attivata per ottenere piena visibilità sulle applicazioni in esecuzione in rete.

Questa funzione è essenziale per la sicurezza moderna perché unisce sicurezza di rete ed endpoint in un’unica architettura. Negli ambienti BYOD o con endpoint dinamici abilita un controllo applicativo adattivo basato sul reale stato di salute dei dispositivi.

2. NDR Essentials should be turned on and at least one interface selected Gravità: Media | Standard: Consigliato

NDR Essentials sfrutta motori di IA per analizzare traffico TLS crittografato e query DNS senza decifrarli, individuando comunicazioni C2 e attività malevole. Va attivato in Active Threat Response, selezionando almeno un’interfaccia interna e impostando un punteggio di minaccia minimo (consigliato: 9-10).

NDR Essentials colma una lacuna critica negli ambienti crittografati in cui l’ispezione SSL/TLS non è possibile per motivi di privacy o prestazioni. L’analisi comportamentale con IA rileva anomalie e schemi sospetti anche senza Deep Packet Inspection, risultando particolarmente efficace contro gli Advanced Persistent Threats (APT).

3. Sophos X-Ops should be turned on. Its Action should be set to Log and drop Gravità: Alta | Standard: CIS

Sophos X-Ops Threat Feeds è un database globale delle minacce mantenuto da SophosLabs, aggiornato regolarmente con indirizzi IP, domini e URL di server C2. La funzione va attivata e impostata su “Log and drop” affinché il firewall blocchi automaticamente il traffico verso minacce note.

L’integrazione con Sophos X-Ops Threat Intelligence offre un elevato valore senza aggiungere complessità. L’aggiornamento automatico dei feed garantisce protezione tempestiva dalle minacce note e riduce significativamente i tempi di risposta, anche in presenza di exploit zero-day. L’impostazione “Log and drop” bilancia al meglio sicurezza e visibilità.

4. MDR threat feeds should be turned on. Its Action should be set to Log and drop Gravità: Alta | Standard: Consigliato

MDR Threat Feeds consente al team Sophos MDR di inviare in tempo reale informazioni sulle minacce direttamente al firewall, basandosi sull’analisi della telemetria della rete del cliente. Richiede una licenza MDR e deve essere configurato su “Log and drop” per rispondere automaticamente alle minacce attive.

Per le organizzazioni con servizio Sophos MDR questa funzione è imprescindibile: costituisce il collegamento operativo diretto tra il SOC 24/7 e il firewall. L’automazione della risposta riduce drasticamente il tempo di permanenza dell’attaccante e abilita una difesa proattiva prima che si verifichino danni.

Active Threat Response & Advanced Security

5. A firewall rule should have Synchronized Security Heartbeat settings Gravità: Media | Standard: CIS

Security Heartbeat consente la comunicazione tra firewall ed endpoint gestiti in Sophos Central per lo scambio dello stato di minaccia e di salute. Nelle regole firewall è possibile definire policy di accesso basate sullo stato dell’endpoint (Green/Yellow/Red) per isolare automaticamente i dispositivi compromessi.

Security Heartbeat è il cuore dell’architettura Sophos Synchronized Security e abilita decisioni dinamiche in base allo stato di minaccia corrente. Particolarmente prezioso l’isolamento automatico degli endpoint compromessi, che previene efficacemente i movimenti laterali.

6. Security Heartbeat should be turned on Gravità: Alta | Standard: CIS

Security Heartbeat va attivato in System > Sophos Central registrando il firewall su Sophos Central. Richiede una licenza Network Protection e abilita lo scambio automatico di informazioni tra endpoint e firewall ogni 15 secondi sulla porta 8347.

L’attivazione di Security Heartbeat innalza il livello di sicurezza dell’intera infrastruttura. Senza questa funzione, firewall ed endpoint operano isolati e mancano del contesto indispensabile per decisioni di sicurezza efficaci.

Admin Settings

7. Login disclaimer should be turned on Gravità: Media | Standard: CIS

Il login disclaimer è un avviso legale mostrato a ogni accesso a WebAdmin, User Portal o CLI e richiede l’esplicita accettazione da parte degli amministratori. Riduce il rischio di accessi involontari o non autorizzati e supporta azioni legali contro gli accessi illeciti, rendendo poco credibile la difesa della mancata conoscenza.

Sebbene semplice, il login disclaimer è una tutela legale importante, rilevante per gli audit di conformità e le indagini forensi. In settori regolamentati (GDPR, HIPAA, PCI-DSS) un avviso documentato sull’uso del sistema e sul monitoraggio è spesso un requisito.

8. Hotfix setting should be turned on Gravità: Alta | Standard: CIS

Gli hotfix sono aggiornamenti di sicurezza fuori ciclo che possono essere installati automaticamente senza tempi di inattività. L’installazione automatica va attivata in System > Backup & Firmware > Firmware > Hotfix, così che il firewall sia sempre protetto da vulnerabilità note e la rete al sicuro dagli exploit.

L’installazione automatica degli hotfix è un meccanismo critico che riduce al minimo l’intervallo tra la divulgazione di una vulnerabilità e la sua correzione. Poiché molti attacchi sfruttano vulnerabilità note ma non patchate, questa funzione riduce in modo significativo il rischio di exploit riusciti.

9. Inactive sessions should be signed out. Sign-ins should be blocked for the specified unsuccessful attempts Gravità: Alta | Standard: CIS

Questa impostazione definisce la disconnessione automatica dopo un periodo di inattività (consigliato: massimo 10 minuti) e il blocco dopo un numero definito di tentativi di accesso falliti. Un computer incustodito con una sessione admin aperta può consentire accessi non autorizzati; la configurazione avviene in Administration > Admin and user settings > Login security.

La gestione delle sessioni è fondamentale per proteggere da escalation di privilegi e credential stuffing. La combinazione di timeout e lockout implementa una difesa in profondità e applica il principio del tempo di esposizione minimo per gli accessi privilegiati.

10. Password complexity should be configured for users Gravità: Alta | Standard: CIS

La complessità delle password aumenta l’entropia e rende molto più difficili gli attacchi brute force. È consigliabile richiedere almeno 12 caratteri con lettere maiuscole/minuscole, numeri e caratteri speciali; la configurazione avviene in Administration > Admin and user settings > User password complexity settings.

Policy robuste sulle password sono la prima linea di difesa contro gli attacchi basati su credenziali, che secondo il Verizon DBIR restano tra i vettori più comuni. Una regola di complessità ben progettata bilancia sicurezza e usabilità e riduce il rischio di password deboli o prevedibili.

11. Password complexity should be configured for administrators Gravità: Alta | Standard: CIS

La complessità delle password per gli amministratori dovrebbe essere ancora più rigorosa rispetto a quella degli utenti, poiché questi account hanno ampi privilegi. È consigliabile richiedere almeno 14-16 caratteri con tutte le categorie di caratteri; la configurazione avviene in Administration > Admin and user settings > Administrator password complexity settings.

Gli account privilegiati sono il bersaglio primario degli aggressori perché consentono pieno accesso al sistema. Un requisito di complessità più elevato per gli account admin riflette il rischio maggiore e dovrebbe idealmente essere combinato con rotazioni periodiche delle password e MFA.

Advanced Security

12. DNS Protection should be configured and have an active status Gravità: Media | Standard: Consigliato

DNS Protection è un servizio DNS cloud con policy integrate che blocca domini malevoli ed è gestito in Sophos Central. Il firewall va registrato come location in Central; gli indirizzi IP di DNS Protection devono essere configurati come server DNS e vanno assegnate le policy appropriate.

Il DNS è spesso la prima fase di un attacco, quando il malware contatta server C2 o tenta l’esfiltrazione di dati. DNS Protection offre un controllo preventivo a livello DNS e integra gli altri livelli con rilevamento e blocco precoce dei domini malevoli, prima che si instauri la connessione.

Authentication

13. MFA should be configured for remote access VPN (IPsec and SSL VPN) sign-ins Gravità: Alta | Standard: CIS

La multi-factor authentication (MFA) aggiunge un ulteriore livello di sicurezza richiedendo, oltre a nome utente e password, un OTP basato sul tempo (TOTP) da un’app di autenticazione. La configurazione avviene in Authentication > Multi-factor authentication, selezionando i servizi VPN.

Gli accessi VPN sono superfici di attacco esposte che consentono accesso diretto alla rete interna. Qui la MFA non è opzionale ma essenziale, poiché credenziali VPN compromesse sono tra le vie d’ingresso più comuni per i gruppi ransomware. L’implementazione della MFA riduce il rischio di attacchi basati su credenziali di oltre il 99%.

14. MFA should be configured for web admin console and VPN portal sign-ins Gravità: Alta | Standard: CIS

La multi-factor authentication dovrebbe essere attivata anche per la WebAdmin Console e il VPN Portal, a protezione degli accessi amministrativi. La configurazione avviene in Authentication > Multi-factor authentication selezionando “Web admin console” e “User portal”.

Le interfacce amministrative sono obiettivi di alto valore perché permettono il controllo completo dell’infrastruttura di sicurezza. La MFA per gli accessi admin è un controllo critico che impedisce che un singolo set di credenziali compromesse causi una violazione totale.

15. The firewall’s connection with authentication servers should be encrypted Gravità: Media | Standard: CIS

Le connessioni ai server di autenticazione (ad es. Active Directory, RADIUS, LDAP) dovrebbero essere crittografate per prevenire attacchi man-in-the-middle. Durante la configurazione di server di autenticazione esterni è necessario abilitare SSL/TLS o LDAPS per proteggere la trasmissione delle credenziali.

I protocolli di autenticazione non crittografati, come LDAP o RADIUS senza TLS, trasmettono credenziali in chiaro o con crittografia debole, esponendole allo sniffing di rete. La crittografia di queste connessioni è particolarmente critica in ambienti con più VLAN o sedi multiple.

Authentication Servers

16. Backups should be scheduled Gravità: Bassa | Standard: CIS

Devono essere configurati backup automatici regolari (giornalieri, settimanali o mensili) per garantire un rapido ripristino in caso di emergenza. La configurazione avviene in Backup & Firmware > Backup & Restore con salvataggio locale, via FTP, email o Sophos Central; i backup dovrebbero essere crittografati.

I backup sono l’ultima linea di difesa contro ransomware, guasti hardware o errori di configurazione. Una strategia automatizzata con archiviazione offsite (ad es. Sophos Central) e crittografia garantisce la business continuity e riduce significativamente i Recovery Time Objectives (RTO).

Device Access

17. Public key authentication should be configured for SSH access to the firewall Gravità: Alta | Standard: Consigliato

L’autenticazione a chiave pubblica per SSH aumenta notevolmente la sicurezza rispetto all’autenticazione a password e riduce il rischio di brute force. È necessario generare una coppia di chiavi RSA o ED25519 e aggiungere la chiave pubblica in Administration > Device Access > Public Key Authentication.

L’accesso SSH con password è un rischio noto, spesso compromesso da attacchi automatizzati di brute force. L’autenticazione a chiave pubblica elimina quasi completamente questo rischio e andrebbe combinata con la disattivazione dell’autenticazione con password per la massima sicurezza.

18. User portal shouldn’t be accessible from WAN Gravità: Alta | Standard: Consigliato

L’accesso allo User Portal da WAN aumenta significativamente il rischio di attacco. Sophos consiglia vivamente di consentire l’accesso solo tramite LAN, VPN o whitelist di IP specifici tramite Local Service ACL Exception Rules, mai da 0.0.0.0/Any.

L’esposizione delle interfacce di gestione su Internet è una delle configurazioni errate più comuni e un bersaglio privilegiato per gli attacchi automatizzati. L’accesso dovrebbe avvenire esclusivamente tramite connessioni VPN crittografate o da intervalli IP attendibili per minimizzare la superficie di attacco.

19. Web admin console shouldn’t be accessible from WAN Gravità: Alta | Standard: CIS

La WebAdmin Console non dovrebbe mai essere raggiungibile direttamente da Internet. L’accesso amministrativo deve avvenire esclusivamente tramite LAN, VPN o intervalli IP strettamente limitati; la configurazione si trova in Administration > Device Access > Local Service ACL Exception.

L’esposizione della Admin Console a Internet è un rischio critico che può portare alla compromissione completa del sistema. Numerosi incidenti di sicurezza iniziano con attacchi a interfacce di gestione esposte. Questa impostazione non è derogabile e va applicata rigorosamente in ogni ambiente.

20. MFA should be configured for the default admin Gravità: Alta | Standard: CIS

L’account admin predefinito dovrebbe essere protetto con MFA poiché dispone dei privilegi più elevati. La configurazione avviene in Authentication > Multi-factor authentication selezionando l’utente admin e abilitando il servizio “Web admin console”.

L’admin predefinito è spesso il bersaglio principale degli attacchi di credential stuffing poiché il nome utente è prevedibile. La MFA aggiunge un livello critico di protezione ed è obbligatoria per questo account altamente privilegiato, indipendentemente dalla robustezza della password.

Notification Settings

21. Notification emails should be configured for system and security events Gravità: Bassa | Standard: CIS

Le email di notifica informano gli amministratori su eventi critici di sistema e di sicurezza come accessi falliti, rilevamenti IPS o cambi di stato HA. La configurazione avviene in Administration > Notification settings specificando il mail server e in System Services > Notification list per selezionare gli eventi da monitorare.

Notifiche proattive sono essenziali per una risposta tempestiva agli incidenti e possono fare la differenza tra una minaccia bloccata in tempo e un attacco riuscito. Una strategia di notifica ben configurata dovrebbe dare priorità agli eventi critici e ridurre i falsi positivi per evitare l’alert fatigue.

Pattern Updates

22. Automatic update should be turned on for pattern download and installation Gravità: Alta | Standard: CIS

I Pattern Updates contengono firme per Antivirus, IPS, Application Control e Web Filtering e dovrebbero essere scaricati e installati automaticamente ogni 15 minuti. L’impostazione si trova in Backup & Firmware > Pattern updates > Pattern download/installation interval, per essere sempre protetti dalle minacce più recenti.

Il panorama delle minacce evolve a velocità elevatissima, con migliaia di nuove varianti di malware ogni giorno. Gli aggiornamenti automatici dei pattern assicurano che il firewall sia protetto entro pochi minuti dalla pubblicazione di nuove firme, minimizzando la finestra di vulnerabilità.

Rules and Policies

23. A Web policy should be selected in a firewall rule Gravità: Media | Standard: Consigliato

Le Web Policy definiscono categorie e azioni per il web filtering e dovrebbero essere abilitate nelle regole firewall per bloccare siti indesiderati o malevoli. Nelle regole firewall va selezionata una policy adeguata nella sezione “Web Policy” per controllare il traffico HTTP/HTTPS.

Le minacce basate sul web restano tra i vettori di infezione più diffusi, dai drive-by download al phishing. Una Web Policy attiva nelle regole firewall implementa un controllo preventivo e riduce sensibilmente la probabilità che gli utenti accedano a siti compromessi o dannosi.

24. Zero-day protection should be selected in a firewall rule Gravità: Alta | Standard: CIS

La Zero-Day Protection utilizza la tecnologia di sandboxing di SophosLabs Intelix per analizzare download sospetti in ambienti isolati e rilevare minacce sconosciute. Nelle regole firewall, nella sezione Web Policy, deve essere attivata l’opzione “Use Zero-day Protection” per analizzare automaticamente i file sospetti.

Il rilevamento basato su firme tradizionali non è efficace contro minacce zero-day e malware avanzato. L’analisi sandbox in cloud offre rilevamento comportamentale e protegge da minacce sconosciute senza impatto significativo sulle prestazioni del firewall. È particolarmente efficace contro malware polimorfo e APT.

25. Intrusion prevention should be turned on. An IPS policy should be selected in a firewall rule Gravità: Alta | Standard: CIS

L’IPS (Intrusion Prevention System) rileva e blocca in tempo reale attacchi di rete, vulnerabilità note e exploit zero-day. In Protect > Intrusion prevention va creata una policy IPS e selezionata nelle regole firewall nella sezione “Intrusion prevention”.

L’IPS è un livello di protezione fondamentale che ferma gli attacchi a livello di rete e applicazione prima che raggiungano i sistemi target. Una policy IPS attiva con firme aggiornate regolarmente protegge da un’ampia gamma di exploit, dalla SQL injection ai buffer overflow fino alla comunicazione C2.

26. An Application control policy should be selected in a firewall rule Gravità: Media | Standard: CIS

Application Control consente un controllo granulare sulle applicazioni in rete tramite categorizzazione e gestione della larghezza di banda. Nelle regole firewall dovrebbe essere selezionata una Application Control Policy per bloccare o dare priorità ad applicazioni indesiderate.

Gli attacchi moderni sfruttano spesso applicazioni legittime per l’esfiltrazione di dati o la comunicazione C2. Application Control offre visibilità e controllo granulari sulle applicazioni, indipendentemente da porte e protocolli, risultando prezioso per far rispettare le Acceptable Use Policy e prevenire la Shadow IT.

27. An SSL/TLS inspection rule should have Action set to Decrypt Gravità: Alta | Standard: CIS

L’SSL/TLS Inspection decifra e ispeziona il traffico crittografato per rilevare malware nelle connessioni HTTPS. In Protect > Rules and Policies > SSL/TLS inspection rules vanno create regole con Action “Decrypt”; i client necessitano del certificato CA del firewall nel trust store.

Con oltre il 90% del traffico web crittografato, l’SSL/TLS Inspection è indispensabile per una prevenzione efficace delle minacce. Senza decifrazione, Antivirus, IPS e Web Filtering non possono ispezionare il traffico cifrato, creando una grave lacuna. Le esigenze di privacy vanno gestite con eccezioni mirate per categorie sensibili (bancario, sanità).

28. A firewall rule with Action set to Allow shouldn’t have all the network and service settings set to Any Gravità: Media | Standard: CIS

Le regole firewall con Source, Destination e Service impostati su “Any” sono troppo permissive e aumentano inutilmente il rischio. Ogni regola di tipo Allow dovrebbe definire reti, host e servizi specifici per aderire al principio del least privilege e ridurre al minimo la superficie di attacco.

Le regole “Any-Any-Any” vanificano lo scopo stesso di un firewall e sono un riscontro frequente negli audit di sicurezza. Ogni regola dovrebbe essere configurata nel modo più restrittivo possibile secondo il principio del least privilege, per ostacolare i movimenti laterali in caso di compromissione e limitare l’impatto potenziale.

Sophos Central

29. Sophos Central reporting should be turned on Gravità: Media | Standard: Consigliato

L’integrazione con Sophos Central consente un reporting centralizzato con dashboard complete, trend e analisi storiche su tutti i dispositivi gestiti. L’attivazione avviene automaticamente durante la registrazione del firewall su Sophos Central in System > Sophos Central.

Il reporting centralizzato è essenziale per ambienti multi-sito e offre insight di sicurezza aggregati impossibili con firewall isolati. L’archiviazione cloud a lungo termine di log e report supporta i requisiti di conformità e consente analisi dei trend per identificare problemi di sicurezza sistemici.

30. The firewall should send its backups to Sophos Central Gravità: Media | Standard: Consigliato

La sincronizzazione automatica dei backup con Sophos Central garantisce che i backup di configurazione siano archiviati offsite e disponibili in caso di disastro. L’impostazione si attiva in System > Sophos Central > Central Management.

I backup offsite sono una best practice critica per il disaster recovery e proteggono dalla perdita di dati in caso di attacchi ransomware che cifrano intenzionalmente i backup locali. La sincronizzazione automatica con Sophos Central assicura la disponibilità costante di una configurazione aggiornata e protetta.

31. The firewall should be registered for Sophos Central management. Sophos Central management should be turned on Gravità: Media | Standard: Consigliato

La registrazione in Sophos Central abilita la gestione centralizzata, gli aggiornamenti firmware, la gestione delle policy e l’accesso a funzionalità cloud come Security Heartbeat, NDR Essentials e DNS Protection. La registrazione avviene in System > Sophos Central inserendo le credenziali di Central.

La gestione tramite Sophos Central è la base per architetture di sicurezza moderne e cloud-based e consente un’applicazione coerente delle policy su tutte le sedi. La gestione centralizzata riduce gli errori di configurazione, semplifica la compliance e accelera i tempi di risposta grazie a una visibilità uniforme.

Ora e sincronizzazione

32. NTP server should be configured Gravità: Bassa | Standard: CIS

La sincronizzazione con un server NTP affidabile (ad es. pool.ntp.org, time.google.com) è fondamentale per avere timestamp accurati nei log, per la correlazione con altri sistemi e per funzioni crittografiche come i certificati. La configurazione avviene in Administration > Time selezionando il server NTP e il fuso orario.

Una sincronizzazione temporale precisa è un requisito spesso sottovalutato ma essenziale per le operazioni di sicurezza. Timestamp incoerenti rendono difficile o impossibile la correlazione degli eventi tra più sistemi, fattore critico per le attività di incident response e l’analisi forense. Inoltre, molti protocolli e certificati crittografici sono sensibili al tempo e non funzionano correttamente in presenza di scostamenti.

Riepilogo

Il Firewall Health Check in SFOS v22 adotta un approccio strutturato e basato sul rischio alla messa in sicurezza della configurazione. I 32 controlli coprono tutte le aree critiche - da Active Threat Response ad Authentication fino all’integrazione con Sophos Central - e seguono standard consolidati come i benchmark CIS.

La classificazione della gravità (Alta/Media/Bassa) consente di prioritizzare le correzioni: le policy ad alta gravità come MFA, SSL/TLS Inspection, IPS e X-Ops Threat Feeds richiedono attenzione immediata. Il monitoraggio continuo dello stato di conformità aiuta gli amministratori a mantenere una postura di sicurezza coerente e a individuare proattivamente le configurazioni errate.

Considerazioni finali

Il nuovo Health Check in Sophos Firewall v22 rappresenta un chiaro passo avanti verso la conformità automatizzata e il secure-by-design. Soprattutto negli ambienti più estesi, con più amministratori, offre trasparenza e previene errori di configurazione ricorrenti. Resta comunque uno strumento di analisi, non una garanzia di sicurezza. Affidarsi alle spunte verdi può far trascurare rischi dipendenti dal contesto, come regole con priorità sbagliata o policy di ispezione TLS non sufficientemente testate. Usato correttamente, l’Health Check è però un potente meccanismo di controllo che aiuta gli amministratori a individuare precocemente le lacune di sicurezza e a correggerle in modo strutturato.

A presto, Joe