Nemico nel team - Il trucco degli IT worker nordcoreani

Table of Contents

Mi occupo di cybersecurity ogni giorno, sia per lavoro sia per passione. Faccio audit sui firewall, analizzo log, testo scenari di penetration test e parlo con amministratori IT di aziende di ogni dimensione. E una cosa è sempre più evidente: la maggior parte degli IT admin non conosce nemmeno i rischi che sta sottovalutando.

Pensano al ransomware. Al phishing. Agli hacker esterni che cercano di violare il firewall. Comprensibile: sono le minacce “classiche”, con cui siamo cresciuti.

Ma esiste un’altra forma di attacco, molto più antica e sofisticata: il nemico dall’interno.

Una storia dell’estate 2023 è, a mio avviso, ancora oggi estremamente significativa. Mostra come un gruppo di hacker legato a uno Stato - il regime nordcoreano - riesca non solo a infiltrarsi in singole aziende, ma a costruire un’intera rete di “spie”. E la cosa più inquietante: le persone che forniscono l’hardware spesso non hanno idea di chi stiano davvero agevolando.

Christina Chapman e la laptop farm in Arizona

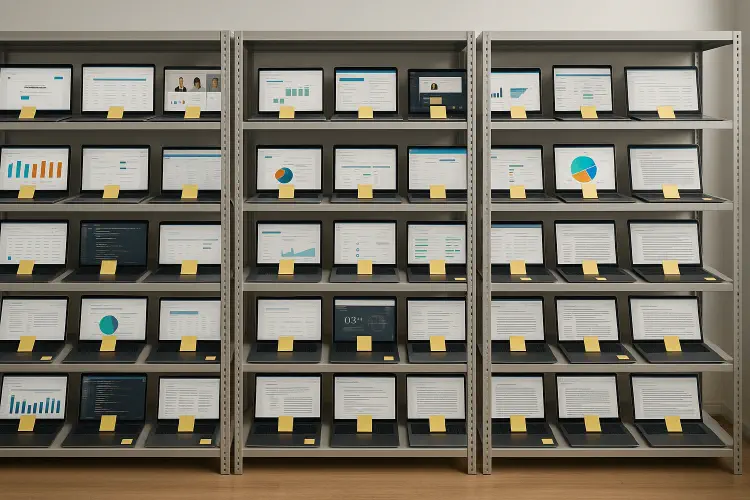

Nell’ottobre 2023 l’FBI esegue un mandato di perquisizione in una villetta anonima in Arizona. Gli investigatori si trovano davanti a qualcosa di sconcertante: oltre 90 laptop accesi, ognuno con un post-it colorato. Scaffali metallici, etichettati in modo ordinato e sistematico. Una stanza che si rivela essere una cosiddetta laptop farm.

La proprietaria si chiama Christina Chapman. Ha poco più di 50 anni, lavora da casa, ogni tanto pubblica qualcosa sui social. Niente di sospetto. Niente che faccia drizzare le antenne.

Ed è proprio questo il nascondiglio perfetto.

Chapman non è stata reclutata come spia nel senso classico. È stata usata. Da Pyongyang.

Come è iniziato tutto: un messaggio su LinkedIn

Nel 2020 Christina Chapman riceve un messaggio su LinkedIn. Uno sconosciuto che si fa chiamare “Alexander the Great” la contatta. Le fa un’offerta apparentemente innocua: dovrà ricevere e configurare laptop.

Per ogni dispositivo: circa 300 dollari al mese.

Sembra legittimo. Sembra facile. E Chapman si trova in un momento difficile. La madre ha il cancro. Ha bisogno di soldi per le cure.

Accetta l’offerta.

Quello che Chapman non sa è che la persona che le scrive non è “Alexander the Great”. È un hacker nordcoreano. E i laptop che le vengono spediti sono dispositivi di dipendenti statunitensi già infiltrati, destinati a permettere a programmatori nordcoreani di lavorare da Pyongyang sotto identità fittizie.

Il meccanismo perverso

La truffa funziona così:

Falso profilo lavorativo: programmatori nordcoreani creano profili LinkedIn fittizi. Usano foto rubate, certificazioni copiate, video di candidatura generati con l’IA. Si candidano su Upwork, Fiverr e direttamente presso grandi aziende.

L’infiltrazione: vengono assunti. L’azienda spedisce loro un laptop - un vero dispositivo aziendale, con accesso reale a sistemi reali.

Il problema: questi dispositivi, ufficialmente, possono essere utilizzati solo negli Stati Uniti. GPS, controllo della posizione, monitoraggio: esistono mille modi per accorgersi che il presunto dipendente in California si trova in realtà in Cina o in Corea del Nord.

La soluzione: Christina Chapman riceve i dispositivi. Scrive la password su un foglietto. Installa AnyDesk, un software di accesso remoto. L’hacker nordcoreano seduto a Pyongyang prende il controllo del device, lavora come se fosse all’indirizzo di Chapman in Arizona e, per l’azienda, è tutto regolare.

Camouflage aggiuntivo: la rete ruba le identità di cittadini statunitensi reali, inclusi nomi, numeri di Social Security e indirizzi. Con questi dati apre nuovi conti bancari. Gli stipendi vi confluiscono, per poi essere girati in Corea del Nord.

Nel caso di Christina Chapman, il sistema resta invisibile per tre anni.

La disperazione

Le chat di Chapman con i suoi referenti mostrano che, dopo poco tempo, lei capisce perfettamente di star partecipando a un’attività criminale. Si agita. Scrive che è troppo rischioso. Scrive che vuole smettere.

Poi la madre muore. Le fatture mediche sono pagate. Ma ormai Chapman è troppo coinvolta. Dipende da quel denaro. È paralizzata dalla paura.

Continua.

Come è stata scoperta

Nel 2023 accade l’inaspettato. Un analista di sicurezza di Palo Alto Networks nota qualcosa di strano: un dipendente aggiorna il proprio profilo LinkedIn da un indirizzo IP nordcoreano.

Questo non dovrebbe essere possibile.

Parte un’indagine interna. E rapidamente emerge che non si tratta di un singolo login sospetto. Sono nove i dipendenti con collegamenti diretti alla Corea del Nord. E tre di loro hanno fatto spedire i laptop allo stesso indirizzo.

Una casa in Arizona. La casa di Christina Chapman.

Nell’ottobre 2023 l’FBI fa irruzione. Trova i 90 laptop. Riesce a dimostrare che Chapman ha agevolato l’infiltrazione di 309 aziende statunitensi, tra cui colossi Fortune 500 come Nike (che ha pagato quasi 75.000 dollari a un “worker” nordcoreano), la piattaforma di comunicazione Jeenie, il fornitore di personale DataStaff, una delle prime 5 emittenti televisive, una tech company della Silicon Valley, un produttore aerospaziale, una casa automobilistica americana, un retailer di lusso e una nota media & entertainment company statunitense. Il bottino complessivo: 17,1 milioni di dollari di stipendi, dirottati direttamente verso la Corea del Nord.

Il 24 luglio 2025 Christina Chapman viene condannata a 102 mesi di carcere (8 anni e 6 mesi). Confessa. Mostra pentimento. Ma è troppo tardi.

Perché questo riguarda qualsiasi azienda

Lo scenario che ho appena descritto non è circoscritto all’Arizona. Diverse aziende internazionali hanno già sottoscritto contratti con IT worker nordcoreani. Senza accorgersene. Se ne rendono conto solo quando è troppo tardi.

C’è un altro caso in questa storia: un imprenditore tedesco di nome Memo, che costruisce un team di sviluppo a Berlino. Assume tre “programmatori” - alta qualificazione, ottimo inglese, portfolio impressionanti. Un team lead di nome “Ryosuke Yamamoto” guida il progetto.

All’inizio va tutto bene. Gli sviluppatori lavorano rapidamente, consegnano codice, il progetto avanza.

Dopo alcuni mesi, però, qualcosa cambia. All’improvviso i programmatori pongono continuamente le stesse domande. Dimenticano quello che hanno fatto in precedenza. Sembrano improvvisamente molto meno competenti. I tre mesi previsti per completare il progetto diventano sei. Poi nove.

Questo è un segnale classico. I programmatori non sono diventati improvvisamente incapaci. È molto più probabile che nuovi soggetti subentrino regolarmente sugli stessi account, sotto la medesima identità fittizia. Le cellule IT nordcoreane sono organizzate secondo un modello quasi mafioso. Ogni unità deve autofinanziarsi. I programmatori vengono ruotati. La routine è rigida: 14-16 ore di lavoro al giorno, sotto supervisione, con obiettivi da raggiungere.

Memo se ne accorge. Inizia a indagare. E scopre che le persone con cui fa le videoconferenze non sono affatto quelle che hanno presentato la candidatura.

Cosa significa dal punto di vista geopolitico?

Non è una piccola truffa. È spionaggio economico sponsorizzato da uno Stato, che porta alla Corea del Nord centinaia di milioni di dollari l’anno.

Il Consiglio di Sicurezza dell’ONU stima che tra 250 e 600 milioni di dollari all’anno confluiscano in Corea del Nord tramite queste operazioni di IT worker. Questi fondi finanziano direttamente:

- Il programma nucleare nordcoreano

- I test missilistici

- Lo sviluppo di nuove armi strategiche

La Corea del Nord è sottoposta a sanzioni pesanti. Non può guadagnare valuta estera tramite il commercio ordinario. Quindi si rivolge al cybercrime. Prima i furti di criptovalute. Poi le rapine informatiche alle banche. Ora: migliaia di falsi profili IT infiltrati nelle aziende occidentali.

Secondo gli ultimi dati dell’ottobre 2025 esistono tra 1.000 e 2.000 IT worker nordcoreani attivi in tutto il mondo, in Cina, Russia, Laos, Cambogia e altrove.

Gli Stati Uniti hanno messo una taglia di 5 milioni di dollari per informazioni sulle operazioni di frode finanziaria nordcoreane.

Che impatto ha sulla sicurezza IT?

Questo, personalmente, è l’aspetto che mi preoccupa di più. Ci troviamo di fronte a una minaccia che arriva dall’interno.

Remote work, accessi cloud, piattaforme per freelancer: strumenti legittimi e ormai indispensabili per l’economia moderna. Ma che aprono anche nuove superfici di attacco.

L’architettura di sicurezza classica funziona così:

- Forte firewall all’esterno

- Zona trusted all’interno

- Chi è dentro è considerato affidabile

Ma cosa succede se la persona “dentro” non è in realtà quella che hai assunto?

Christina Chapman non era la minaccia. Chapman era l’infrastruttura. Era il gateway. La vera minaccia sedeva a Pyongyang, su un altro continente, con un’altra identità.

Come proteggersi (in concreto)

Diverse autorità hanno pubblicato raccomandazioni operative. Le integro con la mia esperienza:

1. Verificare le identità dei candidati - davvero verificare

Le video call sono importanti, ma:

- fate caso a pause molto lunghe nelle risposte

- osservate se il candidato guarda continuamente degli appunti

- guardate l’ambiente di sfondo (sembra reale o “green screenato”?)

- i tool di IA odierni possono falsificare colloqui video. È ormai documentato.

Contattate personalmente gli ex datori di lavoro. Non l’indirizzo email sul CV: cercate il numero ufficiale dell’azienda e chiamate.

Usate background check: verifica su LinkedIn, agenzie di credit scoring nazionali e internazionali.

2. Mettere in sicurezza i remote workplace con geofencing e MFA

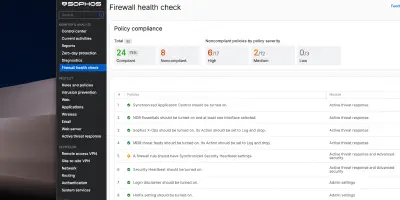

Geofencing: se un laptop aziendale è accessibile da indirizzi IP provenienti, per esempio, da Corea del Nord o Cina, il sistema deve generare un alert.

Multi-Factor Authentication su tutti i sistemi critici. Non solo password. Anche gli SMS non sono sicuri (possono essere compromessi). Meglio hardware key o app TOTP.

Session limit: se qualcuno lavora per 14-16 ore di fila (pattern tipico dei turni nordcoreani), questo comportamento deve emergere come anomalia.

3. Network monitoring per connessioni sospette

Log degli indirizzi IP: se account di diversi dipendenti accedono dallo stesso IP, è sospetto.

Monitoraggio delle DNS query: se la rete stabilisce connessioni insolite verso noti server di Command & Control nordcoreani, deve scattare un alert immediato.

Analisi dei fusi orari: se un presunto dipendente USA lavora sempre dalle 2 alle 8 UTC (fascia oraria della Corea del Nord), è un indicatore critico.

4. Distribuire l’hardware solo in modo centrale e tracciabile

Mai: un dipendente si ordina da solo il laptop e l’azienda lo paga.

Sempre: gestione centralizzata da parte dell’IT. I dispositivi vengono assegnati dal vostro team IT. MDM (Mobile Device Management) attivo.

Tracking: ogni device ha un seriale univoco. Ogni assegnazione viene documentata.

5. Conoscere i “red flag” e prenderli sul serio

- Un nuovo dipendente pone spesso domande su argomenti già trattati.

- Un remote worker è attivo solo in orari atipici.

- Un junior developer produce improvvisamente codice di qualità incompatibile con il suo storico.

- Webcam diverse o qualità video incoerente nelle varie riunioni (potrebbero essere persone diverse dietro lo stesso nome).

- Il processo di onboarding viene continuamente rimandato perché il candidato non è “raggiungibile”.

Conclusione: la fiducia non è una strategia di sicurezza

Il caso Chapman mette in luce un punto fondamentale: la minaccia arriva spesso dall’interno perché si traveste da “esterno fidato”.

Viviamo nell’illusione che se qualcuno ha firmato un contratto, ha un buon rating su LinkedIn, un atteggiamento convincente durante un videocolloquio, allora sia affidabile.

Non è più così.

Lo “scam” degli IT worker nordcoreani non è un’eccezione. È un modello di business. Il modello di business di un gruppo di hacker sponsorizzato da uno Stato che ha capito che:

- Il remote work è diventato la norma.

- Le piattaforme per freelancer sono consolidate.

- I video colloqui possono essere contraffatti.

- La maggior parte degli IT admin pensa alle minacce esterne, non a quelle interne.

Ed è per questo che funziona.

Per le aziende che crescono in fretta o vogliono ridurre i costi, questa truffa è particolarmente insidiosa. Il recruiting richiede tempo. I background check costano. I videocolloqui sono comodi. E un programmatore ben qualificato che si propone al 20% sotto il prezzo di mercato? Troppo allettante.

Ma qui ogni IT admin, ogni security officer, ogni hiring manager deve porsi la domanda:

Come faccio davvero a sapere che sto parlando con una persona reale?

Se ci si risponde con onestà, spesso la risposta è: non lo so.

Ed è proprio questo che rende la storia di Christina Chapman così rilevante. Non è solo una donna in Arizona che ha inoltrato laptop. È il simbolo di una realtà molto più ampia: il mondo digitale è molto meno trasparente di quanto sembri.

Dietro un buon inglese, un profilo LinkedIn credibile e una domanda intelligente in un videointerview, potrebbe esserci un operatore governativo di un regime ostile.

E l’unica difesa è: non credere, verifica. Monitora. E implementa sistemi che ti permettano di rilevare quando qualcosa non torna.

Questa è la nuova realtà della cybersecurity. La minaccia non viene da fuori. Viene da dentro, perché si presenta come un dipendente.

A presto

Joe