Sophos Firewall v21.5: Nuove funzionalità per la tua sicurezza di rete

Table of Contents

Introduzione

In questo articolo esploriamo gli ultimi aggiornamenti di Sophos Firewall v21.5, pensati per rafforzare la tua sicurezza di rete e semplificare la gestione. Come amministratore IT, apprezzerai in particolare l’integrazione Entra ID Single Sign-On (SSO) per l’accesso VPN e NDR Essentials per il rilevamento delle minacce basato su cloud. Immergiamoci nei dettagli!

Entra ID Single Sign-On: Accesso VPN senza interruzioni (solo per Windows)

Quali vantaggi offre?

L’integrazione Entra ID SSO è un vero valore aggiunto per le aziende che utilizzano Microsoft Entra ID (ex Azure AD). Consente agli utenti di autenticarsi al portal VPN o al client Sophos Connect (versione 2.4 o superiore) con le proprie credenziali Entra ID esistenti, senza dover gestire password VPN separate. Ciò fa risparmiare tempo, riduce l’affaticamento da password e migliora la sicurezza grazie al supporto dell’autenticazione a più fattori (MFA).

Come funziona?

Sophos Firewall v21.5 utilizza OAuth 2.0 e OpenID Connect per un’autenticazione sicura basata su token. Questi protocolli moderni sono più robusti degli standard più datati come SAML o Kerberos, poiché riducono il rischio di furto delle credenziali. Nel portal VPN o nel client Sophos Connect, gli utenti scelgono l’opzione SSO e, se sono già autenticati in Entra ID, l’accesso avviene automaticamente. La MFA aggiunge un ulteriore livello di sicurezza, particolarmente utile in ambienti Microsoft 365 ibridi.

Configurazione

La configurazione di Entra ID SSO in SFOS v21.5 richiede alcuni passaggi, ma è alla portata se segui attentamente i dettagli:

- Configura il server di autenticazione: imposta un server di autenticazione nella Sophos Firewall con l’Azure Application ID. Trovi la guida dettagliata nella documentazione Sophos (Microsoft Entra ID Server).

- Registra le callback URL: aggiungi in Azure le URL del portal VPN e dell’accesso remoto come callback URL, per garantire una comunicazione sicura.

- Importa il file di provisioning: nel client Sophos Connect importa un file di provisioning che contenga il nome del gateway. Ecco un esempio:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: deve corrispondere esattamente alla callback URL definita in Azure, altrimenti la connessione fallirà.

- vpn_portal_port: porta HTTPS standard 443 per la comunicazione sicura.

- check_remote_availability: salta il controllo di raggiungibilità del gateway, utile in ambienti con connettività incostante.

Migrazione: se esegui l’upgrade da una versione precedente di SFOS con Azure AD SSO, Sophos Firewall v21.5 attiverà automaticamente l’SSO, ma dovrai aggiungere manualmente la URI di callback per il portal VPN in Azure.

Per una guida visiva, guarda il video ufficiale (demo Entra ID SSO).

Vantaggi

- Usabilità: niente credenziali VPN separate, ideale per ambienti Microsoft 365.

- Sicurezza: MFA e autenticazione basata su token proteggono dal furto d’identità.

- Efficienza: meno overhead di gestione delle password.

Punti critici

Purtroppo, Entra ID SSO in SFOS v21.5 è disponibile solo per i client Sophos Connect basati su Windows. Gli utenti macOS rimangono esclusi, un grande svantaggio soprattutto negli ambienti misti in cui i Mac sono diffusi. Sophos è in ritardo cronico sugli aggiornamenti per macOS: mentre gli utenti Windows godono dei vantaggi dell’SSO, quelli macOS devono ricorrere a configurazioni IPsec native o a strumenti come Tunnelblick. Ciò complica l’esperienza utente. Sophos ha manifestato interesse per un futuro supporto macOS, ma finché non arriverà, questo resta un evidente punto debole.

Il confronto con i concorrenti è impietoso: Cisco Secure Client supporta l’SSO con Azure AD su macOS (Cisco Secure Client) e Fortinet offre funzioni simili su entrambe le piattaforme con FortiClient (Fortinet FortiClient). Sophos deve colmare il divario.

Altri limiti:

- Flessibilità ridotta: portal VPN, SSL VPN e IPsec devono utilizzare lo stesso server Entra ID SSO.

- Errori occasionali: sono stati segnalati errori di autenticazione in caso di riconnessione; dovrebbero essere risolti nella release generale (Sophos Connect 2.4).

- Documentazione: le guide potrebbero essere più dettagliate, soprattutto per configurazioni ibride complesse.

NDR Essentials: Rilevamento avanzato delle minacce

Che cos’è?

NDR Essentials è una soluzione Network Detection and Response (NDR) basata su cloud, integrata in Sophos Firewall v21.5 e disponibile gratuitamente per i clienti Xstream Protection. Utilizza l’IA per rilevare minacce come la comunicazione Command-and-Control (C2) o domini generati dinamicamente (DGA) nel traffico crittografato, senza incidere sulle prestazioni della firewall.

Come funziona?

SFOS v21.5 estrae i metadati dal traffico TLS crittografato e dalle query DNS, quindi li invia al cloud Sophos Intellix. Qui due motori IA analizzano i dati:

- Encrypted Payload Analysis (EPA): rileva anomalie nel traffico crittografato tramite pattern recognition, senza decrittografia.

- Rilevamento DGA: identifica domini generati dinamicamente, spesso usati dal malware per il C2.

L’architettura cloud alleggerisce la firewall e consente aggiornamenti continui dei modelli IA. Le minacce rilevate ricevono un punteggio da 1 (basso) a 10 (alto) e sono registrate nella firewall. Al momento non c’è un blocco automatico, il che può ridurre i falsi positivi, ma sarebbe utile in futuro.

NDR Essentials vs. versione completa

NDR Essentials è una versione “Lite” che si concentra sul traffico gateway (Nord-Sud). La versione completa di Sophos NDR (Sophos NDR) offre un monitoraggio più ampio, compreso il traffico interno (Est-Ovest), ed è disponibile come appliance virtuale o su hardware certificato. Supporta fino a 40 Gbps e 120.000 connessioni al secondo, ideale per le grandi aziende. Inoltre fornisce approfondimenti dettagliati su dispositivi non protetti, asset IoT e minacce interne, funzioni assenti in NDR Essentials.

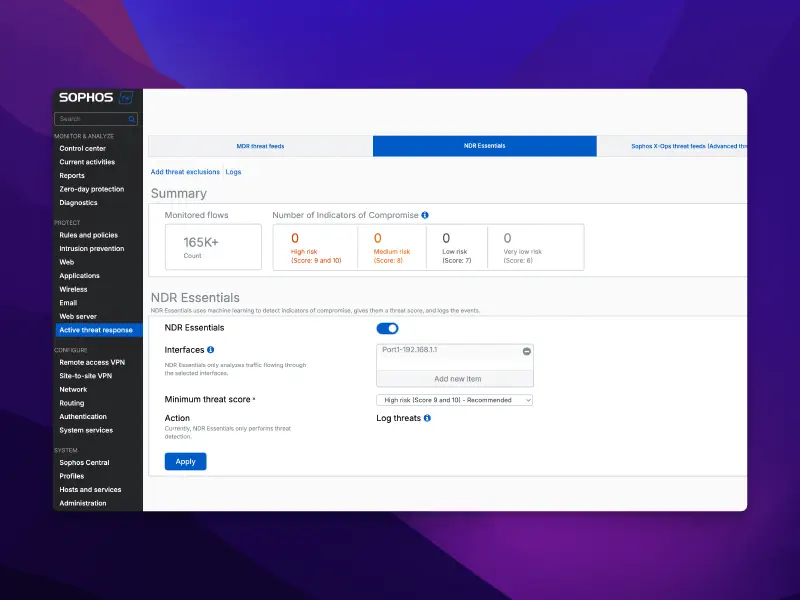

Configurazione

L’attivazione è semplice, come ci si aspetta da Sophos.

- Vai su Active Threat Response > NDR Essentials.

- Attiva la funzione e seleziona le interfacce (ad esempio quelle WAN).

- Imposta il punteggio minimo di minaccia (consigliato: 9-10).

Le rilevazioni sono visibili nel Control Center, in Log Viewer e in Sophos Central. Per i test, usa l’ambiente di prova Sophos (Sophos Test) per simulare attività malevole.

Guide dettagliate sono disponibili nella documentazione (NDR Essentials) o nel video dimostrativo (demo NDR Essentials).

Vantaggi

- Nessun impatto sulle prestazioni: l’analisi cloud non grava sulla firewall.

- Gratuito: incluso per i clienti Xstream Protection.

- Rilevamento efficace: identifica le minacce nel traffico crittografato senza decrittografia.

Punti critici

NDR Essentials è limitato all’hardware XGS e non supporta deployment virtuali o cloud né la modalità HA Active-Active. Ciò ne riduce l’adozione per le aziende con ambienti cloud o ad alta disponibilità. Inoltre, l’attenzione al traffico Nord-Sud è meno completa rispetto alle soluzioni NDR full-featured.

I concorrenti, come Palo Alto Networks, offrono funzioni NDR più estese per il traffico Est-Ovest (Palo Alto NDR). Fortinet FortiNDR è pure più flessibile, sebbene spesso richieda licenze aggiuntive (Fortinet FortiNDR). Sophos si distingue per l’integrazione gratuita, ma i vincoli hardware restano un punto a sfavore.

| Requisito | Dettagli |

|---|---|

| Licenza | Xstream Protection Bundle |

| Hardware | Solo hardware XGS, nessun dispositivo virtuale/cloud |

| Interfacce supportate | Fisiche, VLAN, LAG, Bridge (zone LAN/DMZ) |

| Modalità non supportate | HA Active-Active |

Altre funzionalità in Sophos Firewall v21.5

Miglioramenti a VPN e scalabilità

SFOS v21.5 ottimizza le funzionalità VPN:

- Nomenclatura più chiara: “Site-to-Site” diventa “policy-based”, le interfacce tunnel sono “route-based”, riducendo la confusione.

- Validazione IP Lease Pool: evita conflitti di indirizzi in SSL VPN, IPsec, L2TP e PPTP.

- Applicazione IPsec rigorosa: minimizza gli errori di instaurazione dei tunnel.

- Capacità aumentata: fino a 3.000 tunnel VPN route-based e 1.000 tunnel Site-to-Site RED con 650 dispositivi SD-RED, ideale per reti globali.

Critica: la documentazione sulla capacità dei tunnel potrebbe essere più dettagliata. Fortinet fornisce guide più complete (Fortinet VPN).

Sophos DNS Protection

Gratuito per i clienti Xstream Protection, con novità in Sophos Firewall v21.5:

- Widget nel Control Center: panoramica rapida dello stato.

- Risoluzione problemi migliorata: nuovi log e notifiche.

- Configurazione guidata: procedura passo-passo.

Le funzioni di log, però, potrebbero essere più dettagliate. Cisco Umbrella offre analisi DNS più approfondite, benché a pagamento (Cisco Umbrella).

Miglioramenti della gestione

L’interfaccia utente è stata ottimizzata:

- Colonne delle tabelle personalizzabili: le larghezze delle colonne (ad es. SD-WAN, NAT) sono regolabili e vengono memorizzate.

- Ricerca avanzata: ricerca full-text in route SD-WAN e regole ACL, ad es. per “192.168.1.0” o “Dominio xyz”.

- Configurazione standard: nessuna regola firewall di default, l’azione predefinita è “Nessuna”, aumentando la sicurezza ma richiedendo più attenzione ai nuovi utenti.

- Nuovo font: migliora la leggibilità.

Critica alla velocità dell’interfaccia

Nonostante questi miglioramenti, l’interfaccia di SFOS v21.5 rimane lenta, soprattutto durante il salvataggio delle regole firewall e delle impostazioni WAF. Speravo in un significativo incremento delle prestazioni, ma la UI sembra ferma al 2019. Salvare le regole WAF è un processo interminabile e la reattività non è al livello delle moderne interfacce web. Fortinet e Palo Alto Networks offrono UI più rapide e fluide che non rallentano il flusso di lavoro (Fortinet FortiGate, Palo Alto NGFW). Sophos deve colmare il gap per restare competitiva.

Altri miglioramenti tecnici

- Limite dimensione file WAF: configurabile fino a 1 GB, utile per aziende media.

- Telemetria di sicurezza: monitoraggio in tempo reale delle modifiche ai file di sistema tramite validazione hash.

- Migliorie DHCP: supporta prefissi IPv6 da /48 a /64, migliorando la compatibilità con gli ISP.

- Path MTU Discovery: risolve errori TLS con ML-KEM.

- NAT64: abilita traffico IPv6-to-IPv4 in modalità proxy esplicito, seppur con limitazioni. Cisco offre opzioni NAT64 più flessibili (Cisco NAT64).

| Funzionalità | Dettagli |

|---|---|

| Limite dimensione file WAF | Configurabile fino a 1 GB |

| Telemetria di sicurezza | Monitoraggio in tempo reale delle modifiche ai file di sistema |

| Migliorie DHCP | Prefissi IPv6 /48 – /64, RA/DHCPv6 abilitati |

| Path MTU Discovery | Risolve errori TLS con ML-KEM |

| NAT64 | IPv6-to-IPv4 in modalità proxy esplicito |

Modifiche di licenza

Pur non essendo una novità di Sophos Firewall v21.5, vale la pena ricordare che Sophos ha rimosso i limiti di RAM per licenze virtuali, software e cloud. Ora le licenze sono limitate dai core CPU, aumentando la flessibilità negli ambienti cloud (aggiornamento licenze Sophos).

Considerazioni finali

Sophos Firewall v21.5 offre agli amministratori IT strumenti potenti come Entra ID SSO e NDR Essentials, che migliorano la sicurezza di rete e la gestione degli utenti. Gli aggiornamenti a VPN, protezione DNS e gestione rendono SFOS v21.5 un upgrade solido, soprattutto per le PMI con Xstream Protection. Tuttavia, la mancanza di supporto macOS, i vincoli hardware di NDR Essentials e la lentezza dell’interfaccia sono punti deboli che mettono Sophos in svantaggio rispetto a Cisco, Fortinet o Palo Alto. Ti consiglio di testare la versione Early Access (registrazione EAP) e di condividere il tuo feedback nella community Sophos (Sophos Community). Resta sintonizzato su TrueNetLab per ulteriori aggiornamenti!

Alla prossima, Joe