Sophos Firewall v22 - Nuove funzionalità, hardening e cosa aspettarsi

Table of Contents

Sophos Firewall v22 (SFOS v22) è un aggiornamento di rilievo, incentrato sull’hardening della sicurezza, su una maggiore visibilità e su un’operatività più stabile. La rinnovata architettura Xstream, un kernel rinforzato e nuove funzioni di gestione contribuiscono a ridurre la superficie di attacco e a semplificare il lavoro quotidiano degli admin. Questo articolo offre una panoramica delle principali novità di SFOS v22, le valuta criticamente e spiega cosa cambia per gli amministratori Sophos.

Introduzione

Da ottobre 2025 è iniziata la fase di accesso anticipato per SFOS v22, mentre la versione finale (GA) è prevista per l’inizio di dicembre. L’obiettivo del rilascio è chiaro: il firewall deve essere meno vulnerabile, più facilmente configurabile e più robusto nel funzionamento. La nuova versione offre Secure-by-Design, telemetria più approfondita e molte funzioni che erano state richieste da anni.

Sicurezza integrata: rafforzamento su più livelli

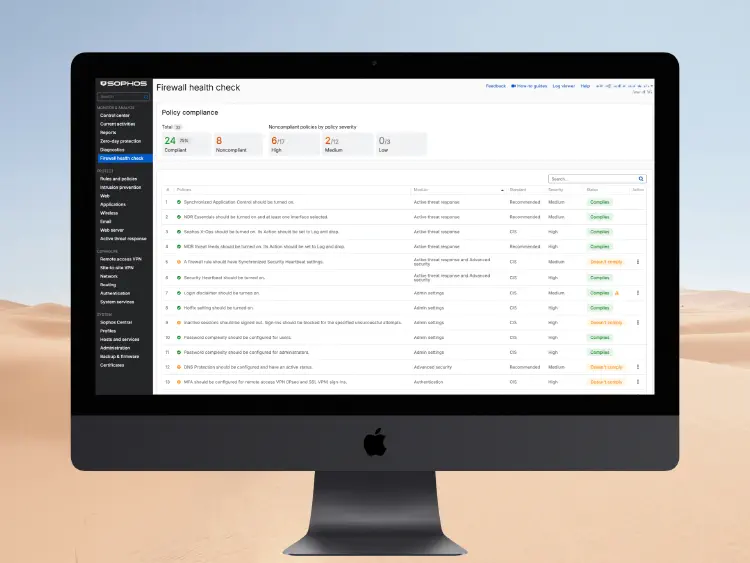

La nuova funzione Health Check verifica la configurazione del firewall rispetto alle best practice e ai benchmark CIS. Mostra:

- Quali impostazioni sono critiche (ad es. MFA mancante, accessi WAN aperti)

- Dove si trova esattamente l’errore (incluso il link alla posizione interessata)

- Come risolverlo

Un widget nella dashboard mostra lo stato generale, mentre la vista dettagliata consente una risoluzione mirata degli errori. Particolarmente utile: le valutazioni in base a “Rischio elevato”, “Rischio medio”, “Rischio basso” e “Superato” facilitano la definizione delle priorità.

L’argomento è così vasto che ho creato un articolo dedicato: Sophos Firewall v22 Health Check - Panoramica completa

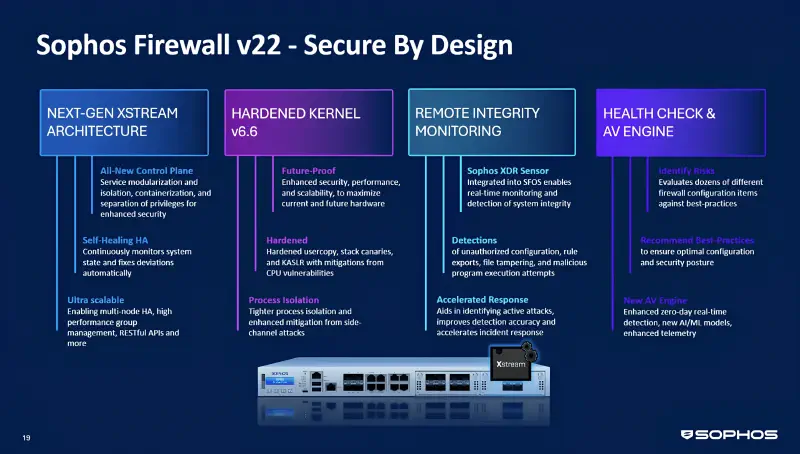

Nuova architettura Xstream: modularità e autoriparazione

La Control Plane è stata ricostruita da zero:

- Servizi come IPS e filtro web sono isolati in container

- Gli errori di un modulo non fanno più andare in crash l’intero sistema

- Il clustering HA verifica autonomamente il proprio stato e corregge eventuali disallineamenti

- Base per future integrazioni di clustering e API

- Primo passo verso servizi firewall on demand (ad es. DPI scalabile)

L’architettura si rifà ai principi moderni dei microservizi e separa rigorosamente le unità funzionali. Per gli ambienti HA è particolarmente rilevante l’autoriparazione migliorata: problemi di sincronizzazione, come quelli causati in passato da servizi bloccati, vengono rilevati e risolti automaticamente.

Più stabilità, minore esposizione agli errori e un chiaro passo verso un’architettura di firewall basata su servizi.

Kernel 6.6+: più isolamento e protezione dagli exploit

Con l’aggiornamento al kernel Linux 6.6 arrivano importanti miglioramenti di sicurezza:

- Protezione contro Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall

- Stack canaries, KASLR, hardening di usercopy

- Namespaces estesi per isolare i processi privilegiati

- Scalabilità migliorata su CPU multicore

Il kernel si allinea così ai sistemi Linux moderni e protegge meglio dagli attacchi a basso livello. Un isolamento più profondo dei processi garantisce ulteriore sicurezza contro gli attacchi side-channel, che di recente hanno nuovamente preso di mira anche i sistemi embedded.

Remote Integrity Monitoring: il firewall si monitora da solo

Un’altra novità di rilievo:

- Il sensore XDR è ora integrato nel firewall

- Rileva, ad esempio, l’esportazione delle regole, l’avvio di processi e la manomissione di file

- Le segnalazioni vengono inviate a Sophos Central

- Rileva anche manomissioni interne o l’esecuzione di comandi shell via CLI

- Gli eventi sono corredati di timestamp, utente e origine

Un passo verso un sistema di Intrusion Detection host-based direttamente sul firewall. Per audit e report di conformità, questi dati possono essere integrati con MDR o SIEM. In questo modo si ottiene visibilità anche su attività sospette degli amministratori o su deviazioni dalle policy operative.

Control Plane Xstream di nuova generazione

- Una nuova base per sicurezza e scalabilità: la Control Plane è modularizzata e separa rigorosamente i servizi centrali (IPS, Web, TLS). Ogni servizio è isolato, può essere riavviato separatamente e non impatta sugli altri processi.

- Indipendente da hardware e ambiente: l’ottimizzazione mira alle moderne CPU multicore. Comportamento e prestazioni sono coerenti su appliance hardware, VM e cloud.

- Alta disponibilità migliorata con autoriparazione: nei setup HA il sistema monitora i disallineamenti e lo stato di sincronizzazione e interviene automaticamente, con una chiara separazione tra data path e control path.

- Prospettiva tecnica e futuro: preparazione a clustering a n nodi, containerizzazione più ampia e API REST complete per l’automazione.

- Rilevamento e risposta: threat intelligence potenziata

- Threat Feeds anche per NAT e WAF: Sophos Threat Feeds si applicano ora anche alle regole DNAT e WAF. Gli indirizzi IP malevoli vengono bloccati all’ingresso del firewall, sia per server interni sia per portali utente. Questo riduce sensibilmente la superficie di attacco.

ATR-Logging: meno rumore, eventi più chiari

- I tentativi di brute force possono essere filtrati in modo mirato

- Gli eventi sono categorizzati in base a Threat Feed, NDR, MDR

- I log indicano chiaramente: ‘attacco rilevato, bloccato, motivo XY’

- I punteggi di NDR Essentials ora compaiono nei log

Gli admin ottengono così il contesto più rapidamente, senza dover passare tra più piattaforme. Particolarmente utile negli incidenti ad alta dinamica, ad esempio il credential stuffing.

NDR Essentials: threat score nel log, regione selezionabile

- L’NDR Threat Score appare direttamente nei log

- Si può selezionare il data center per l’analisi (ad es. UE)

- Configurabile in conformità al GDPR

Questo abbassa la barriera d’ingresso per le piccole aziende che finora hanno evitato NDR per motivi di protezione dei dati.

Integrazione in XDR/MDR: maggiore visibilità

- I dati di integrità del firewall confluiscono in Sophos Central

- Correlazione con la telemetria di endpoint e cloud

- Base per Managed Detection & Response

- Rilevamento precoce di aggressori in movimento laterale

Sophos integra così il firewall più profondamente nel concetto di Detection & Response, rendendolo parte attiva della difesa.

Amministrazione e monitoraggio: maggiore comodità

- SNMP: è possibile monitorare le temperature di CPU/NPU, PoE e PSU, incluse le MIB ufficiali

- sFlow: fino a 5 collector, campionamento liberamente configurabile

- WebAdmin più veloce: il cambio di pagina non blocca più la UI

- Interfacce VPN: funzione di ricerca/filtro utile con molte interfacce XFRM

- Accesso API: fino a 64 IP/oggetti ammessi, configurabile in ‘Administration’

- TLS 1.3: WebAdmin, VPN-Portal e User-Portal ora utilizzano la crittografia più recente

- Instant Web Category Alerts: notifica in caso di accesso a categorie web definite (ad es. ambienti scolastici)

- Paginazione migliorata: soprattutto per elenchi lunghi (ad es. regole firewall, oggetti)

Controllo di accesso all’API

L’accesso all’API di amministrazione può essere limitato a indirizzi IP, range o oggetti di rete (fino a 64 voci). Raccomandazione: consentire solo le reti di management, abilitare il logging e verificare regolarmente gli accessi.

Aggiornamenti firmware via SSL con certificate pinning

Gli endpoint di aggiornamento vengono validati via SSL, inclusa la tecnica di certificate pinning. In ambienti con policy di egress restrittive, inserire gli FQDN di destinazione nelle allowlist.

HTTP/2 e TLS 1.3 per l’accesso al dispositivo

WebAdmin, portale utente e portale VPN supportano HTTP/2 e TLS 1.3 per handshake più rapidi e suite di cifratura aggiornate.

Soprattutto per installazioni più grandi o ambienti MSP, si tratta di miglioramenti benvenuti.

Funzioni in stile UTM in SFOS

- Il WAF ora può richiedere l’MFA

- OTP con SHA-256/512

- Log di audit con esportazione dello stato prima/dopo (XML)

- Gestione delle sessioni migliorata sul WAF (gestione degli ID di sessione tramite il firewall)

- Compatibilità con token hardware OTP esistenti

Log di audit trail in dettaglio

Nella fase 1 si registrano le modifiche a regole firewall, oggetti e interfacce con stato prima/dopo. Download tramite Diagnostics > Logs (configuration-audit.log). In prospettiva, visibilità diretta nel Log Viewer.

Questi punti sono importanti per i clienti che vogliono/devono migrare da UTM 9. La roadmap per le soluzioni sostitutive SG-UTM viene così ulteriormente consolidata. Fino a luglio 2026 non manca molto: v22 elimina alcuni degli ultimi ostacoli alla migrazione.

Upgrade a SFOS v22: percorsi, durata e indicazioni

- EAP disponibile, GA previsto per dicembre 2025

- L’upgrade verifica la dimensione del disco ed estende automaticamente la partizione root se necessario (il primo avvio può richiedere più tempo)

- Percorsi tipici: release v20/21 correnti -> direttamente v22; installazioni più datate potrebbero richiedere prima l’aggiornamento a una MR supportata

- Prima di ogni upgrade: creare un backup, preparare correttamente il cluster HA, pianificare la finestra di manutenzione

- Dopo l’upgrade: eseguire l’Health Check e gestire con priorità le segnalazioni

Importante: i backup sono obbligatori, soprattutto con HA, SD-WAN e setup multi-partition.

Impressioni personali dopo 1 settimana

- Health Check: fornisce indicazioni immediatamente azionabili. In entrambi i setup ha messo in evidenza impostazioni predefinite deboli e vecchi residui dimenticati. Il link diretto alla sezione interessata fa risparmiare tempo. Particolarmente utile per gli amministratori dei firewall che configurano di rado e hanno bisogno di una checklist chiara.

- Architettura Xstream: i moduli sono monitorabili separatamente e si sono dimostrati stabili. Nel lab HA non è stato necessario alcun intervento manuale per piccoli problemi di sincronizzazione.

- Logging/ATR/NDR: i campi di contesto aggiuntivi nei log facilitano la correlazione con Central. Gli score NDR nei log sono utili nella pratica.

- SNMP/sFlow: le MIB SNMP si sono integrate senza attriti nel monitoraggio esistente. sFlow ha fornito sufficiente visibilità senza l’overhead dei PCAP completi.

- Third-party Threat Feeds (NAT/WAF): gli indirizzi IP malevoli noti vengono bloccati in modo affidabile al perimetro, anche con port forwarding e regole WAF. Nel mio lab il blocco funziona; il logging delle corrispondenze, nonostante l’opzione attivata, al momento non compare. Attendo EAP2 o GA e lo testerò di nuovo.

Parole finali

SFOS v22 non è un aggiornamento cosmetico, ma un upgrade di profonda portata architetturale. La nuova base Xstream, l’Health Check e le estensioni API rendono il firewall più robusto e pronto per il futuro.

Chi oggi gestisce una Sophos XGS dovrebbe prendere in considerazione v22: ne vale la pena sia per la sicurezza sia per il lavoro quotidiano degli admin.

Nel lungo periodo, Sophos pone così le basi per un’architettura firewall containerizzabile, con integrità garantita e gestione automatizzata. È la direzione giusta in un’epoca in cui i firewall devono fare ben più che bloccare pacchetti.

Peccato, però, che in un rilascio così grande persistano alcune debolezze note. La GUI è ancora lenta in alcuni punti: soprattutto passando fra le regole firewall, i tempi di caricamento si fanno sentire. Inoltre, nelle viste elenco (ad es. tabelle delle regole firewall o di IPsec) le colonne non si possono ancora nascondere singolarmente, il che riduce la chiarezza complessiva. Anche il Log Viewer perde le impostazioni dei filtri dopo ogni riavvio, e le regole NAT non si possono né clonare né raggruppare. Mancano anche statistiche o indicatori grafici di stabilità per le connessioni IPsec.

A mio avviso sono punti che Sophos dovrebbe affrontare con urgenza nel prossimo major update, per migliorare l’esperienza d’uso e facilitare le attività quotidiane degli amministratori.

A presto, Joe