チーム内の敵:北朝鮮ITワーカーのトリック

Table of Contents

私は仕事でもプライベートでも、ほぼ毎日サイバーセキュリティに向き合っています。ファイアウォールの監査、ログ分析、ペネトレーションテストのシナリオ検証、そしてあらゆる規模の企業のIT管理者との対話。そのたびに痛感することがあります。多くのIT管理者は、「自分たちが過小評価しているリスク」の正体をそもそも理解していないということです。

多くの人が真っ先に思い浮かべるのは、ランサムウェアやフィッシング、そしてファイアウォールを突破しようとする外部のハッカーでしょう。それ自体は当然、間違いではありません。私たちは、そうした「古典的な脅威」と共に育ってきました。

しかし、もう一つまったく別種の攻撃形態があります。しかも、はるかに歴史が古く、はるかに洗練されているものです。内部に潜む敵です。

2023年の夏に起きたある事件は、今振り返っても非常に示唆に富んでいます。そこでは、北朝鮮という国家レベルのハッカー集団が、単一企業を超えて、文字通り「スパイのネットワーク」をどのように構築しているのかが浮き彫りになりました。そして最も恐ろしい(あるいは皮肉な)点は、実際にハードウェアを提供している人たち自身が、自分が誰に協力しているのかを理解していない場合が多いという事実です。

Christina Chapman とアリゾナの「ラップトップファーム」

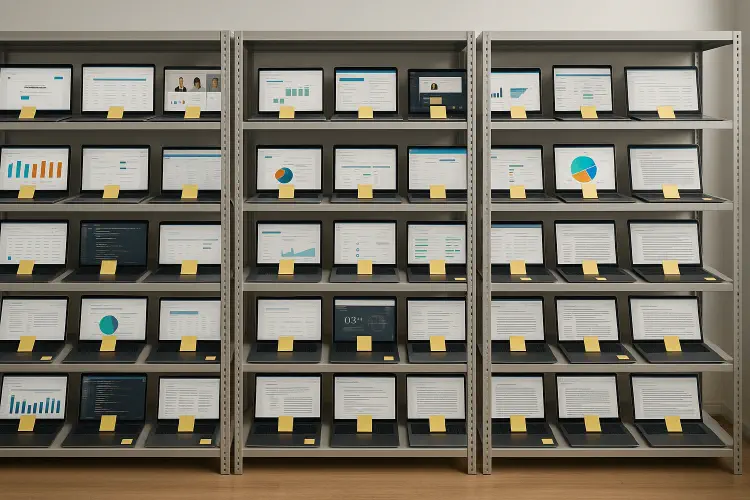

2023年10月、FBIはアリゾナ州のごく普通の一軒家に捜索令状を持って踏み込みます。そこで捜査官たちが目にしたのは、異様な光景でした。90台以上の稼働中のラップトップ。1台1台にカラフルな付箋が貼られ、きれいにラベリングされた金属ラックに秩序立って並べられている。部屋全体が、いわゆる「ラップトップファーム」と化していたのです。

家の持ち主は Christina Chapman。50代半ば、自宅で仕事をし、ときどきSNSに投稿する、ごく普通の人物。見た目には特に怪しいところもなく、違和感もありません。

しかし、だからこそ「完璧な隠れ蓑」でもありました。

Chapman は、いわゆるスパイとして意図的にリクルートされたわけではありません。彼女は単に「利用された」のです。そして、その黒幕は北朝鮮でした。

すべての始まり:1通の LinkedIn メッセージ

2020年、Christina Chapman は LinkedIn 経由で1通のメッセージを受け取ります。「Alexander the Great」を名乗る人物からのコンタクトです。そこには、一見すると何の変哲もない業務依頼が書かれていました。ラップトップを受け取り、セットアップしてほしいという内容です。

1台あたりの報酬は、月300ドル程度。

聞こえはまともで、仕事の内容も簡単そうに思えます。当時、Chapman は厳しい状況に置かれていました。母親ががんを患っており、その治療費が必要だったのです。

彼女はこのオファーを受け入れます。

Chapman が知らなかったのは、メッセージを送ってきた人物が「Alexander the Great」などではないということです。その正体は北朝鮮のハッカー。そして彼女が受け取るラップトップは、米国企業の従業員アカウントをすでに侵食した上で発行された業務用端末でした。これらのラップトップは、北朝鮮のプログラマーが、米国人従業員になりすまして平壌からリモート勤務するための踏み台として利用されていたのです。

巧妙に設計されたメカニズム

このスキームは、次のような流れで成立していました。

偽の職務プロファイルの作成 北朝鮮のプログラマーは、架空の LinkedIn プロファイルを大量に作成します。盗まれた顔写真、コピーされた資格証明書、AIで生成した応募動画まで駆使します。そうして作ったアカウントから、Upwork や Fiverr、あるいは大企業に直接応募するのです。

企業ネットワークへの侵入 彼らは採用されます。企業側は本物の従業員だと信じているため、業務用ラップトップを発送します。そこには、実際の社内システムへのアクセス権が付与されています。

位置情報という制約 これらの端末は、本来であれば米国内のみで利用される前提になっています。GPSタグ、位置情報のチェック、各種モニタリング――カリフォルニア在住のはずの従業員が、実は中国や北朝鮮からアクセスしていることは、本来であれば容易に検知されるはずです。

「解決策」としての Chapman そこで登場するのが Christina Chapman。彼女は企業から送られてきた端末を受け取り、パスワードを書き留め、AnyDesk などのリモートアクセスソフトをインストールします。平壌にいる北朝鮮のハッカーは、その端末にリモート接続し、Chapman のアリゾナの住所からアクセスしているように見せかけて作業します。企業から見れば、すべて「米国内からのアクセス」に見えるわけです。

追加のカモフラージュ このネットワークは、実在の米国人の「氏名」「Social Security Number」「住所」といった個人情報も盗み出します。その情報を使って新しい銀行口座を開設し、給与の振込先として指定します。企業が支払った給与は一旦そこに入り、その後、北朝鮮へと送金されます。

Christina Chapman のケースでは、この仕組みが3年間も発覚せずに継続していました。

追い詰められていく構図

Chapman の背後にいた人物とのチャットログからは、彼女が比較的早い段階で、自分のしていることが違法行為であると自覚していたことが読み取れます。不安になり、「危険すぎる」「やめたい」と何度も書き込んでいます。

しかし、その後、母親が亡くなります。医療費は支払えたものの、その時にはすでに彼女はこのスキームに深く組み込まれていました。金銭的にも、心理的にも、抜け出せない状態になっていたのです。

それでも彼女は、そのまま続けてしまいます。

どうやって発覚したのか

2023年、思わぬところから異変が見つかります。サイバーセキュリティ企業 Palo Alto Networks のセキュリティアナリストが、ある不審な挙動に気付きます。同社の従業員の LinkedIn プロフィールが、北朝鮮のIPアドレス経由で更新されていたのです。

本来あり得ない状況です。

社内調査が始まりました。すぐに判明したのは、「怪しいログインが数件」というレベルの話ではないということです。9人の従業員アカウントが北朝鮮と直接つながっていることが分かります。そして、そのうち3人は、会社支給のラップトップの配送先として同じ住所を指定していました。

アリゾナの一軒家。Christina Chapman の自宅です。

2023年10月、FBI が踏み込み、90台のラップトップを押収します。捜査の結果、Chapman が309社の米国企業のネットワークへの侵入を支援していたことが明らかになります。その中には、Fortune 500 企業である Nike(北朝鮮のワーカー1人に対して約7万5,000ドルを支払っていた)、コミュニケーション・プラットフォームの Jeenie、人材サービスの DataStaff、米国トップ5に入るテレビネットワーク、シリコンバレーのテクノロジー企業、航空宇宙メーカー、米国の自動車メーカー、ラグジュアリー小売企業、著名な米メディア・エンターテインメント企業などが含まれていました。そこで支払われた給与総額は1,710万ドルに達し、そのまま北朝鮮に流れていました。

2025年7月24日、Christina Chapman に判決が下ります。102カ月(8年6カ月)の禁錮刑。彼女は罪状を認め、反省の意を示しましたが、すでに手遅れでした。

なぜ「どの企業にも起こりうる」のか

ここまでの話はアリゾナ固有のケースではありません。実際、複数の国際企業が、すでに北朝鮮のITワーカーと契約を結んでしまっています。それに気付くのは、たいてい「すべてが手遅れになったあと」です。

同じ文脈で、もう一つの事例があります。ベルリンで開発チームを立ち上げたドイツ人起業家、Memo のケースです。彼は3人の「プログラマー」を採用しました。高いスキル、流暢な英語、印象的なポートフォリオ。チームリードは「Ryosuke Yamamoto」と名乗っています。

最初のうちは順調でした。開発スピードも速く、コードもきちんと上がり、プロジェクトは順調に進んでいるように見えました。

ところが、数カ月すると様子が変わります。プログラマーたちは、同じような質問を繰り返すようになります。過去に自分たちでやったことを忘れているように見え、突然、明らかにレベルが落ちたような振る舞いをし始めるのです。3カ月で終わるはずだったプロジェクトが、6カ月、9カ月と伸びていきます。

これは典型的な兆候です。プログラマーが「急に無能になった」のではなく、同じアカウントを別の人物が使い回している可能性が高いのです。北朝鮮のITセルは、マフィアのような組織構造を取っています。各ユニットが自前で資金を調達しなければならず、プログラマーは定期的にローテーションされます。1日の生活リズムも過酷で、1日14〜16時間の労働、監視付き、ノルマあり、といった状況です。

Memo はその異常に気付き、自ら調査を始めました。そして最終的に、ビデオ会議で対面している人物が、そもそも「応募時に提示された人物」と同一ではないことを突き止めます。

これは地政学的に何を意味するのか

ここで扱っているのは、単なる詐欺スキームではありません。国家主導の経済スパイ活動であり、北朝鮮に年間数億ドル規模の資金をもたらしている仕組みです。

国連安全保障理事会の推計によれば、こうしたITワーカー詐欺から北朝鮮に流れている資金は、年間2億5,000万〜6億ドルに達すると見積もられています。その資金は、直接的に以下の目的に使われているとされています。

- 北朝鮮の核開発プログラム

- 各種ミサイル試験

- 新たな戦略兵器の開発

北朝鮮は厳しい経済制裁を受けており、通常の国際取引を通じて外貨を稼ぐことができません。その結果、国家としてサイバー犯罪に舵を切っています。初期の段階では暗号資産の窃盗、次に銀行強盗(サイバー攻撃)と続き、現在は数千の偽ITプロフィールを通じて西側企業に侵入するモデルにまで進化しています。

2025年10月の最新の推計では、世界中で1,000〜2,000人の北朝鮮ITワーカーがアクティブに活動しているとされています。その拠点は、中国、ロシア、ラオス、カンボジアなど、多岐にわたります。

米国は、北朝鮮の金融詐欺オペレーションに関する情報提供に対して最大500万ドルの懸賞金を提示している状況です。

ITセキュリティに何をもたらすのか

私自身が最も深刻に受け止めているのは、この脅威が「内部」からやってくる、という点です。

リモートワーク、クラウドアクセス、フリーランス・プラットフォーム――これらは現代のビジネスにとって欠かせない正当なツールです。しかし同時に、新たな攻撃面を開く入口でもあります。

従来のセキュリティアーキテクチャは、概ね次のような前提で設計されてきました。

- 外側に強固なファイアウォール

- 内側は「トラステッドゾーン」

- 一度内側に入った主体は、基本的に信頼される

しかし、もし「内側にいるはずの人物」が、本当は別人だったとしたらどうでしょうか。

Christina Chapman 自身は、技術的な脅威ではありませんでした。彼女は「インフラ」でした。彼女こそがゲートウェイだったのです。本当の脅威は、別大陸である平壌に座り、偽名を使いながら企業ネットワークの内部にアクセスしていたのです。

どう守るか(実務レベルの話)

さまざまな政府機関が具体的な対策を提示しています。そこに、私自身の現場経験からの視点を少し加えて整理します。

1. 応募者の本人性を「本当に」検証する

ビデオ面接は重要ですが、それだけでは不十分です。

- 不自然に長い沈黙がないか

- カンペを読んでいるような視線の動きがないか

- 背景が実在の空間に見えるか、それともグリーンスクリーン/合成のように見えないか

- 最新のAIツールはビデオインタビュー自体を偽造できることが、すでに実証されています。

前職の雇用主には必ず「生の」コンタクトを取ること。履歴書に書かれたメールアドレスではなく、企業名から公式の電話番号を調べ、そこに直接電話をかけて確認します。

バックグラウンドチェックを積極的に活用する。LinkedIn の本人確認、国内外の信用情報機関による照会なども組み合わせてください。

2. リモート環境をジオフェンシングとMFAで固める

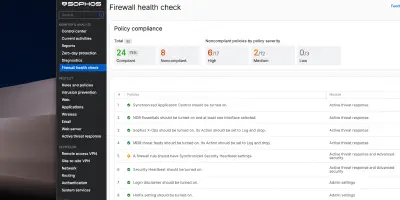

ジオフェンシング:業務用ラップトップへのアクセス元が、北朝鮮や中国などのIPレンジからのものであれば、自動的にアラートを上げる仕組みを導入します。

すべてのクリティカルなシステムに Multi-Factor Authentication(多要素認証)を適用すること。パスワードだけでは不十分です。SMS 認証も安全とは言えません(乗っ取りが可能です)。ハードウェアトークンや TOTP アプリを標準にすべきです。

セッション時間の制限や検知も重要です。誰かが1日14〜16時間連続で作業しているなら、それは北朝鮮型のシフト勤務の兆候かもしれません。

3. ネットワークを「振る舞い」で監視する

IPアドレスのログを精査し、複数の従業員アカウントが同一IPからアクセスしていないか確認します。これは非常に分かりやすい異常値です。

DNSクエリをモニタリングし、既知の北朝鮮系 Command & Control サーバーや怪しいインフラへの通信が発生していないかを監視します。

タイムゾーンの分析も有効です。「米国在住」という設定の従業員が、常に UTC 2:00〜8:00(北朝鮮時間の通常稼働帯)にアクティブだとしたら、疑うべきです。

4. ハードウェア配布は中央集権的かつトレーサブルに

やってはいけないパターン:従業員が自分でラップトップを発注し、会社が支払う。

あるべき姿:IT部門が一元管理し、支給端末はすべて社内のプロセスを通じて配布すること。MDM(Mobile Device Management)の導入は必須に近いです。

トラッキング:すべての端末に一意なシリアルIDを紐づけ、誰にいつ支給したかを記録します。

5. 「レッドフラグ」を知り、無視しない

- 新しい従業員が、すでに説明した内容を何度も質問してくる。

- リモートワーカーが、常に通常とはかけ離れた時間帯にのみ稼働している。

- ジュニア開発者なのに、突然、過去の実力とかけ離れた高度なコードを提出してくる。

- 会議ごとに Web カメラ映像の雰囲気が微妙に違う(同一人物ではなく複数人が同じ名前を使い回している可能性)。

- オンボーディングが異様に遅れ、「連絡がつかない」「準備が整わない」という理由ばかりが続く。

結論:信頼はセキュリティモデルではない

Christina Chapman のケースが示している本質は、脅威はしばしば「外部のふりをした内部」からやってくるということです。

私たちはしばしば、「契約書にサインしている」「LinkedIn の評価が高い」「ビデオコールで感じが良かった」といった理由で、その相手を「信頼できる」とみなしてしまいます。

しかし、もはやそれは通用しません。

北朝鮮の IT ワーカー・スキームは、例外的なレアケースではありません。すでに一つのビジネスモデルになっています。国家レベルのハッカー集団が、次のことを冷静に理解した上で構築したビジネスモデルです。

- リモートワークは当たり前になった。

- フリーランス・プラットフォームは完全に定着した。

- ビデオインタビューは偽造可能になった。

- 多くのIT管理者は、外部脅威には目を光らせるが、内部脅威には十分な注意を払っていない。

だからこそ、この手口は機能してしまうのです。

急成長している企業や、コスト削減圧力の強い組織ほど、この種の詐欺に対して脆弱です。採用には時間がかかり、バックグラウンドチェックにはコストがかかります。一方、ビデオインタビューは楽で、相場より20%安い優秀なプログラマーは非常に魅力的に見えます。

しかし、ここであらためて、すべてのIT管理者、セキュリティ担当者、採用責任者は自問する必要があります。

「自分はいま、本当に『実在の本人』と話しているとどうやって確信できるのか?」

正直に答えれば、多くの場合、その確信はありません。

だからこそ、Christina Chapman のストーリーは重要なのです。彼女は、アリゾナの一軒家からラップトップを転送していただけの1人の女性ではありません。はるかに大きな現実の象徴です。私たちが生きているデジタル世界は、見た目ほど透明ではないという現実の。

流暢な英語、魅力的な LinkedIn プロフィール、ビデオインタビューでの知的な受け答え。その背後には、全く別の政権のエージェントが座っているかもしれません。

唯一の防御策はこうです。 信じ込まないこと。検証すること。監視すること。そして、何かがおかしいときに、それを検知できる仕組みをあらかじめ用意しておくこと。

これが、新しいサイバーセキュリティの現実です。脅威は外からだけ来るのではありません。内部の「従業員」を装ってやってくるのです。

では、また。

Joe