Sophos Firewall v21.5:ネットワークセキュリティを強化する新機能

Table of Contents

はじめに

本記事では、Sophos Firewall v21.5 に加わった最新アップデートを取り上げます。これらはネットワークセキュリティを強化し、運用管理をシンプルにします。IT 管理者であるあなたは、VPN アクセス用の Entra ID シングルサインオン (SSO) 連携 やクラウド型脅威検知 NDR Essentials を特に高く評価するでしょう。それでは詳しく見ていきましょう。

Entra ID シングルサインオン:シームレスな VPN アクセス(Windows のみ)

何が得られるのか?

Microsoft Entra ID(旧 Azure AD)を利用する企業にとって、Entra ID SSO 連携は大きなメリットです。ユーザーは既存の Entra ID 資格情報で VPN ポータルや Sophos Connect クライアント(バージョン 2.4 以降)にサインインでき、VPN 用の別パスワードを管理する必要がありません。時間を節約し、パスワード疲労を軽減し、かつ多要素認証 (MFA) によってセキュリティを向上させます。

仕組み

Sophos Firewall v21.5 は OAuth 2.0 と OpenID Connect を採用し、安全なトークンベース認証を実現します。これらの最新プロトコルは SAML や Kerberos などの旧方式より堅牢で、パスワード窃取のリスクを抑制します。ユーザーは VPN ポータルまたは Sophos Connect クライアントで SSO オプションを選択し、すでに Entra ID にサインインしていれば認証は自動で完了します。MFA が追加の防御層となり、特にハイブリッド Microsoft 365 環境では有効です。

設定方法

SFOS v21.5 で Entra ID SSO を有効にするにはいくつかの手順が必要ですが、ポイントを押さえれば難しくありません。

- 認証サーバーを構成: Sophos Firewall で Azure アプリケーション ID を用いた認証サーバーを作成します。詳細は公式ドキュメント(Microsoft Entra ID Server)を参照してください。

- コールバック URL を登録: VPN ポータルとリモートアクセスの URL を Azure 側にコールバック URL として追加し、安全な通信経路を確保します。

- プロビジョニングファイルをインポート: Sophos Connect クライアント用にゲートウェイ名を含むプロビジョニングファイルをインポートします。例は以下のとおりです。

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: Azure で登録したコールバック URL と完全一致させる必要があります。一致しない場合、接続は失敗します。

- vpn_portal_port: 443(HTTPS 標準ポート)を使用。

- check_remote_availability: ゲートウェイ到達性のチェックをスキップします。不安定な接続環境で便利です。

移行: 旧 SFOS から Azure AD SSO を使用していた場合、Sophos Firewall v21.5 は自動で SSO を有効化しますが、Azure 側で VPN ポータル用のコールバック URI を手動で追加する必要があります。

視覚的なステップは公式動画(Entra ID SSO デモ)を参照してください。

利点

- ユーザーフレンドリー: Microsoft 365 環境で追加の VPN 資格情報が不要。

- 高セキュリティ: MFA とトークンベース認証で ID 盗難を防止。

- 効率化: パスワード管理の手間を削減。

注意点

残念ながら、SFOS v21.5 の Entra ID SSO は Windows 版 Sophos Connect クライアントでしか利用できません。macOS ユーザーは対象外で、混在環境では大きな痛手です。Sophos は macOS の対応が恒常的に遅れており、Windows ユーザーが SSO の恩恵を受ける一方、macOS ユーザーはネイティブ IPsec 設定や Tunnelblick など代替手段に頼らざるを得ません。Sophos は将来的な macOS 対応を示唆していますが、現時点では明確な欠点です。

競合製品は優位にあり、Cisco Secure Client は macOS でも Azure AD SSO をサポートし、Fortinet は FortiClient で両プラットフォームをカバーしています。Sophos は急速に追いつく必要があります。

追加の弱点:

- 柔軟性の欠如: VPN ポータル、SSL-VPN、IPsec は同一の Entra ID SSO サーバーのみを使用可能。

- 接続再開時のエラー: 再接続時に認証エラーが報告されており、一般提供リリースで修正予定(Sophos Connect 2.4)。

- ドキュメント不足: 特に複雑なハイブリッド構成では手順が不十分。

NDR Essentials:高度な脅威検出

これは何か?

NDR Essentials は Sophos Firewall v21.5 に統合されたクラウド型 Network Detection and Response (NDR) 機能で、Xstream Protection 契約者に無償提供されます。AI を活用し、暗号化通信に潜む Command-and-Control (C2) や DGA(動的生成ドメイン)を検出しながら、ファイアウォール性能に影響を与えません。

仕組み

SFOS v21.5 は TLS 暗号化通信と DNS クエリのメタデータを抽出し、Sophos Intellix Cloud に送信します。クラウドでは 2 つの AI エンジンが分析します。

- Encrypted Payload Analysis (EPA): 復号せずに暗号化トラフィックの異常をパターン認識。

- DGA 検出: マルウェアが C2 通信に利用する DGA ドメインを識別。

クラウドアーキテクチャによりファイアウォールの負荷を排除し、AI モデルが継続的に更新されます。検出した脅威には 1(低)~10(高)のスコアが付与され、ファイアウォールに記録されます。現時点で自動ブロックは行われませんが、誤検知を減らせる利点があります。将来的な自動防御の実装が期待されます。

NDR Essentials とフルバージョンの比較

NDR Essentials は「ライト版」で、主にインターネット出入り口(南北トラフィック)を対象とします。フル版 Sophos NDR は仮想アプライアンスまたは認定ハードウェアとして提供され、最大 40 Gbps、12 万接続/秒を処理でき、大規模企業向けです。内部トラフィック(東西)や未管理デバイス、IoT 資産の詳細分析を行える点が Essentials 版との大きな違いです。

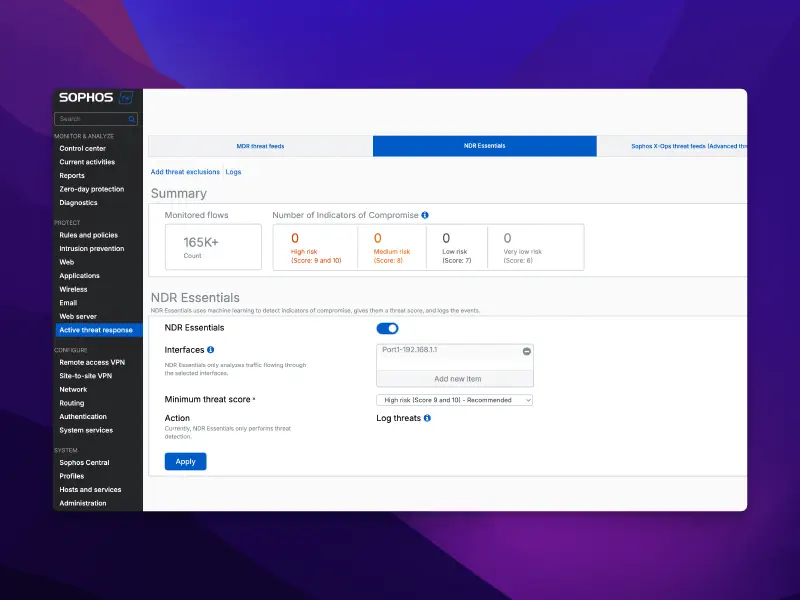

有効化手順

設定は簡単で、Sophos らしい手軽さです。

- Active Threat Response > NDR Essentials へ移動

- 機能を有効化し、対象インタフェース(例:WAN)を選択

- 最小脅威スコアを設定(推奨:9~10)

検出結果は Control Center、Log Viewer、Sophos Central で確認できます。テストには Sophos テスト環境(Sophos Test)を利用すると攻撃シナリオを模擬できます。

詳しい手順はドキュメント(NDR Essentials)またはデモ動画(NDR Essentials Demo)をご覧ください。

利点

- 性能に影響なし: クラウド解析でファイアウォール負荷ゼロ。

- 無償: Xstream Protection 契約者に標準搭載。

- 高い検出精度: 復号せずに暗号化通信内の脅威を検出。

注意点

NDR Essentials は XGS ハードウェアに限定され、仮想・クラウド導入や HA アクティブ-アクティブには非対応です。クラウド移行や高可用性構成を持つ企業には制約となります。また、南北トラフィック中心のため、フル NDR ソリューションほど包括的ではありません。

競合の Palo Alto Networks は NGFW で東西トラフィックも含む広範な NDR 機能を提供し、Fortinet FortiNDR も柔軟ですが追加ライセンス費が発生することが多いです。Sophos は無償統合が強みですが、ハードウェア制限は明確な弱点です。

| 要件 | 詳細 |

|---|---|

| ライセンス | Xstream Protection バンドル |

| ハードウェア | XGS ハードウェアのみ、仮想/クラウドデバイスは不可 |

| 対応インタフェース | 物理、VLAN、LAG、ブリッジ (LAN/DMZ ゾーン) |

| 非対応モード | HA アクティブ-アクティブ |

Sophos Firewall v21.5 のその他の新機能

VPN とスケーラビリティの改善

SFOS v21.5 では VPN 機能が強化されています。

- 名称の明確化: 「Site-to-Site」が「policy-based」に、「トンネルインタフェース」が「route-based」に変更され、混乱を解消。

- IP プール検証: SSL-VPN、IPsec、L2TP、PPTP でアドレス競合を防止。

- 厳格な IPsec Enforcement: トンネル確立エラーを低減。

- 容量拡大: 最大 3,000 route-based VPN トンネル、1,000 Site-to-Site RED トンネル、SD-RED デバイス 650 台をサポート。大規模ネットワークに最適。

課題: トンネル容量のドキュメントが不足気味です。Fortinet はより詳細なガイドを提供しています。

Sophos DNS Protection

Xstream Protection 契約者に無償提供される Sophos DNS Protection も SFOS v21.5 で強化されました。

- Control Center ウィジェット: ステータスを即座に把握。

- トラブルシューティング強化: 追加ログと通知で原因特定を容易に。

- 案内付きセットアップ: ステップバイステップで導入手順をガイド。

ただしログ機能は詳細が不足気味で、Cisco Umbrella の方が包括的な DNS 分析を提供します(有料)。

管理機能の向上

UI は次の点で改善されています。

- 列幅のカスタマイズ: SD-WAN や NAT の表で列幅を調整でき、設定が保存されます。

- 拡張検索: SD-WAN ルートや ACL でフリーテキスト検索(例: 「192.168.1.0」や「Domain xyz」)。

- デフォルト構成変更: 既定のファイアウォールルールがなくなり、標準動作が「拒否」に。セキュリティ向上だが初心者には注意が必要。

- 新フォント: 可読性を改善。

UI 性能に関する批判

これらの改善にもかかわらず、SFOS v21.5 の UI は依然として遅く、特にファイアウォールルールや WAF 設定の保存時に顕著です。2019 年頃のテクノロジーに感じられ、WAF ルール保存は待ち時間が長く、生産性を妨げます。Fortinet や Palo Alto Networks の UI の方が高速でレスポンシブであり、Sophos は競合に追いつく必要があります。

その他の技術的改善

- WAF ファイルサイズ上限: 最大 1 GB まで設定可能で、メディア業界に便利。

- セキュリティテレメトリ: OS ファイル変更をハッシュでリアルタイム監視。

- DHCP 改善: IPv6 プレフィックス /48~/64 と RA/DHCPv6 をサポートし、ISP 互換性を向上。

- Path MTU Discovery: ML-KEM における TLS 復号エラーを解消。

- NAT64: 明示的プロキシモードで IPv6→IPv4 通信を実現。ただし機能は限定的。Cisco はより柔軟な NAT64 オプションを提供。

| 機能 | 詳細 |

|---|---|

| WAF ファイルサイズ上限 | 最大 1 GB まで設定可能 |

| セキュリティテレメトリ | OS ファイル変更のリアルタイム監視 |

| DHCP 改善 | IPv6 プレフィックス /48〜/64、RA/DHCPv6 対応 |

| Path MTU Discovery | ML-KEM での TLS 復号エラーを修正 |

| NAT64 | 明示的プロキシモードでの IPv6→IPv4 変換 |

ライセンス変更

Sophos Firewall v21.5 以前からですが、Sophos は仮想・ソフトウェア・クラウドライセンスの RAM 制限を撤廃し、CPU コア数ベースの制限に変更しました。クラウド環境での柔軟性が大幅に向上しています。

まとめ

Sophos Firewall v21.5 は、Entra ID SSO と NDR Essentials など強力なツールを提供し、ネットワークセキュリティとユーザー管理を向上させます。VPN、DNS 保護、管理機能の更新もあり、Xstream Protection を利用する中小企業にとって魅力的なアップグレードです。ただし macOS 非対応、NDR Essentials のハードウェア制限、そして UI の遅さは欠点であり、Cisco、Fortinet、Palo Alto に対して不利な点として残ります。Early-Access 版をテスト(EAP 登録)し、Sophos コミュニティでフィードバックを共有することをお勧めします。それでは次回の更新でお会いしましょう。

それではまた、 Joe