Sophos Firewall v22 ヘルスチェック - 完全概要

Table of Contents

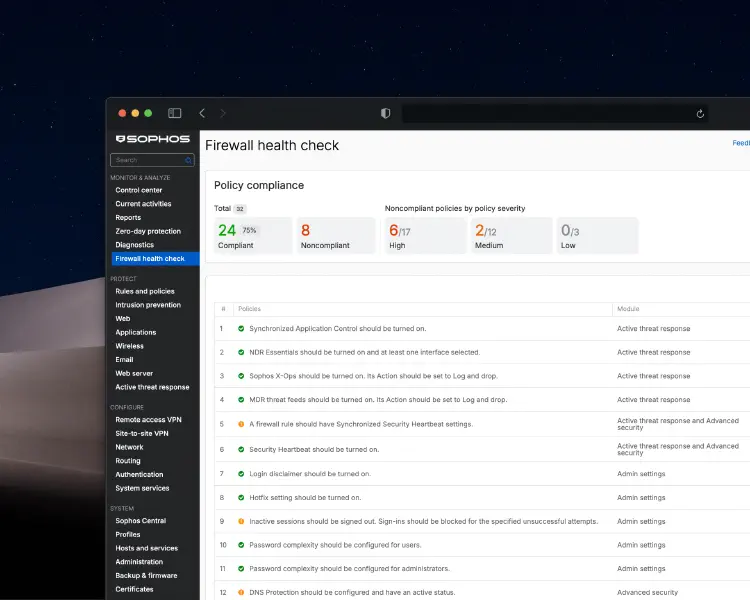

Sophos Firewall v22 の新機能 Firewall Health Check は、CIS ベンチマークとベストプラクティスに照らして多数の設定を継続的に評価する統合コンフィグ検査システムです。検査は重大度で分類され(High、Medium、Low)、モジュール別に整理されています(Active Threat Response、Admin Settings、Authentication、Device Access など)。

以下では、各ヘルスチェックポリシーの意味、重大度、そしてプロの観点からのコメントを解説します。

Active Threat Response

1. Synchronized Application Control を有効化するべき Severity: Medium | Standard: Recommended

Synchronized Application Control は Security Heartbeat を通じて接続エンドポイント上の全アプリケーションを監視し、未知のアプリを自動分類して制御します。ファイアウォールは Sophos Central に登録し、機能を有効化してネットワーク内で動作する全アプリの可視化を得る必要があります。

この機能は従来のネットワークセキュリティとエンドポイントセキュリティを統合し、現代のセキュリティに不可欠です。BYOD や端末の入れ替わりが多い環境で、端末の健全性に基づく動的なアプリケーション制御を可能にします。

2. NDR Essentials を有効化し、少なくとも1つのインターフェースを選択するべき Severity: Medium | Standard: Recommended

NDR Essentials は、復号せずに TLS トラフィックや DNS クエリを解析するAIエンジンで C2 通信や悪意の活動を検知します。Active Threat Response で機能を有効化し、内部インターフェースを最低1つ選択、さらに最小スレッドスコア(推奨: 9-10)を設定します。

NDR Essentials は、プライバシーや性能上の理由で SSL/TLS 検査ができない環境のギャップを補完します。DPI なしでも振る舞い分析で異常や不審な通信パターンを検出し、特に APT に有効です。

3. Sophos X-Ops を有効化し、Action を Log and drop に設定するべき Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds は、SophosLabs 管理のグローバル脅威データベースで、C2 サーバのIP、ドメイン、URLが定期更新されます。機能を有効化し、Action を「Log and drop」に設定することで、既知の脅威への通信を自動遮断します。

Sophos X-Ops の脅威インテリジェンスを統合することで、追加設定なしで大きな防御効果を得られます。フィードの自動更新により最新の既知脅威へ迅速に対応し、ゼロデイへの反応時間も短縮します。「Log and drop」は可視性と防御のバランスが最適です。

4. MDR threat feeds を有効化し、Action を Log and drop に設定するべき Severity: High | Standard: Recommended

MDR Threat Feeds は、Sophos MDR チームが顧客ネットワークのテレメトリ分析に基づく脅威情報をリアルタイムにファイアウォールへ配信します。MDR ライセンスが必要で、Action は「Log and drop」に設定して、アクティブな脅威へ自動対応します。

Sophos MDR サービスを利用する組織にとって必須の機能で、24/7 SOC とファイアウォールを直接結びます。自動化された応答により滞在時間を大幅に短縮し、被害発生前に先手で防御できます。

Active Threat Response & Advanced Security

5. 少なくとも1本のファイアウォールルールで Synchronized Security Heartbeat を設定するべき Severity: Medium | Standard: CIS

Security Heartbeat は Sophos Central を介してファイアウォールと Sophos 管理端末が脅威状態と健全性を共有します。ルールでは端末状態(Green/Yellow/Red)に応じたアクセス制御を定義し、侵害端末を自動隔離できます。

Security Heartbeat は Sophos Synchronized Security の中核で、最新の脅威状態に基づく動的な判断を可能にします。侵害端末の自動隔離は、攻撃者の横展開を効果的に阻止します。

6. Security Heartbeat を有効化するべき Severity: High | Standard: CIS

System > Sophos Central でファイアウォールを Central に登録し、Security Heartbeat を有効化します。Network Protection ライセンスが必要で、情報は15秒ごとにポート 8347 で交換されます。

Security Heartbeat の有効化は、インフラ全体のセキュリティレベルを引き上げる基盤的な決定です。未導入ではファイアウォールと端末が孤立し、重要なコンテキストが欠落します。

Admin Settings

7. ログインディスクレーマーを有効化するべき Severity: Medium | Standard: CIS

ログインディスクレーマーは WebAdmin、User Portal、CLI へのログイン時に表示される法的通知です。不正アクセスの抑止や、無断利用への法的対処を支援します。

技術的には単純でも、コンプライアンスやフォレンジックで重要な法的カバーを提供します。規制産業(GDPR、HIPAA、PCI-DSS)では、利用と監視に関する明示が要求されることがあります。

8. Hotfix 設定を有効化するべき Severity: High | Standard: CIS

Hotfix は無停止で適用可能な OOB セキュリティ更新です。System > Backup & Firmware > Firmware > Hotfix で自動適用を有効にし、既知の脆弱性から恒常的に保護します。

自動 Hotfix は公開から修正までの時間を最小化します。多くの攻撃は既知かつ未適用の脆弱性を狙うため、リスク低減に直結します。

9. 非アクティブセッションの自動サインアウトと一定回数の失敗でサインインをブロックするべき Severity: High | Standard: CIS

非アクティブ時の自動ログアウト(推奨: 最大10分)と、失敗回数に基づくアカウントロックを設定します。Administration > Admin and user settings > Login security で構成します。

セッション管理は昇格やクレデンシャルスタッフィングへの基本防御です。タイムアウトとロックアウトの併用は多層防御を実現します。

10. 一般ユーザー向けのパスワード複雑性を設定するべき Severity: High | Standard: CIS

複雑性によりエントロピーが増し、総当たり攻撃が困難になります。少なくとも12文字、大小英字、数字、記号の使用を推奨。Administration > Admin and user settings > User password complexity settings で設定します。

強固なパスワードポリシーはクレデンシャル系攻撃への第一防壁です。実用性と強度のバランス設計が重要です。

11. 管理者向けのパスワード複雑性をより厳格に設定するべき Severity: High | Standard: CIS

管理者は権限が広いため、一般ユーザーより厳格に設定します。少なくとも14-16文字、全カテゴリ使用を推奨。Administration > Admin and user settings > Administrator password complexity settings で設定します。

特権アカウントは攻撃者の主要標的です。強度向上は必須で、定期ローテーションや MFA との併用が望ましいです。

Advanced Security

12. DNS Protection を構成し、アクティブ化するべき Severity: Medium | Standard: Recommended

DNS Protection はクラウドベースのDNSサービスで、悪性ドメインのブロックとポリシー制御を提供し、Sophos Central で管理します。ファイアウォールを Location として登録し、提供IPをDNSサーバとして設定、ポリシーを割り当てます。

DNS は攻撃の初期段階で使われがちです。接続確立前に悪性ドメインを遮断し、他対策を前段で補強します。

Authentication

13. リモートアクセスVPN(IPsec と SSL VPN)のサインインに MFA を設定するべき Severity: High | Standard: CIS

MFA はユーザー名とパスワードに加え、認証アプリの TOTP を要求する追加防御です。Authentication > Multi-factor authentication で VPN サービスを選択して構成します。

VPN は内部ネットワークへの入口で露出面が大きいです。MFA は必須で、クレデンシャル侵害に対する成功率を大幅に低下させます。

14. Web 管理コンソールと VPN ポータルのサインインに MFA を設定するべき Severity: High | Standard: CIS

管理アクセスを保護するため、Authentication > Multi-factor authentication で「Web admin console」と「User portal」を選択して有効化します。

管理インターフェースは完全制御につながる高価値標的です。MFA は単一の漏洩で全滅する事態を防ぎます。

15. 認証サーバとの接続は暗号化するべき Severity: Medium | Standard: CIS

Active Directory、RADIUS、LDAP など外部認証サーバとの接続は SSL/TLS(LDAPS 等)で暗号化し、中間者攻撃を防ぎます。

平文や弱い暗号のプロトコルは盗聴に脆弱です。複数 VLAN や拠点がある環境では特に重要です。

Authentication Servers

16. バックアップスケジュールを設定するべき Severity: Low | Standard: CIS

定期自動バックアップ(毎日、毎週、毎月)を設定します。Backup & Firmware > Backup & Restore でローカル、FTP、Email、Sophos Central へ保存可能。暗号化を推奨します。

バックアップはランサムウェア、ハード障害、誤設定時の最後の防衛線です。オフサイト保存と自動化で事業継続性を高めます。

Device Access

17. ファイアウォールへの SSH アクセスは公開鍵認証を設定するべき Severity: High | Standard: Recommended

パスワード認証に比べ、公開鍵認証は安全性を大幅に高め、総当たり攻撃のリスクを減らします。RSA または ED25519 の鍵を生成し、Administration > Device Access > Public Key Authentication で公開鍵を登録します。

SSH のパスワード認証は自動攻撃の格好の餌食です。公開鍵化とパスワード無効化の併用でリスクをほぼ排除できます。

18. User portal を WAN からアクセス可能にしないべき Severity: High | Standard: Recommended

WAN からの User Portal 露出はリスクを増やします。LAN、VPN、または限定的なIPホワイトリスト(Local Service ACL Exception Rules)経由のみに制限し、0.0.0.0/Any は避けます。

管理系のインターフェースの露出は一般的な誤設定で、自動攻撃の主要標的です。信頼済み経路に限定して攻撃面を最小化します。

19. Web 管理コンソールを WAN からアクセス可能にしないべき Severity: High | Standard: CIS

WebAdmin Console をインターネットへ直接公開してはいけません。LAN、VPN、または厳しく制限したIPのみ許可。Administration > Device Access > Local Service ACL Exception で設定します。

管理コンソールの露出は完全侵害に直結し得ます。多くのインシデントがこの誤設定を起点にしています。全環境で厳格に禁止すべきです。

20. 既定の admin に MFA を設定するべき Severity: High | Standard: CIS

最上位権限を持つ既定 admin は必ず MFA で保護します。Authentication > Multi-factor authentication で admin ユーザーを選び「Web admin console」を有効化します。

既定 admin はユーザー名が推測しやすく、スタッフィング攻撃の第一標的です。MFA は不可欠な追加防御です。

Notification Settings

21. システムおよびセキュリティイベントの通知メールを設定するべき Severity: Low | Standard: CIS

失敗ログイン、IPS 検知、HA ステータスなどの重要イベントを通知します。Administration > Notification settings でメールサーバを、System Services > Notification list で監視イベントを設定します。

迅速なインシデント対応にはプロアクティブな通知が不可欠です。重要イベントを優先し、誤警報を抑えてアラート疲れを防ぎます。

Pattern Updates

22. パターンのダウンロードとインストールを自動更新にするべき Severity: High | Standard: CIS

パターン更新は AV、IPS、App Control、Web フィルタのシグネチャを含み、15分間隔で自動ダウンロードとインストールを推奨。Backup & Firmware > Pattern updates > Pattern download/installation interval で設定します。

脅威状況は高速で変化します。自動更新により新シグネチャ公開から数分で保護を反映し、露出時間を最小化します。

Rules and Policies

23. ファイアウォールルールで Web policy を選択するべき Severity: Medium | Standard: Recommended

Web Policy はカテゴリとアクションを定義し、不要または悪性サイトを遮断します。ルールの「Web Policy」で適切なポリシーを選択し、HTTP/HTTPS を制御します。

Web 由来の脅威は依然として主要な侵入ベクトルです。ポリシー適用は感染確率を大きく下げます。

24. Zero-day protection をファイアウォールルールで選択するべき Severity: High | Standard: CIS

Zero-Day Protection は SophosLabs Intelix のサンドボックスで不審ダウンロードを解析し、未知の脅威を検出します。ルールの Web Policy で「Use Zero-day Protection」を有効化します。

署名型では未知や高度なマルウェアに弱いです。クラウドサンドボックスの振る舞い分析はポリモーフィックや APT に有効で、性能影響も最小です。

25. 侵入防御を有効化し、ルールで IPS ポリシーを選択するべき Severity: High | Standard: CIS

IPS はネットワーク攻撃や既知の脆弱性、ゼロデイをリアルタイムに検出・遮断します。Protect > Intrusion prevention でポリシーを作成し、ルールの「Intrusion prevention」で選択します。

IPS はネットワークとアプリ層の攻撃を到達前に止める基本防御です。最新シグネチャの適用が鍵です。

26. ルールで Application control policy を選択するべき Severity: Medium | Standard: CIS

Application Control はアプリの分類と帯域制御で、不要アプリの遮断や優先付けを可能にします。

正規アプリがデータ流出や C2 に悪用される事例が増えています。ポートやプロトコルに依存しない制御でシャドーIT抑止にも有効です。

27. SSL/TLS 検査ルールの Action は Decrypt に設定するべき Severity: High | Standard: CIS

SSL/TLS 検査は暗号化通信を復号してマルウェアを検出します。Protect > Rules and Policies > SSL/TLS inspection rules で「Decrypt」のルールを作成し、クライアントにはファイアウォールのCA証明書を信頼ストアへ配布します。

Web トラフィックの大半が暗号化される現状では不可欠です。検査なしでは AV、IPS、Web フィルタが機能せず、大きなギャップとなります。銀行や医療などはバイパスの選別で対処します。

28. Action が Allow のファイアウォールルールで、Network と Service を全て Any にしないべき Severity: Medium | Standard: CIS

Source、Destination、Service が全て「Any」のルールは過度に許容的で、不要なリスクを増やします。最小権限の原則に従い、許可ルールでも対象をできる限り特定します。

「Any-Any-Any」はファイアウォールの目的を損ね、監査で頻出の指摘です。侵害時の横展開と被害範囲を抑えるためにも細分化が必須です。

Sophos Central

29. Sophos Central reporting を有効化するべき Severity: Medium | Standard: Recommended

Sophos Central 連携により、全デバイスを横断した集中レポート、ダッシュボード、トレンド、履歴分析が可能になります。System > Sophos Central での登録時に有効化されます。

マルチサイト環境では集中レポーティングが不可欠です。クラウドでの長期ログ保管はコンプライアンス対応や傾向分析にも有用です。

30. ファイアウォールのバックアップを Sophos Central に送信するべき Severity: Medium | Standard: Recommended

自動バックアップ同期で、オフサイトに設定を保管し、災害時にも利用可能とします。System > Sophos Central > Central Management で有効化します。

オフサイトバックアップは DR の基本です。ランサムウェアはローカルバックアップを狙うため、中央同期で最新状態を安全に保持します。

31. Sophos Central 管理に登録し、Central management を有効化するべき Severity: Medium | Standard: Recommended

中央管理、ファーム更新、ポリシー配布、Security Heartbeat、NDR Essentials、DNS Protection などのクラウド機能を利用する基盤です。System > Sophos Central で Central 資格情報を用いて登録します。

Sophos Central 管理はモダンなクラウド主導のセキュリティ基盤で、一貫したポリシー適用、設定ミスの低減、インシデント対応の迅速化を実現します。

Time

32. NTP サーバを構成するべき Severity: Low | Standard: CIS

信頼できる NTP サーバ(例: pool.ntp.org、time.google.com)との同期は、ログの正確なタイムスタンプ、他システムとの相関、証明書などの暗号機能に不可欠です。Administration > Time で NTP とタイムゾーンを設定します。

正確な時刻同期は見落とされがちですが、セキュリティ運用の基礎です。不一致は相関分析やフォレンジックを妨げ、時刻依存の暗号プロトコルや証明書にも支障を来します。

まとめ

SFOS v22 のヘルスチェックは、構成のハードニングをリスクベースで体系化します。32 の検査は Active Threat Response から Authentication、Sophos Central 連携まで重要領域を網羅し、CIS ベンチマークなどの標準に準拠します。

重大度(High/Medium/Low)により是正の優先度付けができ、MFA、SSL/TLS 検査、IPS、X-Ops Threat Feeds など High の項目は最優先で対処すべきです。コンプライアンス状態の継続監視により、セキュリティ態勢の一貫性を保ち、誤設定を早期に特定できます。

最後に

Sophos Firewall v22 の新しいヘルスチェックは、自動コンプライアンスとセキュアバイデザインへ向けた明確な前進です。複数管理者の大規模環境で可視性を高め、典型的な誤設定を防ぎます。ただし、これは分析ツールであって万能の安全保証ではありません。緑のチェックだけに依存すると、優先順位の誤りや十分に検証されていない TLS 検査ポリシーなど、文脈依存のリスクを見落とす可能性があります。正しく活用すれば、ヘルスチェックは脆弱性を早期に発見し、計画的に是正する強力なコントロールとなります。

また近いうちに

Joe