Musuh dalam Pasukan - Muslihat Pekerja IT Korea Utara

Table of Contents

Saya berurusan dengan keselamatan siber setiap hari, baik secara profesional mahupun peribadi. Saya mengaudit firewall, menganalisis log, menguji senario pencerobohan dan berbual dengan pentadbir IT di syarikat pelbagai saiz. Satu corak yang sentiasa berulang: kebanyakan pentadbir IT sebenarnya langsung tidak menyedari tahap bahaya yang mereka remehkan.

Fikiran mereka tertumpu pada ransomware. Pada phishing. Pada penggodam luar yang cuba memecahkan firewall. Itu boleh difahami - itulah ancaman klasik yang kita semua dibesarkan dengannya.

Namun ada satu lagi bentuk serangan. Jauh lebih lama wujud, dan jauh lebih halus: musuh dari dalam.

Satu kisah dari musim panas 2023 masih terasa sangat mengganggu bagi saya. Ia menunjukkan bagaimana sebuah kumpulan penggodam tajaan negara - rejim Korea Utara - bukan sahaja berjaya menyusup ke dalam syarikat-syarikat individu, tetapi turut membina sebuah rangkaian perisik yang lengkap. Dan yang paling menarik (atau paling menakutkan): orang yang menyediakan infrastruktur perkakasan ini selalunya langsung tidak sedar untuk siapa mereka sebenarnya bekerja.

Christina Chapman dan “laptop farm” di Arizona

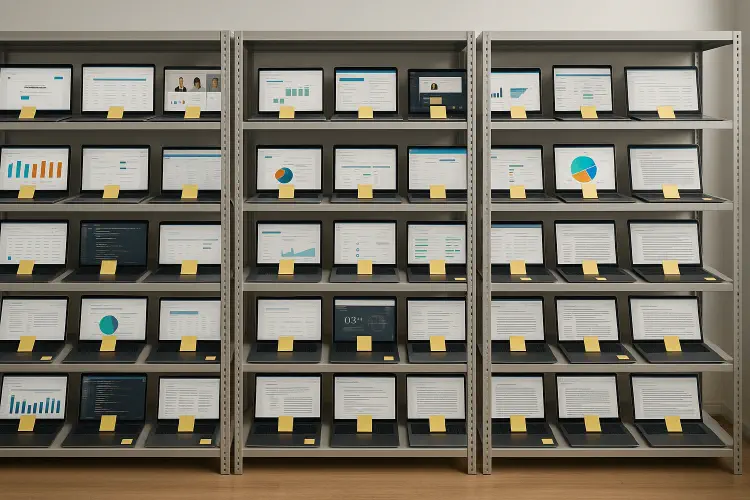

Pada Oktober 2023, FBI menyerbu sebuah rumah biasa di Arizona dengan waran geledah. Di dalamnya, penyiasat menemui sesuatu yang pelik: lebih 90 laptop sedang aktif, setiap satu dengan nota Post-it berwarna-warni. Rak logam, berlabel kemas dan tersusun sistematik. Sebuah bilik yang ternyata berfungsi sebagai sebuah “laptop farm”.

Pemilik rumah itu bernama Christina Chapman. Umur lewat 50-an, bekerja dari rumah, sekali-sekala memuat naik hantaran di media sosial. Tiada apa yang mencurigakan. Tiada apa yang menimbulkan tanda tanya.

Dan itulah yang menjadikannya tempat persembunyian yang sempurna.

Chapman bukan direkrut secara langsung sebagai perisik. Dia digunakan. Oleh Korea Utara.

Bagaimana semuanya bermula: Satu mesej di LinkedIn

Pada tahun 2020, Christina Chapman menerima satu mesej melalui LinkedIn. Seorang individu tidak dikenali menggunakan nama “Alexander the Great” menghubunginya. Dia menawarkan satu kerja yang kelihatan biasa-biasa sahaja: Chapman diminta menerima dan menyediakan laptop.

Bayaran per peranti: kira-kira USD 300 sebulan.

Ia kedengaran sah. Kelihatan mudah. Dan Chapman ketika itu berada dalam keadaan tertekan. Ibunya menghidap kanser. Dia perlukan wang untuk menampung kos rawatan.

Dia menerima tawaran itu.

Apa yang Chapman tidak tahu: individu yang menulis kepadanya bukanlah “Alexander the Great”. Dia sebenarnya seorang penggodam Korea Utara. Dan laptop-laptop yang dihantar kepadanya bukanlah peranti kosong - ia adalah laptop milik staf sebenar di syarikat-syarikat Amerika yang telah disusupi. Laptop yang sepatutnya digunakan supaya juruprogram Korea Utara boleh bekerja dari Pyongyang dengan identiti palsu, seolah-olah mereka pekerja sah di AS.

Mekanisme licik di sebaliknya

Penipuan ini berfungsi seperti berikut:

Profil kerja palsu: Juruprogram Korea Utara mencipta profil LinkedIn palsu. Mereka menggunakan foto yang dicuri, sijil yang ditiru, video permohonan kerja yang dijana oleh AI. Mereka memohon kerja di Upwork, Fiverr dan juga secara terus di syarikat-syarikat besar.

Penyusupan: Mereka diambil bekerja. Syarikat menghantar kepada mereka sebuah laptop - peranti korporat sebenar dengan akses sebenar ke sistem sebenar.

Masalah: Secara rasmi, peranti ini hanya boleh digunakan di AS. Ada tag GPS, kawalan lokasi, pemantauan - beribu-ribu cara wujud untuk mengesan bahawa “pekerja” yang kononnya berada di California sebenarnya berada di China atau Korea Utara.

Penyelesaiannya: Christina Chapman menerima peranti tersebut. Dia menulis kata laluan. Dia memasang AnyDesk - perisian capaian jauh. Penggodam Korea Utara di Pyongyang kemudian “duduk” pada peranti itu, bekerja seolah-olah dari alamat di Arizona milik Chapman, dan dari sudut pandang syarikat, semuanya kelihatan normal.

Kamuflaj tambahan: Rangkaian ini mencuri identiti rakyat AS sebenar, termasuk nama, nombor keselamatan sosial dan alamat. Dengan data ini, mereka membuka akaun bank baharu. Gaji dimasukkan ke situ - dan kemudian dipindahkan ke Korea Utara.

Di rumah Christina Chapman, sistem ini kekal tidak dikesan selama tiga tahun.

Keputusasaan

Log mesej chat antara Chapman dan dalang di belakang operasi ini menunjukkan bahawa selepas beberapa ketika, dia menyedari apa yang sedang dilakukannya: ia perbuatan jenayah. Dia mula gelisah. Dia menulis bahawa ia terlalu berbahaya. Dia menyatakan hasrat mahu berhenti.

Kemudian ibunya meninggal dunia. Bil hospital sudah dibayar. Namun Chapman sudah terjerat terlalu jauh. Dia bergantung pada aliran wang itu. Dia diikat oleh rasa takut.

Dia meneruskannya juga.

Bagaimana ia terbongkar

Pada tahun 2023, sesuatu yang tidak dijangka berlaku. Seorang penganalisis keselamatan di firma keselamatan siber Palo Alto Networks perasan sesuatu yang pelik: seorang pekerja syarikat mengemas kini profil LinkedInnya - melalui alamat IP dari Korea Utara.

Itu tidak sepatutnya berlaku.

Siasatan dalaman dimulakan. Dan dengan pantas, satu gambaran yang lebih besar terdedah: ini bukan sekadar beberapa login mencurigakan. Terdapat sembilan pekerja dengan kaitan terus ke Korea Utara. Dan tiga daripada mereka telah menghantar laptop korporat mereka ke satu alamat yang sama.

Sebuah rumah di Arizona. Rumah Christina Chapman.

Pada Oktober 2023, FBI menyerbu. Mereka menemui 90 laptop tersebut. Mereka dapat membuktikan bahawa Chapman membantu dalam penyusupan terhadap 309 syarikat Amerika - termasuk korporat Fortune 500 seperti Nike (yang membayar hampir USD 75,000 kepada seorang “worker” Korea Utara), platform komunikasi Jeenie, syarikat perkhidmatan tenaga kerja DataStaff, sebuah rangkaian TV Top 5, sebuah syarikat teknologi Silicon Valley, sebuah pengeluar aeroangkasa, sebuah pengeluar automotif Amerika, sebuah peruncit mewah serta sebuah syarikat media dan hiburan AS yang terkenal. Jumlah gaji yang berjaya dialirkan: USD 17.1 juta, terus ke Korea Utara.

Pada 24 Julai 2025, Christina Chapman dijatuhkan hukuman: 102 bulan penjara (8 tahun 6 bulan). Dia mengaku bersalah. Dia menunjukkan penyesalan. Tetapi segala-galanya sudah terlambat.

Kenapa ini boleh menimpa mana-mana syarikat

Senario yang saya baru huraikan bukanlah sesuatu yang terhad di Arizona. Pelbagai syarikat antarabangsa telah pun menandatangani kontrak dengan “IT worker” Korea Utara. Mereka tidak sedar. Mereka hanya menyedarinya apabila semuanya sudah terlambat.

Ada satu lagi kes dalam cerita ini: seorang usahawan Jerman bernama Memo, yang membina pasukan pembangunan di Berlin. Dia mengambil tiga orang “programmer” - sangat berkualiti, fasih berbahasa Inggeris, portfolio mengagumkan. Seorang ketua pasukan bernama “Ryosuke Yamamoto” mengetuai projek.

Pada mulanya, semuanya berjalan lancar. Para pembangun bekerja pantas, menyerahkan kod, menunjukkan kemajuan.

Tetapi selepas beberapa bulan, sesuatu berubah. Tiba-tiba programmer ini kerap bertanya soalan yang sama berulang kali. Mereka lupa apa yang mereka pernah lakukan sebelum ini. Mereka tiba-tiba kelihatan jauh kurang kompeten. Projek yang sepatutnya siap dalam tiga bulan bertukar menjadi enam. Kemudian menjadi sembilan.

Ini satu tanda klasik. Bukannya programmer ini mendadak menjadi tidak cekap. Jauh lebih berkemungkinan, orang yang bekerja di atas akaun-akaun ini bertukar ganti secara berkala - di bawah identiti palsu yang sama. Sel IT Korea Utara beroperasi mengikut prinsip mafia. Setiap unit perlu membiayai diri sendiri. Programmer digilirkan. Rutin harian sangat ketat: 14 hingga 16 jam sehari, di bawah pengawasan, dengan kuota tugas.

Memo menyedarinya. Dia mula menyiasat. Dan akhirnya mendapati: individu yang muncul dalam panggilan video bukanlah orang yang sama seperti identiti yang mendaftar pada awalnya.

Apa maksudnya dari sudut geopolitik?

Ini bukan skim penipuan kecil. Ini adalah espionaj ekonomi yang dikendalikan oleh sebuah negara, yang membawa masuk ratusan juta dolar setiap tahun kepada Korea Utara.

Majlis Keselamatan PBB menganggarkan antara USD 250 hingga 600 juta setahun mengalir ke Korea Utara melalui penipuan “IT worker” seperti ini. Wang itu membiayai secara langsung:

- Program nuklear Korea Utara

- Ujian peluru berpandu

- Pembangunan senjata strategik baharu

Korea Utara berada di bawah sekatan yang sangat ketat. Negara itu tidak boleh memperoleh mata wang asing melalui perdagangan biasa. Jadi ia beralih kepada jenayah siber. Pada mulanya pencurian kripto. Kemudian rompakan bank. Kini: beribu-ribu profil IT palsu yang menyusup masuk ke syarikat-syarikat Barat.

Menurut angka terkini pada Oktober 2025, terdapat lebih 1,000 hingga 2,000 “IT worker” Korea Utara yang aktif di seluruh dunia - di China, Rusia, Laos, Kemboja dan banyak negara lain.

Amerika Syarikat pula menawarkan ganjaran USD 5 juta untuk maklumat mengenai operasi penipuan kewangan Korea Utara.

Apa kesannya kepada keselamatan IT?

Inilah aspek yang paling meresahkan bagi saya secara peribadi. Kita sedang berdepan dengan ancaman yang datang dari dalam.

Kerja jarak jauh, akses cloud, platform freelancer - semuanya alat yang sah dan penting dalam ekonomi moden. Tetapi pada masa yang sama, ia membuka permukaan serangan baharu.

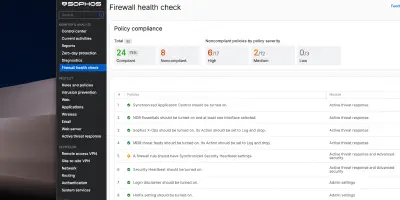

Seni bina keselamatan klasik biasanya kelihatan begini:

- Firewall luar yang kukuh

- Zon “trusted” di bahagian dalam

- Sesiapa yang berada di dalam, dianggap boleh dipercayai

Tetapi bagaimana jika individu yang berada “di dalam” itu sebenarnya bukan orang yang anda ambil bekerja?

Christina Chapman bukan ancaman sebenar. Chapman hanyalah infrastruktur. Dia ialah gateway. Ancaman sebenar berada di Pyongyang, di benua lain, dengan identiti palsu.

Cara melindungi diri (secara konkrit)

Terdapat pelbagai saranan konkrit daripada beberapa agensi. Saya tambah dengan pengalaman sendiri:

1. Sahkan identiti pemohon - benar-benar sahkan

Panggilan video penting, tetapi:

- Perhatikan jeda bercakap yang terlalu lama

- Perhatikan sama ada calon sering bergantung pada nota

- Perhatikan persekitaran latar belakang (nampak semula jadi atau seperti green screen?)

- Alat AI moden sudah mampu memalsukan temuduga video. Kes-kes sebegini kini telah didokumenkan.

Hubungi majikan terdahulu secara peribadi. Jangan gunakan alamat e-mel dalam resume; cari nombor telefon rasmi syarikat dan hubungi mereka terus.

Gunakan semakan latar belakang. Sahkan profil LinkedIn. Manfaatkan agensi penarafan kredit dan agensi semakan latar belakang, di peringkat nasional dan antarabangsa.

2. Lindungi tempat kerja jarak jauh dengan geofencing dan MFA

Geofencing: jika laptop kerja diakses dari alamat IP contohnya di Korea Utara atau China, sistem sepatutnya menghasilkan amaran.

Multi-Factor Authentication pada semua sistem kritikal. Bukan sekadar kata laluan. SMS juga tidak selamat (boleh dipintas). Gunakan hardware key atau aplikasi TOTP.

Had sesi: jika seseorang bekerja 14-16 jam berturut-turut (satu corak tipikal syif Korea Utara), tingkah laku itu sepatutnya dikesan.

3. Pantau rangkaian untuk sambungan mencurigakan

Log alamat IP. Jika beberapa akaun pekerja diakses dari IP yang sama, itu sangat mencurigakan.

Pantau pertanyaan DNS. Jika rangkaian membuat sambungan luar biasa ke pelayan Command-and-Control Korea Utara yang telah dikenal pasti, ia mesti dilaporkan serta-merta.

Analisis zon waktu: jika seorang “pekerja AS” sentiasa bekerja antara 2 pagi hingga 8 pagi UTC (ia hampir bersamaan waktu bekerja Korea Utara), itu patut menimbulkan syak.

4. Keluarkan hardware hanya secara berpusat dan boleh dijejaki

Jangan sekali-kali: membenarkan pekerja membeli laptop sendiri dan syarikat yang menanggung bayaran.

Sentiasa: pengurusan IT berpusat. Peranti dikeluarkan oleh pasukan IT anda. MDM (Mobile Device Management) diaktifkan.

Penjejakan: setiap peranti mempunyai nombor siri unik. Setiap penugasan peranti perlu didokumenkan.

5. Kenali dan ambil serius “red flag”

- Pekerja baharu kerap bertanya soalan tentang perkara yang sudah dijelaskan.

- Pekerja jarak jauh hanya bekerja pada waktu yang sangat ganjil.

- Seorang junior developer tiba-tiba menghantar kod yang langsung tidak sepadan dengan kualiti sebelumnya.

- Video webcam yang kelihatan berbeza-beza dalam mesyuarat (mungkin orang berlainan menggunakan identiti yang sama).

- Proses onboarding pekerja kerap tertangguh kerana calon kononnya “sukar dihubungi”.

Kesimpulan: Kepercayaan bukan konsep keselamatan

Kes Chapman mendedahkan sesuatu yang sangat asas: bahaya sering datang dari dalam, kerana ia menyamar sebagai pihak luar.

Kita hidup dengan ilusi bahawa jika seseorang menandatangani kontrak, memiliki rating LinkedIn yang baik, dan kelihatan meyakinkan dalam panggilan video - maka dia boleh dipercayai.

Itu tidak lagi benar.

Skim “IT worker” Korea Utara bukan anomali. Ia adalah model perniagaan. Model perniagaan sebuah kumpulan penggodam tajaan negara, yang memahami bahawa:

- Kerja jarak jauh sudah menjadi kebiasaan.

- Platform freelancer sudah mapan.

- Temuduga video boleh dipalsukan.

- Kebanyakan pentadbir IT fokus kepada ancaman luaran, bukan ancaman dari dalam.

Dan sebab itulah ia berkesan.

Bagi syarikat yang sedang berkembang pesat atau ingin menjimatkan kos, penipuan ini sangat berbahaya. Proses pengambilan pekerja memakan masa. Semakan latar belakang menelan kos. Temuduga video nampak mudah. Dan seorang programmer berkelayakan yang menawarkan diri 20% di bawah harga pasaran? Itu terlalu menggoda.

Namun di sinilah setiap pentadbir IT, setiap pegawai keselamatan, setiap hiring manager perlu bertanya pada diri sendiri:

Bagaimana saya benar-benar tahu bahawa saya sedang bercakap dengan seorang individu sebenar?

Jika dijawab dengan jujur, jawapannya selalunya: saya sebenarnya tidak tahu.

Dan itulah yang menjadikan kisah Christina Chapman begitu penting. Dia bukan sekadar seorang wanita di Arizona yang memajukan laptop. Dia simbol kepada satu realiti yang jauh lebih besar: dunia digital tidak setelus yang kita sangkakan.

Di sebalik bahasa Inggeris yang fasih, profil LinkedIn yang kelihatan profesional dan soalan cerdik dalam temuduga video, mungkin sebenarnya ada seorang agen kerajaan dari rejim asing yang sedang duduk di seberang.

Dan satu-satunya pertahanan ialah: jangan percaya bulat-bulat. Sahkan. Pantau. Dan bina sistem yang boleh mengesan apabila ada sesuatu yang tidak kena.

Inilah realiti baharu keselamatan siber. Bahaya bukan lagi datang dari luar semata-mata. Ia datang dari dalam, kerana ia menyamar sebagai pekerja.

Hingga jumpa lagi,

Joe