Sophos Firewall v22 Health Check - Gambaran Lengkap

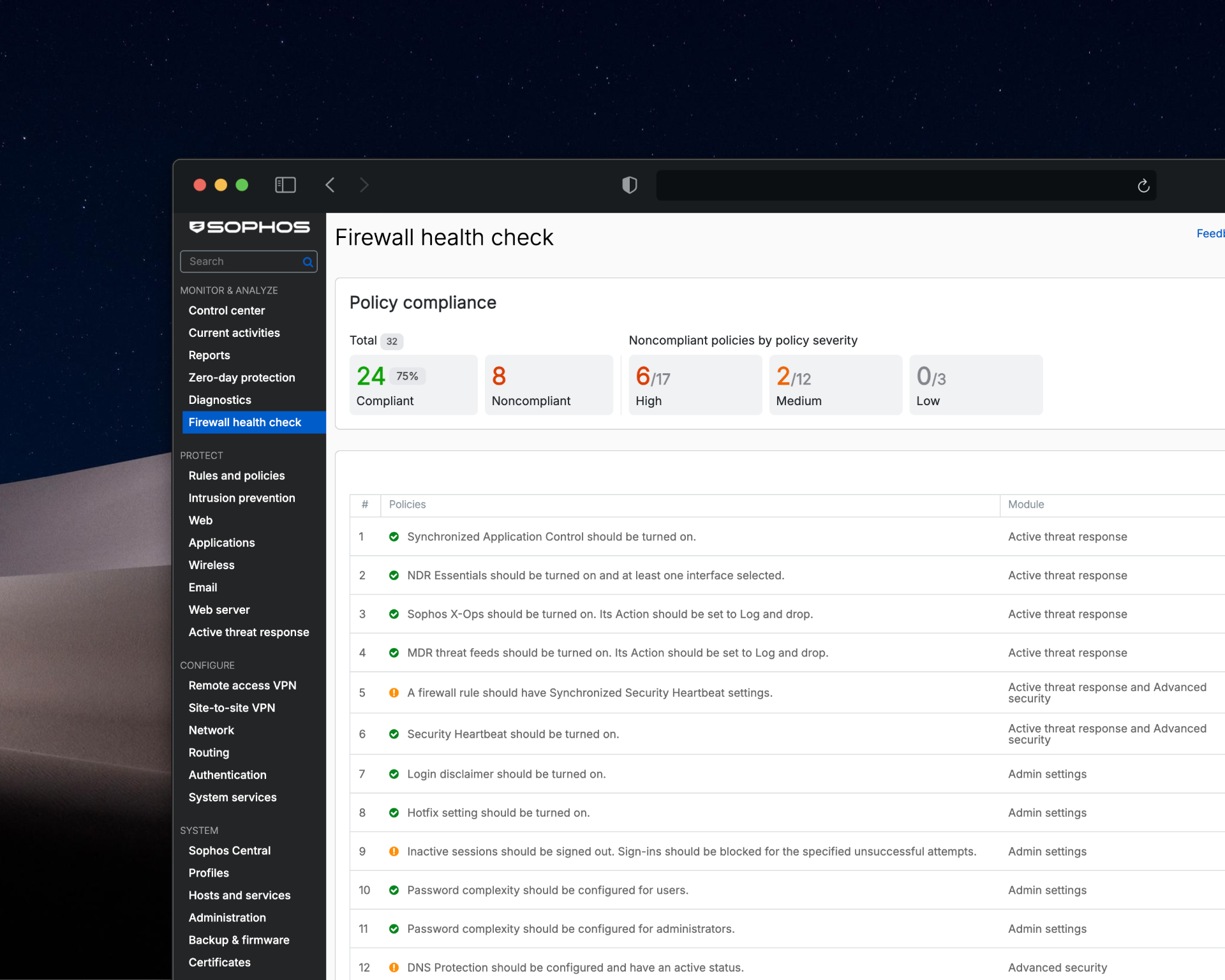

Ciri Firewall Health Check baharu dalam Sophos Firewall v22 ialah sistem semakan konfigurasi terbina dalam yang menilai puluhan tetapan secara berterusan berbanding penanda aras CIS dan amalan terbaik. Semakan dikategorikan mengikut tahap keterukan (High, Medium, Low) dan diatur mengikut modul yang berbeza (Active Threat Response, Admin Settings, Authentication, Device Access dan lain lain).

Di bawah ialah setiap polisi Health Check dengan maksudnya, pengelasan keterukan dan ulasan profesional:

Active Threat Response

1. Synchronized Application Control should be turned on

Severity: Medium | Standard: Recommended

Synchronized Application Control memantau semua aplikasi pada endpoint yang disambungkan melalui Security Heartbeat dan membolehkan pengkategorian serta kawalan automatik untuk aplikasi yang tidak dikenali. Firewall mesti didaftarkan dengan Sophos Central dan fungsi ini perlu diaktifkan untuk mendapatkan keterlihatan ke atas semua aplikasi yang berjalan dalam rangkaian.

Fungsi ini penting untuk keselamatan rangkaian moden kerana ia menyatukan keselamatan rangkaian dan endpoint dalam satu seni bina. Dalam persekitaran BYOD atau endpoint yang kerap bertukar, ia membolehkan kawalan aplikasi dinamik berdasarkan status kesihatan peranti sebenar.

2. NDR Essentials should be turned on and at least one interface selected

Severity: Medium | Standard: Recommended

NDR Essentials menggunakan enjin AI untuk menganalisis trafik TLS yang disulitkan dan pertanyaan DNS tanpa penyahsulitan bagi mengesan komunikasi C2 dan aktiviti berniat jahat. Aktifkan di Active Threat Response, pilih sekurang kurangnya satu antara muka dalaman dan tetapkan skor ancaman minimum (disyorkan: 9-10).

NDR Essentials menangani jurang kritikal dalam persekitaran tersulit di mana pemeriksaan SSL/TLS tidak praktikal atas sebab privasi atau prestasi. Analisis berasaskan tingkah laku mengesan anomali dan pola komunikasi mencurigakan tanpa Deep Packet Inspection, sangat berguna terhadap APT.

3. Sophos X-Ops should be turned on. Its Action should be set to Log and drop

Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds ialah pangkalan data ancaman global yang diurus SophosLabs dengan IP, domain dan URL C2 yang dikemas kini secara berkala. Aktifkan dan tetapkan kepada “Log and drop” supaya firewall menyekat trafik ke ancaman yang diketahui secara automatik.

Integrasi intelijen ancaman Sophos X-Ops memberikan nilai tinggi tanpa konfigurasi kompleks. Kemas kini automatik feed memastikan perlindungan terhadap ancaman terbaharu dan mengurangkan masa tindak balas terhadap eksploit Zero Day. Tetapan “Log and drop” mengimbangi keselamatan dan keterlihatan dengan baik.

4. MDR threat feeds should be turned on. Its Action should be set to Log and drop

Severity: High | Standard: Recommended

MDR Threat Feeds membolehkan pasukan Sophos MDR menghantar maklumat ancaman masa nyata terus ke firewall berdasarkan analisis telemetri dari rangkaian pelanggan. Memerlukan lesen MDR dan harus dikonfigurasikan kepada “Log and drop” untuk bertindak balas automatik terhadap ancaman aktif.

Untuk organisasi dengan perkhidmatan Sophos MDR, fungsi ini tidak boleh diketepikan dan menjadi penghubung operasi terus antara pasukan SOC 24/7 dan firewall. Tindak balas automatik memendekkan dwell time dan membolehkan pencegahan proaktif sebelum kerosakan berlaku.

Active Threat Response & Advanced Security

5. A firewall rule should have Synchronized Security Heartbeat settings

Severity: Medium | Standard: CIS

Security Heartbeat membolehkan komunikasi antara firewall dan endpoint yang diurus Sophos melalui Sophos Central untuk menyampaikan status ancaman dan kesihatan. Dalam peraturan firewall, akses boleh ditentukan berdasarkan status endpoint (Green/Yellow/Red) untuk mengasingkan peranti yang dikompromi secara automatik.

Security Heartbeat ialah teras seni bina Synchronized Security Sophos dan membolehkan keputusan keselamatan dinamik berdasarkan status ancaman semasa. Pengasingan automatik endpoint yang dikompromi menghalang pergerakan lateral penyerang dalam rangkaian.

6. Security Heartbeat should be turned on

Severity: High | Standard: CIS

Security Heartbeat perlu diaktifkan di System > Sophos Central dengan mendaftarkan firewall pada Sophos Central. Memerlukan lesen Network Protection dan membolehkan pertukaran maklumat automatik antara endpoint dan firewall setiap 15 saat melalui port 8347.

Mengaktifkan Security Heartbeat ialah keputusan seni bina asas yang menaikkan tahap keselamatan infrastruktur IT secara menyeluruh. Tanpanya, firewall dan endpoint beroperasi secara terasing dan maklumat konteks penting untuk keputusan keselamatan akan hilang.

Admin Settings

7. Login disclaimer should be turned on

Severity: Medium | Standard: CIS

Login disclaimer ialah notis undang undang yang dipaparkan pada setiap log masuk ke WebAdmin, User Portal atau CLI dan memerlukan persetujuan pentadbir. Ia mengurangkan risiko akses tidak sah dan menyokong tindakan undang undang dengan menafikan hujah kejahilan.

Walau ringkas, login disclaimer ialah perlindungan undang undang penting yang relevan untuk audit pematuhan dan forensik. Dalam industri terkawal (DSGVO, HIPAA, PCI DSS), notis penggunaan sistem dan pemantauan sering menjadi keperluan pematuhan.

8. Hotfix setting should be turned on

Severity: High | Standard: CIS

Hotfix ialah kemas kini keselamatan di luar jadual yang boleh dipasang automatik tanpa henti tugas. Aktifkan pemasangan automatik di System > Backup & Firmware > Firmware > Hotfix supaya firewall sentiasa dilindungi daripada kelemahan yang diketahui.

Pemasangan hotfix automatik meminimumkan jurang masa antara pendedahan kelemahan dan pembetulannya. Banyak serangan menyasarkan kelemahan yang diketahui tetapi tidak ditampal, maka fungsi ini mengurangkan risiko eksploit dengan ketara.

9. Inactive sessions should be signed out. Sign-ins should be blocked for the specified unsuccessful attempts

Severity: High | Standard: CIS

Tetapan ini menentukan log keluar automatik selepas tidak aktif (disyorkan: maksimum 10 minit) dan kunci akaun selepas cubaan log masuk gagal. Konfigurasi di Administration > Admin and user settings > Login security.

Pengurusan sesi melindungi daripada eskalasi keistimewaan dan serangan credential stuffing. Gabungan timeout dan kunci akaun melaksanakan defense in depth dan meminimumkan tempoh pendedahan akses berkeistimewaan.

10. Password complexity should be configured for users

Severity: High | Standard: CIS

Kerumitan kata laluan meningkatkan entropi dan menyukarkan serangan brute force. Wajibkan sekurang kurangnya 12 aksara dengan huruf besar kecil, nombor dan simbol. Konfigurasi di Administration > Admin and user settings > User password complexity settings.

Polisi kata laluan kukuh ialah barisan pertahanan pertama terhadap serangan berasaskan kelayakan. Peraturan kerumitan yang baik mengimbangi keselamatan dan kebolehgunaan serta mengurangkan risiko kata laluan lemah.

11. Password complexity should be configured for administrators

Severity: High | Standard: CIS

Kerumitan untuk pentadbir perlu lebih ketat kerana hak keistimewaan yang tinggi. Wajibkan sekurang kurangnya 14-16 aksara dengan semua kategori aksara; konfigurasikan di Administration > Admin and user settings > Administrator password complexity settings.

Akaun berkeistimewaan ialah sasaran utama penyerang. Keperluan kerumitan lebih tinggi harus digandingkan dengan putaran kata laluan berkala dan MFA.

Advanced Security

12. DNS Protection should be configured and have an active status

Severity: Medium | Standard: Recommended

DNS Protection ialah perkhidmatan DNS berasaskan awan dengan kawalan polisi terbina yang menyekat domain berniat jahat dan diurus dalam Sophos Central. Daftarkan firewall sebagai lokasi di Central, tetapkan IP DNS Protection sebagai pelayan DNS dan tugaskan polisi.

DNS sering menjadi fasa awal serangan apabila malware menghubungi C2 atau melakukan eksfiltrasi data. DNS Protection menawarkan kawalan pencegahan di peringkat DNS dan melengkapi kawalan lain dengan pengesanan awal.

Authentication

13. MFA should be configured for remote access VPN (IPsec and SSL VPN) sign-ins

Severity: High | Standard: CIS

Multi Faktor Autentikasi menambah lapisan keselamatan dengan OTP berasaskan masa (TOTP). Konfigurasi di Authentication > Multi-factor authentication dan pilih perkhidmatan VPN.

Akses VPN ialah permukaan serangan yang terdedah. MFA mengurangkan risiko serangan berasaskan kelayakan secara drastik.

14. MFA should be configured for web admin console and VPN portal sign-ins

Severity: High | Standard: CIS

Aktifkan MFA untuk WebAdmin Console dan VPN Portal bagi melindungi akses pentadbiran. Konfigurasi di Authentication > Multi-factor authentication dengan memilih “Web admin console” dan “User portal”.

Antara muka pentadbiran ialah sasaran bernilai tinggi. MFA menghalang kompromi total akibat satu set kelayakan yang bocor.

15. The firewall’s connection with authentication servers should be encrypted

Severity: Medium | Standard: CIS

Sambungan ke pelayan autentikasi (contoh Active Directory, RADIUS, LDAP) perlu disulitkan untuk mengelakkan serangan Man in the Middle. Aktifkan SSL/TLS atau LDAPS semasa mengkonfigurasi pelayan luaran.

Protokol autentikasi tanpa penyulitan menghantar kelayakan dalam teks jelas atau penyulitan lemah. Penyulitan adalah kritikal terutama dalam persekitaran berbilang VLAN atau lokasi.

Authentication Servers

16. Backups should be scheduled

Severity: Low | Standard: CIS

Jadualkan sandaran automatik berkala (harian, mingguan atau bulanan) untuk pemulihan pantas. Konfigurasi di Backup & Firmware > Backup & Restore dengan storan tempatan, FTP, e-mel atau Sophos Central; pastikan disulitkan.

Sandaran ialah pertahanan terakhir terhadap ransomware, kegagalan perkakasan atau salah konfigurasi. Penyimpanan luar tapak dan penyulitan memastikan kesinambungan perniagaan.

Device Access

17. Public key authentication should be configured for SSH access to the firewall

Severity: High | Standard: Recommended

Autentikasi kunci awam untuk SSH jauh lebih selamat berbanding kata laluan dan mengurangkan risiko brute force. Jana pasangan kunci RSA atau ED25519 dan tambah kunci awam di Administration > Device Access > Public Key Authentication.

SSH berasaskan kata laluan mudah menjadi sasaran serangan automatik. Autentikasi kunci awam hampir menghapuskan risiko ini dan harus digandingkan dengan menyahdayakan log masuk berasaskan kata laluan.

18. User portal shouldn’t be accessible from WAN

Severity: High | Standard: Recommended

Akses User Portal dari WAN meningkatkan risiko serangan dengan ketara. Hadkan kepada LAN, VPN atau senarai putih IP khusus melalui Local Service ACL Exception Rules, bukan 0.0.0.0/Any.

Pendedahan antara muka pengurusan ke internet ialah salah konfigurasi biasa dan sasaran utama serangan automatik. Gunakan hanya melalui VPN atau rangkaian dipercayai.

19. Web admin console shouldn’t be accessible from WAN

Severity: High | Standard: CIS

WebAdmin Console tidak sepatutnya boleh dicapai terus dari internet. Akses pentadbiran hendaklah melalui LAN, VPN atau julat IP yang sangat terhad; konfigurasikan di Administration > Device Access > Local Service ACL Exception.

Pendedahan konsol pentadbiran ke internet merupakan risiko kritikal yang boleh membawa kepada kompromi sistem sepenuhnya. Tetapan ini wajib dikuatkuasakan.

20. MFA should be configured for the default admin

Severity: High | Standard: CIS

Akaun pentadbir lalai mesti dilindungi oleh MFA kerana hak tertinggi. Konfigurasi di Authentication > Multi-factor authentication, pilih pengguna admin dan aktifkan perkhidmatan “Web admin console”.

Admin lalai sering menjadi sasaran credential stuffing kerana nama pengguna boleh dijangka. MFA menambah lapisan perlindungan penting.

Notification Settings

21. Notification emails should be configured for system and security events

Severity: Low | Standard: CIS

E-mel pemberitahuan memaklumkan pentadbir tentang peristiwa sistem dan keselamatan kritikal seperti log masuk gagal, pengesanan IPS atau perubahan status HA. Konfigurasi di Administration > Notification settings dan pilih peristiwa di System Services > Notification list.

Pemberitahuan proaktif penting untuk tindak balas insiden tepat pada masanya dan mengurangkan risiko keletihan amaran dengan memfokuskan peristiwa kritikal.

Pattern Updates

22. Automatic update should be turned on for pattern download and installation

Severity: High | Standard: CIS

Kemas kini pattern mengandungi tandatangan untuk Antivirus, IPS, Kawalan Aplikasi dan Penapisan Web dan perlu dimuat turun serta dipasang automatik setiap 15 minit. Tetapkan di Backup & Firmware > Pattern updates > Pattern download/installation interval.

Landskap ancaman berubah pantas dengan ribuan varian malware baharu setiap hari. Kemas kini automatik memastikan perlindungan dalam beberapa minit selepas tandatangan diterbitkan.

Rules and Policies

23. A Web policy should be selected in a firewall rule

Severity: Medium | Standard: Recommended

Polisi Web menentukan kategori dan tindakan penapisan web dan perlu diaktifkan dalam peraturan firewall untuk menyekat laman tidak diingini atau berniat jahat. Pilih polisi yang sesuai di bahagian “Web Policy” bagi mengawal trafik HTTP/HTTPS.

Ancaman berasaskan web kekal menjadi vektor jangkitan utama. Polisi Web aktif menambah kawalan pencegahan yang ketara.

24. Zero-day protection should be selected in a firewall rule

Severity: High | Standard: CIS

Zero Day Protection menggunakan sandboxing SophosLabs Intelix untuk menganalisis muat turun mencurigakan dalam persekitaran terasing. Aktifkan “Use Zero-day Protection” di Web Policy dalam peraturan firewall.

Pengesanan berasaskan tandatangan gagal terhadap ancaman Zero Day. Analisis berasaskan tingkah laku berasaskan awan melindungi daripada malware tidak diketahui tanpa membebankan prestasi firewall.

25. Intrusion prevention should be turned on. An IPS policy should be selected in a firewall rule

Severity: High | Standard: CIS

IPS mengesan dan menyekat serangan berasaskan rangkaian, kelemahan diketahui dan eksploit Zero Day secara masa nyata. Cipta polisi IPS di Protect > Intrusion prevention dan pilih dalam peraturan firewall pada bahagian “Intrusion prevention”.

IPS ialah lapisan perlindungan asas yang menghentikan serangan sebelum mencapai sistem sasaran.

26. An Application control policy should be selected in a firewall rule

Severity: Medium | Standard: CIS

Application Control memberikan kawalan terperinci ke atas aplikasi dalam rangkaian melalui pengkategorian dan pengurusan jalur lebar. Pilih polisi Application Control untuk menyekat atau memprioritikan aplikasi tertentu.

Serangan moden sering menyalahgunakan aplikasi yang sah untuk eksfiltrasi atau C2. Kawalan aplikasi menyediakan keterlihatan dan kawalan merentas port dan protokol.

27. An SSL/TLS inspection rule should have Action set to Decrypt

Severity: High | Standard: CIS

Pemeriksaan SSL/TLS menyahsulit dan memeriksa trafik tersulit untuk mengesan malware dalam sambungan HTTPS. Di Protect > Rules and Policies > SSL/TLS inspection rules, cipta peraturan dengan tindakan “Decrypt”; klien memerlukan sijil CA firewall dalam trust store.

Dengan lebih 90% trafik web disulitkan, pemeriksaan SSL/TLS adalah penting untuk pencegahan ancaman berkesan. Gunakan pengecualian terpilih bagi kategori sensitif seperti perbankan atau kesihatan untuk kebimbangan privasi.

28. A firewall rule with Action set to Allow shouldn’t have all the network and service settings set to Any

Severity: Medium | Standard: CIS

Peraturan firewall dengan Source, Destination dan Service disetkan kepada “Any” terlalu permisif dan meningkatkan risiko. Setiap peraturan Allow perlu menentukan rangkaian, hos dan perkhidmatan khusus untuk mematuhi prinsip least privilege.

Peraturan “Any Any Any” menafikan tujuan asas firewall dan sering ditemui dalam audit keselamatan. Hadkan setiap peraturan sebanyak mungkin untuk mengecilkan permukaan serangan.

Sophos Central

29. Sophos Central reporting should be turned on

Severity: Medium | Standard: Recommended

Integrasi dengan Sophos Central membolehkan pelaporan berpusat dengan papan pemuka, trend dan analitik sejarah merentas semua peranti yang diurus. Diaktifkan secara automatik apabila firewall didaftarkan di Sophos Central di System > Sophos Central.

Pelaporan berpusat penting untuk persekitaran berbilang tapak dan menyokong pematuhan serta analisis trend untuk mengenal pasti masalah keselamatan sistemik.

30. The firewall should send its backups to Sophos Central

Severity: Medium | Standard: Recommended

Penyelarasan sandaran automatik dengan Sophos Central memastikan sandaran konfigurasi disimpan di luar tapak dan tersedia semasa bencana. Aktifkan di System > Sophos Central > Central Management.

Sandaran luar tapak ialah amalan terbaik pemulihan bencana dan melindungi daripada kehilangan data apabila ransomware menyulitkan sandaran tempatan.

31. The firewall should be registered for Sophos Central management. Sophos Central management should be turned on

Severity: Medium | Standard: Recommended

Pendaftaran pada Sophos Central membolehkan pengurusan berpusat, kemas kini firmware, pengurusan polisi dan akses kepada ciri berasaskan awan seperti Security Heartbeat, NDR Essentials dan DNS Protection. Daftar di System > Sophos Central dengan kelayakan Central.

Pengurusan Sophos Central ialah asas seni bina keselamatan moden berasaskan awan dan memudahkan penguatkuasaan polisi konsisten, mengurangkan kesilapan konfigurasi dan mempercepat tindak balas insiden.

Time

32. NTP server should be configured

Severity: Low | Standard: CIS

Penyegerakan dengan pelayan NTP yang boleh dipercayai (contoh pool.ntp.org, time.google.com) penting untuk cap masa log yang tepat, korelasi dengan sistem lain dan fungsi kriptografi seperti sijil. Konfigurasi di Administration > Time dengan memilih pelayan NTP dan zon masa.

Penyegerakan masa yang tepat sering dipandang remeh tetapi asas untuk operasi keselamatan. Cap masa tidak konsisten menyukarkan korelasi peristiwa merentas sistem dan boleh menjejaskan protokol kriptografi sensitif masa.

Ringkasan

Ciri Health Check dalam SFOS v22 melaksanakan pendekatan berstruktur dan berasaskan risiko untuk pengerasan konfigurasi. 32 semakan meliputi semua bidang keselamatan kritikal dari Active Threat Response hingga integrasi Sophos Central dan mematuhi penanda aras seperti CIS.

Pengelasan keterukan (High/Medium/Low) membolehkan pembaikan mengikut keutamaan, dengan polisi High seperti MFA, pemeriksaan SSL/TLS, IPS dan X Ops memerlukan perhatian segera. Pemantauan berterusan status pematuhan membantu pentadbir mengekalkan posture keselamatan yang konsisten dan mengenal pasti salah konfigurasi secara proaktif.

Kata Akhir

Health Check baharu dalam Sophos Firewall v22 ialah langkah jelas ke arah pematuhan automatik dan Secure by Design. Ia menambah keterlihatan dalam persekitaran besar dengan ramai pentadbir dan mencegah salah konfigurasi lazim. Namun ia kekal alat analisis, bukan jaminan keselamatan. Bergantung sepenuhnya pada tanda hijau boleh menutup risiko berkonteks seperti keutamaan peraturan yang salah atau polisi pemeriksaan TLS yang tidak diuji secukupnya. Digunakan dengan betul, Health Check ialah instrumen kawalan yang kuat untuk membantu pentadbir mengesan dan membaiki jurang keselamatan lebih awal.

jumpa lagi

Joe