Inimigo na equipa - O truque dos trabalhadores de TI norte-coreanos

Table of Contents

Lido diariamente com cibersegurança, tanto em contexto profissional como privado. Audito firewalls, analiso logs, testo cenários de penetração e falo com administradores de TI em empresas de todas as dimensões. E há algo que observo constantemente: a maioria dos admins de TI nem sequer conhece os riscos que mais subestima.

Pensam em ransomware. Em phishing. Em atacantes externos a tentar furar a firewall. É compreensível - são as ameaças clássicas com que todos crescemos.

Mas existe outra forma de ataque, muito mais antiga e muito mais sofisticada: o inimigo dentro de casa.

Há uma história do verão de 2023 que, para mim, continua extremamente relevante. Mostra como um grupo de hackers ao serviço de um Estado - o regime da Coreia do Norte - consegue não só infiltrar-se em empresas individuais, mas construir toda uma rede de espiões. E o mais impressionante (ou assustador): muitas das pessoas que fornecem a infraestrutura e o hardware não fazem ideia para quem estão realmente a trabalhar.

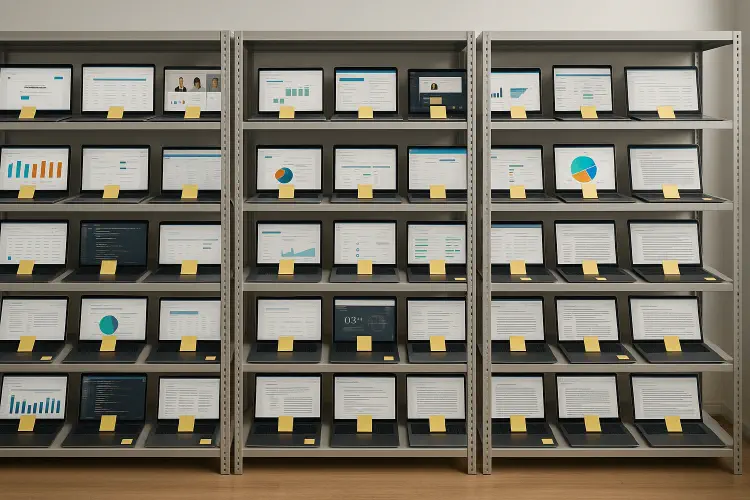

Christina Chapman e a “laptop farm” no Arizona

Em outubro de 2023, o FBI aparece com um mandado de busca numa casa discreta no Arizona. Lá dentro, os investigadores deparam-se com algo insólito: mais de 90 laptops ligados, cada um com um post-it colorido. Estantes metálicas, tudo bem etiquetado e organizado de forma sistemática. Uma divisão que acaba por se revelar uma verdadeira “laptop farm”.

A proprietária chama-se Christina Chapman. Tem cerca de 50 anos, trabalha a partir de casa, publica ocasionalmente nas redes sociais. Nada de suspeito. Nada que faça levantar sobrancelhas.

E é precisamente isso que a torna o disfarce perfeito.

Chapman não foi recrutada ativamente como espiã. Ela foi usada. E usada pela Coreia do Norte.

Como tudo começou: uma mensagem no LinkedIn

Em 2020, Christina Chapman recebe uma mensagem no LinkedIn. Um desconhecido, que se apresenta como “Alexander the Great”, entra em contacto. Faz-lhe uma proposta aparentemente banal: receber e configurar laptops.

Por dispositivo: cerca de 300 dólares por mês.

Parece legítimo. Parece simples. E Chapman estava numa situação complicada. A mãe tinha sido diagnosticada com cancro. Ela precisava do dinheiro para o tratamento.

Aceita a proposta.

O que Chapman não sabe: a pessoa que lhe escreve não é “Alexander the Great”. É um hacker norte-coreano. E os laptops que ela começa a receber são equipamentos enviados originalmente para colaboradores legítimos nos EUA, mas desviados para um esquema de infiltração. Máquinas que passam a ser usadas para que programadores norte-coreanos possam trabalhar, a partir de Pyongyang, sob identidades falsas.

O mecanismo perverso

A fraude funciona assim:

Perfil falso de emprego: programadores norte-coreanos criam perfis falsos no LinkedIn. Usam fotos roubadas, certificados copiados, vídeos de candidatura gerados por IA. Candidatam-se via Upwork, Fiverr e diretamente a grandes empresas.

A infiltração: são contratados. A empresa envia-lhes um laptop - um equipamento corporativo legítimo, com acesso real a sistemas reais.

O problema: esses dispositivos só podem, oficialmente, ser usados nos EUA. GPS, controlo de localização, mecanismos de compliance - há mil formas de detetar que o suposto colaborador “na Califórnia” está, na verdade, na China ou na Coreia do Norte.

A solução: Christina Chapman recebe os equipamentos. Escreve a palavra-passe num papel. Instala AnyDesk - software de acesso remoto. O hacker norte-coreano em Pyongyang “entra” no dispositivo, trabalha como se estivesse no endereço de Chapman, no Arizona, e, para a empresa, tudo parece normal.

Camuflagem adicional: a rede rouba identidades de cidadãos reais dos EUA, incluindo nomes, números de Segurança Social e endereços. Com esses dados, abrem novas contas bancárias. O salário é pago para essas contas - e depois canalizado para a Coreia do Norte.

No caso de Christina Chapman, o esquema passa despercebido durante três anos.

O desespero

Os registos de chat entre Chapman e os seus controladores mostram que, passado pouco tempo, ela sabe exatamente o que está a fazer: é crime. Fica nervosa. Escreve que é demasiado arriscado. Escreve que quer parar.

Mas depois a mãe morre. As contas médicas estão pagas. E Chapman já está demasiado envolvida. Depende do dinheiro. Está presa pelo medo.

E continua.

Como tudo foi descoberto

Em 2023 acontece algo inesperado. Um analista de segurança na Palo Alto Networks repara em algo estranho: um colaborador da empresa atualizou o seu perfil de LinkedIn - a partir de um endereço IP da Coreia do Norte.

Isso não podia acontecer.

Começa uma investigação interna. E rapidamente se percebe: não se trata de meia dúzia de logins suspeitos. Há nove colaboradores com ligações diretas à Coreia do Norte. E três deles mandaram enviar os respetivos laptops para a mesma morada.

Uma casa no Arizona. A casa de Christina Chapman.

Em outubro de 2023, o FBI entra em cena. Encontra os 90 laptops. Consegue provar que Chapman facilitou a infiltração em 309 empresas norte‑americanas - incluindo gigantes da Fortune 500 como a Nike (que pagou quase 75.000 dólares a um “worker” norte‑coreano), a plataforma de comunicação Jeenie, a empresa de staffing DataStaff, uma das cinco maiores cadeias de televisão dos EUA, uma tecnológica de Silicon Valley, um fabricante aeroespacial, um construtor automóvel norte‑americano, um retalhista de luxo e um grande grupo de media e entretenimento. Montante total desviado: 17,1 milhões de dólares em salários, canalizados diretamente para a Coreia do Norte.

A 24 de julho de 2025, Christina Chapman é condenada: 102 meses de prisão (8 anos e 6 meses). Confessa. Mostra arrependimento. Mas já é tarde demais.

Porque isto pode afetar qualquer empresa

O cenário que acabei de descrever não está limitado ao Arizona. Diversas empresas internacionais já celebraram contratos com “IT workers” norte‑coreanos. Não se apercebem. Só descobrem quando é demasiado tarde.

Há outro caso dentro desta mesma história: um empresário alemão chamado Memo, que estava a montar uma equipa de desenvolvimento em Berlim. Contrata três “programadores” - altamente qualificados, bom inglês, portefólios impressionantes. Um team lead chamado “Ryosuke Yamamoto” coordena o projeto.

No início, tudo corre bem. Os developers trabalham rapidamente, entregam código, mostram progresso.

Mas, após alguns meses, algo muda. De repente, os programadores começam a fazer repetidamente as mesmas perguntas. Esquecem o que já tinham feito. Parecem, subitamente, muito menos competentes. Os três meses previstos para o projeto transformam‑se em seis. Depois em nove.

Isto é um sinal clássico. O problema não é falta de capacidade técnica. O mais provável é que pessoas diferentes estejam, ciclicamente, a usar as mesmas contas - sob a mesma identidade falsa. As células de TI norte‑coreanas estão organizadas à maneira da máfia. Cada unidade tem de se autofinanciar. Os programadores são rotacionados. O dia a dia é rígido: 14 a 16 horas de trabalho, sob vigilância, com metas a cumprir.

Memo apercebe‑se disto. Começa a investigar. E descobre: as pessoas com quem faz videochamadas não são as mesmas que constam dos registos de candidatura.

O que isto significa geopoliticamente?

Não estamos perante uma pequena burla. Estamos a falar de espionagem económica dirigida pelo Estado, que gera, para a Coreia do Norte, centenas de milhões de dólares por ano.

O Conselho de Segurança da ONU estima que entre 250 e 600 milhões de dólares anuais cheguem à Coreia do Norte através deste tipo de esquemas com “IT workers”. Esse dinheiro financia diretamente:

- o programa nuclear norte‑coreano

- testes de mísseis

- o desenvolvimento de novas armas estratégicas

A Coreia do Norte está sob sanções pesadas. Não consegue gerar divisas através do comércio normal. Por isso, virou‑se para o cibercrime. Primeiro, roubos de criptomoedas. Depois, assaltos a bancos. Agora: milhares de perfis de TI falsos, infiltrados em empresas ocidentais.

Segundo números recentes de outubro de 2025, existem entre 1.000 e 2.000 IT workers norte‑coreanos ativos em todo o mundo - na China, Rússia, Laos, Camboja e em muitos outros países.

Os EUA chegaram a oferecer uma recompensa de 5 milhões de dólares por informações sobre operações de fraude financeira ligadas à Coreia do Norte.

O impacto na segurança de TI

É isto que, a nível pessoal, mais me inquieta. Estamos perante uma ameaça que vem de dentro.

Remote work, acessos cloud, plataformas de freelancers - tudo isto são ferramentas legítimas e indispensáveis da economia moderna. Mas abrem também portas para novas superfícies de ataque.

A arquitetura de segurança clássica funciona assim:

- firewall forte no perímetro

- zona de confiança no interior

- quem está dentro é considerado confiável

Mas e se a pessoa que está “dentro” não for, de facto, a pessoa que pensas ter contratado?

Christina Chapman não era a ameaça. Chapman era a infraestrutura. Era o gateway. A verdadeira ameaça estava em Pyongyang, noutro continente, sob um nome falso.

Como proteger a organização (de forma concreta)

Existem várias recomendações oficiais de diferentes entidades. Vou acrescentar a minha própria experiência.

1. Verificar identidades de candidatos - verificar a sério

Videochamadas são importantes, mas:

- atentem em pausas longas antes de responder

- reparem se o candidato está constantemente a olhar para notas

- observem o cenário de fundo (parece real ou um fundo verde / virtual?)

- ferramentas modernas de IA já conseguem falsificar entrevistas em vídeo. Isto está bem documentado.

Contactem empregadores anteriores de forma direta. Não usem apenas o email no CV - pesquisem o número real da empresa e liguem.

Utilizem background checks. Verificação de LinkedIn. Agências de crédito e de reputação, nacionais e internacionais.

2. Proteger postos de trabalho remotos com geofencing e MFA

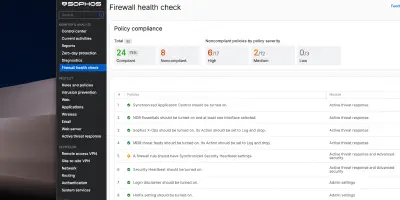

Geofencing: se um laptop corporativo é acedido a partir de IPs de países como a Coreia do Norte ou a China, o sistema deve gerar um alerta.

Multi‑factor authentication em todos os sistemas críticos. Não só palavra‑passe. SMS também não é seguro (pode ser comprometido). Hardware tokens ou apps TOTP.

Limites de sessão: se alguém trabalha 14-16 horas seguidas (um padrão típico dos turnos norte‑coreanos), isso deve ser sinalizado.

3. Monitorização de rede para ligações suspeitas

Registar endereços IP. Se contas de vários colaboradores forem acedidas a partir do mesmo IP, é suspeito.

Monitorizar DNS queries. Se a rede estabelecer comunicações estranhas com servidores de command‑and‑control conhecidos, associados à Coreia do Norte, isso deve disparar um alerta imediato.

Análise de fusos horários: se um alegado colaborador nos EUA trabalha sempre entre as 2h e as 8h UTC (horário correspondente à Coreia do Norte), é suspeito.

4. Entrega de hardware sempre centralizada e auditável

Nunca: permitir que um colaborador encomende o próprio laptop e a empresa se limite a pagar.

Sempre: gestão central pela equipa de TI. Os dispositivos são emitidos pelo vosso IT. MDM (Mobile Device Management) ativado.

Tracking: cada dispositivo com um identificador de série único. Cada atribuição documentada.

5. Conhecer e levar a sério os “red flags”

- Um novo colaborador faz repetidamente perguntas sobre temas já abordados.

- Um colaborador remoto trabalha apenas em horários invulgares.

- Um developer júnior começa, de repente, a entregar código muito acima (ou abaixo) da qualidade esperada.

- Webcam diferente, qualidade de vídeo ou enquadramento inconsistentes entre reuniões (pode indicar pessoas diferentes a usar a mesma identidade).

- O onboarding arrasta‑se porque o candidato “não está disponível” ou “tem problemas técnicos” constantes.

Conclusão: confiança não é um conceito de segurança

O caso Chapman evidencia algo fundamental: o perigo vem frequentemente de dentro, precisamente porque se mascarou de exterior.

Vivemos com a ilusão de que, se alguém assinou um contrato, tem um bom perfil no LinkedIn e parece simpático numa videochamada - então é confiável.

Já não é assim.

O esquema dos IT workers norte‑coreanos não é uma anomalia. É um modelo de negócio. Um modelo de negócio de um grupo de hackers estatal que compreende perfeitamente:

- o trabalho remoto tornou‑se norma

- as plataformas de freelancers estão consolidadas

- entrevistas em vídeo podem ser falsificadas

- a maioria dos admins de TI pensa em ameaças externas, não internas

E é por isso que o esquema funciona.

Para empresas que crescem depressa ou que querem reduzir custos, este tipo de fraude é especialmente perigoso. Recrutar dá trabalho. Background checks custam dinheiro. Videoentrevistas são simples. E um programador qualificado que se oferece 20% abaixo do preço de mercado? É demasiado tentador.

Mas cada admin de TI, cada responsável de segurança, cada hiring manager tem de se colocar uma questão:

Como sei, de facto, que estou a falar com uma pessoa real?

Se formos honestos, a resposta, muitas vezes, é: não sei.

E é isso que torna a história de Christina Chapman tão importante. Ela não é apenas uma mulher no Arizona que reencaminhava laptops. É um símbolo de uma realidade muito mais vasta: o mundo digital não é tão transparente quanto parece.

Por trás de um bom inglês, de um perfil convincente no LinkedIn e de uma pergunta inteligente numa videoentrevista, pode estar um agente de um regime estrangeiro.

E a única defesa é: não acreditar por defeito. Verificar. Monitorizar. E ter sistemas e processos capazes de detetar quando algo não bate certo.

Essa é a nova realidade da cibersegurança. O perigo não vem (apenas) de fora. Vem de dentro, disfarçado de colaborador.

Até breve,

Joe