Sophos Firewall v21.5: Novos recursos para a tua segurança de rede

Table of Contents

Introdução

Neste artigo, vamos explorar as mais recentes atualizações do Sophos Firewall v21.5, que reforçam a tua segurança de rede e simplificam a administração. Como administrador de TI, vais apreciar especialmente a integração Entra ID Single Sign-On (SSO) para acesso VPN e o NDR Essentials para deteção de ameaças baseada na cloud. Vamos mergulhar!

Entra ID Single Sign-On: Acesso VPN sem fricção (apenas para Windows)

O que muda?

A integração Entra ID SSO é uma verdadeira vitória para as empresas que usam Microsoft Entra ID (antigo Azure AD). Permite aos utilizadores iniciar sessão no portal VPN ou no Sophos Connect Client (versão 2.4 ou superior) com as suas credenciais Entra ID existentes, sem precisar de gerir palavras-passe VPN separadas. Isso poupa tempo, reduz a fadiga de palavras-passe e aumenta a segurança graças ao suporte para autenticação multifator (MFA).

Como funciona?

O Sophos Firewall v21.5 utiliza OAuth 2.0 e OpenID Connect para uma autenticação segura baseada em tokens. Estes protocolos modernos são mais robustos do que normas antigas como SAML ou Kerberos, uma vez que reduzem o risco de roubo de credenciais. No portal VPN ou no Sophos Connect Client, o utilizador escolhe a opção SSO e, se já estiver autenticado no Entra ID, a autenticação é concluída automaticamente. A MFA adiciona uma camada de segurança extra, algo particularmente útil em ambientes híbridos do Microsoft 365.

Configuração

A configuração do Entra ID SSO no SFOS v21.5 requer alguns passos, mas é exequível se seguires os detalhes:

- Configurar o servidor de autenticação: Cria um servidor de autenticação na Sophos Firewall com a Azure Application ID. Segue o guia detalhado na documentação da Sophos (Microsoft Entra ID Server).

- Registar URLs de retorno (callback): Adiciona as URLs do portal VPN e do acesso remoto como URLs de retorno no Azure para garantir comunicação segura.

- Importar o ficheiro de provisionamento: Para o Sophos Connect Client, importa um ficheiro de provisionamento que inclua o nome do gateway. Exemplo:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: Tem de corresponder exatamente à URL de retorno definida no Azure, caso contrário a ligação falhará.

- vpn_portal_port: Porta HTTPS 443 por defeito para comunicação segura.

- check_remote_availability: Ignora a verificação de disponibilidade do gateway, útil em ambientes com conectividade instável.

Migração: Se estiveres a migrar de uma versão SFOS anterior com Azure AD SSO, o Sophos Firewall v21.5 ativa o SSO automaticamente, mas terás de adicionar manualmente o URI de retorno do portal VPN no Azure.

Para uma explicação visual, vê o vídeo oficial (Demo do Entra ID SSO).

Vantagens

- Facilidade de utilização: Sem credenciais VPN separadas, ideal para ambientes Microsoft 365.

- Segurança: A MFA e a autenticação baseada em tokens protegem contra roubo de identidade.

- Eficiência: Menos esforço de gestão de palavras-passe.

Pontos negativos

Infelizmente, o Entra ID SSO no SFOS v21.5 está disponível apenas para o Sophos Connect Client em Windows. Se tiveres utilizadores macOS na tua rede, eles ficam de fora — um grande revés, especialmente em ambientes mistos onde os Macs são comuns. A Sophos está cronicamente atrasada nas atualizações para macOS e, enquanto os utilizadores Windows beneficiam do SSO, os utilizadores macOS têm de recorrer a configurações IPsec nativas ou a ferramentas como Tunnelblick. Isso é pouco prático e piora a experiência do utilizador. A Sophos manifestou interesse em suportar macOS no futuro, mas, até lá, esta limitação é clara.

Em comparação, os concorrentes apresentam-se melhor: o Cisco Secure Client suporta SSO com Azure AD no macOS (Cisco Secure Client) e a Fortinet oferece funcionalidades semelhantes no FortiClient para ambas as plataformas (Fortinet FortiClient). A Sophos precisa urgentemente de recuperar terreno.

Outras limitações:

- Flexibilidade limitada: O portal VPN, SSL-VPN e IPsec têm de usar o mesmo servidor Entra ID SSO.

- Erros ocasionais: Há relatos de falhas de autenticação em reconexões, prometidas para resolução na disponibilidade geral (Sophos Connect 2.4).

- Documentação: Os guias podiam ser mais detalhados, especialmente para ambientes híbridos complexos.

NDR Essentials: Deteção de ameaças avançada

O que é?

O NDR Essentials é uma solução de Network Detection and Response (NDR) baseada na cloud, integrada no Sophos Firewall v21.5 e gratuita para clientes com Xstream Protection. Utiliza IA para detetar ameaças como comunicação de Command-and-Control (C2) ou domínios gerados dinamicamente (DGA) em tráfego cifrado, sem afetar o desempenho da firewall.

Como funciona?

O SFOS v21.5 extrai metadados do tráfego TLS cifrado e de consultas DNS e envia-os para a Sophos Intellix Cloud. Lá, dois motores de IA analisam os dados:

- Encrypted Payload Analysis (EPA): Deteta anomalias em tráfego cifrado através de reconhecimento de padrões, sem descifrar.

- Deteção de DGA: Identifica domínios gerados dinamicamente, muitas vezes usados por malware para C2.

A arquitetura cloud alivia a firewall e permite atualizações contínuas dos modelos de IA. As ameaças detetadas recebem uma pontuação de 1 (baixa) a 10 (alta) e são registadas na firewall. De momento não há bloqueio automático, o que pode minimizar falsos positivos, mas seria útil no futuro.

NDR Essentials vs. Versão completa

O NDR Essentials é uma versão “lite” focada no tráfego de entrada/saída (norte-sul). A versão completa do Sophos NDR (Sophos NDR) oferece monitorização mais abrangente, incluindo tráfego interno (leste-oeste), e está disponível como appliance virtual ou em hardware certificado. Suporta até 40 Gbps e 120 000 ligações/segundo, ideal para grandes empresas. Além disso, fornece visibilidade detalhada sobre dispositivos não protegidos, IoT e ameaças internas, algo que o Essentials não cobre.

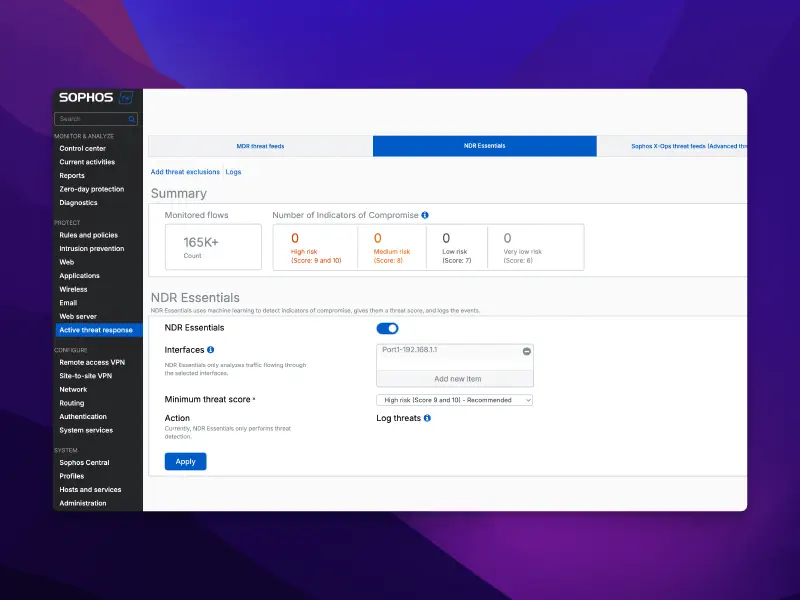

Configuração

A ativação é simples, como é habitual na Sophos.

- Vai a Active Threat Response > NDR Essentials.

- Ativa a funcionalidade e escolhe as interfaces (por exemplo, interfaces WAN).

- Define a pontuação mínima de ameaça (recomendado: 9-10).

As detecções ficam visíveis no Control Center, Log Viewer e Sophos Central. Para testes, usa o ambiente de teste Sophos (Sophos Test) para simular comportamentos de ataque.

Consulta as instruções detalhadas na documentação (NDR Essentials) ou no vídeo de demonstração (Demo do NDR Essentials).

Vantagens

- Sem impacto de desempenho: Análise cloud preserva recursos da firewall.

- Gratuito: Incluído no bundle Xstream Protection.

- Deteção eficaz: Identifica ameaças em tráfego cifrado sem descifrar.

Pontos negativos

O NDR Essentials está limitado a hardware XGS e não suporta implementações virtuais ou na cloud, nem modo HA Active-Active. Isto restringe as opções, sobretudo para empresas com arquiteturas cloud ou de alta disponibilidade. Além disso, o foco no tráfego norte-sul é menos abrangente que soluções NDR completas.

Concorrentes como a Palo Alto Networks destacam-se com NGFWs que oferecem NDR mais abrangente para tráfego leste-oeste (Palo Alto NDR). O Fortinet FortiNDR é igualmente mais flexível, mas pode acarretar custos de licenciamento adicionais (Fortinet FortiNDR). A Sophos ganha pontos pela integração gratuita, mas as restrições de hardware são uma desvantagem.

| Requisito | Detalhes |

|---|---|

| Licença | Pacote Xstream Protection |

| Hardware | Apenas hardware XGS, sem dispositivos virtuais/cloud |

| Interfaces suportadas | Física, VLAN, LAG, Bridge (LAN/DMZ) |

| Modos não suportados | HA Active-Active |

Outros recursos no Sophos Firewall v21.5

Melhorias de VPN e escalabilidade

O SFOS v21.5 otimiza funcionalidades de VPN:

- Nomes mais claros: “Site-to-Site” passa a “policy-based”, e interfaces de túnel a “route-based”, reduzindo confusão.

- Validação do pool de endereços: Evita conflitos de IP em SSL-VPN, IPsec, L2TP e PPTP.

- Aplicação rigorosa de IPsec: Minimiza falhas na criação de túneis.

- Maior capacidade: Até 3 000 túneis VPN route-based e 1 000 túneis Site-to-Site RED com 650 dispositivos SD-RED, ideal para redes globais.

Crítica: A documentação sobre capacidade de túneis podia ser mais detalhada. A Fortinet fornece guias mais completos (Fortinet VPN).

Sophos DNS Protection

Gratuito para clientes Xstream Protection, com atualizações no Sophos Firewall v21.5:

- Widget no Control Center: Vista rápida de estado.

- Melhor resolução de problemas: Novos logs e notificações.

- Configuração assistida: Guia passo a passo.

No entanto, as funcionalidades de logging podiam ser mais detalhadas. O Cisco Umbrella oferece análises DNS mais abrangentes, mas é pago (Cisco Umbrella).

Melhorias de administração

A interface recebeu otimizações:

- Colunas ajustáveis: Larguras de colunas (p. ex., SD-WAN, NAT) podem ser ajustadas e ficam gravadas.

- Pesquisa avançada: Pesquisa livre em rotas SD-WAN e regras ACL, p. ex., “192.168.1.0” ou “domínio xyz”.

- Configuração padrão: Sem regras de firewall padrão; a ação por defeito é “Nenhuma”, aumentando a segurança mas exigindo atenção de novos utilizadores.

- Nova fonte: Melhora a legibilidade.

Crítica à velocidade da UI

Apesar destas melhorias, a interface do SFOS v21.5 continua lenta, especialmente ao gravar regras de firewall e definições de WAF. Esperava um aumento significativo de desempenho, mas parece que a tecnologia da UI ficou presa em 2019. Gravar regras WAF é entediante, e a resposta não está ao nível das interfaces web modernas. Em comparação, Fortinet e Palo Alto apresentam UIs mais rápidas e responsivas que não atrasam o fluxo de trabalho (Fortinet FortiGate, Palo Alto NGFW). A Sophos precisa melhorar urgentemente para competir.

Outras melhorias técnicas

- Limite de tamanho de ficheiro no WAF: Configurável até 1 GB, útil para empresas de media.

- Telemetria de segurança: Monitorização em tempo real de alterações a ficheiros do SO via validação de hash.

- Melhorias de DHCP: Suporta prefixos IPv6 de /48 a /64, melhorando compatibilidade com ISPs.

- Path MTU Discovery: Resolve erros de descodificação TLS em ML-KEM.

- NAT64: Permite tráfego IPv6-para-IPv4 em modo proxy, mas com limitações. A Cisco oferece opções NAT64 mais flexíveis (Cisco NAT64).

| Funcionalidade | Detalhes |

|---|---|

| Limite de tamanho de ficheiro WAF | Configurável até 1 GB |

| Telemetria de segurança | Monitorização em tempo real de alterações de ficheiros do SO |

| Melhorias de DHCP | Prefixos IPv6 /48 a /64, RA/DHCPv6 ativados |

| Path MTU Discovery | Corrige erros TLS de ML-KEM |

| NAT64 | IPv6-para-IPv4 em proxy explícito |

Alterações de licenciamento

Embora não seja novo no Sophos Firewall v21.5, vale a pena mencionar que a Sophos removeu as limitações de RAM para licenças virtuais, software e cloud. As licenças agora são limitadas por núcleos de CPU, aumentando a flexibilidade em ambientes cloud (Atualização de licenciamento Sophos).

Palavras finais

O Sophos Firewall v21.5 traz-te ferramentas poderosas como Entra ID SSO e NDR Essentials, que melhoram a segurança de rede e a gestão de utilizadores. As novidades em VPN, proteção DNS e administração fazem do SFOS v21.5 uma atualização sólida, especialmente para PMEs com Xstream Protection. No entanto, a falta de suporte para macOS, as restrições de hardware no NDR Essentials e a interface lenta são pontos fracos que colocam a Sophos atrás de Cisco, Fortinet ou Palo Alto. Recomendo testar a versão Early Access (registo EAP) e partilhar o teu feedback na comunidade Sophos (Sophos Community). Fica atento a mais atualizações no TrueNetLab!

Até à próxima, Joe