Sophos Firewall v22 Health Check - visão geral completa

Table of Contents

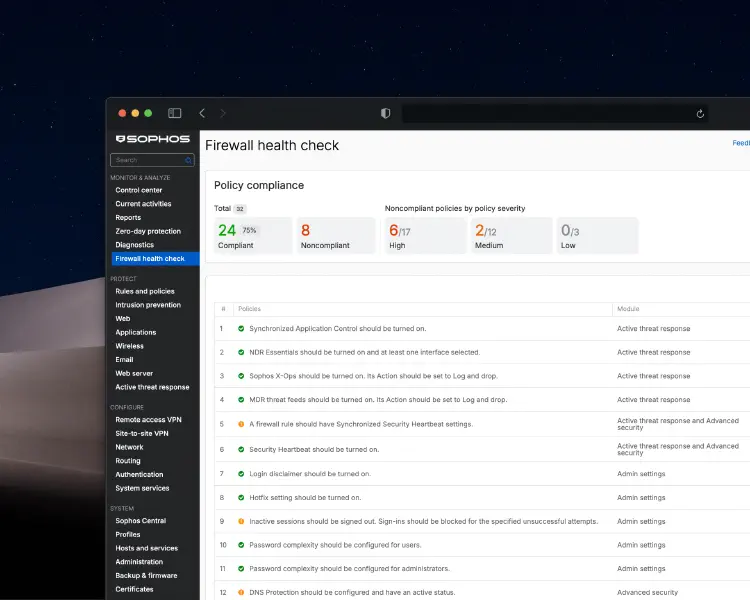

A nova funcionalidade Firewall Health Check do Sophos Firewall v22 é um sistema integrado de validação de configuração que avalia, de modo contínuo, dezenas de definições face aos CIS Benchmarks e às melhores práticas. As verificações são classificadas por gravidade (Alta, Média, Baixa) e organizadas por módulos (Active Threat Response, Admin Settings, Authentication, Device Access, etc.).

A seguir, cada política de Health Check é explicada com o respetivo significado, classificação de gravidade e um comentário profissional:

Active Threat Response

1. Synchronized Application Control should be turned on Gravidade: Média | Norma: Recomendado

Synchronized Application Control monitoriza, através do Security Heartbeat, todas as aplicações em endpoints geridos e permite a categorização e o controlo automáticos de aplicações desconhecidas. A firewall deve estar registada no Sophos Central e a funcionalidade deve estar ativa para garantir visibilidade de todas as aplicações em execução na rede.

Esta funcionalidade é essencial para a segurança moderna, pois integra a segurança de rede e de endpoints numa arquitetura unificada. Especialmente em ambientes com BYOD ou com grande rotatividade de endpoints, permite um controlo dinâmico de aplicações com base no estado real de saúde dos dispositivos.

2. NDR Essentials should be turned on and at least one interface selected Gravidade: Média | Norma: Recomendado

NDR Essentials utiliza motores de IA para analisar tráfego TLS cifrado e consultas DNS sem os desencriptar, detetando comunicação C2 e atividades maliciosas. Deve ser ativado em Active Threat Response, com pelo menos uma interface interna selecionada, e definido um Threat Score mínimo (recomendado: 9-10).

NDR Essentials mitiga uma lacuna crítica de segurança em ambientes cifrados, onde a inspeção SSL/TLS não é viável por motivos de privacidade ou desempenho. A análise comportamental baseada em IA deteta anomalias e padrões de comunicação suspeitos mesmo sem Deep Packet Inspection, algo particularmente valioso contra APTs.

3. Sophos X-Ops should be turned on. Its Action should be set to Log and drop Gravidade: Alta | Norma: CIS

Sophos X-Ops Threat Feeds são feeds globais de inteligência de ameaças, mantidos pela SophosLabs, com IPs, domínios e URLs de servidores C2 atualizados regularmente. A funcionalidade deve estar ativa e definida para “Log and drop” para que a firewall bloqueie automaticamente o tráfego para ameaças conhecidas.

A integração da Sophos X-Ops Threat Intelligence acrescenta grande valor sem necessidade de configuração adicional. A atualização automática dos Threat Feeds assegura proteção contra as ameaças conhecidas mais recentes e reduz substancialmente o tempo de resposta a explorações zero-day. A definição “Log and drop” proporciona um equilíbrio ideal entre segurança e transparência.

4. MDR threat feeds should be turned on. Its Action should be set to Log and drop Gravidade: Alta | Norma: Recomendado

MDR Threat Feeds permite à equipa Sophos MDR enviar informações de ameaças em tempo real diretamente para a firewall, com base na análise da telemetria da rede do cliente. Requer uma licença MDR e deve ser configurado para “Log and drop” para responder automaticamente a ameaças ativas.

Para organizações com serviço Sophos MDR, esta funcionalidade é indispensável e constitui a ligação operacional direta entre a equipa SOC 24/7 e a firewall. A resposta automatizada a ameaças reduz drasticamente o tempo de permanência do atacante (dwell time) e permite defesa proativa antes de ocorrer qualquer dano.

Active Threat Response & Advanced Security

5. A firewall rule should have Synchronized Security Heartbeat settings Gravidade: Média | Norma: CIS

Security Heartbeat permite a comunicação entre a firewall e endpoints geridos pela Sophos através do Sophos Central para transmitir o estado de ameaças e de saúde. Nas regras de firewall, podem ser definidas políticas de acesso com base no estado do endpoint (Green/Yellow/Red) para isolar automaticamente dispositivos comprometidos.

Security Heartbeat é o coração da arquitetura Sophos Synchronized Security e possibilita decisões dinâmicas com base no estado de ameaça atual. O isolamento automático de endpoints comprometidos é especialmente valioso, pois impede de forma eficaz movimentos laterais de atacantes na rede.

6. Security Heartbeat should be turned on Gravidade: Alta | Norma: CIS

Security Heartbeat deve estar ativo em System > Sophos Central, o que implica registar a firewall no Sophos Central. Requer uma licença Network Protection e permite a troca automática de informações entre endpoints e a firewall a cada 15 segundos através da porta 8347.

Ativar o Security Heartbeat é uma decisão arquitetónica fundamental que eleva o nível de segurança de toda a infraestrutura de TI. Sem esta funcionalidade, a firewall e os endpoints atuam isoladamente, sem contexto crítico para decisões de segurança.

Admin Settings

7. Login disclaimer should be turned on Gravidade: Média | Norma: CIS

Um aviso de início de sessão é um texto legal apresentado a cada autenticação na Web admin console, no User Portal ou na CLI, solicitando a aceitação por parte dos administradores. Reduz o risco de acesso inadvertido por utilizadores não autorizados e suporta ações legais contra acesso ilícito, afastando a ignorância como argumento de defesa.

Embora tecnicamente simples, o aviso de início de sessão é uma salvaguarda legal importante e relevante em auditorias de conformidade e investigações forenses. Em setores regulados (RGPD, HIPAA, PCI-DSS), um aviso documentado sobre o uso do sistema e a monitorização é frequentemente um requisito de conformidade.

8. Hotfix setting should be turned on Gravidade: Alta | Norma: CIS

Hotfixes são atualizações de segurança fora de ciclo que podem ser instaladas automaticamente sem tempo de indisponibilidade. A instalação automática deve estar ativada em System > Backup & Firmware > Firmware > Hotfix para que a firewall esteja sempre protegida contra vulnerabilidades conhecidas e para manter a rede protegida contra explorações.

A instalação automática de hotfixes é um mecanismo de segurança crítico que minimiza o intervalo entre a divulgação de uma vulnerabilidade e a sua correção. Como muitos ataques visam vulnerabilidades conhecidas mas não corrigidas, esta função reduz significativamente o risco de explorações bem-sucedidas.

9. Inactive sessions should be signed out. Sign-ins should be blocked for the specified unsuccessful attempts Gravidade: Alta | Norma: CIS

Esta definição configura a saída automática após inatividade (recomendado: máximo de 10 minutos) e o bloqueio após um número definido de tentativas de início de sessão falhadas. Um computador desatendido com uma sessão de administração aberta pode permitir acesso não autorizado; a configuração é feita em Administration > Admin and user settings > Login security.

A gestão de sessões é um requisito de segurança básico que protege contra elevação de privilégios e ataques de credential stuffing. A combinação de tempo limite e bloqueio de conta implementa defesa em profundidade e segue o princípio do tempo mínimo de exposição de acessos privilegiados.

10. Password complexity should be configured for users Gravidade: Alta | Norma: CIS

A complexidade de palavras-passe aumenta a entropia e dificulta significativamente ataques de brute-force. Devem ser exigidos pelo menos 12 caracteres com maiúsculas, minúsculas, números e caracteres especiais; a configuração é feita em Administration > Admin and user settings > User password complexity settings.

Políticas fortes de palavras-passe são a primeira linha de defesa contra ataques baseados em credenciais, que, segundo o Verizon DBIR, continuam entre os vetores mais comuns. Uma regra de complexidade bem pensada equilibra segurança e usabilidade e reduz o risco de palavras-passe fracas e fáceis de adivinhar.

11. Password complexity should be configured for administrators Gravidade: Alta | Norma: CIS

A complexidade de palavras-passe para administradores deve ser ainda mais rigorosa do que para utilizadores regulares, dado que estas contas possuem permissões alargadas. Devem ser exigidos pelo menos 14 a 16 caracteres com todas as categorias de caracteres; a configuração é feita em Administration > Admin and user settings > Administrator password complexity settings.

Contas privilegiadas são o alvo principal para atacantes, pois possibilitam acesso total ao sistema. Um requisito de maior complexidade para contas de administrador reflete o risco acrescido e deve, idealmente, ser combinado com alterações periódicas de palavras-passe e MFA.

Advanced Security

12. DNS Protection should be configured and have an active status Gravidade: Média | Norma: Recomendado

DNS Protection é um serviço DNS na cloud com controlo de políticas integrado, que bloqueia domínios maliciosos e é gerido no Sophos Central. A firewall deve estar registada como Location no Central, os endereços IP de DNS Protection devem ser configurados como servidores DNS e as políticas apropriadas atribuídas.

O DNS é frequentemente a primeira fase de um ataque, quando malware contacta servidores C2 ou ocorre exfiltração de dados. DNS Protection fornece controlo preventivo ao nível do DNS e complementa outras medidas com deteção e bloqueio precoce de domínios maliciosos, antes mesmo de a ligação ser estabelecida.

Authentication

13. MFA should be configured for remote access VPN (IPsec e SSL VPN) sign-ins Gravidade: Alta | Norma: CIS

A autenticação multi-fator (MFA) adiciona uma camada adicional de segurança exigindo, além de nome de utilizador e palavra-passe, um OTP baseado no tempo (TOTP) proveniente de uma aplicação de autenticação. A configuração é feita em Authentication > Multi-factor authentication, selecionando os serviços de VPN.

O acesso VPN é uma superfície de ataque exposta que permite acesso direto à rede interna. Aqui, a MFA não é opcional; é essencial, pois credenciais de VPN comprometidas são uma das portas de entrada mais comuns para grupos de ransomware. A implementação de MFA reduz o risco de ataques baseados em credenciais em mais de 99%.

14. MFA should be configured for web admin console and VPN portal sign-ins Gravidade: Alta | Norma: CIS

A autenticação multi-fator deve também ser ativada para a Web admin console e o VPN Portal para proteger acessos administrativos. Configure em Authentication > Multi-factor authentication, selecionando “Web admin console” e “User portal”.

Interfaces administrativas são alvos de elevado valor para atacantes, pois permitem controlo total sobre a infraestrutura de segurança. MFA para acessos de administração é um controlo crítico que evita que um único conjunto de credenciais comprometidas resulte numa violação completa de segurança.

15. The firewall’s connection with authentication servers should be encrypted Gravidade: Média | Norma: CIS

As ligações a servidores de autenticação (por exemplo, Active Directory, RADIUS, LDAP) devem ser cifradas para prevenir ataques Man-in-the-Middle. Ao configurar servidores de autenticação externos, ative SSL/TLS ou LDAPS para proteger a transmissão de credenciais.

Protocolos de autenticação não cifrados como LDAP ou RADIUS sem TLS transmitem credenciais em claro ou com cifragem fraca, tornando-os suscetíveis a sniffing de rede. A cifragem destas ligações é especialmente crítica em ambientes com múltiplas VLANs ou vários locais.

Authentication Servers

16. Backups should be scheduled Gravidade: Baixa | Norma: CIS

Devem ser configurados backups automáticos regulares (diários, semanais ou mensais) para permitir uma restauração rápida em caso de necessidade. Configure em Backup & Firmware > Backup & Restore com armazenamento local, via FTP, email ou Sophos Central; os backups devem ser cifrados.

Backups são a última linha de defesa contra ataques de ransomware, falhas de hardware ou configurações incorretas. Uma estratégia de backup automatizada com armazenamento fora do local (offsite) e cifragem garante continuidade do negócio e reduz significativamente os objetivos de tempo de recuperação (RTO).

Device Access

17. Public key authentication should be configured for SSH access to the firewall Gravidade: Alta | Norma: Recomendado

A autenticação por chave pública para SSH aumenta substancialmente a segurança em comparação com a autenticação por palavra-passe e reduz riscos de brute-force. Deve ser gerado um par de chaves RSA ou ED25519 e a chave pública adicionada em Administration > Device Access > Public Key Authentication.

O acesso SSH com palavras-passe é um risco de segurança conhecido, frequentemente comprometido por ataques de brute-force automatizados. A autenticação por chave pública elimina praticamente este risco e deve ser combinada com a desativação da autenticação por palavra-passe para máxima segurança.

18. User portal shouldn’t be accessible from WAN Gravidade: Alta | Norma: Recomendado

O acesso ao User Portal a partir da WAN aumenta significativamente o risco de ataque. A Sophos recomenda fortemente permitir o acesso apenas pela LAN, por VPN ou por lista de permissões de endereços IP específicos via Local Service ACL Exception Rules, nunca a partir de 0.0.0.0/Any.

A exposição de interfaces de gestão à Internet é uma das configurações incorretas mais comuns e um alvo preferencial para ataques automatizados. O acesso deve ocorrer exclusivamente através de ligações VPN cifradas ou de intervalos de IP fidedignos para minimizar a superfície de ataque.

19. Web admin console shouldn’t be accessible from WAN Gravidade: Alta | Norma: CIS

A Web admin console nunca deve ser diretamente acessível a partir da Internet. O acesso administrativo deve ocorrer exclusivamente pela LAN, por VPN ou a partir de intervalos de IP estritamente limitados; a configuração é feita em Administration > Device Access > Local Service ACL Exception.

Expor a consola de administração à Internet é um risco crítico que pode conduzir a comprometimento total do sistema. Inúmeros incidentes de segurança começam com ataques a interfaces de gestão expostas. Esta definição não é negociável e deve ser aplicada de forma rigorosa em qualquer ambiente.

20. MFA should be configured for the default admin Gravidade: Alta | Norma: CIS

A conta de admin por omissão deve ser protegida com MFA, pois possui as permissões mais elevadas. A configuração é feita em Authentication > Multi-factor authentication, selecionando o utilizador admin e ativando o serviço “Web admin console”.

O admin por omissão é frequentemente o alvo primário de ataques de credential stuffing, pois o nome de utilizador é previsível. O MFA adiciona uma camada crítica de proteção adicional e deve ser obrigatório nesta conta altamente privilegiada, independentemente da robustez da palavra-passe.

Notification Settings

21. Notification emails should be configured for system and security events Gravidade: Baixa | Norma: CIS

Os emails de notificação informam os administradores sobre eventos críticos de sistema e segurança, como logins falhados, deteções de IPS ou alterações de estado de HA. Configure em Administration > Notification settings indicando o servidor de email e em System Services > Notification list para selecionar os eventos a monitorizar.

Notificações proativas são essenciais para uma resposta a incidentes atempada e podem ser a diferença entre uma ameaça contida a tempo e um ataque bem-sucedido. Uma estratégia de notificação bem configurada deve priorizar eventos críticos e minimizar falsos positivos para evitar fadiga de alertas.

Pattern Updates

22. Automatic update should be turned on for pattern download and installation Gravidade: Alta | Norma: CIS

Pattern Updates contêm assinaturas para Antivirus, IPS, Application Control e Web Filtering e devem ser descarregadas e instaladas automaticamente a cada 15 minutos. Defina em Backup & Firmware > Pattern updates > Pattern download/installation interval para garantir proteção constante contra ameaças atuais.

O panorama de ameaças evolui a um ritmo vertiginoso, com milhares de novas variantes de malware diariamente. Atualizações automáticas de padrões garantem que a firewall esteja protegida minutos após a publicação de novas assinaturas, minimizando o período de exposição a ameaças recentemente descobertas.

Rules and Policies

23. A Web policy should be selected in a firewall rule Gravidade: Média | Norma: Recomendado

As Web Policies definem categorias e ações para filtragem web e devem ser ativadas em regras de firewall para bloquear sites indesejados ou maliciosos. Nas regras de firewall, selecione uma política apropriada na secção “Web Policy” para controlar o tráfego HTTP/HTTPS.

Ameaças baseadas na web permanecem entre os vetores de infeção mais comuns, desde downloads drive-by até sites de phishing. Uma Web Policy ativa nas regras de firewall implementa controlo preventivo e reduz significativamente a probabilidade de os utilizadores acederem a sites comprometidos ou maliciosos.

24. Zero-day protection should be selected in a firewall rule Gravidade: Alta | Norma: CIS

Zero-Day Protection utiliza tecnologia de sandboxing do SophosLabs Intelix para analisar downloads suspeitos em ambientes isolados e detetar ameaças desconhecidas. Nas regras de firewall, em Web Policy, ative “Use Zero-day Protection” para analisar automaticamente ficheiros suspeitos.

A deteção tradicional baseada em assinaturas falha perante ameaças zero-day e malware avançado. A análise em sandbox na cloud fornece deteção comportamental e protege contra ameaças desconhecidas sem impactar o desempenho da firewall. Esta tecnologia é especialmente valiosa contra malware polimórfico e APTs.

25. Intrusion prevention should be turned on. An IPS policy should be selected in a firewall rule Gravidade: Alta | Norma: CIS

IPS (Intrusion Prevention System) deteta e bloqueia ataques baseados em rede, vulnerabilidades conhecidas e explorações zero-day em tempo real. Em Protect > Intrusion prevention, crie uma política de IPS e selecione-a nas regras de firewall na secção “Intrusion prevention”.

IPS é uma camada de proteção fundamental que impede ataques ao nível da rede e da aplicação antes de atingirem os sistemas-alvo. Uma política de IPS ativa, com assinaturas regularmente atualizadas, protege contra um vasto leque de explorações, de SQL Injection a Buffer Overflows e comunicação C2.

26. An Application control policy should be selected in a firewall rule Gravidade: Média | Norma: CIS

Application Control permite controlo granular sobre aplicações na rede através de categorização e gestão de largura de banda. Numa regra de firewall, selecione uma política de Application Control para bloquear ou priorizar aplicações indesejadas.

Ataques modernos utilizam frequentemente aplicações legítimas para exfiltração de dados ou comunicação C2. Application Control oferece visibilidade e controlo granulares sobre aplicações, independentemente de portas e protocolos, o que é especialmente valioso na aplicação de políticas de utilização aceitável e na prevenção de Shadow IT.

27. An SSL/TLS inspection rule should have Action set to Decrypt Gravidade: Alta | Norma: CIS

A inspeção SSL/TLS desencripta e inspeciona o tráfego cifrado para detetar malware em ligações HTTPS. Em Protect > Rules and Policies > SSL/TLS inspection rules, crie regras com Action “Decrypt”; os clientes necessitam do certificado CA da firewall no respetivo repositório de confiança.

Com mais de 90% do tráfego web cifrado, a inspeção SSL/TLS é indispensável para uma prevenção efetiva de ameaças. Sem desencriptação, Antivirus, IPS e Web Filtering não conseguem inspecionar tráfego cifrado, criando uma lacuna de segurança massiva. Preocupações de privacidade devem ser abordadas com regras de bypass seletivo para categorias sensíveis (banca, saúde).

28. A firewall rule with Action set to Allow shouldn’t have all the network and service settings set to Any Gravidade: Média | Norma: CIS

Regras de firewall com Source, Destination e Service definidos como “Any” são demasiado permissivas e aumentam desnecessariamente o risco. Cada regra Allow deve definir redes, hosts e serviços específicos para cumprir o princípio do menor privilégio e minimizar a superfície de ataque.

Regras “Any-Any-Any” anulam o propósito fundamental de uma firewall e são uma constatação frequente em auditorias de segurança. Cada regra deve ser configurada de forma tão restritiva quanto possível, segundo o princípio do menor privilégio, para dificultar movimentos laterais em caso de comprometimento e limitar o raio de impacto.

Sophos Central

29. Sophos Central reporting should be turned on Gravidade: Média | Norma: Recomendado

A integração com o Sophos Central permite reporting centralizado com painéis abrangentes, tendências e análises históricas em todos os dispositivos geridos. A ativação ocorre automaticamente ao registar a firewall no Sophos Central em System > Sophos Central.

O reporting centralizado é essencial para ambientes multi-site e oferece insights de segurança agregados impossíveis com firewalls isoladas. O armazenamento de registos e relatórios a longo prazo na cloud suporta requisitos de conformidade e permite análises de tendência para identificar problemas de segurança sistemáticos.

30. The firewall should send its backups to Sophos Central Gravidade: Média | Norma: Recomendado

A sincronização automática de backups com o Sophos Central garante armazenamento fora do local das configurações e disponibilidade em caso de desastre. Ative em System > Sophos Central > Central Management.

Backups fora do local são uma boa prática crítica para recuperação de desastres e protegem contra perda de dados em ataques de ransomware que visam cifrar backups locais. A sincronização automática com o Sophos Central garante que existe sempre uma configuração atual e protegida.

31. The firewall should be registered for Sophos Central management. Sophos Central management should be turned on Gravidade: Média | Norma: Recomendado

O registo no Sophos Central permite gestão centralizada, atualizações de firmware, gestão de políticas e acesso a funcionalidades cloud como Security Heartbeat, NDR Essentials e DNS Protection. O registo é feito em System > Sophos Central introduzindo as credenciais do Central.

O Sophos Central Management é a base de arquiteturas de segurança modernas, baseadas na cloud, e permite aplicação consistente de políticas em todos os locais. A gestão central reduz erros de configuração, simplifica evidências de conformidade e permite tempos de resposta mais rápidos a incidentes graças a uma visibilidade uniforme.

Time

32. NTP server should be configured Gravidade: Baixa | Norma: CIS

A sincronização com um servidor NTP fiável (por exemplo, pool.ntp.org, time.google.com) é crítica para carimbos de data/hora precisos nos registos, a correlação com outros sistemas e funções criptográficas, como certificados. Configure em Administration > Time, selecionando o servidor NTP e o fuso horário.

A sincronização temporal precisa é um requisito muitas vezes subestimado, mas fundamental, para operações de segurança. Carimbos de data/hora inconsistentes dificultam ou impedem a correlação de eventos entre múltiplos sistemas, o que é crítico na resposta a incidentes e análises forenses. Além disso, muitos protocolos criptográficos e certificados são sensíveis ao tempo e não funcionam corretamente com deriva temporal.

Resumo

A funcionalidade Firewall Health Check do SFOS v22 implementa uma abordagem estruturada e baseada no risco para o endurecimento da configuração. As 32 verificações cobrem todas as áreas de segurança críticas - de Active Threat Response e Authentication até à integração com o Sophos Central - e seguem normas estabelecidas como os CIS Benchmarks.

A classificação de gravidade (Alta/Média/Baixa) permite priorizar a remediação, sendo que políticas de alta gravidade como MFA, Inspeção SSL/TLS, IPS e X-Ops Threat Feeds exigem atenção imediata. A monitorização contínua do estado de conformidade ajuda os administradores a manter uma postura de segurança consistente e a identificar proativamente configurações incorretas.

Palavras finais

O novo Health Check no Sophos Firewall v22 é um claro avanço rumo à conformidade automatizada e à segurança por conceção. Especialmente para ambientes de maior dimensão, com vários administradores, traz transparência e evita configurações incorretas comuns. Ainda assim, é uma ferramenta de análise - não uma garantia de segurança. Confiar apenas em indicadores a verde pode levar a ignorar riscos dependentes do contexto, como regras mal priorizadas ou políticas de inspeção TLS insuficientemente testadas. Quando bem utilizado, o Health Check é um instrumento de controlo robusto que ajuda os administradores a detetar e a corrigir lacunas de segurança de forma atempada e estruturada.

Até breve, Joe