Sophos Firewall v22 - Novas funcionalidades, hardening e o que esperar

Table of Contents

Sophos Firewall v22 (SFOS v22) é uma atualização de grande envergadura, focada no reforço da segurança, numa visibilidade superior e em operações mais estáveis. A arquitetura Xstream modernizada, um kernel endurecido e novas capacidades de gestão ajudam a reduzir a superfície de ataque e a simplificar o dia a dia do administrador. Este artigo oferece uma visão geral das principais novidades do SFOS v22, faz uma avaliação crítica e mostra o que muda para os administradores da Sophos.

Introdução

Desde outubro de 2025, a fase de acesso antecipado para o SFOS v22 está em andamento, e a versão final (GA) está prevista para o início de dezembro. O objetivo do lançamento é claro: tornar o firewall menos vulnerável, mais configurável e mais robusto em operação. A nova versão traz segurança desde a concepção, telemetria mais profunda e muitos recursos que eram desejados há anos.

Segurança desde a concepção: reforço em vários níveis

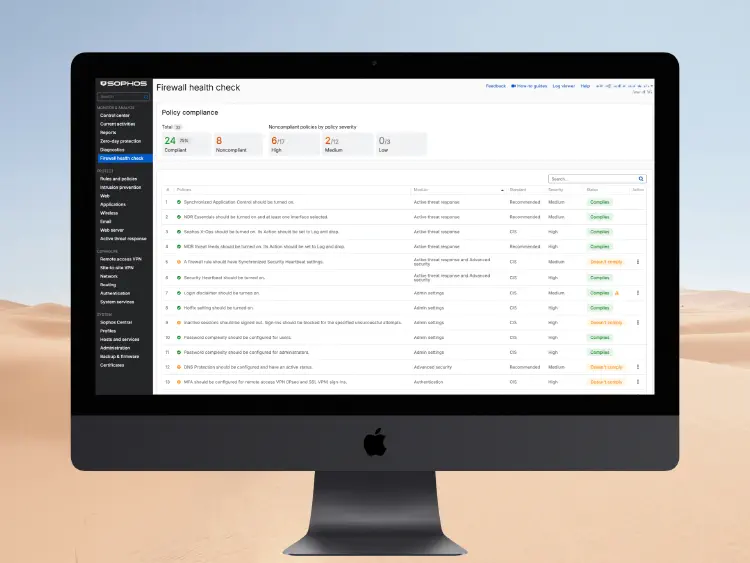

O novo recurso Health Check verifica a configuração do firewall em relação às melhores práticas e aos benchmarks CIS. Ele mostra:

- Quais configurações são críticas (por exemplo, falta MFA, acessos WAN abertos)

- Onde exatamente está o erro (incluindo link para o local afetado)

- Como corrigi-lo

Um widget no painel mostra o estado geral, a visualização detalhada permite a correção específica de erros. Particularmente útil: as avaliações por «Risco elevado», «Risco médio», «Risco baixo» e «Aprovado» facilitam a priorização.

O tema é tão abrangente que criei um artigo específico sobre ele: Sophos Firewall v22 Health Check - Visão geral completa

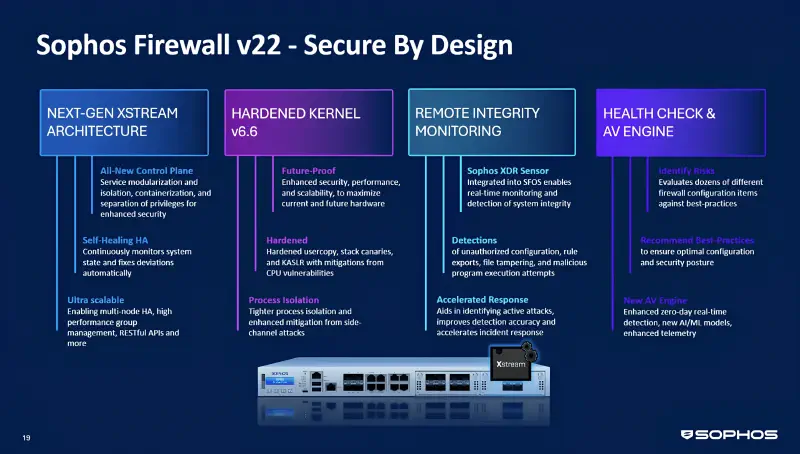

Nova arquitetura Xstream: modularidade e autorrecuperação

A control plane foi reescrita do zero:

- Serviços como IPS e filtro Web são executados de forma isolada em contentores

- As falhas num módulo deixam de provocar a queda de todo o sistema

- O clustering HA automonitoriza-se e corrige automaticamente qualquer deriva

- Base para futuras integrações de clustering e API

- Alicerce inicial para futuros Firewall-Services-on-Demand (por exemplo, serviços DPI escaláveis)

A arquitetura segue princípios modernos de microserviços e separa rigorosamente as unidades funcionais. Em ambientes HA, destaca-se a autorrecuperação melhorada: problemas de sincronização, como os causados por serviços que ficavam bloqueados em versões anteriores, são detetados e resolvidos automaticamente.

Mais estabilidade, menor suscetibilidade a erros e um passo claro rumo a uma arquitetura de firewall baseada em serviços.

Kernel 6.6+: mais isolamento e proteção contra exploits

Com a atualização para o kernel Linux 6.6 chegam melhorias de segurança significativas:

- Proteção contra Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall

- Stack canaries, KASLR, hardening de usercopy

- Namespaces alargados para separação de processos privilegiados

- Melhor escalabilidade em CPUs multi-core

O kernel alinha-se com os sistemas Linux modernos e protege melhor contra ataques de baixo nível. Um isolamento de processos mais profundo reforça a proteção contra ataques de canais laterais, que recentemente voltaram a visar também sistemas integrados.

Monitorização remota de integridade: a firewall automonitoriza-se

Outro ponto diferenciador:

- O sensor XDR está agora integrado na firewall

- Deteta, por exemplo, exportações de regras, arranques de processos e manipulação de ficheiros

- As notificações são enviadas para o Sophos Central

- Deteta também manipulação interna ou comandos de shell na CLI

- Os eventos incluem carimbo de data/hora, utilizador e origem

Um passo no sentido de “deteção de intrusão baseada em host na firewall”. Para auditorias ou relatórios de conformidade, estes dados podem ser integrados com MDR ou com um SIEM. Isto também dá visibilidade a atividades suspeitas por parte de administradores ou a desvios de política em produção.

Control Plane Xstream de próxima geração

- Uma nova base para segurança e escalabilidade: a control plane é modular e separa serviços centrais (IPS, Web, TLS) de forma rigorosa. Cada serviço corre isoladamente, pode ser reiniciado em separado e não delega responsabilidades inadvertidamente noutros processos.

- Independente do hardware e do ambiente: otimizada para CPUs multi-core modernas. Comportamento e desempenho consistentes em appliances de hardware, VMs e cloud.

- Alta disponibilidade melhorada com autorrecuperação: em configurações HA, o sistema deteta deriva e estados de sincronização e corrige-os automaticamente - com separação clara entre o caminho de dados e o de controlo.

- Perspetiva técnica e futuro: preparado para clustering de n nós, containerização mais avançada e APIs REST completas para automação.

- Deteção e resposta: Threat Intelligence melhorada.

- Threat Feeds também para NAT e WAF: os Threat Feeds da Sophos passam a aplicar-se também a regras DNAT e WAF. Endereços IP maliciosos são bloqueados logo à entrada da firewall, seja para servidores internos ou portais de utilizador. Isto reduz significativamente a superfície de ataque.

ATR-Logging: menos ruído, eventos mais claros

- Ataques de força bruta podem ser filtrados de forma específica

- Os eventos são categorizados por Threat Feed, NDR, MDR

- Os logs mostram claramente: “Ataque detetado, bloqueado, motivo XY”

- As pontuações de NDR Essentials passam agora a constar no log

Os administradores obtêm contexto mais rapidamente, sem ter de alternar entre várias plataformas. Especialmente útil em incidentes de ritmo elevado, como credential stuffing.

NDR Essentials: Threat Score no log, região selecionável

- A pontuação de ameaça do NDR aparece diretamente no log

- Centro de dados de análise selecionável (p. ex., UE)

- Configurável para conformidade com o RGPD

Isto reduz a barreira de entrada para empresas mais pequenas que até aqui evitavam o NDR por motivos de proteção de dados.

Integração com XDR/MDR: mais visibilidade

- Os dados de integridade da firewall fluem para o Sophos Central

- Correlação com telemetria de Endpoint/Cloud

- Base para Managed Detection & Response

- Deteção precoce de atacantes em movimento lateral

A Sophos integra assim a firewall mais profundamente no conceito de Detection & Response e torna-a parte ativa da defesa.

Administração e monitorização: mais comodidade

- SNMP: temperatura de CPU/NPU, PoE e PSU monitorizáveis, incluindo MIB oficial

- sFlow: até 5 coletores, amostragem configurável

- WebAdmin mais rápido: a navegação entre páginas já não bloqueia a UI

- Interfaces VPN: pesquisa/filtro quando existem muitas interfaces XFRM

- Acesso à API: até 64 IPs/objetos permitidos, configurável em “Administration”

- TLS 1.3: WebAdmin, VPN-Portal e User-Portal usam agora cifragens atuais

- Alertas instantâneos por categoria Web: notificação ao aceder a categorias Web definidas (p. ex., ambientes escolares)

- Paginação melhorada: sobretudo em listas longas (p. ex., regras de firewall, objetos)

Controlo de acesso à API

O acesso à API de gestão pode ser limitado a endereços IP, intervalos ou objetos de rede (até 64 entradas). Recomendação: permitir apenas redes de gestão, ativar o registo e rever os acessos regularmente.

Atualizações de firmware via SSL com fixação de certificados

Os endpoints de atualização são validados via SSL, incluindo certificate pinning. Em ambientes com políticas de saída (egress) estritas, colocar os FQDNs de destino nas allowlists.

HTTP/2 e TLS 1.3 para Device Access

WebAdmin, User-Portal e VPN-Portal usam HTTP/2 e TLS 1.3 para handshakes mais rápidos e cifragens atuais.

São melhorias bem-vindas, sobretudo para instalações de maior dimensão ou ambientes MSP.

Funcionalidades próximas de UTM no SFOS

- A WAF pode agora exigir MFA

- OTP via SHA-256/512

- Registos de auditoria com exportação Antes/Depois (XML)

- Gestão de sessões melhorada na WAF (gestão do Session-ID através da firewall)

- Compatibilidade com tokens OTP de hardware existentes

Audit Trail Logs em detalhe

Na fase 1, registam-se alterações a regras de firewall, objetos e interfaces com comparação Antes/Depois. Podem ser descarregados em Diagnostics > Logs (configuration-audit.log). A médio prazo, visualização direta no Log Viewer.

Estes pontos são importantes para clientes que querem ou precisam de migrar da UTM 9. O roteiro para soluções de substituição SG-UTM fica assim mais consolidado. Não falta muito tempo até julho de 2026 - o v22 elimina alguns dos últimos obstáculos à migração.

Atualização para SFOS v22: caminhos, duração e notas

- EAP disponível, GA planeado para dezembro de 2025

- A atualização verifica o tamanho do disco e expande a partição root automaticamente, se necessário (o primeiro arranque pode demorar mais por esse motivo)

- Percursos usuais: versões atuais v20/21 - diretamente para v22; instalações mais antigas poderão ter de atualizar primeiro para um MR suportado

- Antes de cada atualização: criar backup, preparar corretamente o cluster HA, planear uma janela de manutenção

- Após a atualização: executar o Health Check e priorizar as constatações

Importante: os backups são obrigatórios, sobretudo em HA, SD-WAN e configurações multi-partição.

Impressões próprias após 1 semana

- Health Check: fornece constatações rapidamente acionáveis. Em ambas as configurações, tornou visíveis predefinições fracas e legados esquecidos. A ligação direta para o ponto afetado poupa tempo. Especialmente útil para administradores de firewall que não o fazem regularmente e precisam de uma lista de verificação clara.

- Arquitetura Xstream: os módulos podem ser observados separadamente e comportam-se de forma estável. No laboratório de HA não foi necessária qualquer intervenção manual para pequenas questões de sincronização.

- Logging/ATR/NDR: os campos de contexto adicionais no log facilitam a correlação com o Sophos Central. As pontuações do NDR no log são úteis na prática.

- SNMP/sFlow: as MIBs SNMP integraram-se na monitorização existente sem expedientes. O sFlow forneceu visibilidade suficiente sem o overhead de PCAPs completos.

- Feeds de ameaças de terceiros (NAT/WAF): endereços IP maliciosos conhecidos são bloqueados de forma fiável na periferia, também em port forwarding e regras WAF. No meu laboratório, o bloqueio funciona; o registo dos acertos, apesar de a opção estar ativa, ainda não me aparece. Fico a aguardar o EAP2 ou o GA para voltar a testar.

Palavras finais

SFOS v22 não é uma atualização cosmética, mas sim uma atualização de arquitetura profunda. A nova base Xstream, o Health Check e as extensões da API tornam a firewall mais robusta e preparada para o futuro.

Quem hoje opera uma Sophos XGS deve olhar para o v22 - vale a pena, tanto para a segurança como para o dia a dia do administrador.

A longo prazo, a Sophos define assim o rumo para uma arquitetura de firewall que pode ser operada de forma containerizada, com integridade assegurada e automatizada. É a direção certa numa época em que as firewalls têm de fazer mais do que apenas bloquear pacotes.

É pena, no entanto, que num lançamento desta dimensão persistam algumas fraquezas conhecidas. A GUI continua lenta em alguns pontos - sobretudo ao alternar entre regras de firewall, os tempos de carregamento são percetíveis. Além disso, as colunas nas vistas de lista (por exemplo, tabelas de firewall ou IPsec) ainda não podem ser ocultadas individualmente, o que dificulta a leitura. O Log Viewer também perde as suas definições de filtro após cada reinício, e as regras NAT não podem ser clonadas nem agrupadas. Faltam igualmente estatísticas ou indicadores gráficos de estabilidade para ligações IPsec.

Na minha opinião, estes são pontos que a Sophos deve abordar com urgência na próxima atualização de maior fôlego, para melhorar a experiência do utilizador e facilitar as operações diárias dos administradores.

Até breve, Joe