Sophos Firewall v22 - новые функции, усиленная защита и чего ожидать

Table of Contents

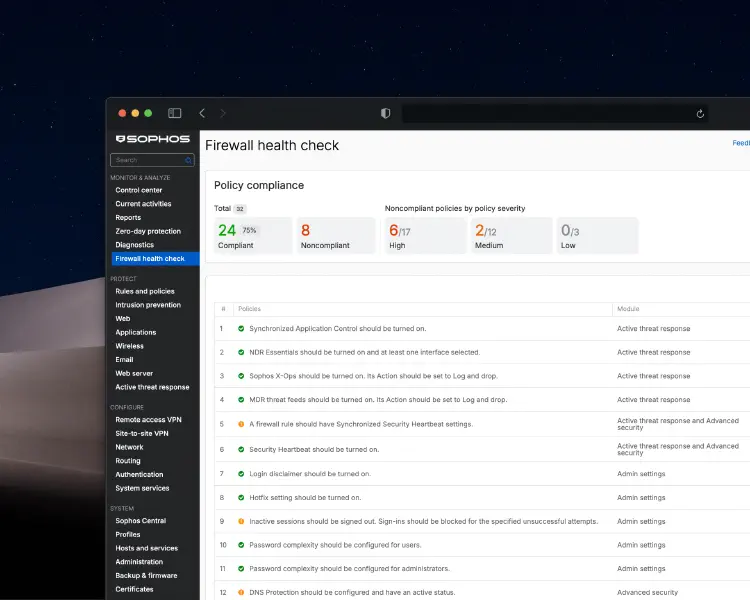

Новая функция Firewall Health Check в Sophos Firewall v22 представляет собой встроенную систему проверки конфигурации, которая постоянно оценивает десятки настроек в соответствии с рекомендациями CIS Benchmarks и лучшими практиками. Проверки классифицируются по уровню критичности (High, Medium, Low) и организованы по различным модулям (Active Threat Response, Admin Settings, Authentication, Device Access и т.д.).

Ниже приведено описание каждой политики Health Check с указанием ее значения, уровня критичности и профессионального комментария:

Active Threat Response

1. Synchronized Application Control должен быть включен Severity: Medium | Standard: Recommended

Synchronized Application Control отслеживает все приложения на подключенных конечных устройствах через Security Heartbeat и обеспечивает автоматическую категоризацию и контроль неизвестных приложений. Для работы функция требует регистрации брандмауэра в Sophos Central.

Эта функция является ключевым элементом современной сетевой безопасности, объединяя защиту сети и конечных устройств в единую архитектуру. Особенно полезна в средах с BYOD или часто меняющимися устройствами.

2. NDR Essentials должен быть включен и хотя бы один интерфейс выбран Severity: Medium | Standard: Recommended

NDR Essentials использует ИИ для анализа TLS-зашифрованного трафика и DNS-запросов без их расшифровки, чтобы выявлять C2-коммуникации и вредоносную активность. Необходимо активировать функцию и выбрать хотя бы один внутренний интерфейс.

NDR Essentials устраняет уязвимость в зашифрованных средах, где SSL/TLS-инспекция невозможна. ИИ-анализ поведения позволяет выявлять аномалии и подозрительные коммуникации без глубокого анализа пакетов.

3. Sophos X-Ops должен быть включен, действие установлено на Log and drop Severity: High | Standard: CIS

Sophos X-Ops Threat Feeds — это глобальная база угроз SophosLabs, содержащая регулярно обновляемые IP, домены и URL командных серверов. Следует включить функцию и установить действие “Log and drop”.

Интеграция Sophos X-Ops обеспечивает автоматическую защиту от известных угроз без дополнительной настройки и сокращает время реакции на Zero-Day-атаки.

4. MDR threat feeds должен быть включен, действие установлено на Log and drop Severity: High | Standard: Recommended

MDR Threat Feeds позволяет команде Sophos MDR в реальном времени передавать сведения об угрозах на брандмауэр. Требуется лицензия MDR.

Эта функция — ключевое звено между 24/7 SOC-командой и брандмауэром, обеспечивая оперативную реакцию и сокращая время присутствия угроз в сети.

Active Threat Response и Advanced Security

5. В правилах брандмауэра должны быть настройки Synchronized Security Heartbeat Severity: Medium | Standard: CIS

Security Heartbeat обеспечивает обмен данными между брандмауэром и конечными устройствами через Sophos Central, позволяя автоматически изолировать скомпрометированные устройства.

Это основа архитектуры Synchronized Security, обеспечивающая динамические решения на основе состояния устройств.

6. Security Heartbeat должен быть включен Severity: High | Standard: CIS

Security Heartbeat активируется через регистрацию в Sophos Central и требует лицензию Network Protection.

Активация этой функции повышает общий уровень безопасности инфраструктуры, обеспечивая контекстную информацию для решений.

Admin Settings

7. Login disclaimer должен быть включен Severity: Medium | Standard: CIS

Login Disclaimer — это юридическое уведомление при входе в WebAdmin, User Portal или CLI, требующее согласия администратора.

Простая, но важная мера для юридической защиты и соответствия нормативным требованиям (GDPR, HIPAA, PCI-DSS).

8. Hotfix setting должен быть включен Severity: High | Standard: CIS

Hotfix — это внеплановые обновления безопасности, устанавливаемые автоматически без простоя.

Автоматическая установка патчей минимизирует период уязвимости после обнаружения эксплойтов.

9. Неактивные сеансы должны автоматически завершаться, а входы блокироваться после неудачных попыток Severity: High | Standard: CIS

Настройки определяют авторазлогин после 10 минут и блокировку после нескольких неудачных попыток входа.

Контроль сеансов предотвращает несанкционированный доступ и атаки с подбором паролей.

10. Должна быть настроена сложность паролей для пользователей Severity: High | Standard: CIS

Рекомендуется минимум 12 символов с буквами, цифрами и спецсимволами.

Сложные пароли — первая линия защиты от атак Brute Force и Credential Stuffing.

11. Должна быть настроена повышенная сложность паролей для администраторов Severity: High | Standard: CIS

Для администраторов рекомендуется 14–16 символов и все типы символов.

Привилегированные учетные записи требуют повышенной защиты и обязательного MFA.

Advanced Security

12. DNS Protection должен быть активен Severity: Medium | Standard: Recommended

DNS Protection — это облачный DNS-сервис, блокирующий вредоносные домены.

DNS — первая стадия большинства атак. DNS Protection предотвращает подключение к вредоносным хостам до установления соединения.

Authentication

13. MFA должен быть настроен для удаленного доступа VPN (IPsec и SSL VPN) Severity: High | Standard: CIS

MFA требует дополнительного OTP при входе, повышая безопасность VPN-доступов.

MFA предотвращает использование украденных учетных данных и снижает риск успешных атак более чем на 99%.

14. MFA должен быть настроен для WebAdmin и VPN Portal Severity: High | Standard: CIS

MFA защищает административные интерфейсы.

Обязательная мера для предотвращения полного компрометационного доступа через украденные логины.

15. Подключения к серверам аутентификации должны быть зашифрованы Severity: Medium | Standard: CIS

LDAP и RADIUS должны использовать SSL/TLS для защиты учетных данных.

Неиспользование шифрования делает систему уязвимой для перехвата данных (Man-in-the-Middle).

Authentication Servers

16. Должно быть настроено регулярное резервное копирование Severity: Low | Standard: CIS

Автоматические бэкапы обеспечивают восстановление после сбоев и атак.

Резервное копирование — последняя линия защиты и гарантия бизнес-континуитета.

Device Access

17. Для SSH-доступа должна быть настроена аутентификация по открытому ключу Severity: High | Standard: Recommended

Использование ключей RSA или ED25519 значительно повышает безопасность SSH.

Парольный доступ по SSH — частая цель брутфорс-атак. Аутентификация по ключам полностью устраняет этот риск.

18. User portal не должен быть доступен из WAN Severity: High | Standard: Recommended

Доступ к User Portal следует ограничить только LAN, VPN или доверенными IP.

Открытый доступ из интернета — частая ошибка конфигурации и мишень для атак.

19. WebAdmin Console не должна быть доступна из WAN Severity: High | Standard: CIS

Административный доступ возможен только через LAN/VPN.

Открытые интерфейсы управления — критическая уязвимость, ведущая к полной компрометации системы.

20. MFA должен быть настроен для учетной записи администратора по умолчанию Severity: High | Standard: CIS

Аккаунт admin должен защищаться MFA.

Стандартное имя admin делает эту учетную запись первой целью атак Credential Stuffing.

Notification Settings

21. Email-уведомления должны быть настроены для системных и безопасных событий Severity: Low | Standard: CIS

Настройте уведомления для входов, IPS-детекций и состояния HA.

Своевременные уведомления критичны для оперативного реагирования и предотвращения инцидентов.

Pattern Updates

22. Автоматическое обновление сигнатур должно быть включено Severity: High | Standard: CIS

Обновления сигнатур (AV, IPS, Web Filtering) должны загружаться каждые 15 минут.

Это минимизирует период уязвимости перед новыми угрозами.

Rules and Policies

23. В правилах брандмауэра должна быть выбрана Web Policy Severity: Medium | Standard: Recommended

Web Policies управляют фильтрацией веб-категорий.

Позволяет предотвращать доступ к фишинговым и вредоносным сайтам.

24. В правилах должна быть включена Zero-day Protection Severity: High | Standard: CIS

Zero-Day Protection использует изолированную песочницу Intelix для анализа подозрительных файлов.

Обеспечивает защиту от неизвестных угроз без снижения производительности.

25. IPS должен быть включен и политика выбрана Severity: High | Standard: CIS

IPS предотвращает сетевые атаки и эксплойты.

Критический уровень защиты от SQL Injection, Overflow и C2-трафика.

26. В правилах должна быть выбрана Application Control Policy Severity: Medium | Standard: CIS

Application Control обеспечивает контроль приложений и ограничение нежелательных.

Позволяет блокировать нежелательные приложения и предотвращать Shadow IT.

27. В правилах SSL/TLS inspection действие должно быть Decrypt Severity: High | Standard: CIS

SSL/TLS Inspection расшифровывает и анализирует зашифрованный трафик.

Без расшифровки 90% трафика останется невидимым для защиты. Необходимо балансировать с требованиями конфиденциальности.

28. Правила с действием Allow не должны иметь Any во всех полях Severity: Medium | Standard: CIS

Любые-правила увеличивают риск и противоречат принципу минимальных привилегий.

Каждое правило должно быть максимально специфичным, чтобы ограничить возможный ущерб при компрометации.

Sophos Central

29. Sophos Central reporting должен быть включен Severity: Medium | Standard: Recommended

Интеграция с Central обеспечивает централизованные отчеты и аналитику.

Позволяет получать сводную видимость безопасности и выполнять аудит конфигурации.

30. Бэкапы брандмауэра должны отправляться в Sophos Central Severity: Medium | Standard: Recommended

Offsite-синхронизация защищает от потери данных и атак на локальные бэкапы.

Гарантирует доступность актуальных конфигураций в случае инцидентов.

31. Брандмауэр должен быть зарегистрирован в Sophos Central Severity: Medium | Standard: Recommended

Регистрация обеспечивает централизованное управление и активацию облачных функций.

Sophos Central — основа для современных облачных архитектур безопасности.

Time

32. Должен быть настроен NTP-сервер Severity: Low | Standard: CIS

Рекомендуется использовать надежные серверы времени (pool.ntp.org, time.google.com).

Точная синхронизация времени критична для корректных логов и криптографических операций.

Резюме

Функция Firewall Health Check в SFOS v22 реализует структурированный подход к усилению конфигурационной безопасности. Все 32 проверки охватывают ключевые области — от Active Threat Response до Sophos Central Integration — и следуют стандартам CIS.

Оценка по критичности позволяет приоритизировать действия, уделяя первоочередное внимание MFA, SSL/TLS Inspection, IPS и Threat Feeds. Непрерывный мониторинг помогает администраторам поддерживать высокий уровень безопасности и выявлять ошибки конфигурации.

Заключение

Новый Health Check в Sophos Firewall v22 — это значительный шаг к автоматизированной комплаенс-проверке и концепции Secure-by-Design. Особенно полезен для крупных инфраструктур с несколькими администраторами. Однако он остается инструментом анализа, а не гарантией безопасности. Полагаться только на зеленые галочки — рискованно: важно учитывать контекст и тестировать правила. При правильном использовании Health Check становится мощным инструментом контроля и своевременного устранения уязвимостей.

До скорого,

Joe