Sophos Firewall v22 - Новые функции, усиление защиты и чего ожидать

Table of Contents

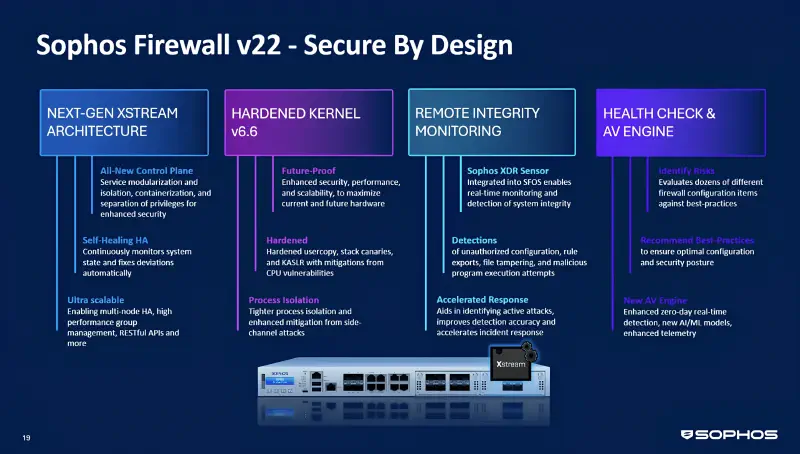

Sophos Firewall v22 (SFOS v22) — это важное обновление, сосредоточенное на усилении безопасности, улучшении наблюдаемости и повышении стабильности. Обновленная архитектура Xstream, усиленное ядро и новые функции управления помогают сократить поверхность атаки и упростить жизнь администратора. В этой статье представлен обзор ключевых нововведений SFOS v22, их критическая оценка и объяснение того, что изменится для администраторов Sophos.

Введение

С октября 2025 года стартовала фаза Early Access для SFOS v22, а финальный релиз (GA) ожидается в начале декабря. Цель релиза ясна: сделать firewall менее уязвимым, более настраиваемым и надежным в эксплуатации. Новая версия включает концепцию Secure-by-Design, расширенную телеметрию и множество функций, которых пользователи ждали годами.

Secure-by-Design: усиление на нескольких уровнях

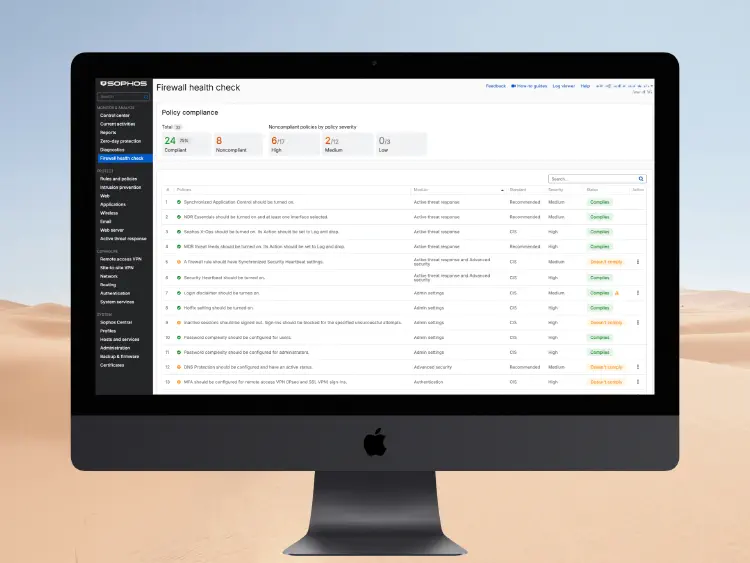

Новая функция Health Check проверяет конфигурацию firewall в соответствии с лучшими практиками и стандартами CIS. Она показывает:

- Какие настройки критичны (например, отсутствует MFA, открыты WAN-доступы)

- Где именно находится ошибка (включая ссылку на проблемное место)

- Как устранить проблему

Виджет на панели мониторинга показывает общий статус, а подробный просмотр позволяет устранять конкретные проблемы. Особенно полезно: оценки по уровням риска — “High”, “Medium”, “Low” и “Pass” — помогают быстро расставить приоритеты.

Эта тема настолько обширна, что я написал отдельную статью: Sophos Firewall v22 Health Check — Полный обзор

Новая архитектура Xstream: модульность и самовосстановление

Control Plane была полностью переработана:

- Сервисы, такие как IPS или веб-фильтр, работают изолированно в контейнерах

- Ошибка в одном модуле больше не вызывает сбой всей системы

- HA-кластер сам контролирует синхронизацию и автоматически исправляет рассинхронизацию

- Подготовлена база для будущей интеграции с кластеризацией и API

- Основа для будущих сервисов Firewall-on-Demand (например, масштабируемые DPI-службы)

Архитектура следует принципам микросервисов, разделяя функциональные модули. Особенно важно для HA-сред: система способна самостоятельно восстанавливаться — проблемы синхронизации, характерные для старых версий, теперь устраняются автоматически.

Результат: выше стабильность, меньше сбоев и шаг к сервисно-ориентированной архитектуре.

Ядро 6.6+: изоляция и защита от эксплойтов

Обновление до Linux-ядра 6.6 приносит значительные улучшения безопасности:

- Защита от Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed, Downfall

- Stack Canaries, KASLR, усиленная защита usercopy

- Расширенные пространства имён для изоляции привилегированных процессов

- Улучшенная масштабируемость на многопроцессорных системах

Ядро соответствует современным стандартам Linux и лучше защищено от атак низкого уровня. Более глубокая изоляция процессов усиливает защиту от атак боковых каналов, которые снова стали актуальны даже для встроенных систем.

Remote Integrity Monitoring: самоконтроль firewall

Ещё одна уникальная особенность:

- XDR-сенсор теперь встроен в firewall

- Определяет, например, экспорт правил, запуск процессов, изменение файлов

- Отправляет уведомления в Sophos Central

- Выявляет инсайдерские изменения или команды CLI

- Каждое событие сопровождается меткой времени, пользователем и источником

Это шаг в сторону концепции «Host-based Intrusion Detection на уровне firewall». Для аудита или отчётности данные можно связать с MDR или SIEM. Это обеспечивает видимость подозрительных действий администраторов и отклонений от политик.

Next-Gen Xstream Control Plane

- Новый фундамент безопасности и масштабируемости: Control Plane разделяет ключевые службы (IPS, Web, TLS). Каждый сервис работает изолированно, может перезапускаться без потери состояния.

- Независимость от оборудования и среды: Поведение и производительность согласованы на физических, виртуальных и облачных системах.

- Улучшенная высокая доступность с самовосстановлением: В HA-средах система автоматически исправляет рассинхронизацию, чётко разделяя контрольный и дата-поток.

- Техническая перспектива и будущее: Подготовка к кластеризации n-узлов, полной контейнеризации и REST-API для автоматизации.

- Обнаружение и реагирование: улучшенный Threat Intelligence:

- Threat Feeds также для NAT и WAF: теперь злонамеренные IP блокируются даже на уровне DNAT и WAF. Это снижает поверхность атаки.

ATR-логирование: меньше шума, больше ясности

- Атаки brute force можно фильтровать по типу

- События классифицируются по Threat Feed, NDR, MDR

- Логи показывают: «Атака обнаружена, заблокирована, причина: …»

- Оценки NDR Essentials теперь отображаются прямо в логах

Администраторы получают больше контекста без необходимости перехода между платформами. Особенно полезно при инцидентах с высокой динамикой, таких как credential stuffing.

NDR Essentials: баллы угроз и выбор региона

- Баллы угроз NDR отображаются в логах

- Можно выбрать регион анализа (например, ЕС)

- Соответствует требованиям конфиденциальности (GDPR)

Это снижает барьер для малых компаний, ранее избегавших NDR из-за вопросов конфиденциальности.

Интеграция с XDR/MDR: больше видимости

- Данные о целостности поступают в Sophos Central

- Корреляция с телеметрией Endpoint и Cloud

- Основа для Managed Detection & Response

- Раннее выявление латеральных атак

Sophos делает firewall активным элементом общей системы защиты.

Администрирование и мониторинг: больше удобства

- SNMP: мониторинг температуры CPU/NPU, PoE, PSU, официальные MIB

- sFlow: до 5 коллекторов, гибкая настройка sampling

- WebAdmin быстрее: смена страниц больше не блокирует интерфейс

- VPN-интерфейсы: поиск и фильтрация при большом числе XFRM

- API-доступ: до 64 разрешённых IP или объектов

- TLS 1.3: теперь используется для WebAdmin, VPN- и User-порталов

- Instant Web Category Alerts: уведомления при доступе к определённым категориям сайтов (например, в школах)

- Улучшенная пагинация: особенно при длинных списках (правила, объекты)

Контроль API-доступа

Доступ к административному API можно ограничить IP-адресами, диапазонами или сетевыми объектами (до 64). Рекомендуется разрешать только административные сети, включать логирование и регулярно проверять доступы.

Обновления прошивки через SSL с проверкой сертификата

Конечные точки обновлений проверяются через SSL с закреплением сертификата. В средах с ограниченным egress-трафиком следует добавить FQDN в allowlist.

HTTP/2 и TLS 1.3 для доступа к устройству

WebAdmin, User- и VPN-порталы теперь используют HTTP/2 и TLS 1.3 для более быстрых соединений и современных шифров.

Особенно полезно для крупных инсталляций и MSP.

UTM-подобные функции в SFOS

- WAF теперь поддерживает MFA

- OTP через SHA-256/512

- Аудит-логи с экспортом до/после (XML)

- Улучшено управление сессиями WAF

- Поддержка аппаратных OTP-токенов

Audit Trail Logs подробно

Фаза 1 фиксирует изменения правил, объектов и интерфейсов с состоянием «до» и «после». Логи доступны через Diagnostics > Logs (configuration-audit.log). В будущем — просмотр прямо в Log Viewer.

Эти улучшения важны для клиентов, мигрирующих с UTM 9. Роадмап для замены SG-UTM консолидируется, и времени до июля 2026 года остаётся немного — версия v22 устраняет часть препятствий для миграции.

Обновление до SFOS v22: порядок и рекомендации

- EAP доступен, GA запланирован на декабрь 2025

- Проверяется размер диска и при необходимости расширяется root-раздел (первый запуск может занять больше времени)

- Стандартный путь: v20/21 → v22; старые версии обновить до поддерживаемой MR

- Перед обновлением: сделать бэкап, подготовить HA-кластер, запланировать окно изменений

- После обновления: выполнить Health Check и расставить приоритеты по результатам

Важно: резервные копии обязательны, особенно для HA, SD-WAN и мультиразделов.

Впечатления после недели тестирования

- Health Check: быстро выявляет слабые места. В обоих стендах нашёл устаревшие настройки. Ссылки на проблемные места экономят время.

- Архитектура Xstream: модули работают стабильно и изолированно. В HA-тестах не потребовалось ручное вмешательство.

- Logging/ATR/NDR: новые поля в логах облегчают корреляцию с Central. Баллы NDR полезны на практике.

- SNMP/sFlow: MIB-модули интегрируются без проблем, sFlow даёт хорошую видимость без избыточных PCAP.

- Threat Feeds (NAT/WAF): злонамеренные IP блокируются корректно даже при Port-Forwarding. В логах результаты пока не отображаются — жду EAP2 или GA для повторного теста.

Заключение

SFOS v22 — это не косметическое обновление, а глубокая переработка архитектуры. Новая основа Xstream, Health Check и расширенные API делают firewall более надёжным и готовым к будущему.

Если вы используете Sophos XGS, стоит попробовать v22 — это повысит безопасность и упростит администрирование.

В долгосрочной перспективе Sophos закладывает фундамент для контейнеризованной, контролируемой и автоматизированной архитектуры firewall. Это правильное направление в мире, где firewall должен делать больше, чем просто блокировать пакеты.

Однако есть и недостатки: интерфейс по-прежнему местами медленный, нельзя скрывать отдельные колонки в таблицах, Log Viewer теряет фильтры после перезапуска, а NAT-правила всё ещё нельзя клонировать или группировать. Также нет наглядных метрик стабильности IPsec-соединений.

На мой взгляд, эти аспекты Sophos должен исправить в следующем крупном релизе, чтобы улучшить пользовательский опыт и повседневную работу администраторов.

До скорого

Joe