Враг в команде — трюк северокорейских IT‑специалистов

Table of Contents

Я ежедневно занимаюсь кибербезопасностью - и профессионально, и лично. Аудирую межсетевые экраны, анализирую логи, тестирую сценарии penetration testing и общаюсь с IT‑администраторами компаний любого масштаба. И одно и то же наблюдение повторяется снова и снова: большинство IT‑админов даже не знают о тех рисках, которые они недооценивают.

Они думают о ransomware, phishing, о внешних хакерах, которые пытаются пробить firewall. Это логично - это классические угрозы, на которых мы выросли.

Но есть другая форма атаки. Гораздо более старая и намного более изощрённая: враг внутри.

Одна история из лета 2023 года до сих пор кажется мне показательной. Она показывает, как государственная хакерская группа - режим Северной Кореи - умудряется не просто проникнуть в отдельные компании, а выстроить целую сеть шпионов. И самое интересное (или страшное): люди, которые предоставляют для этого инфраструктуру и железо, зачастую даже не догадываются, на кого на самом деле работают.

Christina Chapman и «laptop‑ферма» в Аризоне

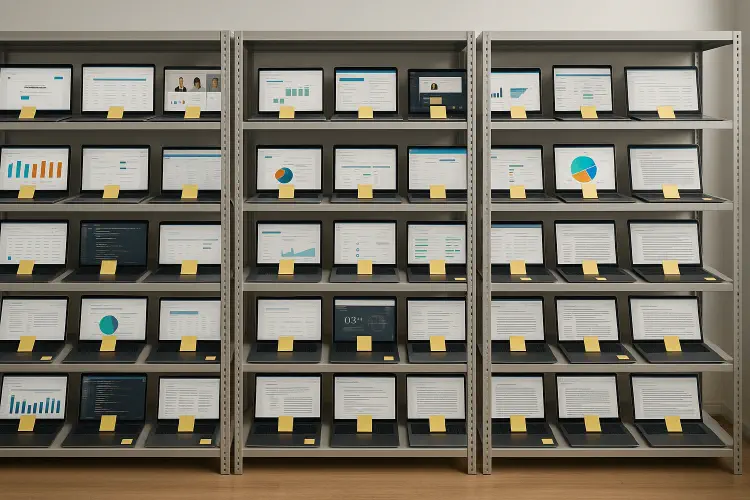

В октябре 2023 года FBI с ордером на обыск приходит в неприметный дом в Аризоне. Там следователи сталкиваются с чем‑то странным: более 90 активных ноутбуков, каждый помечен цветным стикером. Металлические стеллажи, аккуратно промаркированные и систематически расставленные. Комната, которая оказывается так называемой laptop‑фермой.

Владелицу зовут Christina Chapman. Ей за пятьдесят, она работает из дома, иногда что‑то публикует в социальных сетях. Ничего подозрительного. Ничего, что сразу вызывало бы вопросы.

И именно это - идеальное укрытие.

Chapman никто сознательно не вербовал как шпионку. Её использовали. И использовала её Северная Корея.

Как всё началось: сообщение в LinkedIn

В 2020 году Christina Chapman получает сообщение в LinkedIn. Некто под ником «Alexander the Great» выходит с ней на связь. Он делает ей на первый взгляд безобидное предложение: она должна получать и настраивать ноутбуки.

Оплата - около 300 долларов в месяц за устройство.

Звучит легально. Звучит просто. А у Chapman тяжёлая ситуация. У её матери обнаружен рак. Нужны деньги на лечение.

Она соглашается.

Чего Chapman не знает: человек, который ей пишет, - вовсе не «Alexander the Great». Это северокорейский хакер. А ноутбуки, которые он просит присылать к ней, - это корпоративные устройства скомпрометированных американских сотрудников. Ноутбуки, предназначенные для того, чтобы северокорейские разработчики могли под вымышленными идентичностями работать из Пхеньяна.

Дьявольский механизм

Мошенническая схема устроена так:

Фальшивый профиль кандидата. Северокорейские разработчики создают поддельные профили в LinkedIn. Используют украденные фотографии, скопированные сертификаты, сгенерированные ИИ видео с самопрезентацией. Затем подаются на вакансии через Upwork, Fiverr и напрямую в крупные компании.

Инфильтрация. Их нанимают. Компания отправляет им ноутбук - настоящий корпоративный девайс с реальным доступом к рабочим системам.

Проблема. Эти устройства официально разрешено использовать только в США. GPS‑метки, контроль местоположения, мониторинг - существует множество способов заметить, что якобы сотрудник из Калифорнии на самом деле сидит в Китае или Северной Корее.

«Решение». Christina Chapman принимает устройства. Она записывает пароль, устанавливает AnyDesk - ПО для удалённого доступа. Северокорейский хакер из Пхеньяна работает на этом устройстве, выходя «с адреса» Chapman в Аризоне, и для компании всё выглядит нормально.

Дополнительная маскировка. Сеть крадёт личности реальных граждан США - имена, номера Social Security, адреса. На эти данные открываются новые банковские счета. Зарплата приходит туда - и затем переводится в Северную Корею.

У Christina Chapman эта схема остаётся незамеченной три года.

Отчаяние

Чаты Chapman с её кураторами показывают, что довольно быстро она понимает: она участвует в преступной деятельности. Она нервничает. Пишет, что это слишком опасно. Пишет, что хочет всё прекратить.

Но затем её мать умирает. Медицинские счета оплачены. Однако Chapman уже слишком глубоко вовлечена. Она зависит от этих денег. Её держит страх.

И она просто продолжает.

Как это вскрылось

В 2023 году происходит неожиданное. Аналитик по безопасности в компании Palo Alto Networks замечает странность: один из сотрудников обновил свой профиль в LinkedIn - с IP‑адреса из Северной Кореи.

Такого в принципе быть не должно.

Начинается внутреннее расследование. И очень быстро становится ясно: это не пара подозрительных логинов. Это девять сотрудников с прямыми связями в Северную Корею. И трое из них отправили свои ноутбуки по одному и тому же адресу.

Дом в Аризоне. Дом Christina Chapman.

В октябре 2023 года туда приходит FBI. Находит 90 ноутбуков. Удаётся доказать, что Chapman помогла в инфильтрации 309 американских компаний - среди них корпорации из Fortune 500, такие как Nike (которая заплатила одному северокорейскому исполнителю почти 75 000 долларов), коммуникационная платформа Jeenie, кадровый провайдер DataStaff, один из пяти крупнейших телеканалов США, технологическая компания из Кремниевой долины, производитель авиационной и космической техники, американский автопроизводитель, люксовый ритейлер, а также крупная медиа‑ и развлекательная компания США. Общая добыча: 17,1 млн долларов зарплат, напрямую ушедших в Северную Корею.

24 июля 2025 года Christina Chapman получает приговор: 102 месяца лишения свободы (8 лет и 6 месяцев). Она признаёт вину. Раскаивается. Но уже слишком поздно.

Почему это может коснуться любой компании

Этот сценарий не ограничивается Аризоной. Разные международные компании уже заключили контракты с северокорейскими IT‑исполнителями. Они этого не осознают. Понимают это только тогда, когда уже слишком поздно.

Есть ещё один эпизод в этой истории: немецкий предприниматель по имени Memo, который построил команду разработчиков в Берлине. Он нанимает трёх «программистов» - высококвалифицированных, с хорошим английским, впечатляющими портфолио. Проект ведёт тимлид под именем «Ryosuke Yamamoto».

Сначала всё идёт хорошо. Разработчики работают быстро, регулярно поставляют код, проект продвигается.

Но спустя пару месяцев что‑то меняется. Внезапно программисты снова и снова задают одни и те же вопросы. Забывают, что делали раньше. Их компетентность как будто резко падает. Три месяца, за которые проект должен был завершиться, превращаются в шесть. Затем - в девять.

Это классический признак. Программисты не стали глупее. Гораздо вероятнее, что под одним и тем же аккаунтом регулярно работают новые люди - под одной и той же фальшивой личностью. Северокорейские IT‑ячейки организованы по мафиозному принципу. Каждое «подразделение» должно само себя финансировать. Программистов регулярно ротируют. Рабочий день жёстко регламентирован: 14-16 часов в сутки, под надзором, с нормой.

Memo замечает это. Начинает разбираться. И вскоре понимает: люди, с которыми он проводит видеоконференции, - не те, кто когда‑то подал заявки.

Что это означает геополитически?

Это не мелкая мошенническая схема. Это государственно управляемая экономическая разведка, которая приносит Северной Корее сотни миллионов долларов в год.

По оценкам Совета Безопасности ООН, от 250 до 600 миллионов долларов в год поступает в Северную Корею через такие схемы IT‑исполнителей. Эти деньги напрямую финансируют:

- ядерную программу КНДР,

- ракетные испытания,

- разработку новых стратегических вооружений.

Северная Корея находится под жёсткими санкциями. Страна не может полноценно зарабатывать валюту в международной торговле. Поэтому она обращается к киберпреступности. Сначала это были кражи криптовалюты. Затем - банковские ограбления. Теперь - тысячи поддельных IT‑профилей, инфильтрованных в западные компании.

По последним данным на октябрь 2025 года по всему миру активно работают более 1 000-2 000 северокорейских IT‑исполнителей - в Китае, России, Лаосе, Камбодже и во множестве других стран.

США объявили награду в 5 миллионов долларов за информацию об операциях северокорейских финансовых мошенников.

Что это делает с IT‑безопасностью?

Именно это беспокоит меня больше всего. Мы имеем дело с угрозой, которая приходит изнутри.

Remote work, облачные доступы, фриланс‑платформы - всё это легитимные и необходимые инструменты современной экономики. Но одновременно они открывают новые векторы атаки.

Классическая архитектура безопасности выглядит так:

- снаружи - сильный firewall,

- внутри - trusted zone,

- тому, кто внутри, доверяют.

Но что, если человек «внутри» на самом деле не тот, кого вы считаете своим сотрудником?

Christina Chapman не была непосредственной угрозой. Chapman была инфраструктурой. Она была gateway. Настоящая угроза сидела в Пхеньяне, на другом континенте, под чужим именем.

Как защищаться (практика)

Существуют конкретные рекомендации от различных государственных ведомств. Я дополняю их собственной практикой:

1. Проверяйте личности кандидатов - по‑настоящему проверяйте

Видеозвонки важны, но:

- обращайте внимание на длинные паузы;

- следите, не слишком ли явно кандидат подсматривает в заметки;

- смотрите на окружение на фоне (выглядит реалистично или как зелёный экран?);

- современные ИИ‑инструменты уже способны фальсифицировать видеоинтервью. Это задокументированный факт.

Лично связывайтесь с прежними работодателями. Не по адресу электронной почты из резюме - найдите настоящий номер компании и позвоните сами.

Используйте background checks, LinkedIn Verification, национальные и международные кредитные бюро и службы проверки благонадёжности.

2. Защитите удалённые рабочие места с помощью геофенсинга и MFA

Геофенсинг: если рабочий ноутбук используется с IP‑адресов, например, из Северной Кореи или Китая, система должна формировать тревогу.

Многофакторная аутентификация на всех критически важных системах. Не только пароль. SMS тоже небезопасна (может быть скомпрометирована). Аппаратные ключи или TOTP‑приложения.

Лимиты сессий: если кто‑то работает по 14-16 часов подряд (что типично для северокорейских смен), это должно бросаться в глаза.

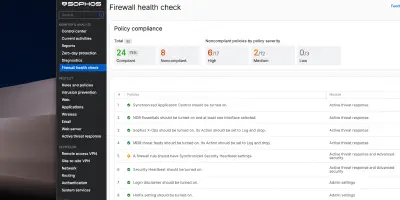

3. Мониторинг сети на предмет подозрительных подключений

Логируйте IP‑адреса. Если разные аккаунты сотрудников заходят с одного и того же IP, это подозрительно.

Мониторьте DNS‑запросы. Если сеть устанавливает необычные соединения с известными северокорейскими command‑and‑control‑серверами, это должно немедленно эскалироваться.

Анализируйте часовые пояса: если «американский» сотрудник постоянно работает, например, с 2 до 8 утра по UTC (что примерно соответствует времени в Северной Корее), это подозрительный сигнал.

4. Выдача железа - только централизованно и прозрачно

Никогда: сотрудник сам заказывает себе ноутбук, а компания просто оплачивает.

Всегда: централизованное управление со стороны IT. Устройства выдаются вашей IT‑командой. Включено MDM (Mobile Device Management).

Учёт: у каждого устройства - уникальный серийный номер. Каждое закрепление за сотрудником документируется.

5. Знайте «красные флаги» и реагируйте на них всерьёз

- Новый сотрудник постоянно задаёт вопросы по уже обсуждавшимся темам.

- Удалённый сотрудник работает исключительно в нестандартные часы.

- Junior‑разработчик внезапно поставляет код, который не соответствует его прежнему уровню.

- На разных митингах через веб‑камеру видно разные изображения (возможно, под одним именем работают разные люди).

- Онбординг сотрудника затягивается, потому что кандидат якобы постоянно «недоступен».

Вывод: доверие - это не концепция безопасности

Случай Chapman показывает фундаментальную вещь: угроза часто приходит изнутри, потому что маскируется под внешнего партнёра или сотрудника.

У нас есть иллюзия: если человек подписал контракт, если у него хорошие рекомендации в LinkedIn, если он производит приятное впечатление в видеозвонке - значит, ему можно доверять.

Это больше не так.

Схема с северокорейскими IT‑исполнителями - не аномалия. Это бизнес‑модель. Бизнес‑модель государственной хакерской группы, которая отлично понимает:

- удалённая работа стала нормой,

- фриланс‑платформы хорошо укоренились,

- видеоинтервью можно подделать,

- большинство IT‑админов думают о внешних угрозах, но не о внутренних.

И именно поэтому эта схема работает.

Для компаний, которые быстро растут или стремятся экономить, этот вид мошенничества особенно опасен. Рекрутинг отнимает время. Проверки благонадёжности стоят денег. Видеоинтервью - просто. А хорошо обученный программист, который предлагает услуги на 20 % ниже рынка? Слишком заманчиво, чтобы отказаться.

Но в этот момент каждый IT‑администратор, каждый security‑ответственный, каждый hiring manager должен задать себе вопрос:

Откуда я на самом деле знаю, что общаюсь с реальным человеком?

Если честно ответить, то ответ часто будет: я этого не знаю.

И именно это делает историю Christina Chapman такой важной. Она - не просто женщина из Аризоны, пересылавшая ноутбуки. Она - символ гораздо более масштабной реальности: цифровой мир не так прозрачен, как кажется.

За хорошим английским, убедительным профилем в LinkedIn и умным вопросом на видеоинтервью может стоять агент государства из враждебного режима.

И единственная защита - не верить на слово. Проверять. Мониторить. И выстраивать системы так, чтобы замечать, когда что‑то не так.

Это новая реальность кибербезопасности. Опасность приходит не снаружи. Она приходит изнутри, выдавая себя за сотрудника.

До скорого

Joe