Sophos Firewall v21.5: Vipengele Vipya vya Usalama wa Mtandao Wako

Table of Contents

Utangulizi

Katika makala hii tunachunguza masasisho mapya katika Sophos Firewall v21.5 yanayoongeza ulinzi wa mtandao wako na kurahisisha usimamizi. Kama msimamizi wa IT, utafurahia Muunganiko wa Entra ID Single Sign-On (SSO) kwa ufikiaji wa VPN pamoja na NDR Essentials kwa utondoti wa vitisho unaotegemea wingu. Twende tukazame!

Entra ID Single Sign-On: Ufikiaji wa VPN Usio na Msukosuko (Windows pekee)

Kwa nini ni muhimu?

Muunganiko wa Entra ID SSO ni njia bora kwa mashirika yanayotumia Microsoft Entra ID (zamani Azure AD). Watumiaji wanaweza kuingia kwenye tovuti ya VPN au Sophos Connect Client (toleo 2.4+), wakitumia vitambulisho vyao vya Entra ID—hakuna tena nywila za VPN tofauti. Hii inaokoa muda, inapunguza uchovu wa nywila, na inaongeza usalama kupitia Uthibitishaji wa Vipengele Vingi (MFA).

Inafanyaje kazi?

Sophos Firewall v21.5 hutumia OAuth 2.0 na OpenID Connect kwa uthibitishaji salama unaotumia tokeni. Itifaki hizi za kisasa ni imara kuliko viwango vya zamani kama SAML au Kerberos kwa kuwa hupunguza hatari ya wizi wa nywila. Mtumiaji anachagua chaguo la SSO kwenye tovuti ya VPN au kwenye Sophos Connect Client; endapo tayari yuko ameingia kwenye Entra ID, uthibitishaji unakamilika kiotomatiki. MFA huongeza safu nyingine ya ulinzi—faida kubwa katika mazingira mseto ya Microsoft 365.

Usanidi

Kuanza na Entra ID SSO kwenye SFOS v21.5 kunahitaji hatua chache:

- Unda seva ya uthibitishaji: Sanidi seva ya uthibitishaji kwenye Sophos Firewall kwa kutumia Azure Application ID. Maelezo kamili yapo kwenye nyaraka za Sophos (Microsoft Entra ID Server).

- Sajili URL za kurejea (callback): Ongeza URL za tovuti ya VPN na ufikiaji wa mbali (remote access) kama callback ndani ya Azure ili kuhakikisha mawasiliano salama.

- Ingiza faili ya upangaji: Kwa Sophos Connect Client ingiza faili ya upangaji (deployment) inayojumuisha jina la lango. Mfano:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: Lazima lingane kabisa na callback URL kwenye Azure; vinginevyo muunganisho utashindikana.

- vpn_portal_port: Bandari chaguo-msingi ya HTTPS 443 kwa mawasiliano salama.

- check_remote_availability: Huruka ukaguzi wa upatikanaji wa lango—husaidia kwenye mitandao isiyotabirika.

Uhamiaji: Ukihamia kutoka toleo la zamani la SFOS lenye Azure AD SSO, SFOS v21.5 huwasha SSO kiotomatiki, ila lazima uongeze mwenyewe URI ya callback ya tovuti ya VPN ndani ya Azure.

Kwa mwongozo wa picha, tazama video rasmi (Entra ID SSO Demo).

Faida

- Urahisi wa matumizi: Hakuna vitambulisho tofauti vya VPN—yafaa sana kwa mazingira ya Microsoft 365.

- Usalama: MFA na uthibitishaji wa tokeni hulinda dhidi ya wizi wa utambulisho.

- Ufanisi: Kazi ndogo ya kusimamia nywila.

Mapungufu

Kwa bahati mbaya, Entra ID SSO kwenye SFOS v21.5 inapatikana tu kwa wateja wa Sophos Connect wa Windows. Watumiaji wa macOS wanasalia nje—hangaiko kubwa katika mazingira yenye mchanganyiko wa vifaa, ambapo Mac ni kawaida. Sophos mara nyingi hukawia kwenye masasisho ya macOS, na huku watumiaji wa Windows wakifurahia SSO, wale wa macOS hulazimika kutumia usanidi wa asili wa IPsec au zana kama Tunnelblick—ni kero na hupunguza uzoefu wa mtumiaji. Sophos imesema ina nia ya kuleta msaada wa macOS siku zijazo, lakini hadi hapo, huu ni udhaifu dhahiri.

Mpinzani anaonekana bora zaidi: Cisco Secure Client inasaidia SSO na Azure AD kwenye macOS, na Fortinet FortiClient hutoa vipengele sawa kwenye majukwaa yote mawili. Sophos inahitaji kukimbizana haraka.

Udhaifu mwingine:

- Kubadilika kidogo: Tovuti ya VPN, SSL-VPN na IPsec vyote lazima vitumie seva ileile ya Entra ID SSO.

- Hitilafu za hapa na pale: Ripoti kadhaa za makosa ya uthibitishaji wakati wa kuunganishwa tena; yanapaswa kurekebishwa ifikapo upatikanaji wa jumla (Sophos Connect 2.4).

- Nyaraka: Maelekezo yangekuwa ya kina zaidi, hasa kwa usanidi changamano wa mazingira mseto.

NDR Essentials: Utambuzi wa Vitisho Ulioboreshwa

Ni nini?

NDR Essentials ni suluhisho la Network Detection and Response (NDR) linalotegemea wingu, limeunganishwa kwenye Sophos Firewall v21.5 na linapatikana bila malipo kwa wateja wa Xstream Protection. Inatumia AI kutambua vitisho kama mawasiliano ya Command-and-Control (C2) au majina ya kikoa yanayozalishwa kwa nguvu (DGA) ndani ya trafiki iliyosimbwa (TLS) bila kuathiri utendaji wa firewall.

Inafanyaje kazi?

SFOS v21.5 hutoa metadata kutoka kwenye trafiki ya TLS na maswali ya DNS na kuituma kwenye Sophos Intellix Cloud. Huko, injini mbili za AI huchambua data:

- Encrypted Payload Analysis (EPA): Hutambua dosari ndani ya trafiki iliyosimbwa bila kuifungua.

- Utambuzi wa DGA: Hutambua majina ya kikoa ya nguvu yanayotumika mara nyingi na programu hasidi kwa C2.

Miundombinu ya wingu hupunguza mzigo kwa firewall na kuruhusu masasisho endelevu ya miundo ya AI. Vitisho vilivyogunduliwa hupata alama kutoka 1 (ndogo) hadi 10 (kubwa) na kurekodiwa kwenye firewall. Kwa sasa hakuna kuzuia kiotomatiki—kinaweza kupunguza tahadhari za uongo, ila kingekuwa chaguo zuri siku zijazo.

NDR Essentials vs. Toleo Kamili

NDR Essentials ni toleo jepesi; linaangazia trafiki ya lango (Kaskazini-Kusini). Toleo kamili la Sophos NDR linatoa ufuatiliaji mpana zaidi, ukiwemo trafiki ya ndani (Mashariki-Magharibi), na hupatikana kama appliances za kimitambo au za kisaidia (virtual). Inawezesha hadi 40 Gbps na miunganisho 120,000 kwa sekunde—perfecti kwa biashara kubwa. Pia hutoa mwonekano wa kina kwa vifaa visivyolindwa, mali za IoT na vitisho vya ndani—vitu ambavyo NDR Essentials haina.

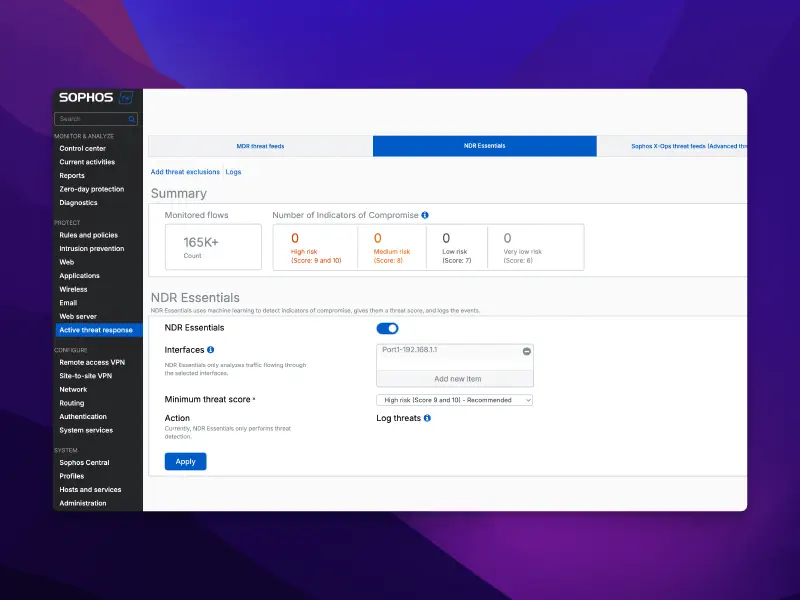

Usanidi

Kuwasha kipengele ni rahisi, kama ilivyo desturi kwa Sophos:

- Nenda Active Threat Response > NDR Essentials.

- Washa kipengele na chagua miingiliano (mfano WAN).

- Weka alama ya chini kabisa ya tishio (pendekezo: 9–10).

Vitisho vinavyoonekana vinaonyeshwa kwenye Control Center, Log Viewer na Sophos Central. Kwa majaribio, tumia mazingira ya mtihani ya Sophos (Sophos Test) kuiga tabia ya mashambulizi.

Maelekezo ya kina yapo katika nyaraka (NDR Essentials) au video ya onyesho (NDR Essentials Demo).

Faida

- Hakuna mzigo wa utendaji: Uchambuzi upo kwenye wingu—firewall hailemewi.

- Bure: Inajumuishwa kwenye kifurushi cha Xstream Protection.

- Utambuzi madhubuti: Hutambua vitisho kwenye trafiki iliyosimbwa bila kuisimbua.

Mapungufu

NDR Essentials inapatikana tu kwenye vifaa vya XGS; haina msaada kwa mazingira halisi (virtual) au ya wingu, na haifanyi kazi kwenye HA Active-Active. Hii hupunguza matumizi, hasa kwa kampuni zilizo kwenye miundombinu ya wingu au zinazohitaji upatikanaji wa juu. Zaidi ya hayo, mtazamo wake upo kwenye trafiki ya Kaskazini-Kusini tofauti na ufumbuzi kamili wa NDR.

Mpinzani kama Palo Alto Networks anaonekana bora kutokana na NDR iliyojumuishwa kwenye NGFW zao inayofuatilia pia trafiki Mashariki-Magharibi. Fortinet FortiNDR ni nyumbufu zaidi—lakini aghalabu huhitaji leseni za ziada. Pamoja na kwamba Sophos ina faida ya ujumuishaji bila ada, vizuizi vya vifaa ni udhaifu.

| Mahitaji | Maelezo |

|---|---|

| Leseni | Xstream Protection Bundle |

| Vifaa (Hardware) | XGS pekee—hakuna vifaa vya virtual au vya wingu |

| Miingiliano inayotumika | Kimwili, VLAN, LAG, Bridge (kanda za LAN/DMZ) |

| Miundo isiyosaidiwa | HA Active-Active |

Vipengele Vingine katika Sophos Firewall v21.5

Maboresho ya VPN na Uwezeshaji

SFOS v21.5 huleta maboresho yafuatayo:

- Majina yaliyo wazi zaidi: “Site-to-Site” sasa inaitwa “policy-based”, na viunganishi vya tunnel (XFRM) vinaitwa “route-based”—inapunguza mkanganyiko.

- Uthibitishaji wa hifadhi ya IP (IP-lease pool): Huzuia migongano ya anwani katika SSL-VPN, IPsec, L2TP na PPTP.

- Ukali wa IPsec: Hupunguza makosa ya kuanzisha tunnel.

- Uwezo ulioboreshwa: Hadi tunnel 3,000 za route-based VPN na tunnel 1,000 za Site-to-Site RED na vifaa 650 vya SD-RED—mzuri kwa mitandao ya kimataifa.

Kasoro: Nyaraka kuhusu uwezo wa tunnel zingeweza kuwa za kina zaidi. Fortinet huwapa watumiaji maelekezo mapana zaidi.

Sophos DNS Protection

Inapatikana bure kwa wateja wa Xstream Protection; masasisho mapya katika SFOS v21.5 ni pamoja na:

- Wijeti la Control Center: Muhtasari wa hali kwa haraka.

- Urejeshaji makosa ulioboreshwa: Logi mpya na arifa.

- Usanidi unaoelekezwa: Hatua kwa hatua.

Walakini, logi za DNS zingekuwa za kina zaidi. Cisco Umbrella hutoa uchambuzi wa kina, ingawa kwa gharama ya ziada.

Maboresho ya Usimamizi

UI imeboreshwa kwa:

- Safu za jedwali zinazorekebishwa: Upana wa safu (mfano SD-WAN, NAT) unaweza kubadilishwa na huhifadhiwa.

- Utafutaji ulioimarishwa: Utafutaji wa maandishi huru kwenye njia za SD-WAN na sheria za ACL, mfano “192.168.1.0” au “Domain xyz”.

- Usanidi chaguomsingi: Hakuna tena sheria chaguomsingi za firewall; kitendo chaguomsingi ni “Hakuna”, kikiimarisha usalama lakini kinaweza kuwachanganya wanaoanza.

- Aina mpya ya fonti: Inaboresha usomaji.

Malalamiko kuhusu Kasi ya UI

Pamoja na maboresho hayo, UI ya SFOS v21.5 bado ni polepole—hasa wakati wa kuhifadhi sheria za firewall na mipangilio ya WAF. Nilitarajia Sophos ingeongeza kasi zaidi, lakini bado inahisi kama teknolojia ya 2019. Kuhifadhi sheria za WAF ni kama usingizi, na mwitikio hauendani na UI za kisasa. Fortinet na Palo Alto hutoa UI zenye mwitikio wa haraka zaidi zinazorahisisha kazi. Sophos inahitaji kufanyia kazi jambo hili.

Maboresho Mengine ya Kiufundi

- Kikomo cha faili cha WAF: Kinarekebishika hadi 1 GB—mzuri kwa kampuni za vyombo vya habari.

- Usalama wa telemetria: Ufuatiliaji wa wakati-halisi wa mabadiliko ya faili za OS kupitia uthibitishaji wa hash.

- Maboresho ya DHCP: Inasaidia prefiksi za IPv6 kutoka /48 hadi /64, ikiboresha uoanano na ISP.

- Path MTU Discovery: Hutatua makosa ya TLS decryption kwenye ML-KEM.

- NAT64: Huwezesha trafiki IPv6-hadi-IPv4 katika hali ya wakala (proxy)—lakini ina mipaka. Cisco hutoa chaguo za NAT64 zenye kubadilika zaidi.

| Kipengele | Maelezo |

|---|---|

| Kikomo cha faili cha WAF | Kinarekebishika hadi 1 GB |

| Usalama wa telemetria | Ufuatiliaji wa mabadiliko ya faili za OS wakati-halisi |

| Maboresho ya DHCP | Prefiksi za IPv6 /48–/64, RA/DHCPv6 imewashwa |

| Path MTU Discovery | Hutatua makosa ya TLS decryption kwenye ML-KEM |

| NAT64 | Trafiki IPv6-hadi-IPv4 kwenye proxy, lakini ina vizuizi |

Mabadiliko ya Leseni

Ingawa si kipya katika SFOS v21.5, inafaa kutaja kwamba Sophos imeondoa kikomo cha RAM kwenye leseni za virtual, programu na wingu. Sasa leseni zinapimwa kwa msingi wa Cores za CPU—huongeza kubadilika kwa miundombinu ya wingu.

Neno la Mwisho

Sophos Firewall v21.5 inakuletea, kama msimamizi wa IT, zana zenye nguvu kama Entra ID SSO na NDR Essentials zinazoboresha usalama na usimamizi wa watumiaji. Maboresho ya VPN, ulinzi wa DNS na UI hufanya SFOS v21.5 kuwa sasisho thabiti—hasa kwa SMB zilizo na Xstream Protection. Hata hivyo, ukosefu wa msaada wa macOS, vizuizi vya vifaa kwa NDR Essentials na UI polepole ni mapungufu yanayorudisha nyuma Sophos dhidi ya Cisco, Fortinet au Palo Alto. Ninapendekeza ujaribu toleo la Early Access (EAP Registration) na utoe maoni yako kwenye Jamii ya Sophos. Endelea kuwa nasi kwa masasisho zaidi kwenye TrueNetLab!

Mpaka sasisho lijalo, Joe