Sophos Firewall v22 Health Check - Muhtasari Kamili

Table of Contents

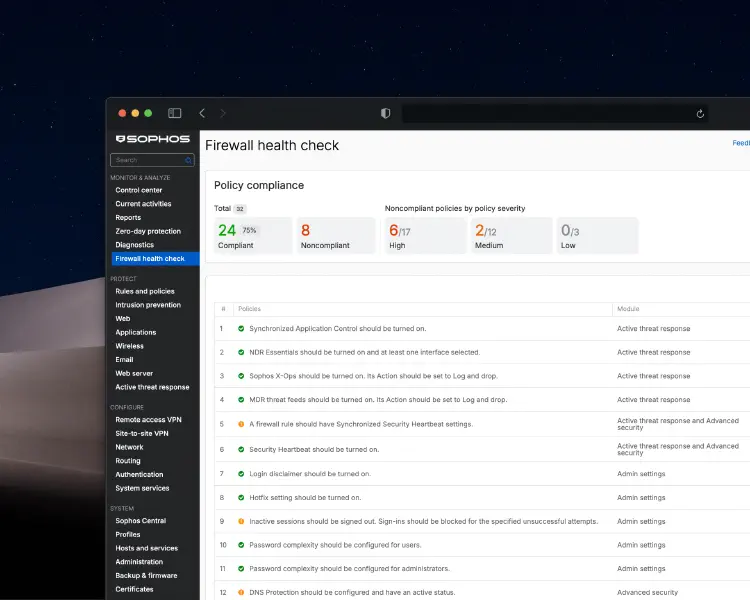

Kipengele kipya cha Firewall Health Check katika Sophos Firewall v22 ni mfumo wa ukaguzi wa usanidi uliojengewa ndani ambao hupima mipangilio kadhaa kwa kuzingatia viwango vya CIS na mbinu bora za usalama. Ukaguzi huu umepangwa kulingana na kiwango cha uzito (Juu, Wastani, Chini) na umegawanywa katika moduli mbalimbali (Active Threat Response, Admin Settings, Authentication, Device Access, n.k.).

Ifuatayo inaeleza kila sera ya Health Check pamoja na maana yake, tathmini ya uzito, na maoni ya kitaalamu:

Kipengele kipya cha Firewall Health Check katika Sophos Firewall v22 ni mfumo jumuishi wa ukaguzi wa usanidi unaotathmini kwa kuendelea makumi ya mipangilio dhidi ya viwango vya CIS na mbinu bora. Ukaguzi umeainishwa kwa ukali (High, Medium, Low) na kupangwa kwa moduli mbalimbali (Active Threat Response, Admin Settings, Authentication, Device Access, nk).

Ifuatayo ni maelezo ya kila sera ya Health Check ikiwa na maana yake, kiwango cha ukali na maoni ya kitaalamu:

Active Threat Response

1. Synchronized Application Control inapaswa kuwashwa Ukali: Medium | Kiwango: Recommended

Synchronized Application Control hufuatilia kupitia Security Heartbeat programu zote kwenye vifaa vilivyounganishwa na huwezesha upangaji na udhibiti wa programu zisizojulikana kiotomatiki. Firewall lazima isajiliwe na Sophos Central na kipengele kihuishwe ili kupata mwonekano wa programu zote zinazoendeshwa kwenye mtandao.

Kipengele hiki ni muhimu kwa usalama wa kisasa wa mtandao kwa kuwa kinaunganisha ulinzi wa mtandao na wa endpoint kuwa usanifu mmoja. Katika mazingira ya BYOD au yenye mabadiliko ya mara kwa mara ya vifaa, hutoa udhibiti wa programu unaobadilika kulingana na hali halisi ya kiafya ya kifaa.

2. NDR Essentials inapaswa kuwashwa na angalau kiolesura kimoja kuchaguliwa Ukali: Medium | Kiwango: Recommended

NDR Essentials hutumia injini za KI kuchanganua trafiki ya TLS iliyosimbwa na maombi ya DNS bila usimbuaji ili kubaini mawasiliano ya C2 na shughuli hasidi. Lazima iwashwe chini ya Active Threat Response, chagua angalau kiolesura cha ndani na usanidie kiwango cha chini cha alama ya tishio (inapendekezwa 9-10).

NDR Essentials hushughulikia pengo muhimu la usalama katika mazingira yaliyosimbwa ambapo ukaguzi wa SSL TLS hauwezekani kwa sababu za faragha au utendaji. Uchambuzi wa kitabia unaoendeshwa na KI hutambua dosari na miundo ya mawasiliano ya kutiliwa shaka bila Deep Packet Inspection, jambo lenye thamani hasa dhidi ya APTs.

3. Sophos X-Ops inapaswa kuwashwa. Hatua iwekwe kuwa Log and drop Ukali: High | Kiwango: CIS

Sophos X-Ops Threat Feeds ni hifadhidata ya kimataifa ya vitisho inayosimamiwa na SophosLabs yenye orodha zinazosasishwa za anwani za IP, vikoa na URL za seva za C2. Kipengele kinapaswa kuwashwa na kusetiwa kuwa Log and drop ili firewall iblocke trafiki kwa vitisho vinavyojulikana moja kwa moja.

Ujumuishaji wa Sophos X-Ops Threat Intelligence hutoa thamani kubwa bila usanidi wa ziada. Usasishaji wa kiotomatiki wa feed huhakikisha ulinzi dhidi ya vitisho vipya vinavyojulikana na hupunguza muda wa mwitikio kwa Zero-Day kwa kiasi kikubwa. Mpangilio wa Log and drop hutoa uwiano bora kati ya usalama na uwazi.

4. MDR threat feeds inapaswa kuwashwa. Hatua iwekwe kuwa Log and drop Ukali: High | Kiwango: Recommended

MDR Threat Feeds huwezesha timu ya Sophos MDR kutuma taarifa za vitisho papo hapo moja kwa moja kwenye firewall kwa msingi wa uchambuzi wa telemetria kutoka kwenye mtandao wa mteja. Inahitaji leseni ya MDR na inapaswa kusetiwa Log and drop ili kushughulikia vitisho vinavyoendelea kiotomatiki.

Kwa mashirika yanayotumia huduma ya Sophos MDR, kipengele hiki ni cha lazima na ni kiungo cha moja kwa moja kati ya timu ya SOC ya saa 24 na firewall. Mwitikio wa kiotomatiki hupunguza sana dwell time ya vitisho na huruhusu ulinzi wa mapema kabla ya madhara kutokea.

Active Threat Response & Advanced Security

5. Angalau sheria moja ya firewall inapaswa kutumia Synchronized Security Heartbeat Ukali: Medium | Kiwango: CIS

Security Heartbeat huwezesha mawasiliano kati ya firewall na endpoints zinazodhibitiwa na Sophos kupitia Sophos Central ili kusambaza hali ya vitisho na afya. Ndani ya sheria za firewall, sera za ufikiaji zinaweza kufafanuliwa kulingana na hali ya endpoint (Green Yellow Red) ili kutenga vifaa vilivyoathirika kiotomatiki.

Security Heartbeat ni kiini cha usanifu wa Sophos Synchronized Security na huruhusu maamuzi ya usalama yanayobadilika kulingana na hali ya sasa ya tishio. Thamani kubwa ni kutengwa kiotomatiki kwa endpoint iliyoathirika, jambo linalozuia harakati za upande kwa washambulizi.

6. Security Heartbeat inapaswa kuwashwa Ukali: High | Kiwango: CIS

Security Heartbeat lazima iiwashwe chini ya System > Sophos Central kwa kusajili firewall kwenye Sophos Central. Inahitaji leseni ya Network Protection na huruhusu ubadilishanaji wa taarifa kati ya endpoints na firewall kila sekunde 15 kupitia bandari 8347.

Kuwasha Security Heartbeat ni uamuzi wa kimsingi wa usanifu unaoinua kiwango cha usalama wa miundombinu nzima ya TEHAMA. Bila kipengele hiki, firewall na endpoints hufanya kazi kwa kutengana, hivyo kukosa muktadha muhimu kwa maamuzi ya usalama.

Admin Settings

7. Taarifa ya kukaribisha kabla ya kuingia inapaswa kuwashwa Ukali: Medium | Kiwango: CIS

Login disclaimer ni onyo la kisheria linaloonyeshwa kila wakati wa kuingia kwenye WebAdmin, User Portal au CLI na linahitaji msimamizi kukubali. Linapunguza hatari ya ufikiaji usioidhinishwa na linaunga mkono hatua za kisheria dhidi ya ufikiaji haramu kwa kuondoa hoja ya kutokujua.

Ingawa ni rahisi kiufundi, login disclaimer ni kinga muhimu ya kisheria inayohitajika kwenye ukaguzi wa utiifu na uchunguzi wa kisayansi. Katika sekta zilizosimamiwa (DSGVO, HIPAA, PCI-DSS) onyo lililoandikwa kuhusu matumizi ya mfumo na ufuatiliaji mara nyingi ni hitaji la utiifu.

8. Mpangilio wa Hotfix unapaswa kuwashwa Ukali: High | Kiwango: CIS

Hotfixes ni masasisho ya usalama nje ya ratiba ambayo yanaweza kusanikishwa kiotomatiki bila downtime. Usakinishaji wa kiotomatiki unapaswa kuwashwa chini ya System > Backup & Firmware > Firmware > Hotfix ili firewall ibaki inalindwa dhidi ya udhaifu unaojulikana.

Usakinishaji wa hotfix kiotomatiki ni utaratibu muhimu unaopunguza muda kati ya kugunduliwa kwa udhaifu na kuurekebisha. Kwa kuwa mashambulizi mengi hulenga udhaifu unaojulikana lakini ambao haujafanyiwa kiraka, kipengele hiki hupunguza hatari ya mafanikio ya uvamizi.

9. Vikao visivyotumika vinapaswa kutoka kiotomatiki. Kuzuia kuingia baada ya majaribio yasiyofanikiwa kunapaswa kuwekwa Ukali: High | Kiwango: CIS

Mpangilio huu hufafanua kutoka kiotomatiki baada ya kutochukua hatua (inapendekezwa dakika 10 au chini) na kufungia akaunti baada ya majaribio fulani ya kuingia kushindikana. Huwekwa chini ya Administration > Admin and user settings > Login security.

Usimamizi wa vikao ni hitaji la msingi la usalama linalolinda dhidi ya privilege escalation na credential stuffing. Mchanganyiko wa muda wa kikao na kufungia akaunti unatekeleza defense-in-depth na hupunguza muda wa udhihirisho wa upatikanaji wa juu.

10. Ugumu wa nywila unapaswa kusanidiwa kwa watumiaji Ukali: High | Kiwango: CIS

Ugumu wa nywila huongeza entropy na kufanya mashambulizi ya brute force kuwa magumu. Pendekezo ni angalau herufi 12 zikiwemo herufi kubwa ndogo, nambari na alama maalum. Huwekwa chini ya Administration > Admin and user settings > User password complexity settings.

Sera imara za nywila ni mstari wa kwanza wa ulinzi dhidi ya mashambulizi yanayotumia credentials ambayo bado ni ya kawaida. Kanuni ya ugumu iliyopangiliwa vizuri inasawazisha usalama na urahisi wa matumizi na hupunguza hatari ya nywila dhaifu.

11. Ugumu wa nywila unapaswa kusanidiwa kwa wasimamizi Ukali: High | Kiwango: CIS

Kwa wasimamizi, ugumu unapaswa kuwa mkali zaidi kwa kuwa akaunti hizi zina ruhusa pana. Pendekezo ni herufi 14-16 au zaidi na makundi yote ya herufi. Huwekwa chini ya Administration > Admin and user settings > Administrator password complexity settings.

Akaunti zenye hadhi ya juu ndizo shabaha kuu ya washambulizi. Mahitaji ya juu ya ugumu kwa akaunti hizi yaendane na mzunguko wa kubadili nywila na MFA.

Advanced Security

12. DNS Protection inapaswa kusanidiwa na kuwa katika hali ya kazi Ukali: Medium | Kiwango: Recommended

DNS Protection ni huduma ya DNS ya wingu yenye udhibiti wa sera inayozuia vikoa hasidi na inasimamiwa kwenye Sophos Central. Firewall lazima isajiliwe kama Location kwenye Central, anwani za IP za DNS Protection ziwekwe kama seva za DNS na sera husika kutumika.

DNS mara nyingi ni awamu ya kwanza ya shambulio linapowasiliana na seva ya C2 au wakati wa data exfiltration. DNS Protection hutoa udhibiti wa mapema kwenye ngazi ya DNS na hukamilisha ulinzi mwingine kwa utambuzi wa mapema.

Authentication

13. MFA inapaswa kusanidiwa kwa kuingia kwa VPN ya ufikiaji wa mbali (IPsec na SSL VPN) Ukali: High | Kiwango: CIS

Uthibitishaji wenye vigezo vingi huongeza tabaka la ziada la usalama kwa kuhitaji TOTP kutoka programu ya Authenticator pamoja na jina la mtumiaji na nywila. Huwekwa chini ya Authentication > Multi-factor authentication, ukichagua huduma za VPN.

Ufikiaji wa VPN ni sehemu iliyo wazi ya shambulio. MFA si hiari hapa kwa kuwa credentials zilizovuja ni mlango wa kawaida wa Ransomware. MFA hupunguza zaidi ya asilimia 99 ya hatari ya mashambulizi yanayotegemea credentials.

14. MFA inapaswa kusanidiwa kwa Web Admin Console na VPN portal Ukali: High | Kiwango: CIS

MFA pia inapaswa kuwashwa kwa WebAdmin Console na VPN Portal ili kulinda ufikiaji wa kiutawala. Sanidi chini ya Authentication > Multi-factor authentication ukichagua Web admin console na User portal.

Miingiliano ya kiutawala ni shabaha ya thamani ya juu. MFA huzuia credentials moja zilizovuja kusababisha uvunjaji kamili wa usalama.

15. Muunganisho wa firewall na seva za uthibitishaji unapaswa kusimbwa Ukali: Medium | Kiwango: CIS

Miunganisho kwa seva za uthibitishaji (mfano Active Directory, RADIUS, LDAP) inapaswa kuwa na SSL TLS ili kuzuia Man-in-the-Middle. Weka SSL TLS au LDAPS unaposanidi seva za nje za uthibitishaji.

Itifaki zisizosimbwa kama LDAP bila TLS hutuma credentials wazi au kwa usimbaji dhaifu. Usimbaji ni muhimu hasa katika mazingira yenye VLAN nyingi au tovuti nyingi.

Authentication Servers

16. Nakala rudufu zinapaswa kupangwa Ukali: Low | Kiwango: CIS

Backup za kiotomatiki za mara kwa mara zinapaswa kusanidiwa ili kuwezesha urejeshaji wa haraka. Weka chini ya Backup & Firmware > Backup & Restore na hifadhi ndani, kupitia FTP, barua pepe au Sophos Central. Backup zibaki zimesimbwa.

Backup ni mstari wa mwisho wa ulinzi dhidi ya Ransomware, hitilafu za vifaa au usanidi mbovu. Mkakati wa kiotomatiki wenye hifadhi ya mbali na usimbaji huhakikisha mwendelezo wa biashara na hupunguza RTO.

Device Access

17. Uthibitishaji wa ufunguo wa umma unapaswa kusanidiwa kwa SSH ya firewall Ukali: High | Kiwango: Recommended

Public key authentication kwa SSH huongeza usalama ikilinganishwa na nywila na hupunguza mashambulizi ya brute force. Tengeneza jozi ya funguo za RSA au ED25519 na ongeza public key chini ya Administration > Device Access > Public Key Authentication.

SSH kwa nywila ni hatari inayojulikana na mara nyingi hulengwa na mashambulizi ya kiotomatiki. Public key authentication huondoa karibu kabisa hatari hii na inapaswa kuunganishwa na kuzima login za nywila.

18. User portal haipaswi kufikiwa kutoka WAN Ukali: High | Kiwango: Recommended

Ufikiaji wa User Portal kutoka WAN huongeza hatari. Sophos inapendekeza uingie kupitia LAN, VPN au whitelist ya IP maalum kupitia Local Service ACL Exception Rules, na si kutoka 0.0.0.0 Any.

Kuweka interfaces za usimamizi wazi mtandaoni ni usanidi mbovu wa kawaida. Ruhusu tu kupitia VPN iliyosimbwa au kutoka maeneo ya IP unayoamini.

19. Web admin console haipaswi kufikiwa kutoka WAN Ukali: High | Kiwango: CIS

WebAdmin Console haipaswi kupatikana moja kwa moja kutoka mtandaoni. Ufikiaji wa kiutawala unapaswa kufanyika kupitia LAN, VPN au IP zilizopunguzwa sana. Weka chini ya Administration > Device Access > Local Service ACL Exception.

Kufichua admin console mtandaoni ni hatari muhimu inayoweza kusababisha kukamatwa kwa mfumo mzima. Mashambulizi mengi huanza hapa. Hili halipaswi kujadiliwa na linapaswa kutekelezwa kwa ukali.

20. MFA inapaswa kusanidiwa kwa admin chaguo-msingi Ukali: High | Kiwango: CIS

Akaunti ya admin chaguo-msingi inapaswa kulindwa kwa MFA kwa kuwa ina ruhusa za juu zaidi. Weka chini ya Authentication > Multi-factor authentication, chagua mtumiaji admin na huduma Web admin console.

Admin chaguo-msingi mara nyingi ni shabaha ya credential stuffing kwa kuwa jina la mtumiaji linatabirika. MFA huongeza tabaka muhimu la ulinzi bila kujali uimara wa nywila.

Notification Settings

21. Barua pepe za arifa zinapaswa kusanidiwa kwa matukio ya mfumo na usalama Ukali: Low | Kiwango: CIS

Arifa za barua pepe hujulisha wasimamizi kuhusu matukio muhimu kama kuingia kusikofanikiwa, utambuzi wa IPS au mabadiliko ya hali ya HA. Weka chini ya Administration > Notification settings kwa seva ya barua pepe na System Services > Notification list kuchagua matukio ya kufuatilia.

Arifa za mapema ni muhimu kwa mwitikio wa wakati na zinaweza kuwa tofauti kati ya kuzuia shambulio na athari. Mikakati mizuri ya arifa inapaswa kuipa kipaumbele matukio muhimu na kupunguza positive zisizo sahihi ili kuepuka uchovu wa arifa.

Pattern Updates

22. Usasishaji wa kiotomatiki unapaswa kuwashwa kwa upakuaji na usakinishaji wa pattern Ukali: High | Kiwango: CIS

Pattern updates zinajumuisha saini za Antivirus, IPS, Application Control na Web Filtering na zinapaswa kupakuliwa na kusanikishwa kiotomatiki kila dakika 15. Weka chini ya Backup & Firmware > Pattern updates > Pattern download installation interval.

Mandhari ya vitisho hubadilika kwa kasi kubwa. Usasishaji wa kiotomatiki huhakikisha firewall inalindwa dakika chache baada ya saini mpya kutolewa, hivyo kupunguza dirisha la udhaifu.

Rules and Policies

23. Web policy inapaswa kuchaguliwa ndani ya sheria ya firewall Ukali: Medium | Kiwango: Recommended

Web Policies hufafanua kategoria na hatua za kuchuja wavuti na zinapaswa kuwashwa katika sheria za firewall ili kuzuia tovuti zisizohitajika au hasidi. Chagua sera husika kwenye sehemu ya Web Policy ya sheria.

Vitisho vya wavuti bado ni njia ya kawaida ya maambukizi. Web policy inayotumika inapunguza uwezekano wa watumiaji kutembelea tovuti zilizo hatarini au hasidi.

24. Zero-day protection inapaswa kuchaguliwa ndani ya sheria ya firewall Ukali: High | Kiwango: CIS

Zero-Day Protection hutumia sandboxing ya SophosLabs Intelix kuchambua upakuaji wa kutiliwa shaka katika mazingira yaliyotengwa. Washa Use Zero-day Protection chini ya Web Policy ili faili za kutiliwa shaka zichanganuliwe kiotomatiki.

Utambuzi wa saini wa jadi hushindwa dhidi ya vitisho visivyojulikana. Uchambuzi wa kitabia wa wingu hulinda dhidi ya malware mpya bila kuathiri utendaji wa firewall.

25. Intrusion prevention inapaswa kuwashwa. Sera ya IPS inapaswa kuchaguliwa katika sheria ya firewall Ukali: High | Kiwango: CIS

IPS hutambua na kuzuia mashambulizi ya mtandao na udhaifu kwa wakati halisi. Chini ya Protect > Intrusion prevention, tengeneza sera ya IPS na ichague katika sehemu ya Intrusion prevention ya sheria.

IPS ni safu ya msingi ya ulinzi inayozuia mashambulizi kabla hayajafikia malengo. Sera inayoendelea kusasishwa inalinda dhidi ya wigo mpana wa mashambulizi.

26. Application control policy inapaswa kuchaguliwa katika sheria ya firewall Ukali: Medium | Kiwango: CIS

Application Control hutoa udhibiti wa kina wa programu kupitia upangaji na usimamizi wa upana wa bendi. Chagua sera ili kuzuia au kuipa kipaumbele programu katika mtandao.

Mashambulizi ya kisasa mara nyingi hutumia programu halali kwa data exfiltration au C2. Application Control hutoa mwonekano na udhibiti huru wa bandari na itifaki.

27. Sheria ya SSL TLS inspection inapaswa kuwa na Action iliyowekwa kuwa Decrypt Ukali: High | Kiwango: CIS

SSL TLS Inspection hufungua na kukagua trafiki iliyosimbwa ili kutambua malware ndani ya miunganisho ya HTTPS. Chini ya Protect > Rules and Policies > SSL TLS inspection rules, tengeneza sheria zenye Action Decrypt. Wateja wanahitaji cheti cha CA cha firewall kwenye trust store.

Zaidi ya asilimia 90 ya trafiki ya wavuti imesimbwa. Bila usimbuaji, Antivirus, IPS na Web Filtering haziwezi kukagua trafiki iliyosimbwa, hivyo kuacha pengo kubwa la usalama. Wasiwasi wa faragha ushughulikiwe kwa bypass za kuchagua kwa kategoria nyeti kama benki na afya.

28. Sheria ya firewall yenye Action Allow haipaswi kuwa na network na service zote zikiwa Any Ukali: Medium | Kiwango: CIS

Sheria za Allow zilizo na Source, Destination na Service zote kuwa Any ni pana mno na huongeza hatari bila sababu. Kila sheria ya Allow inapaswa kufafanua mitandao, host na huduma mahususi ili kutekeleza kanuni ya upatikanaji mdogo.

Sheria za Any-Any-Any zinapinga kusudi la firewall na ni hitimisho la kawaida kwenye ukaguzi wa usalama. Punguza kila sheria kadiri inavyowezekana ili kupunguza harakati za upande na madhara.

Sophos Central

29. Sophos Central reporting inapaswa kuwashwa Ukali: Medium | Kiwango: Recommended

Ujumuishaji na Sophos Central huwezesha ripoti za kati zenye dashibodi, mitindo na uchambuzi wa kihistoria kwenye vifaa vyote vinavyosimamiwa. Huwashwa kiotomatiki unaposajili firewall kwenye Sophos Central chini ya System > Sophos Central.

Ripoti za kati ni muhimu kwa mazingira ya tovuti nyingi na hutoa ufahamu wa usalama uliokusanywa ambao haupatikani kwenye firewall za pekee. Hifadhi ya muda mrefu ya wingu inasaidia mahitaji ya utiifu na uchambuzi wa mitindo.

30. Firewall inapaswa kutuma backup zake kwenye Sophos Central Ukali: Medium | Kiwango: Recommended

Usawazishaji wa backup kiotomatiki na Sophos Central huhakikisha nakala za usanidi zinahifadhiwa nje ya tovuti na zinapatikana kwenye majanga. Weka chini ya System > Sophos Central > Central Management.

Backup za mbali ni mbinu bora muhimu kwa Disaster Recovery na hulinda dhidi ya upotevu wa data wakati Ransomware inalenga backup za ndani.

31. Firewall inapaswa kusajiliwa kwa usimamizi wa Sophos Central. Usimamizi wa Sophos Central inapaswa kuwashwa Ukali: Medium | Kiwango: Recommended

Usajili kwenye Sophos Central huwezesha usimamizi wa kati, masasisho ya firmware, sera na vipengele vya wingu kama Security Heartbeat, NDR Essentials na DNS Protection. Sajili chini ya System > Sophos Central ukitumia akaunti ya Central.

Usimamizi wa Sophos Central ni msingi wa usanifu wa usalama unaotegemea wingu na huruhusu utekelezaji thabiti wa sera katika maeneo yote. Hupunguza makosa ya usanidi, hurahisisha utiifu na kuharakisha mwitikio wakati wa tukio.

Time

32. Seva za NTP zinapaswa kusanidiwa Ukali: Low | Kiwango: CIS

Usawazishaji na seva ya NTP inayoaminika (mfano pool.ntp.org, time.google.com) ni muhimu kwa mihuri sahihi ya muda kwenye kumbukumbu, ulinganifu na mifumo mingine na kazi za kriptografia kama vyeti. Weka chini ya Administration > Time kwa kuchagua seva ya NTP na eneo la saa.

Usawazishaji sahihi wa muda mara nyingi hudharauliwa lakini ni wa msingi kwa shughuli za usalama. Mihuri ya muda isiyo thabiti hufanya ulinganifu wa matukio kuwa mgumu. Zaidi ya hayo, itifaki na vyeti vingi vya kriptografia vinategemea muda sahihi.

Muhtasari

Kipengele cha Firewall Health Check katika SFOS v22 kinatekeleza mbinu iliyopangiliwa na inayotegemea hatari kwa kuimarisha usanidi. Ukaguzi 32 unashughulikia maeneo yote muhimu ya usalama kutoka Active Threat Response na Authentication hadi ujumuishaji wa Sophos Central na hufuata viwango vilivyowekwa kama CIS.

Uainishaji wa ukali (High Medium Low) huwezesha marekebisho kwa kipaumbele, ambapo sera za High kama MFA, SSL TLS Inspection, IPS na X-Ops Threat Feeds zinahitaji uangalizi wa mara moja. Ufuatiliaji endelevu wa hali ya utiifu husaidia wasimamizi kudumisha security posture thabiti na kubaini usanidi mbovu mapema.

Maneno ya Mwisho

Health Check mpya kwenye Sophos Firewall v22 ni hatua wazi kuelekea utiifu wa kiotomatiki na Secure-by-Design. Katika mazingira makubwa yenye wasimamizi wengi, huleta uwazi na huzuia usanidi mbovu wa kawaida. Hata hivyo, ni chombo cha uchambuzi na si dhamana ya usalama. Kutegemea tu alama za kijani kunaweza kupuuza hatari za muktadha kama kipaumbele kibaya cha sheria au sera za TLS inspection ambazo hazijajaribiwa vya kutosha. Ikitumika ipasavyo, Health Check ni kifaa chenye nguvu kinachosaidia wasimamizi kubaini mapengo ya usalama mapema na kuyarekebisha kwa utaratibu.

tuonane hivi karibuni

Joe