Adui ndani ya timu: Mbinu ya mfanyakazi wa IT kutoka Korea Kaskazini

Table of Contents

Ninashughulika na masuala ya usalama wa mtandao kila siku, kitaaluma na hata binafsi. Nafanya ukaguzi wa firewalls, nachambua logs, nafanya majaribio ya penetration na kuzungumza na wasimamizi wa IT katika kampuni za kila ukubwa. Na kuna jambo moja naliona mara kwa mara: Wengi wa IT admins hata hawajui hatari wanazoendelea kuzidharau.

Wanawaza kuhusu ransomware. Kuhusu phishing. Kuhusu wahalifu wa nje wanaojaribu kuvunja firewall. Hilo linaeleweka - hizo ndizo aina za vitisho vya “klasiki” tulivyokulia navyo.

Lakini kuna aina nyingine ya shambulio. Ya zamani sana na pia yenye ujanja mkubwa: Adui wa ndani.

Kisa kimoja kutoka kiangazi cha 2023 bado kinanivutia hadi leo. Kinaonyesha jinsi kundi la wahalifu wa mtandaoni wanaoungwa mkono na dola - utawala wa Korea Kaskazini - linavyoweza si tu kuingia kwenye kampuni moja, bali kuunda mtandao mzima wa wapelelezi. Na cha kushangaza (na cha kutisha): Watu wanaotuma na kupokea hardware mara nyingi hata hawajui wanamfanyia kazi nani.

Christina Chapman na “Laptop Farm” huko Arizona

Oktoba 2023, FBI inafika kwenye nyumba ya kawaida kabisa huko Arizona wakiwa na kibali cha upekuzi. Wachunguzi wanakutana na kitu cha ajabu: zaidi ya laptops 90 zikiwa zimewashwa, kila moja ikiwa na Post-it yenye rangi. Rafu za chuma, zikiwa zimepangwa na kuandikwa kwa utaratibu. Chumba kinachoonekana kama kile kinachoitwa “laptop farm”.

Mmiliki ni Christina Chapman. Yuko karibu miaka 50, anafanya kazi kutoka nyumbani, huweka post mara chache kwenye mitandao ya kijamii. Hakuna kinachoonekana cha kutia shaka. Hakuna kitu kinachokufanya ushuku chochote.

Na hilo ndilo hasa lililofanya mpango huu ufanye kazi kikamilifu.

Chapman hakuwa “ameajiriwa” kwa makusudi kama jasusi. Alitumiwa. Na aliyemtumia ni Korea Kaskazini.

Mwanzo wa yote: Ujumbe wa LinkedIn

Mwaka 2020, Christina Chapman anapokea ujumbe kupitia LinkedIn. Mtu asiyefahamika anayetumia jina la “Alexander the Great” anawasiliana naye. Anampa ofa inayoonekana kutokuwa na tatizo: apokee na kuandaa laptops.

Kila kifaa: takribani dola 300 za Kimarekani kwa mwezi.

Inaonekana halali. Inaonekana rahisi. Na Chapman alikuwa kwenye hali ngumu. Mama yake alikuwa mgonjwa wa saratani. Alihitaji pesa za matibabu.

Anakubali ofa hiyo.

Kile Chapman haelewi ni kwamba mtu anayemwandikia si “Alexander the Great”. Ni mdukuzi kutoka Korea Kaskazini. Na zile laptops anazopelekewa - ni vifaa vya wafanyakazi wa Marekani ambao tayari wameingiliwa. Laptops ambazo zilitakiwa kutumika ili waendeshaji wa programu kutoka Korea Kaskazini waweze kufanya kazi kwa majina bandia, wakiwa Pyongyang, huku wakionekana kama wafanyakazi halali walioko Marekani.

Utaratibu wa shambulio ulivyo

Ulaghai wenyewe unafanya kazi hivi:

Profaili ya ajira ya uongo: Waprogramu wa Korea Kaskazini wanatengeneza profaili bandia za LinkedIn. Wanatumia picha zilizoporwa, vyeti vilivyonakiliwa, video za maombi ya kazi zilizotengenezwa kwa AI. Wanatuma maombi ya kazi kwenye Upwork, Fiverr na moja kwa moja kwa makampuni makubwa.

Uingizaji (infiltration): Wanapata ajira. Kampuni inawatumia laptop - kifaa halisi cha kampuni chenye ufikiaji halisi kwenye mifumo halisi.

Tatizo: Kifaa hiki rasmi kinapaswa kutumika tu ndani ya Marekani. Kuna GPS, ukaguzi wa location, ufuatiliaji - kuna njia elfu moja za kugundua kwamba “mfanyakazi” anayesemekana yuko California, kiuhalisia yuko China au Korea Kaskazini.

“Suluhisho” lao: Christina Chapman anapokea vifaa hivyo. Anaandika passwords. Ana-install AnyDesk - remote access software. Mdukuzi wa Korea Kaskazini aliyeko Pyongyang anakalia hiyo laptop, anafanya kazi kana kwamba yuko kwenye anwani ya Chapman huko Arizona, na kwa kampuni kila kitu kinaonekana kawaida.

Kamuflaji ya ziada: Mtandao unapora utambulisho wa raia halisi wa Marekani, pamoja na majina, Social Security Numbers na anwani. Kwa taarifa hizo wanafungua akaunti mpya za benki. Mishahara inaingia huko - kisha inaelekezwa moja kwa moja Korea Kaskazini.

Kwa Christina Chapman, mfumo huu unabaki bila kugunduliwa kwa zaidi ya miaka mitatu.

Hali ya kukata tamaa

Jumbe za mazungumzo kati ya Chapman na waendeshaji nyuma ya pazia zinaonyesha kuwa baada ya muda mfupi anatambua anachofanya: ni uhalifu. Anaanza kuwa na wasiwasi. Anaandika kwamba ni hatari sana. Anaandika kwamba anataka kuacha.

Kisha mama yake anakufa. Bili za hospitali zimelipwa. Lakini Chapman sasa yuko ndani mno. Amefungwa na utegemezi wa kifedha. Amefungwa na hofu.

Anaendelea tu.

Jinsi ilivyobainika

Mwaka 2023, kitu cha kutotarajiwa kinatokea. Mchambuzi wa usalama katika kampuni ya cybersecurity ya Palo Alto Networks anagundua jambo la ajabu: mfanyakazi wa kampuni amesasisha LinkedIn profile yake - kupitia IP address ya Korea Kaskazini.

Hilo halikupaswa kuwazekana.

Uchunguzi wa ndani unaanza. Na haraka inabainika: si logins chache tu za kutiliwa shaka. Kuna wafanyakazi tisa wenye miunganiko ya moja kwa moja kuelekea Korea Kaskazini. Na watatu kati yao wamefanya laptops zao zipelekwe kwenye anwani ile ile.

Nyumba moja huko Arizona. Nyumba ya Christina Chapman.

Oktoba 2023, FBI inavamia. Wanapata zile laptops 90. Wanaweza kuthibitisha kwamba Chapman alisaidia kuingiza ndani ya kampuni zaidi ya 309 za Marekani - zikiwemo makampuni ya Fortune 500 kama Nike (ambayo ilimlipa “mfanyakazi” wa Korea Kaskazini karibu dola 75,000), jukwaa la mawasiliano Jeenie, kampuni ya ajira DataStaff, kituo kimoja cha TV miongoni mwa Top 5, kampuni ya teknolojia ya Silicon Valley, mtengenezaji wa vifaa vya anga, mtengenezaji wa magari wa Marekani, muuzaji wa bidhaa za kifahari (luxury retailer) pamoja na kampuni kubwa ya vyombo vya habari na burudani ya Marekani. Jumla ya fedha: dola milioni 17.1 za mishahara, zikienda moja kwa moja Korea Kaskazini.

Tarehe 24 Julai 2025, Christina Chapman anahukumiwa: miezi 102 jela (miaka 8 na nusu). Anakiri. Anaonyesha majuto. Lakini ni kuchelewa.

Kwa nini hili linaweza kumtokea kila kampuni

Mlolongo niliouelezea si hadithi ya Arizona pekee. Makampuni kadhaa ya kimataifa tayari yameshasaini mikataba na “IT workers” wa Korea Kaskazini. Hawajui. Wanakuja kugundua tu wakati ni kuchelewa.

Kuna kisa kingine ndani ya simulizi hili: mjasiriamali wa Kijerumani anayeitwa Memo, aliyekuwa anajenga timu ya developers huko Berlin. Anaajiri “waprogramu” watatu - wenye ujuzi wa juu, Kiingereza kizuri, na portfolios za kuvutia. Team lead anayejiita “Ryosuke Yamamoto” anaongoza mradi.

Mwanzo kila kitu kinaenda vizuri. Developers wanatoa kazi haraka, wanapeleka code, na mradi unasonga.

Lakini baada ya miezi michache kitu kinabadilika. Ghafla, programmers wanaanza kuuliza maswali yale yale mara kwa mara. Wanasahau walichofanya wiki iliyopita. Ghafla wanaonekana wasio na uwezo kama mwanzo. Miezi mitatu ambayo mradi ulitakiwa kukamilika inageuka sita. Kisha tisa.

Hicho ni kiashiria cha kawaida. Sio kwamba programmers ni “wapumbavu”. Kinachowezekana zaidi ni kwamba watu tofauti wanabadilishwa mara kwa mara kwenye accounts zile zile - chini ya utambulisho ule ule bandia. Vitengo vya IT vya Korea Kaskazini vimepangwa kama vikundi vya mafia. Kila “cell” inapaswa kujifadhili yenyewe. Programmers wanazungushwa (rotation). Ratiba ni kali: masaa 14 hadi 16 ya kazi kwa siku, chini ya uangalizi mkali, na malengo yanayopimwa kwa karibu.

Memo anatambua hili. Ananza kuchunguza. Na ndipo anagundua: watu anaowaona kwenye video conference si wale wale waliokuwa kwenye nyaraka za kuajiri.

Hii inamaanisha nini kijio-politiki?

Hii si “scam” ndogo. Hii ni ujasusi wa kiuchumi unaoendeshwa na dola, unaoingizia Korea Kaskazini mamia ya mamilioni ya dola kila mwaka.

Baraza la Usalama la UN linakadiria kwamba kati ya dola milioni 250 na 600 kwa mwaka hupitia kwenye matapeli wa aina hii wa IT workers kwenda Korea Kaskazini. Fedha hizi zinafadhili moja kwa moja:

- Mpango wa nyuklia wa Korea Kaskazini

- Majaribio ya makombora

- Maendeleo ya silaha mpya za kimkakati

Korea Kaskazini iko chini ya vikwazo vikali. Nchi haiwezi kupata fedha za kigeni kupitia biashara ya kawaida. Kwa hiyo inahamia kwenye uhalifu wa kimtandao. Mwanzoni walikuwa wanaiba crypto. Kisha uvamizi wa benki. Sasa: maelfu ya profaili bandia za IT, zilizopenya kwenye makampuni ya Magharibi.

Kwa takwimu za hivi karibuni za Oktoba 2025, kuna karibu 1,000 hadi 2,000 IT workers wa Korea Kaskazini wanaofanya kazi kimataifa - China, Russia, Laos, Cambodia na kwingineko.

Marekani imeweka zawadi ya hadi dola milioni 5 kwa yeyote atakayetoa taarifa za kuaminika kuhusu operesheni za ulaghai wa kifedha za Korea Kaskazini.

Hii inaathiri vipi usalama wa IT?

Hili ndilo jambo linalonisumbua zaidi binafsi. Tunakabiliana na tishio linalotoka ndani.

Remote work, ufikiaji wa cloud, freelancer platforms - hivi vyote ni zana halali na muhimu za uchumi wa kisasa. Lakini pia vinafungua milango kwa sura mpya za mashambulizi.

Miundo ya “klasiki” ya usalama imejengwa hivi:

- Nje: firewall imara

- Ndani: “trusted zone”

- Yeyote aliye ndani anahesabiwa kuaminika

Lakini vipi kama yule uliyekaribisha “ndani” si mtu yule yule uliyeajiri kwa kweli?

Christina Chapman mwenyewe hakuwa “tishio la kijeshi”. Chapman alikuwa miundombinu. Alikuwa gateway. Tishio halisi lilikuwa Pyongyang, kwenye bara tofauti, chini ya jina la uongo.

Jinsi ya kujilinda (kwa vitendo)

Mamlaka mbalimbali zimechapisha mapendekezo ya moja kwa moja. Nayaongeza kwenye uzoefu wangu wa kazi:

1. Thibitisheni utambulisho wa waombaji - kwa umakini wa kweli

Video calls ni muhimu, lakini:

- Angalieni pauzo ndefu za majibu

- Angalieni kama mgombea mara kwa mara anatazama ma-notes

- Angalieni mazingira ya nyuma (yanaonekana halisi au green screen?)

- Zana za kisasa za AI zinaweza kughushi video interviews. Hili tayari limethibitishwa.

Wasilianeni binafsi na waajiri wa awali. Si kupitia email iliyo kwenye CV, bali tafuteni namba halali ya kampuni na mpigieni simu.

Tumia background checks. LinkedIn verification. Taasisi za kitaifa na kimataifa za kuhakiki historia ya kifedha/credit.

2. Lindeni remote workplaces kwa geofencing na MFA

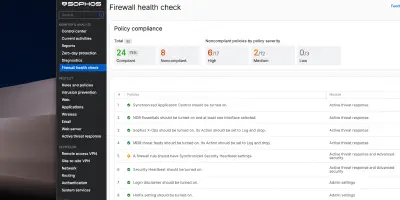

Geofencing: Ikiwa laptop ya kazi inafikiwa kutoka IP addresses za nchi kama vile Korea Kaskazini au China, mfumo unatakiwa kutoa onyo mara moja.

Multi-Factor Authentication kwenye mifumo yote muhimu. Si password pekee. SMS pia si salama vya kutosha (inaweza ku-hackiwa). Tumia hardware keys au TOTP apps.

Session limits: Mtu akifanya kazi masaa 14-16 mfululizo (aina ya shift ya kawaida kwa IT workers wa Korea Kaskazini), jambo hilo linapaswa kuonekana kwenye ufuatiliaji.

3. Network monitoring kwa miunganiko ya kutiliwa shaka

Log IP addresses. Kama accounts tofauti za wafanyakazi zinatumiwa kutoka IP moja, hilo ni “red flag”.

Monitor DNS queries. Kama mtandao unaanzisha miunganiko isiyo ya kawaida kwenda kwenye command-and-control servers zinazojulikana za Korea Kaskazini, hilo libainike mara moja.

Uchambuzi wa time zone: Kama mfanyakazi “eti” wa Marekani anafanya kazi kila siku kati ya saa 2 usiku na 8 asubuhi UTC (wakati wa Korea Kaskazini), hilo ni la kutiliwa shaka.

4. Toeni hardware kwa njia ya kati na inayofuatilika

Kamwe: Mfanyakazi kujiagizia laptop yeye mwenyewe halafu kampuni ilipe.

Daima: Central IT management. Vifaa vitolewe na IT team yenu. MDM (Mobile Device Management) iwe imewashwa.

Ufuatiliaji: Kila kifaa kiwe na serial number ya kipekee. Kila assignment iandikwe na kufuatiliwa.

5. Tambueni “red flags” na uzichukulie kwa uzito

- Mfanyakazi mpya anauliza mara kwa mara maswali juu ya mambo ambayo tayari yameelezewa.

- Remote employee anafanya kazi tu kwenye saa zisizo za kawaida kila mara.

- Junior developer ghafla anaanza kutoa code yenye ubora usioakisi uwezo wake wa awali (aidha kuporomoka sana, au ghafla kuwa “too good”).

- Webcam videos tofauti katika meetings (inaweza kuashiria watu tofauti wakitumia identity ile ile).

- Onboarding ya mfanyakazi inacheleweshwa kwa sababu mgombea “hashikiki” au anapatikana kwa shida.

Hitimisho: “Trust” peke yake si mkakati wa usalama

Kesi ya Chapman inaonyesha jambo la msingi sana: mara nyingi hatari huja kutoka ndani, kwa sababu imejificha kana kwamba inatoka nje.

Tumekuwa na dhana kwamba mtu akisha sign mkataba, akiwa na LinkedIn nzuri, na akionekana mtu wa kueleweka kwenye video call - basi anaaminika.

Hilo halilingani tena na uhalisia.

Ulaghai wa IT workers wa Korea Kaskazini si tukio la nadra. Ni business model. Business model ya kikosi cha mdukuzi wa serikali kinachoelewa:

- Remote work imekuwa kawaida.

- Freelancer platforms zimekita mizizi.

- Video interviews zinaweza kughushiwa.

- Wengi wa IT admins wanafikiria tu vya nje, si vya ndani.

Na ndiyo maana mfumo huu unafanya kazi.

Kwa makampuni yanayokua kwa kasi au yanayotaka kupunguza gharama, aina hii ya fraud ni hatari zaidi. Recruiting inachukua muda. Background checks zina gharama. Video interviews ni rahisi. Na developer aliye na skills za juu anapojitolea kufanya kazi kwa 20% chini ya market price? Hilo ni jaribu kubwa.

Lakini hapa ndipo kila IT admin, security officer na hiring manager anahitaji kujiuliza:

Ninajuaje kwa hakika kwamba naongea na mtu halisi ninayemwona?

Ukijibu kwa uaminifu, mara nyingi jibu ni: sijui.

Na hicho ndicho kinachofanya simulizi la Christina Chapman liwe muhimu. Siyo tu hadithi ya mwanamke mmoja huko Arizona aliyekuwa anapitisha laptops. Ni nembo ya uhalisia mpana zaidi: dunia ya kidijitali si “transparent” kama tunavyofikiri.

Nyuma ya Kiingereza kizuri, LinkedIn profile ya kuvutia na swali “smart” kwenye video interview, anaweza kukaa afisa wa serikali kutoka utawala wa kigeni.

Na ulinzi pekee ni huu: usiamini tu. Thibitisha. Monitor. Na uwe na mifumo iliyowekwa ili kugundua jambo lisipoendana na matarajio.

Hii ndiyo hali mpya ya cybersecurity. Hatari haiji tu kutoka nje. Inakuja kutoka ndani, ikijifanya ni mfanyakazi wako.

Tutaonana tena,

Joe