Sophos Firewall v22 ہیلتھ چیک - مکمل جائزہ

Table of Contents

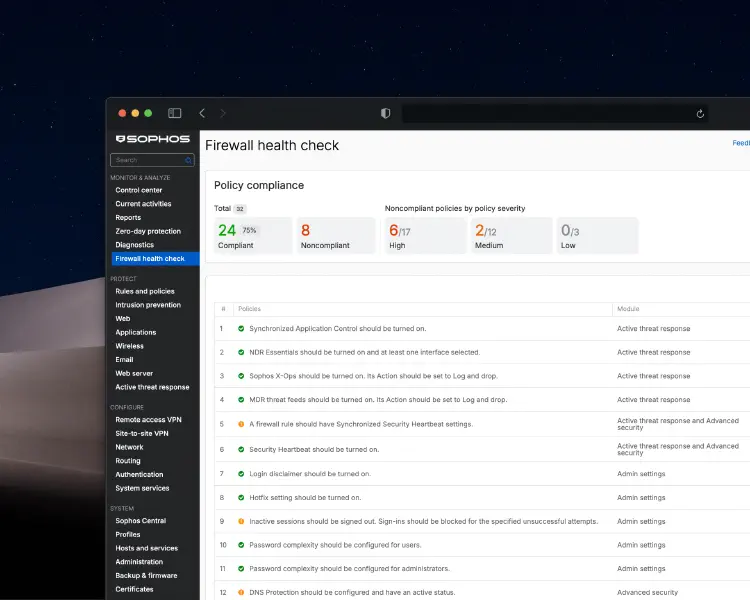

نیا Firewall Health Check فیچر در Sophos Firewall v22 ایک مربوط کنفیگریشن جانچ نظام ہے جو مسلسل درجنوں ترتیبات کو CIS بینچ مارکس اور بہترین طریقہ کار کے مقابل جانچتا ہے۔ چیکس کو سنگینی کے لحاظ سے درجہ بند کیا گیا ہے (High, Medium, Low) اور مختلف ماڈیولز کے تحت منظم کیا گیا ہے (Active Threat Response, Admin Settings, Authentication, Device Access وغیرہ)۔

ذیل میں ہر ہیلتھ چیک پالیسی کی وضاحت اس کی اہمیت، سنگینی کی درجہ بندی اور ایک پیشہ ورانہ تبصرے کے ساتھ کی گئی ہے:

Active Threat Response

1. Synchronized Application Control فعال ہونا چاہیے شدت: Medium | معیار: Recommended

Synchronized Application Control، Security Heartbeat کے ذریعے منسلک اینڈ پوائنٹس پر موجود تمام ایپلی کیشنز کی نگرانی کرتا ہے اور نامعلوم ایپس کی خودکار درجہ بندی اور کنٹرول کو ممکن بناتا ہے۔ شفافیت حاصل کرنے کے لیے کہ نیٹ ورک میں کون سی ایپس چل رہی ہیں، فائر وال کو Sophos Central کے ساتھ رجسٹر اور اس فیچر کو فعال کرنا ضروری ہے۔

یہ فیچر جدید نیٹ ورک سکیورٹی کے لیے بنیادی ہے کیونکہ یہ روایتی نیٹ ورک اور اینڈ پوائنٹ سکیورٹی کو ایک متحدہ سکیورٹی آرکیٹیکچر میں جوڑتا ہے۔ BYOD یا کثرت سے بدلتے اینڈ پوائنٹس والی ماحولیات میں، یہ ڈیوائسز کی حقیقی صحت کی بنیاد پر متحرک ایپ کنٹرول ممکن بناتا ہے۔

2. NDR Essentials فعال ہو اور کم از کم ایک انٹرفیس منتخب ہو شدت: Medium | معیار: Recommended

NDR Essentials، TLS مرموز ٹریفک اور DNS درخواستوں کا، بغیر ڈی کرپشن کے، AI انجنز سے تجزیہ کر کے C2 کمیونیکیشن اور بدنیتی پر مبنی سرگرمیوں کی شناخت کرتا ہے۔ اسے Active Threat Response کے تحت فعال کریں، کم از کم ایک داخلی انٹرفیس منتخب کریں، اور کم از کم تھریٹ اسکور سیٹ کریں (سفارش: 9 تا 10)۔

NDR Essentials ان مرموز ماحولیات کی ایک اہم سکیورٹی کمی کو پورا کرتا ہے جہاں پرائیویسی یا کارکردگی کی وجوہ سے SSL یا TLS انسپیکشن ممکن نہیں۔ رویہ جاتی تجزیہ کے ذریعے بغیر ڈیپ پیکٹ انسپیکشن کے بھی بے قاعدگیاں اور مشکوک مواصلات پکڑے جاتے ہیں، جو خاص طور پر APTs کے خلاف قیمتی ہے۔

3. Sophos X-Ops فعال ہونا چاہیے۔ اس کا ایکشن Log and drop پر سیٹ ہو شدت: High | معیار: CIS

Sophos X-Ops Threat Feeds ایک عالمی تھریٹ انٹیلیجنس ڈیٹابیس ہے جسے SophosLabs سنبھالتا ہے اور جس میں C2 سرورز کی IPs، ڈومینز اور URLs باقاعدگی سے اپ ڈیٹ ہوتی ہیں۔ اس فیچر کو فعال کر کے “Log and drop” پر سیٹ کریں تاکہ معروف خطرات کی جانب جانے والی ٹریفک خودکار طور پر بلاک ہو۔

Sophos X-Ops کی انٹیگریشن بغیر اضافی محنت کے بڑا فائدہ دیتی ہے۔ تھریٹ فیڈز کی خودکار اپ ڈیٹس تازہ ترین معروف خطرات سے تحفظ دیتی ہیں اور زیرو ڈے ایکسپلائٹس پر ردعمل کے وقت کو نمایاں طور پر کم کرتی ہیں۔ “Log and drop” سیٹنگ سکیورٹی اور شفافیت میں بہترین توازن فراہم کرتی ہے۔

4. MDR threat feeds فعال ہونا چاہیے۔ اس کا ایکشن Log and drop پر سیٹ ہو شدت: High | معیار: Recommended

MDR Threat Feeds، Sophos MDR ٹیم کو یہ سہولت دیتا ہے کہ وہ کسٹمر نیٹ ورک کی ٹیلی میٹری کے تجزیے کی بنیاد پر حقیقی وقت میں تھریٹ معلومات براہ راست فائر وال تک پہنچائیں۔ اس کے لیے MDR لائسنس درکار ہے اور “Log and drop” کنفیگر کرنا چاہیے تاکہ فعال خطرات پر خودکار ردعمل ممکن ہو۔

جن تنظیموں میں Sophos MDR سروس ہے، ان کے لیے یہ فیچر ناگزیر ہے کیونکہ یہ 24/7 SOC ٹیم اور فائر وال کے درمیان براہ راست آپریشنل رابطہ بناتا ہے۔ خودکار تھریٹ رسپانس ڈویل ٹائم کو ڈرامائی طور پر کم کرتی ہے اور نقصان سے پہلے پیشگی دفاع ممکن بناتی ہے۔

Active Threat Response & Advanced Security

5. کم از کم ایک فائر وال رول میں Synchronized Security Heartbeat سیٹنگز ہونی چاہئیں شدت: Medium | معیار: CIS

Security Heartbeat، Sophos Central کے ذریعے فائر وال اور Sophos سے منظم اینڈ پوائنٹس کے درمیان خطرات اور صحت کی حالت کی معلومات شیئر کرنے کی سہولت دیتا ہے۔ فائر وال رولز میں اینڈ پوائنٹ اسٹیٹس (Green, Yellow, Red) کی بنیاد پر ایکسس پالیسیاں طے کر کے متاثرہ ڈیوائسز کو خودکار طور پر آئسولیٹ کیا جا سکتا ہے۔

Security Heartbeat، Sophos Synchronized Security آرکیٹیکچر کا مرکز ہے اور تازہ ترین خطرہ حالت کی بنیاد پر متحرک فیصلے ممکن بناتا ہے۔ خاص طور پر متاثرہ اینڈ پوائنٹس کی خودکار آئسولیشن حملہ آوروں کی لیٹرل موومنٹ کو مؤثر انداز میں روکتی ہے۔

6. Security Heartbeat فعال ہونا چاہیے شدت: High | معیار: CIS

Security Heartbeat کو System > Sophos Central میں فائر وال کو Sophos Central پر رجسٹر کر کے فعال کریں۔ اس کے لیے Network Protection لائسنس درکار ہے اور یہ ہر 15 سیکنڈ بعد پورٹ 8347 کے ذریعے اینڈ پوائنٹس اور فائر وال کے درمیان معلومات کا تبادلہ ممکن بناتا ہے۔

Security Heartbeat کی فعال کاری ایک بنیادی آرکیٹیکچرل فیصلہ ہے جو پوری آئی ٹی انفراسٹرکچر کے سکیورٹی لیول کو بلند کرتا ہے۔ اس کے بغیر فائر وال اور اینڈ پوائنٹس الگ تھلگ رہتے ہیں اور سکیورٹی فیصلوں کے لیے اہم سیاق و سباق موجود نہیں ہوتا۔

Admin Settings

7. لاگ اِن ڈسکلیمر فعال ہونا چاہیے شدت: Medium | معیار: CIS

لاگ اِن ڈسکلیمر ایک قانونی نوٹس ہے جو WebAdmin، یوزر پورٹل یا CLI پر ہر سائن اِن پر دکھایا جاتا ہے اور ایڈمنز سے منظوری لیتا ہے۔ یہ غیر مجاز رسائی کے غیر ارادی امکانات کو کم کرتا ہے اور قانونی کارروائی میں مددگار ہوتا ہے۔

تکنیکی طور پر سادہ ہونے کے باوجود، لاگ اِن ڈسکلیمر ایک اہم قانونی تحفظ ہے جو کمپلائنس آڈٹس اور فورنزک تفتیش میں کارآمد ثابت ہوتا ہے۔ ریگولیٹڈ صنعتوں میں سسٹم یوز اور مانیٹرنگ پر دستاویزی نوٹس اکثر کمپلائنس تقاضا ہوتا ہے۔

8. Hotfix سیٹنگ فعال ہونا چاہیے شدت: High | معیار: CIS

Hotfixes آؤٹ آف بینڈ سکیورٹی اپ ڈیٹس ہیں جو بغیر ڈاؤن ٹائم کے خودکار طور پر انسٹال ہو سکتے ہیں۔ System > Backup and Firmware > Firmware > Hotfix میں خودکار انسٹالیشن فعال رکھیں تاکہ فائر وال معروف کمزوریوں کے خلاف ہر وقت محفوظ رہے۔

Hotfix کی خودکار تنصیب ایک اہم سکیورٹی میکانزم ہے جو کمزوری کے معلوم ہونے اور اس کے سدباب کے درمیان وقفہ کم سے کم رکھتا ہے۔ چونکہ بہت سے حملے معروف مگر غیر پیچڈ کمزوریوں پر ہوتے ہیں، یہ فیچر کامیاب ایکسپلائٹس کے خطرے کو نمایاں طور پر گھٹاتا ہے۔

9. غیر فعال سیشنز خودکار لاگ آؤٹ ہوں۔ مخصوص ناکام کوششوں کے بعد سائن اِنز بلاک ہوں شدت: High | معیار: CIS

یہ سیٹنگ غیر فعالیت کے بعد خودکار لاگ آؤٹ (تجویز: زیادہ سے زیادہ 10 منٹ) اور ناکام لاگ اِن کوششوں کے بعد لاک لگانے کی حد طے کرتی ہے۔ Administration > Admin and user settings > Login security میں کنفیگر کریں۔

سیشن مینجمنٹ پرولیج اسیلیشن اور کریڈینشل سٹفنگ حملوں سے بچاؤ کے لیے بنیادی تقاضا ہے۔ ٹائم آؤٹ اور اکاؤنٹ لاک آؤٹ کا امتزاج ڈیفنس ان ڈیتھ نافذ کرتا ہے اور مراعات یافتہ رسائی کے ایکسپوژر وقت کو کم سے کم کرتا ہے۔

10. یوزرز کے لیے پاس ورڈ کمپلیکسٹی کنفیگر ہونی چاہیے شدت: High | معیار: CIS

پاس ورڈ کمپلیکسٹی اینٹروپی بڑھاتی ہے اور بروٹ فورس حملوں کو مشکل بناتی ہے۔ کم از کم 12 حروف جن میں بڑے چھوٹے حروف، اعداد اور خاص کریکٹر شامل ہوں لازمی قرار دیں؛ Administration > Admin and user settings > User password complexity settings میں طے کریں۔

مضبوط پاس ورڈ پالیسیز کریڈینشل پر مبنی حملوں کے خلاف پہلی دفاعی لائن ہیں۔ متوازن کمپلیکسٹی قاعدہ سکیورٹی اور یوز ایبلٹی میں توازن رکھتا ہے اور کمزور، آسانی سے اندازہ لگنے والے پاس ورڈز کے خطرے کو کم کرتا ہے۔

11. ایڈمنسٹریٹرز کے لیے پاس ورڈ کمپلیکسٹی مزید سخت ہونی چاہیے شدت: High | معیار: CIS

ایڈمن اکاؤنٹس کے وسیع اختیارات کے سبب ان کے لیے کمپلیکسٹی عام یوزرز سے زیادہ سخت ہونی چاہیے۔ کم از کم 14 تا 16 حروف اور تمام کریکٹر کیٹیگریز لازمی ہوں؛ Administration > Admin and user settings > Administrator password complexity settings میں سیٹ کریں۔

مراعات یافتہ اکاؤنٹس حملہ آوروں کی اولین ترجیح ہوتے ہیں کیونکہ وہ مکمل سسٹم رسائی دیتے ہیں۔ مضبوط کمپلیکسٹی، باقاعدہ پاس ورڈ روٹیشن اور MFA کے امتزاج سے خطرہ نمایاں طور پر گھٹتا ہے۔

Advanced Security

12. DNS Protection کنفیگر اور فعال اسٹیٹس میں ہونا چاہیے شدت: Medium | معیار: Recommended

DNS Protection ایک کلاوڈ بیسڈ DNS سروس ہے جس میں پالیسی کنٹرول شامل ہے اور بدنیتی پر مبنی ڈومینز کو بلاک کرتی ہے۔ فائر وال کو Sophos Central میں لوکیشن کے طور پر رجسٹر کریں، DNS Protection کی IPs بطور DNS سرور سیٹ کریں اور متعلقہ پالیسیاں منسلک کریں۔

DNS اکثر حملے کا پہلا مرحلہ ہوتا ہے جب میلویئر C2 سرور سے رابطہ کرتا ہے یا ڈیٹا اخراج کرتا ہے۔ DNS Protection ڈومین سطح پر پیشگی کنٹرول فراہم کرتی ہے اور مشتبہ ڈومینز کو کنکشن قائم ہونے سے پہلے ہی روک دیتی ہے۔

Authentication

13. ریموٹ ایکسس VPN (IPsec اور SSL VPN) سائن اِنز کے لیے MFA کنفیگر ہونا چاہیے شدت: High | معیار: CIS

ملٹی فیکٹر آتھنٹیکیشن، یوزر نیم اور پاس ورڈ کے ساتھ ایک ٹائم بیسڈ OTP (TOTP) لازمی کر کے اضافی سکیورٹی تہہ فراہم کرتی ہے۔ Authentication > Multi-factor authentication میں کنفیگر کریں اور VPN سروسز منتخب کریں۔

VPN ایکسز منتشر حملہ سطح ہے جو براہ راست داخلی نیٹ ورک تک رسائی دیتا ہے۔ MFA یہاں اختیاری نہیں بلکہ لازمی ہے کیونکہ متاثرہ VPN کریڈینشلز رینسم ویئر گروپس کا عام داخلہ راستہ ہیں۔ MFA کے نفاذ سے کریڈینشل پر مبنی حملوں کا خطرہ 99 فیصد سے زائد کم ہو جاتا ہے۔

14. ویب ایڈمن کنسول اور VPN پورٹل سائن اِنز کے لیے MFA کنفیگر ہونا چاہیے شدت: High | معیار: CIS

انتظامی رسائی کو محفوظ کرنے کے لیے WebAdmin Console اور User Portal پر بھی MFA فعال کریں۔ Authentication > Multi-factor authentication میں “Web admin console” اور “User portal” منتخب کریں۔

انتظامی انٹرفیسز حملہ آوروں کے لیے اعلیٰ قدر کے اہداف ہیں کیونکہ وہ مکمل کنٹرول دیتے ہیں۔ MFA ایک اہم کنٹرول ہے جو ایک ہی متاثرہ کریڈینشل سیٹ کو مکمل بریک سے روکتا ہے۔

15. فائر وال اور آتھنٹیکیشن سرورز کے درمیان کنکشن مرموز ہونا چاہیے شدت: Medium | معیار: CIS

آتھنٹیکیشن سرورز جیسے Active Directory, RADIUS, LDAP سے کنکشنز کو SSL یا TLS سے مرموز کریں تاکہ مین اِن دی مڈل حملے روکے جا سکیں۔ بیرونی سرورز کی کنفیگریشن میں LDAPS یا TLS لازماً فعال کریں۔

غیر مرموز پروٹوکول مثلاً LDAP یا بغیر TLS کے RADIUS کریڈینشلز کو واضح متن یا کمزور انداز میں بھیجتے ہیں، جو نیٹ ورک سنیفنگ کے لیے حساس ہے۔ متعدد VLANs یا سائٹس والی ماحولیات میں یہ خاص طور پر اہم ہے۔

Authentication Servers

16. بیک اپس شیڈول ہونے چاہئیں شدت: Low | معیار: CIS

ہنگامی حالات میں جلد بحالی کے لیے باقاعدہ خودکار بیک اپس (روزانہ، ہفتہ وار یا ماہانہ) کنفیگر کریں۔ Backup and Firmware > Backup and Restore میں سیٹ کریں، ذخیرہ مقامی، FTP، ای میل یا Sophos Central ہو سکتا ہے؛ بیک اپس مرموز ہوں۔

بیک اپس رینسم ویئر، ہارڈ ویئر فیل یا غلط کنفیگریشن کی صورت میں آخری دفاعی لائن ہیں۔ آٹو میٹڈ بیک اپ اسٹریٹجی، آف سائٹ اسٹوریج اور انکرپشن کے ساتھ بزنس کنٹینیوٹی یقینی بنتی ہے اور RTO کم ہوتا ہے۔

Device Access

17. فائر وال کے SSH ایکسس کے لیے پبلک کی آتھنٹیکیشن کنفیگر ہونی چاہیے شدت: High | معیار: Recommended

SSH کے لیے پبلک کی آتھنٹیکیشن پاس ورڈ کے مقابل بہت زیادہ محفوظ ہے اور بروٹ فورس خطرات گھٹاتی ہے۔ RSA یا ED25519 کی جوڑی بنائیں اور پبلک کی کو Administration > Device Access > Public Key Authentication میں شامل کریں۔

پاس ورڈ بیسڈ SSH ایکسس معروف سکیورٹی خطرہ ہے جسے خودکار بروٹ فورس حملے اکثر نشانہ بناتے ہیں۔ پبلک کی آتھنٹیکیشن یہ خطرہ تقریباً ختم کر دیتی ہے اور زیادہ سے زیادہ تحفظ کے لیے پاس ورڈ آتھنٹیکیشن کو غیر فعال کرنا چاہیے۔

18. یوزر پورٹل WAN سے قابل رسائی نہیں ہونا چاہیے شدت: High | معیار: Recommended

WAN سے یوزر پورٹل کی رسائی حملے کے خطرے کو بہت بڑھا دیتی ہے۔ Sophos کی مضبوط سفارش ہے کہ رسائی صرف LAN، VPN یا مخصوص IP وائٹ لسٹ کے ذریعے Local Service ACL Exception Rules سے دی جائے، 0.0.0.0/Any سے کبھی نہیں۔

مینجمنٹ انٹرفیسز کو انٹرنیٹ پر ایکسپوز کرنا عمومی غلط کنفیگریشن ہے اور خودکار حملوں کا اولین ہدف۔ رسائی صرف محفوظ VPN یا قابل اعتماد IP رینجز کے ذریعے دیں تاکہ حملہ سطح کم سے کم رہے۔

19. ویب ایڈمن کنسول WAN سے قابل رسائی نہیں ہونا چاہیے شدت: High | معیار: CIS

WebAdmin Console کو کبھی بھی انٹرنیٹ سے براہ راست دستیاب نہ کریں۔ انتظامی رسائی صرف LAN، VPN یا سخت محدود IP رینجز کے ذریعے دیں؛ Administration > Device Access > Local Service ACL Exception میں کنفیگر کریں۔

ایڈمن کنسول کی ایکسپوژر ایک بحرانی سکیورٹی رسک ہے جو مکمل سسٹم کمپرومائز پر منتج ہو سکتا ہے۔ بہت سے واقعات ایکسپوزڈ مینجمنٹ انٹرفیسز پر حملوں سے شروع ہوتے ہیں۔ اس سیٹنگ پر ہر ماحول میں سختی سے عمل کریں۔

20. ڈیفالٹ ایڈمن کے لیے MFA کنفیگر ہونا چاہیے شدت: High | معیار: CIS

ڈیفالٹ ایڈمن اکاؤنٹ اعلیٰ ترین مراعات رکھتا ہے، اس لیے اسے MFA سے محفوظ کریں۔ Authentication > Multi-factor authentication میں ایڈمن یوزر منتخب کر کے “Web admin console” سروس فعال کریں۔

ڈیفالٹ ایڈمن عموماً کریڈینشل سٹفنگ کا بنیادی ہدف ہوتا ہے کیونکہ یوزر نیم معلوم ہوتا ہے۔ MFA ایک اہم اضافی حفاظتی پرت ہے اور پاس ورڈ کی مضبوطی سے قطع نظر لازمی ہونی چاہیے۔

Notification Settings

21. سسٹم اور سکیورٹی ایونٹس کے لیے نوٹیفکیشن ای میلز کنفیگر ہونی چاہئیں شدت: Low | معیار: CIS

ای میل نوٹیفکیشنز ایڈمنز کو اہم سسٹم اور سکیورٹی واقعات جیسے ناکام لاگ اِنز، IPS ڈیٹیکشنز یا HA اسٹیٹس تبدیلیوں سے باخبر رکھتی ہیں۔ Administration > Notification settings میں میل سرور دیں اور System Services > Notification list میں نگرانی کے واقعات منتخب کریں۔

بروقت انسیڈنٹ رسپانس کے لیے پیشگی نوٹیفکیشنز ضروری ہیں اور ایک حملہ ناکام بنانے اور کامیاب ہونے کے درمیان فیصلہ کن ثابت ہو سکتی ہیں۔ اچھی طرح کنفیگرڈ حکمت عملی کو تنقیدی ایونٹس کو ترجیح دینی چاہیے اور فالس پازیٹو کم رکھنے چاہییں تاکہ الرٹ تھکن نہ ہو۔

Pattern Updates

22. پیٹرن ڈاؤن لوڈ اور انسٹالیشن کے لیے خودکار اپ ڈیٹ فعال ہونا چاہیے شدت: High | معیار: CIS

پیٹرن اپ ڈیٹس میں اینٹی وائرس، IPS، ایپ کنٹرول اور ویب فلٹرنگ کے لیے سائنچرز شامل ہوتے ہیں اور انہیں ہر 15 منٹ بعد خودکار ڈاؤن لوڈ اور انسٹال ہونا چاہیے۔ Backup and Firmware > Pattern updates > Pattern download/installation interval میں سیٹ کریں تاکہ تازہ خطرات سے تحفظ برقرار رہے۔

تھریٹ لینڈ اسکیپ تیزی سے بدلتا ہے، روزانہ ہزاروں نئی میلویئر اقسام نمودار ہوتی ہیں۔ خودکار پیٹرن اپ ڈیٹس یقینی بناتی ہیں کہ نئی سائنچرز کے جاری ہوتے ہی چند منٹ میں تحفظ فعال ہو جائے، اور کمزوری کی کھڑکی کم سے کم رہے۔

Rules and Policies

23. فائر وال رول میں ایک Web policy منتخب ہونی چاہیے شدت: Medium | معیار: Recommended

ویب پالیسیاں ویب فلٹرنگ کی کیٹیگریز اور ایکشنز طے کرتی ہیں اور فائر وال رولز میں انہیں فعال رکھنا چاہیے تاکہ ناجائز یا بدنیتی پر مبنی ویب سائٹس بلاک ہوں۔ رول کے “Web Policy” حصے میں مناسب پالیسی منتخب کریں۔

ویب بیسڈ خطرات اب بھی عام انفیکشن ویکٹر ہیں، ڈرائیو بائی ڈاؤن لوڈز سے لے کر فشنگ سائٹس تک۔ رولز میں فعال ویب پالیسی پیشگی کنٹرول نافذ کرتی ہے اور صارفین کے خطرناک سائٹس تک پہنچنے کے امکانات کو کم کرتی ہے۔

24. فائر وال رول میں Zero-day protection منتخب ہونی چاہیے شدت: High | معیار: CIS

Zero-Day Protection، SophosLabs Intelix سینڈ باکسنگ کے ذریعے مشتبہ ڈاؤن لوڈز کو الگ تھلگ ماحول میں تجزیہ کر کے نامعلوم خطرات کی شناخت کرتی ہے۔ رولز میں Web Policy کے تحت “Use Zero-day Protection” فعال کریں تاکہ مشتبہ فائلیں خودکار طور پر تجزیہ ہوں۔

روایتی سائنچر بیسڈ شناخت زیرو ڈے اور ایڈوانسڈ میلویئر پر ناکام ہو جاتی ہے۔ کلاوڈ بیسڈ سینڈ باکسنگ رویہ جاتی شناخت فراہم کرتی ہے اور کارکردگی متاثر کیے بغیر نامعلوم خطرات سے بچاتی ہے، خصوصاً پولی مورفک میلویئر اور APTs کے خلاف۔

25. Intrusion prevention فعال ہونا چاہیے۔ فائر وال رول میں ایک IPS پالیسی منتخب ہونی چاہیے شدت: High | معیار: CIS

IPS حقیقی وقت میں نیٹ ورک بیسڈ حملوں، معروف کمزوریوں اور زیرو ڈے ایکسپلائٹس کو پہچان اور روک سکتا ہے۔ Protect > Intrusion prevention میں IPS پالیسی بنائیں اور رولز کے “Intrusion prevention” حصے میں منتخب کریں۔

IPS ایک بنیادی حفاظتی تہہ ہے جو نیٹ ورک اور ایپلیکیشن لیول حملوں کو ہدف سسٹمز تک پہنچنے سے پہلے روکتی ہے۔ باقاعدہ اپ ڈیٹڈ سائنچرز کے ساتھ فعال IPS پالیسی SQL Injection سے Buffer Overflows اور C2 کمیونیکیشن تک وسیع رینج کے ایکسپلائٹس سے بچاتی ہے۔

26. فائر وال رول میں Application control policy منتخب ہونی چاہیے شدت: Medium | معیار: CIS

Application Control نیٹ ورک میں ایپس پر گرینولر کنٹرول دیتا ہے، کیٹیگرائزیشن اور بینڈوڈتھ مینجمنٹ کے ذریعے۔ غیر مطلوب ایپس کو بلاک یا ترجیح دینے کے لیے رولز میں متعلقہ پالیسی منتخب کریں۔

جدید حملے اکثر جائز ایپس کو ڈیٹا اخراج یا C2 کے لیے استعمال کرتے ہیں۔ پورٹس اور پروٹوکول سے بے نیاز گرینولر ویژیبلیٹی اور کنٹرول Acceptable Use پالیسیاں نافذ کرنے اور شیڈو آئی ٹی کی روک تھام میں مدد دیتے ہیں۔

27. SSL یا TLS انسپیکشن رول کی Action سیٹنگ Decrypt پر ہونی چاہیے شدت: High | معیار: CIS

SSL یا TLS انسپیکشن مرموز ٹریفک کو ڈی کرپٹ کر کے HTTPS کنکشنز میں میلویئر کی شناخت ممکن بناتی ہے۔ Protect > Rules and Policies > SSL یا TLS inspection rules میں “Decrypt” ایکشن کے ساتھ رولز بنائیں؛ کلائنٹس میں فائر وال CA سرٹیفکیٹ ٹرسٹ اسٹور میں موجود ہونا چاہیے۔

چونکہ ویب ٹریفک کا 90 فیصد سے زائد مرموز ہے، SSL یا TLS انسپیکشن مؤثر تھریٹ پریونشن کے لیے ناگزیر ہے۔ ڈی کرپشن کے بغیر اینٹی وائرس، IPS اور ویب فلٹرنگ مرموز ٹریفک کا معائنہ نہیں کر سکتے، جو ایک بڑی سکیورٹی خلا ہے۔ حساس زمروں مثلاً بینکنگ یا ہیلتھ کیئر کے لیے منتخب بائی پاس رولز سے پرائیویسی خدشات دور کریں۔

28. Allow ایکشن والی فائر وال رول میں تمام نیٹ ورکس اور سروسز Any پر سیٹ نہیں ہونی چاہئیں شدت: Medium | معیار: CIS

Source، Destination اور Service کو Any پر رکھنے والی Allow رولز ضرورت سے زیادہ کھلی ہوتی ہیں اور غیر ضروری سکیورٹی خطرہ بڑھاتی ہیں۔ ہر Allow رول میں مخصوص نیٹ ورکس، ہوسٹس اور سروسز بیان کریں تاکہ Least Privilege اصول برقرار رہے۔

“Any Any Any” رولز فائر وال کے بنیادی مقصد کو بے اثر کر دیتی ہیں اور سکیورٹی آڈٹس میں عام پائی جاتی ہیں۔ ہر رول کو زیادہ سے زیادہ محدود رکھیں تاکہ کمپرومائز کی صورت میں لیٹرل موومنٹ مشکل اور بلاسٹ ریڈیس محدود رہے۔

Sophos Central

29. Sophos Central reporting فعال ہونا چاہیے شدت: Medium | معیار: Recommended

Sophos Central کے ساتھ انٹیگریشن مرکزی رپورٹنگ، وسیع ڈیش بورڈز، رجحانات اور تاریخی تجزیات مہیا کرتی ہے۔ System > Sophos Central میں فائر وال رجسٹریشن پر یہ خود فعال ہو جاتی ہے۔

ملٹی سائٹ ماحول میں مرکزی رپورٹنگ ناگزیر ہے اور مجتمع سکیورٹی بصیرتیں دیتی ہے جو تنہا فائر والز پر ممکن نہیں۔ کلاوڈ بیسڈ طویل مدتی لاگ اور رپورٹ اسٹوریج کمپلائنس اور نظام وار مسائل کی پہچان میں مدد دیتی ہے۔

30. فائر وال کو اپنے بیک اپس Sophos Central پر بھیجنے چاہئیں شدت: Medium | معیار: Recommended

Sophos Central کے ساتھ خودکار بیک اپ سنک آف سائٹ اسٹوریج یقینی بناتی ہے اور آفات کی صورت میں دستیابی برقرار رکھتی ہے۔ System > Sophos Central > Central Management میں فعال کریں۔

آف سائٹ بیک اپس ڈیزاسٹر ریکوری کے بہترین طریقہ کار کا اہم جزو ہیں اور رینسم ویئر کے تحت مقامی بیک اپس کے انکرپٹ ہو جانے کے خطرے سے بچاتے ہیں۔ خودکار سنک سے ہمیشہ تازہ، محفوظ کنفیگریشن دستیاب رہتی ہے۔

31. فائر وال Sophos Central مینجمنٹ کے لیے رجسٹر ہونی چاہیے۔ Sophos Central management فعال ہونا چاہیے شدت: Medium | معیار: Recommended

Sophos Central پر رجسٹریشن سے مرکزی مینجمنٹ، فرم ویئر اپ ڈیٹس، پالیسی مینجمنٹ اور کلاوڈ بیسڈ فیچرز جیسے Security Heartbeat، NDR Essentials اور DNS Protection تک رسائی ملتی ہے۔ System > Sophos Central میں Central اسناد داخل کر کے رجسٹر کریں۔

Sophos Central مینجمنٹ جدید کلاوڈ مدد یافتہ سکیورٹی آرکیٹیکچرز کی بنیاد ہے اور تمام سائٹس پر یکساں پالیسیاں ممکن بناتی ہے۔ مرکزی مینجمنٹ کنفیگریشن غلطیوں کو کم کرتی ہے، کمپلائنس کو سادہ بناتی ہے اور یکساں ویژیبلیٹی کے ذریعے واقعات پر تیز ردعمل ممکن بناتی ہے۔

Time

32. NTP سرور کنفیگر ہونا چاہیے شدت: Low | معیار: CIS

قابل اعتماد NTP سرورز (مثلاً pool.ntp.org، time.google.com) سے ہم وقت سازی لاگز میں درست ٹائم اسٹیمپس، دیگر سسٹمز کے ساتھ ہم آہنگی اور سرٹیفکیٹس جیسے کرپٹو افعال کے لیے اہم ہے۔ Administration > Time میں NTP سرور اور ٹائم زون منتخب کریں۔

درست وقت ہم آہنگی اکثر نظر انداز کی جاتی ہے مگر سکیورٹی آپریشنز کے لیے بنیادی تقاضا ہے۔ متضاد ٹائم اسٹیمپس کثیر نظامی ایونٹس کی ہم ربطی کو مشکل بناتے ہیں، جو انسیڈنٹ رسپانس اور فورنزکس میں تنقیدی ہے۔ بہت سے کرپٹو پروٹوکولز اور سرٹیفکیٹس وقت کے حساس ہوتے ہیں اور غلطی پر درست کام نہیں کرتے۔

خلاصہ

SFOS v22 کا فائر وال ہیلتھ چیک فیچر کنفیگریشن ہارڈننگ کے لیے ایک ڈھانچہ بند، خطرہ بنیاد طریقہ اپناتا ہے۔ 32 چیکس تمام اہم سکیورٹی علاقوں کا احاطہ کرتے ہیں، Active Threat Response سے لے کر Authentication اور Sophos Central انٹیگریشن تک، اور CIS بینچ مارکس جیسے قائم شدہ معیارات پر عمل پیرا ہیں۔

سنگینی کی درجہ بندی (High, Medium, Low) ترجیحی علاج ممکن بناتی ہے، جہاں High سطح کی پالیسیاں جیسے MFA، SSL یا TLS انسپیکشن، IPS اور X-Ops تھریٹ فیڈز فوری توجہ چاہتی ہیں۔ کمپلائنس اسٹیٹس کی مسلسل مانیٹرنگ ایڈمنز کو مستقل سکیورٹی پوسچر برقرار رکھنے اور غلط کنفیگریشنز کی بروقت شناخت میں مدد دیتی ہے۔

آخری کلمات

Sophos Firewall v22 میں نیا ہیلتھ چیک خودکار کمپلائنس اور سکیور بائی ڈیزائن کی سمت واضح پیش رفت ہے۔ خاص طور پر بڑے ماحول میں جہاں متعدد ایڈمنز ہوں، یہ شفافیت پیدا کرتا ہے اور عام غلط کنفیگریشنز کو روکتا ہے۔ تاہم یہ ایک تجزیاتی ٹول ہے، سکیورٹی کی ضمانت نہیں۔ جو صرف سبز نشانوں پر انحصار کرے وہ سیاق و سباق پر مبنی خطرات کو نظر انداز کر سکتا ہے، جیسے غلط ترجیحی رولز یا ناکافی ٹیسٹ شدہ TLS انسپیکشن پالیسیاں۔ مناسب استعمال کے ساتھ ہیلتھ چیک ایک طاقتور کنٹرول انسٹرومنٹ ہے جو ایڈمنز کو سکیورٹی خلا کی ابتدائی شناخت اور منظم درستگی میں مدد دیتا ہے۔

جلد ملتے ہیں

Joe