دشمن ٹیم میں: شمالی کوریائی آئی ٹی ورکر کا چال

Table of Contents

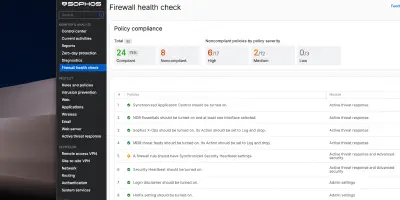

میں روزانہ - پیشہ وارانہ طور پر بھی اور نجی طور پر بھی - سائبر سیکیورٹی کے ساتھ کام کرتا ہوں۔ میں فائر وال آڈٹ کرتا ہوں، لاگز کا تجزیہ کرتا ہوں، پینیٹریشن ٹیسٹ کے منظرنامے چیک کرتا ہوں اور ہر سائز کی کمپنیوں میں آئی ٹی ایڈمنسٹریٹرز سے بات چیت کرتا ہوں۔ اور ایک چیز بار بار سامنے آتی ہے: زیادہ تر آئی ٹی ایڈمنز کو ان خطرات کا اندازہ ہی نہیں ہوتا جنہیں وہ معمولی سمجھ کر نظرانداز کر دیتے ہیں۔

ان کے ذہن میں ہوتا ہے رینسم ویئر، فِشنگ، فائر وال توڑنے کی کوشش کرتے بیرونی ہیکرز۔ یہ سوچ سمجھ میں آتی ہے - ہم سب نے یہی کلاسیکی خطرات سن سن کر ہوش سنبھالا ہے۔

لیکن حملے کی ایک اور شکل بھی ہے۔ ایسی جو ان سب سے پرانی بھی ہے اور کہیں زیادہ نفیس بھی: اندر کا دشمن۔

گرمیوں 2023 کا ایک واقعہ آج تک میرے ذہن میں بیٹھا ہوا ہے۔ یہ دکھاتا ہے کہ کس طرح ایک ریاستی سرپرستی یافتہ ہیکر گروپ - یعنی شمالی کوریا کا رجیم - نہ صرف الگ الگ کمپنیوں میں گھس جاتا ہے بلکہ خفیہ آئی ٹی ورکرز کا پورا نیٹ ورک کھڑا کر لیتا ہے۔ اور سب سے خوفناک بات: جن لوگوں کے گھروں سے یہ سارا ہارڈویئر چل رہا ہوتا ہے، وہ اکثر جانتے ہی نہیں کہ وہ اصل میں کس کے لیے کام کر رہے ہیں۔

کرسٹینا چیپ مین اور ایریزونا کی لیپ ٹاپ فارم

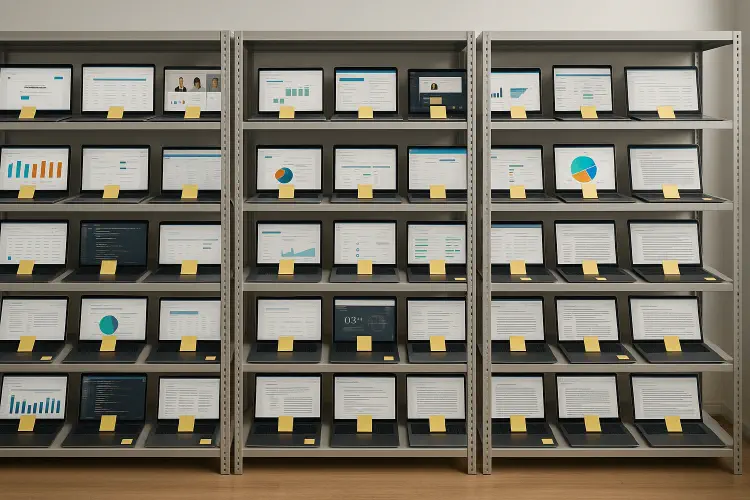

اکتوبر 2023 میں ایف بی آئی ایریزونا کے ایک معمولی سے گھر پر سرچ وارنٹ کے ساتھ پہنچتی ہے۔ اندر جا کر تفتیش کاروں کو عجیب منظر ملتا ہے: 90 سے زیادہ آن لائن لیپ ٹاپ، ہر ایک پر رنگین پوسٹ اٹس چپکے ہوئے۔ دھاتی ریک، صاف ستھری لیبلنگ اور منظم ترتیب۔ ایک ایسا کمرہ جسے بعد میں “لیپ ٹاپ فارم” کے طور پر شناخت کیا جاتا ہے۔

گھر کی مالک کا نام ہے کرسٹینا چیپ مین۔ پچاس کے وسط میں، گھر سے کام کرتی ہے، کبھی کبھار سوشل میڈیا پر پوسٹ کر دیتی ہے۔ بظاہر کچھ بھی مشکوک نہیں۔ پہلی نظر میں کچھ نہیں لگتا۔

اور یہی خصوصیت اس کے گھر کو چھپنے کے لیے مثالی جگہ بناتی ہے۔

چیپ مین کو کسی نے جاسوس کے طور پر باقاعدہ بھرتی نہیں کیا تھا۔ اسے استعمال کیا گیا۔ شمالی کوریا کے ہاتھوں۔

آغاز کیسے ہوا: لنکڈ اِن پر ایک میسج

2020 میں کرسٹینا چیپ مین کو لنکڈ اِن کے ذریعے ایک میسج ملتا ہے۔ ایک اجنبی شخص، جو خود کو “Alexander the Great” کہتا ہے، رابطہ کرتا ہے۔ وہ اسے بظاہر بے ضرر سا پروپوزل دیتا ہے: اس نے لیپ ٹاپ وصول اور سیٹ اپ کرنے ہیں۔

فی ڈیوائس: تقریباً 300 امریکی ڈالر ماہانہ۔

سب کچھ جائز لگتا ہے۔ سیدھا سادہ کام۔ اور چیپ مین خود بھی مشکل صورتحال میں ہے۔ اس کی والدہ کو کینسر ہے۔ علاج کے لیے پیسوں کی ضرورت ہے۔

وہ آفر قبول کر لیتی ہے۔

جو چیپ مین نہیں جانتی: اس اکاؤنٹ کے پیچھے “Alexander the Great” نہیں ہے۔ یہ ایک شمالی کوریائی ہیکر ہے۔ اور جو لیپ ٹاپ اس کے پاس آتے ہیں، وہ اصل میں امریکی ملازمین کے ہائی جیکڈ کارپوریٹ ڈیوائسز ہوتے ہیں۔ ان لیپ ٹاپس کے ذریعے شمالی کوریائی ڈیویلپرز پیونگ یانگ سے براہِ راست، چوری شدہ شناختوں کے تحت، کام کرتے ہیں۔

دھوکے کا میکانزم

فراڈ کا طریقہ کچھ یوں ہے:

جعلی جاب پروفائلز: شمالی کوریائی ڈیویلپرز لنکڈ اِن پر جعلی پروفائل بناتے ہیں۔ چوری شدہ تصاویر، کاپی شدہ سرٹیفکیٹس، اے آئی سے بنائے گئے ویڈیو انٹرویوز، سب کچھ۔ پھر وہ اپ ورک، فائور اور براہِ راست بڑی کمپنیوں میں اپلائی کرتے ہیں۔

انفِلٹریشن: وہ واقعی ہائر ہو جاتے ہیں۔ کمپنی انہیں لیپ ٹاپ بھیجتی ہے - ایک حقیقی کارپوریٹ ڈیوائس، جس سے پروڈکشن سسٹمز تک اصل ایکسس ملتی ہے۔

مسئلہ: یہ ڈیوائسز اصولاً صرف امریکہ کے اندر سے استعمال ہو سکتی ہیں۔ جی پی ایس چیک، لوکیشن ویلیڈیشن، اینڈ پوائنٹ مانیٹرنگ - بے شمار طریقے ہیں جن سے پتہ چل سکتا ہے کہ جو بندہ کاغذوں میں “کیلیفورنیا” میں ہے وہ دراصل چین یا شمالی کوریا میں بیٹھا ہے۔

حل: یہ ڈیوائسز کرسٹینا چیپ مین کو موصول ہوتی ہیں۔ وہ پاس ورڈ سیٹ کر کے نوٹ کر لیتی ہے۔ AnyDesk (ریموٹ ایکسس ٹول) انسٹال کرتی ہے۔ پیونگ یانگ میں بیٹھا شمالی کوریائی ہیکر اس ڈیوائس سے جڑ کر “کام” کرتا ہے - تکنیکی طور پر چیپ مین کے ایریزونا والے ایڈریس سے۔ کمپنی کے لیے سب کچھ نارمل لگتا ہے۔

اضافی کور: نیٹ ورک حقیقی امریکی شہریوں کی شناختیں چوری کرتا ہے - نام، سوشَل سیکیورٹی نمبر، ایڈریس وغیرہ۔ انہی کو استعمال کر کے نئے بینک اکاؤنٹس کھولے جاتے ہیں۔ تنخواہیں وہاں جمع ہوتی ہیں - اور وہاں سے شمالی کوریا کو منتقل ہو جاتی ہیں۔

کرسٹینا چیپ مین کے کیس میں یہ پورا سیٹ اپ تین سال تک بے نقاب نہیں ہوتا۔

بے بسی اور پھنس جانا

چیپ مین اور اس کے ہینڈلرز کے چیٹ لاگز سے پتہ چلتا ہے کہ وہ کچھ ہی عرصے بعد سمجھ جاتی ہے کہ جو وہ کر رہی ہے وہ غیر قانونی ہے۔ وہ گھبراہٹ میں آ جاتی ہے۔ لکھتی ہے کہ یہ بہت رسکی ہے۔ کہ وہ اس سب سے نکلنا چاہتی ہے۔

پھر اس کی والدہ فوت ہو جاتی ہیں۔ میڈیکل بل ادا ہو جاتے ہیں۔ لیکن اس وقت تک چیپ مین بہت آگے نکل چکی ہوتی ہے۔ وہ مالی طور پر ان کی محتاج ہو جاتی ہے۔ اور خوف کے باعث جذباتی طور پر مفلوج۔

وہ یہ سب جاری رکھتی ہے۔

اسکیم کیسے بے نقاب ہوئی

2023 میں ایک غیر متوقع واقعہ پیش آتا ہے۔ سائبر سیکیورٹی کمپنی Palo Alto Networks میں ایک سیکیورٹی اینالسٹ کو ایک انوملی نظر آتی ہے: کمپنی کے ایک ملازم نے اپنا لنکڈ اِن پروفائل شمالی کوریا کے آئی پی ایڈریس سے اپ ڈیٹ کیا ہے۔

یہ چیز سسٹم کے مطابق ناممکن ہونی چاہیے۔

اندرونی انویسٹیگیشن شروع ہوتی ہے۔ بہت جلد واضح ہو جاتا ہے کہ یہ کوئی ایک آدھ مشکوک لاگ اِن کا معاملہ نہیں۔ نو ملازمین کے اکاؤنٹس کا براہِ راست تعلق شمالی کوریا سے نکلتا ہے۔ ان میں سے تین کے لیپ ٹاپس ایک ہی ایڈریس پر بھیجے گئے تھے۔

ایریزونا کا ایک گھر۔ کرسٹینا چیپ مین کا گھر۔

اکتوبر 2023 میں ایف بی آئی کارروائی کرتی ہے۔ تفتیش کار 90 لیپ ٹاپ برآمد کرتے ہیں۔ یہ ثابت ہو جاتا ہے کہ چیپ مین 309 امریکی کمپنیوں میں انفِلٹریشن میں ملوث رہی - جن میں Fortune 500 کارپوریشنز بھی شامل ہیں: Nike (جس نے تقریباً 75,000 امریکی ڈالر ایک شمالی کوریائی ورکر کو دے دیے)، کمیونیکیشن پلیٹ فارم Jeenie، اسٹافنگ کمپنی DataStaff، ایک ٹاپ-5 ٹی وی نیٹ ورک، ایک سیلیکون ویلی ٹیک کمپنی، ایک ایرو اسپیس فرم، ایک امریکی کار مینوفیکچرر، ایک لکشری ریٹیلر اور ایک بڑی امریکی میڈیا و انٹرٹینمنٹ کمپنی۔ کل حاصل شدہ تنخواہیں: 17.1 ملین امریکی ڈالر - براہِ راست شمالی کوریا کے لیے۔

24 جولائی 2025 کو چیپ مین کو سزا سنائی جاتی ہے: 102 ماہ قید (8 سال 6 ماہ)۔ وہ اقرارِ جرم کرتی ہے، ندامت کا اظہار کرتی ہے، مگر بہت دیر ہو چکی ہوتی ہے۔

یہ کسی بھی کمپنی کے ساتھ ہو سکتا ہے

یہ منظرنامہ صرف ایریزونا کا کوئی انوکھا کیس نہیں۔ بے شمار بین الاقوامی کمپنیوں نے - انجانے میں - شمالی کوریائی آئی ٹی ورکرز کے ساتھ کنٹریکٹس کیے ہیں۔ انہیں پتہ ہی نہیں چلتا۔ انہیں تب خبر ہوتی ہے جب نقصان ہو چکا ہوتا ہے۔

اسی رپورٹ میں ایک اور کیس کا ذکر ہے: ایک جرمن انٹرپرینیور “Memo” جو برلن میں ڈیویلپرز کی ٹیم بنا رہا ہوتا ہے۔ وہ تین “پروگرامرز” ہائر کرتا ہے - بہت کوالیفائیڈ، شاندار انگلش، متاثر کن پورٹ فولیو۔ ایک ٹیم لیڈ “Ryosuke Yamamoto” پروجیکٹ منیج کرتا ہے۔

شروع میں سب ٹھیک نظر آتا ہے۔ ڈیویلپرز تیزی سے ڈیلیور کرتے ہیں، کوڈ پروڈکشن میں جاتا ہے، مائل اسٹونز میٹ ہوتے ہیں۔

چند ماہ بعد تصویر بدلنے لگتی ہے۔ ڈیویلپرز بار بار وہی سوالات پوچھنے لگتے ہیں۔ پہلے کیا ہوا کام جیسے بھول گئے ہوں۔ کارکردگی گر جاتی ہے۔ تین مہینے کا پروجیکٹ چھ، پھر نو مہینے کھینچ جاتا ہے۔

یہ کلاسیکی پیٹرن ہے۔ انہیں اچانک نالائق نہیں بنا دیا گیا۔ اس سے کہیں زیادہ امکان یہ ہوتا ہے کہ ایک ہی اکاؤنٹس کے پیچھے باقاعدگی سے مختلف لوگ کام کر رہے ہیں - ایک ہی جعلی شناخت کے نیچے۔ شمالی کوریائی آئی ٹی سیلز مافیا جیسی ساخت میں منظم ہوتی ہیں۔ ہر یونٹ نے اپنا خرچ خود پورا کرنا ہوتا ہے۔ ڈیویلپرز کو گھمایا جاتا ہے، شفٹس چلتی ہیں۔ ان کی روزمرہ زندگی انتہائی سخت ڈسپلن کے ساتھ 14-16 گھنٹے کے کام پر مشتمل ہوتی ہے۔

Memo کو یہ سب محسوس ہونے لگتا ہے۔ وہ کھوج لگانا شروع کرتا ہے۔ اور اسے اندازہ ہوتا ہے: جس سے وہ ویڈیو کانفرنسز میں بات کر رہا ہے، وہ وہ شخص نہیں جو اصل میں اپلائی کر کے ہائر ہوا تھا۔

جیوپولیٹیکل اعتبار سے اس کا مطلب کیا ہے؟

یہ کوئی چھوٹا موٹا سائیڈ ہَسل نہیں۔ یہ ریاستی سطح پر منظم اکنامک اسپائی ویئر اور فارن کرنسی جنریشن کا ماڈل ہے، جو ہر سال شمالی کوریا کو سینکڑوں ملین امریکی ڈالر دے رہا ہے۔

اقوامِ متحدہ کی سیکیورٹی کونسل کے اندازوں کے مطابق سالانہ 250 سے 600 ملین امریکی ڈالر تک شمالی کوریا کے پاس انہی آئی ٹی ورکر فراڈ اسکیمز کے ذریعے پہنچتے ہیں۔ یہ پیسہ براہِ راست فنڈ کرتا ہے:

- شمالی کوریا کا نیوکلیئر پروگرام

- میزائل ٹیسٹس

- نئے اسٹریٹجک ویپن سسٹمز کی ڈیویلپمنٹ

شمالی کوریا سخت پابندیوں کے تحت ہے۔ رجیم کے لیے باقاعدہ بین الاقوامی ٹریڈ کے ذریعے فارن کرنسی حاصل کرنا تقریباً ناممکن ہے۔ اس لیے سائبر کرائم اس کا بنیادی بزنس ماڈل بن گیا ہے۔ پہلے فوکس کرپٹو چوری پر تھا۔ پھر بینک ہیکنگ پر۔ آج: ہزاروں جعلی آئی ٹی پروفائلز جو مغربی کمپنیوں میں راستہ بنا رہے ہیں۔

اکتوبر 2025 کے اعداد و شمار کے مطابق، دنیا بھر میں 1,000 سے 2,000 کے درمیان فعال شمالی کوریائی آئی ٹی ورکرز کام کر رہے ہیں - بنیادی طور پر چین، روس، لاؤس، کمبوڈیا اور ایسی دوسری ریاستوں میں جہاں وہ نسبتاً غیر محسوس طریقے سے آپریٹ کر سکتے ہیں۔

امریکہ نے 5 ملین امریکی ڈالر کا انعام رکھا ہوا ہے اس انٹیلیجنس کے لیے جو شمالی کوریائی مالیاتی فراڈ آپریشنز کو بے نقاب کر سکے۔

اس سب کا آئی ٹی سیکیورٹی پر اثر کیا ہے؟

پیشہ وارانہ زاویے سے مجھے سب سے زیادہ جو چیز پریشان کرتی ہے، وہ یہ ہے کہ ہم ایسے تھریٹ کے ساتھ ڈیل کر رہے ہیں جو تنظیم کے اندر سے کام کرتا ہے۔

ریموٹ ورک، کلاوڈ ایکسس، فری لانسر پلیٹ فارم - یہ سب جائز اور اب لازمی بزنس ٹولز ہیں۔ لیکن یہی چیزیں اٹیک سر فیس کو ڈرامائی طور پر بڑھا دیتی ہیں۔

کلاسیکل سیکیورٹی آرکیٹیکچر ابھی تک اکثر اس ماڈل پر چلتی ہے:

- باہر سخت perimeter

- اندر “trusted zone”

- جو اندر ہے وہ خود بخود قابلِ اعتماد سمجھا جاتا ہے

لیکن اگر “اندر” موجود شخص وہ ہے ہی نہیں جسے آپ نے ہائر کیا تھا تو؟

کرسٹینا چیپ مین خود حملہ آور نہیں تھی۔ وہ انفراسٹرکچر تھی۔ وہ گیٹ وے تھی۔ اصل خطرہ پیونگ یانگ میں بیٹھا تھا - دوسرے براعظم پر، جعلی نام کے ساتھ۔

خود کو کیسے بچائیں (عملی اقدامات)

مختلف ایجنسیاں مخصوص ریکمنڈیشنز جاری کر چکی ہیں۔ میں اس میں وہ چیزیں شامل کر رہا ہوں جو میں آڈٹس اور انسیڈنٹ ریسپانس میں دیکھتا ہوں:

1. درخواست گزار کی شناخت واقعی ویریفائی کریں

ویڈیو کال اہم ہے، مگر:

- غیر معمولی لمبے pause پر نظر رکھیں

- کیا کینڈیڈیٹ ہر جواب سے پہلے بار بار نوٹس یا دوسری اسکرین پر جھانکتا ہے؟

- بیک گراؤنڈ دیکھیں - حقیقی، مستقل اور منطقی ہے یا واضح طور پر ورچوئل/“گرین اسکرین”?

- یاد رکھیں: جدید اے آئی ٹولز ویڈیو انٹرویوز بھی فیک کر سکتے ہیں۔ اس کے documented کیسز موجود ہیں۔

ریفرنسز واقعی ویریفائی کریں: سابق آجر سے خود رابطہ کریں۔ صرف سی وی میں دی گئی ای میل پر نہ جائیں - کمپنی کا آفیشل نمبر خود تلاش کریں اور فون کریں۔

بیک گراؤنڈ چیک استعمال کریں۔ لنکڈ اِن ویریفیکیشن، نیشنل اور انٹرنیشنل بیک گراؤنڈ اسکریننگ سروسز - جہاں تک قانون اجازت دے۔

2. ریموٹ ورک پلیسز کو جیو فینسنگ اور MFA کے ساتھ محفوظ بنائیں

جیو فینسنگ: اگر کارپوریٹ لیپ ٹاپ مخصوص آئی پی رینجز (مثلاً شمالی کوریا یا چین کے کچھ حصوں) سے استعمال ہو تو سسٹم کو لازماً الرٹ یا بلاک کرنا چاہیے۔

ملٹی فیکٹر آتھنٹیکیشن تمام کرٹیکل سسٹمز پر۔ صرف پاس ورڈ کافی نہیں۔ ایس ایم ایس بھی کمزور ہے (SIM swap، SS7 حملے)۔ ہاردویئر ٹوکن یا TOTP ایپس کو ترجیح دیں۔

سیشن لمٹس: اگر کوئی اکاؤنٹ مسلسل 14-16 گھنٹے فعال رہتا ہے (جو شمالی کوریائی شفٹ ورک کا ٹِپیکل پیٹرن ہے)، تو یہ چیز خود بخود سامنے آ کر انویسٹیگیٹ ہونی چاہیے۔

3. نیٹ ورک مانیٹرنگ کے ذریعے مشکوک کنیکشنز پکڑیں

آئی پی لاگنگ جامع رکھیں۔ اگر متعدد ایمپلائی اکاؤنٹس بار بار ایک ہی آئی پی سے لاگ اِن ہوتے ہیں تو یہ واضح ریڈ فلیگ ہے۔

DNS queries مانیٹر کریں۔ اگر کارپوریٹ نیٹ ورک سے معروف شمالی کوریائی کمانڈ اینڈ کنٹرول ڈومینز یا انفراسٹرکچر کی طرف مشکوک ٹریفک جائے تو خودکار الرٹ ہونا چاہیے۔

ٹائم زون اینالیسِس: اگر کوئی “امریکی” ملازم تقریباً ہمیشہ ایسی ٹائمنگز میں کام کر رہا ہے جو شمالی کوریا کے ورکنگ آورز سے میچ کرتی ہوں، تو یہ کم از کم چیک کرنے کے قابل ہے۔

4. ہارڈویئر ہمیشہ مرکزی اور قابلِ ٹریس طریقے سے جاری کریں

کبھی نہیں: ملازم خود لیپ ٹاپ آرڈر کرے اور کمپنی صرف پیسے دے دے۔

ہمیشہ: سینٹرل آئی ٹی ڈسٹری بیوشن پراسس۔ اینڈ پوائنٹس صرف انٹرنل آئی ٹی ٹیم جاری کرے۔ MDM (Mobile Device Management) لازمی enabled ہو۔

ٹریس ایبیلٹی: ہر ڈیوائس کا یونیک سیریل نمبر ہو۔ ہر ہینڈ اوور، ہر اونرشپ چینج documented ہو اور باقاعدگی سے ویری فائی کیا جائے۔

5. ریڈ فلیگز جانیں - اور سنجیدگی سے لیں

- نیا ملازم بار بار وہی چیزیں پوچھتا ہے جو پہلے سمجھائی جا چکی ہیں۔

- ریموٹ ایمپلائی بہت غیر معمولی اوقات میں ہی available یا productive ہوتا ہے۔

- ڈیویلپر کے کوڈ کا معیار شدید اتار چڑھاؤ کا شکار ہے اور اس کے پروفائل سے میل نہیں کھاتا۔

- ویب کیم پر کبھی مختلف چہرہ، کبھی مختلف ماحول نظر آتا ہے، بغیر کسی معقول وضاحت کے۔

- آن بورڈنگ لمبی کھنچتی ہے کیونکہ کینڈیڈیٹ “ریچ آؤٹ میں مشکل” یا ڈاکیومنٹس “بار بار resend” کرنے کی بات کرتا ہے۔

خلاصہ: اعتماد کوئی سیکیورٹی کنسیپٹ نہیں

چیپ مین کا کیس ایک بنیادی نکتہ اجاگر کرتا ہے: خطرہ اکثر اندر سے آتا ہے، کیونکہ وہ خود کو “باہر” ظاہر کرتا رہتا ہے جب تک کہ اندر نہ آ جائے۔

ہم عادی ہو چکے ہیں یہ ماننے کے کہ جس نے ملازمت کا کنٹریکٹ سائن کر لیا، لنکڈ اِن پروفائل ڈیسنٹ ہے اور ویڈیو کال میں اچھا امپریشن دیتا ہے، وہ شخص قابلِ اعتماد ہے۔

اب یہ مفروضہ درست نہیں رہا۔

شمالی کوریائی آئی ٹی ورکر اسکیم کوئی عجیب و غریب استثنا نہیں۔ یہ ایک scalable بزنس ماڈل ہے۔ ایسا ماڈل جو ریاستی سرپرستی کے حامل ہیکر اپریٹس نے بنایا ہے، جو بخوبی سمجھتا ہے:

- ریموٹ ورک اب نارمل ہے۔

- فری لانسر پلیٹ فارم accepted سورسنگ چینلز ہیں۔

- ویڈیو انٹرویوز تکنیکی طور پر simulate کیے جا سکتے ہیں۔

- زیادہ تر آئی ٹی ٹیمیں بنیادی طور پر external threats کے زاویے سے سوچتی ہیں، internal threats سے نہیں۔

اور یہی وجہ ہے کہ یہ ماڈل کام کرتا ہے۔

تیز رفتار growth یا سخت cost pressure میں جکڑی کمپنیوں کے لیے یہ خصوصاً خطرناک ہے۔ اچھی ریکروٹنگ وقت لیتی ہے۔ thorough بیک گراؤنڈ چیک مہنگے ہوتے ہیں۔ ویڈیو انٹرویوز بظاہر efficient لگتے ہیں۔ اور “top ڈیویلپر” جو مارکیٹ ریٹ سے 20٪ کم مانگے، معاشی طور پر پرکشش نظر آتا ہے۔

اس موقع پر آئی ٹی ایڈمنز، سیکیورٹی آفیسرز اور ہائرنگ منیجرز کو خود سے ایک نہایت سادہ سوال پوچھنا پڑے گا:

مجھے واقعی کیسے پتہ ہے کہ میں جس شخص سے بات کر رہا ہوں وہ حقیقی، جائز فرد ہے؟

ایماندارانہ جواب اکثر یہ ہوگا: مجھے نہیں پتہ۔

اور یہی وجہ ہے کہ کرسٹینا چیپ مین کی کہانی اتنی اہم ہے۔ وہ صرف ایریزونا کی ایک خاتون نہیں جس نے لیپ ٹاپ آگے بڑھائے۔ وہ اس بڑی حقیقت کی علامت ہے کہ ڈیجیٹل دنیا اتنی شفاف نہیں جتنی ہمیں نظر آتی ہے۔

روان انگریزی، پالشڈ لنکڈ اِن پروفائل اور ویڈیو انٹرویو میں سمارٹ جوابوں کے پیچھے ہمیشہ کسی دشمن ریاست کا آپریٹو چھپا ہو سکتا ہے۔

واحد پائیدار دفاع یہ ہے: یقین مت کریں - ویری فائی کریں۔ مسلسل مانیٹر کریں۔ اور ایسی تکنیکی و تنظیمی کنٹرولز نافذ کریں جو انحرافات کو جلد نمایاں کر دیں۔

یہ سائبر سیکیورٹی کی نئی حقیقت ہے۔ اب خطرہ صرف باہر سے perimeter کو دھکا نہیں دیتا۔ وہ اندر سے آتا ہے - کیونکہ وہ خود کو ملازم کے طور پر پیش کر کے اندر داخل ہو چکا ہوتا ہے۔

جلد بات ہوگی

جو