Sophos Firewall v21.5:为你的网络安全带来全新功能

Table of Contents

引言

在本文中,我们将探讨 Sophos Firewall v21.5 的最新更新,这些功能不仅能强化你的网络安全,也让日常管理更加轻松。作为 IT 管理员,你一定会欣赏 Entra ID 单点登录 (SSO) 在 VPN 访问中的集成,以及面向云的威胁检测功能 NDR Essentials。让我们一起深入了解吧!

Entra ID 单点登录:无缝 VPN 体验(仅限 Windows)

有何优势?

对于使用 Microsoft Entra ID(前称 Azure AD)的企业来说,Entra ID SSO 集成可谓一大福音。用户可以直接使用现有的 Entra ID 凭据登录 VPN 门户或 Sophos Connect Client(2.4 及以上版本),无需再单独管理 VPN 密码。这不仅节省时间,减轻密码疲劳,还通过多因素认证 (MFA) 提升了安全性。

工作原理

Sophos Firewall v21.5 采用 OAuth 2.0 与 OpenID Connect 进行安全的令牌式认证。这些现代协议比 SAML 或 Kerberos 更为稳健,可最大限度减少密码被盗风险。用户在 VPN 门户或 Sophos Connect Client 中选择 SSO 选项后,若已登录 Entra ID,系统将自动完成认证。MFA 为混合 Microsoft 365 环境再添一层安全防护。

配置步骤

在 SFOS v21.5 中启用 Entra ID SSO 需要几个步骤,但只要留意细节即可顺利完成:

- 配置认证服务器:在 Sophos Firewall 中添加认证服务器,并填写 Azure Application ID。详见官方文档(Microsoft Entra ID Server)。

- 注册回调 URL:将 VPN 门户与远程访问的回调 URL 添加到 Azure,确保通信安全。

- 导入配置文件:在 Sophos Connect Client 中导入包含网关名称的配置文件。示例:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

• gateway:必须与 Azure 中的回调 URL 完全一致,否则连接将失败。

• vpn_portal_port:HTTPS 默认端口 443,用于安全通信。

• check_remote_availability:跳过网关可用性检查,适用于网络不稳定场景。

迁移提示:若从旧版 SFOS 使用 Azure AD SSO 升级至 v21.5,系统会自动启用 SSO,但需手动在 Azure 中添加 VPN 门户的回调 URI。

想看图文演示?可参考官方视频(Entra ID SSO Demo)。

https://www.youtube.com/watch?v=Z-HFzPhq54c&t

优势总结 • 用户友好:无需单独的 VPN 凭据,特别适合 Microsoft 365 环境。 • 安全加固:MFA 与令牌式认证降低身份被盗风险。 • 管理高效:减少密码维护工作量。

不足之处

遗憾的是,SFOS v21.5 的 Entra ID SSO 仅适用于 Windows 版 Sophos Connect Client。若你的网络中有 macOS 用户,他们将被排除在外——这在混合环境中是个不小的缺憾。Sophos 在 macOS 支持方面一向滞后:Windows 用户能享受 SSO,而 macOS 用户只能依赖原生 IPsec 配置或 Tunnelblick 之类工具,既繁琐又降低体验。Sophos 虽表示未来会支持 macOS,但在此之前,这就是明显短板。

对比来看,竞争对手更为出色:Cisco Secure Client 在 macOS 上已支持 Azure AD SSO,而 Fortinet 也为两大平台提供类似功能。Sophos 亟待迎头赶上。

更多局限: • 灵活性受限:VPN 门户、SSL VPN 与 IPsec 必须共用同一 Entra ID SSO 服务器。 • 偶发错误:有报告称重新连接时偶尔发生认证失败,官方计划在正式版 Sophos Connect 2.4 中修复。 • 文档不足:对于复杂的混合架构,官方指南仍显简略。

NDR Essentials:高级威胁检测

什么是 NDR Essentials?

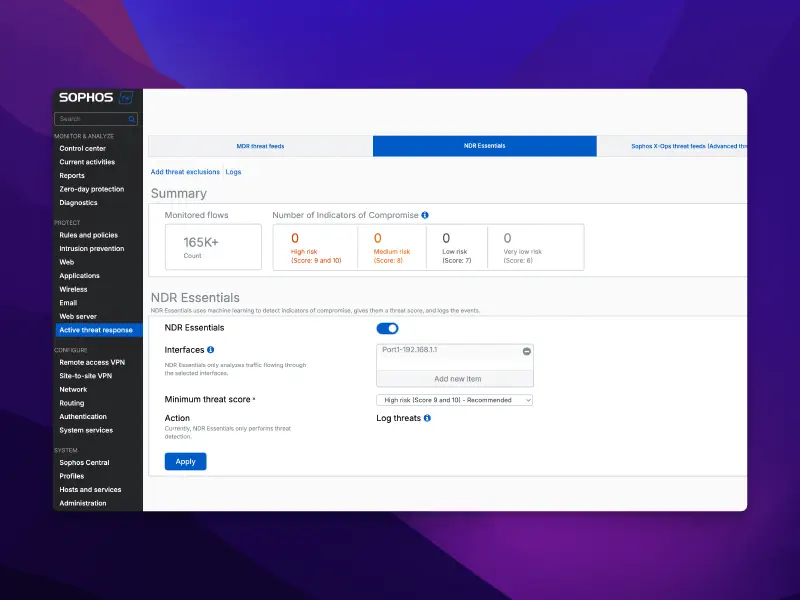

NDR Essentials 是一款云端 Network Detection and Response(NDR)解决方案,集成于 Sophos Firewall v21.5,面向 Xstream Protection 客户免费开放。它利用 AI 技术,在不影响防火墙性能的前提下,检测加密流量中的 C2 通信、DGA 域等威胁。

技术原理

SFOS v21.5 从 TLS 加密流量与 DNS 查询中提取元数据,并发送至 Sophos Intellix Cloud,由两大 AI 引擎进行分析: • Encrypted Payload Analysis (EPA):通过模式识别检测加密流量异常,无需解密。 • DGA 检测:识别恶意软件常用的动态生成域 (DGA)。

借助云架构,防火墙负载降至最低,AI 模型亦可持续更新。检测结果按 1(低)至 10(高)评分并记录在防火墙日志。目前暂无自动阻断,以减少误报;但未来若能加入,将更为完备。

Essentials 与完整版差异

NDR Essentials 属于 “轻量版”,聚焦南北向流量。Sophos NDR 完整版(虚拟机或专用硬件)则覆盖东西向流量,吞吐高达 40 Gbps、12 万连接/秒,适合大型企业。此外,完整版还可深入分析未受保护设备、IoT 资产和内部威胁,而这些都是 Essentials 未涵盖的。

部署步骤

与 Sophos 一贯风格一样,启用过程十分简单: 1. 进入 Active Threat Response > NDR Essentials。 2. 开启功能并选择接口(如 WAN)。 3. 设置最小威胁评分(建议 9–10)。

检测结果可在控制中心、日志查看器及 Sophos Central 中看到。如需测试,可用 Sophos 官方测试环境模拟攻击。

详细指南请参阅文档或观看演示视频(NDR Essentials Demo)。

https://www.youtube.com/watch?v=aN-iaiwrXGc

优势 • 性能零负担:云端分析,几乎不耗防火墙资源。 • 免费附赠:Xstream Protection 用户直接享用。 • 精准检测:无需解密即可发现加密流量威胁。

缺点

NDR Essentials 仅支持 XGS 硬件,不适用于虚拟或云部署,也不支持 HA Active-Active。这限制了云或高可用架构的使用场景。此外,聚焦南北向流量的视角也不如完整 NDR 全面。

相较之下,Palo Alto Networks 的 NGFW 在东西向 NDR 功能上更胜一筹,Fortinet 的 FortiNDR 虽需额外授权,却也更灵活。Sophos 的优势在于免费整合,但硬件限制仍是硬伤。

需求 详情 许可证 Xstream Protection 套件 硬件 仅限 XGS,虚拟/云设备不支持 支持接口 物理端口、VLAN、LAG、Bridge(LAN/DMZ) 不支持模式 HA Active-Active

Sophos Firewall v21.5 其他亮点

VPN 与可扩展性改进

SFOS v21.5 对 VPN 功能做了多项优化: • 名称更清晰:原 “Site-to-Site” 改为 “policy-based”,隧道接口改为 “route-based”,减少歧义。 • IP Lease Pool 校验:避免 SSL VPN、IPsec、L2TP、PPTP 的地址冲突。 • 严格 IPsec 校验:降低隧道建立失败率。 • 容量提升:支持 3 000 条 route-based VPN 隧道与 1 000 条 Site-to-Site RED 隧道,可连接 650 台 SD-RED 设备,适合全球部署。

不足:官方文档对隧道容量的阐述仍不够详尽,而 Fortinet 的说明更全面。

Sophos DNS 防护

面向 Xstream Protection 用户免费,v21.5 进一步升级: • Control Center 挂件:实时状态一目了然。 • 故障排查:新增日志与警报。 • 引导式配置:逐步向导,快速上手。

但日志深度仍有提升空间。对比之下,Cisco Umbrella 提供更详尽的 DNS 分析,但需额外付费。

管理体验优化

界面细节再升级: • 可调列宽:SD-WAN、NAT 等表格列宽可自定义并永久保存。 • 增强搜索:可在 SD-WAN 路由与 ACL 规则中进行全文搜索,例如 “192.168.1.0” 或 “Domain xyz”。 • 默认配置调整:默认无防火墙规则,默认操作设为 “拒绝”,提高安全性,但新手需额外注意。 • 新字体:可读性更佳。

UI 性能仍待改进

尽管功能有所完善,SFOS v21.5 的管理界面依旧偏慢,尤其是在保存防火墙规则和 WAF 设置时。我原以为性能会大幅提升,结果感觉 UI 技术仍停留在 2019 年:保存 WAF 规则时令人昏昏欲睡,响应速度远不及现代 Web 界面。相比之下,Fortinet 与 Palo Alto Networks 的 UI 更快、更流畅,Sophos 亟需加速改进。

其他技术增强 • WAF 文件大小限制:可配置至 1 GB,适合媒体公司。 • 安全遥测:通过哈希校验实时监控 OS 文件变更。 • DHCP 优化:支持 /48–/64 的 IPv6 前缀,提升 ISP 兼容性。 • 路径 MTU 发现:修复 ML-KEM 场景下 TLS 解密错误。 • NAT64:在显式代理模式下实现 IPv6-to-IPv4,但功能有限。Cisco 的 NAT64 更灵活。

功能 详情 WAF 文件大小 最大 1 GB 安全遥测 实时监控 OS 文件变更 DHCP 改进 IPv6 /48–/64,支持 RA/DHCPv6 路径 MTU 发现 修复 ML-KEM 下的 TLS 解密问题 NAT64 显式代理模式下 IPv6→IPv4

许可变更

虽然并非 v21.5 的全新特性,但值得一提:Sophos 已取消虚拟、软件和云许可证的 RAM 限制,改为按 CPU 核心计费,为云环境带来更大灵活性。

总结

Sophos Firewall v21.5 为 IT 管理员提供了强大的 Entra ID SSO 与 NDR Essentials 功能,显著提升网络安全与用户体验。VPN、DNS 防护及管理界面的多项改进,使 SFOS v21.5 成为 Xstream Protection 用户的极佳升级选择。然而,缺乏 macOS 支持、NDR Essentials 的硬件限制以及缓慢的 UI,仍让 Sophos 与 Cisco、Fortinet、Palo Alto 等竞争者存在差距。建议你注册早期体验计划 (EAP),并在 Sophos 社区分享反馈。敬请关注 TrueNetLab 的后续更新!

下次更新见, Joe