Sophos Firewall v22 健康检查 - 完整概览

Table of Contents

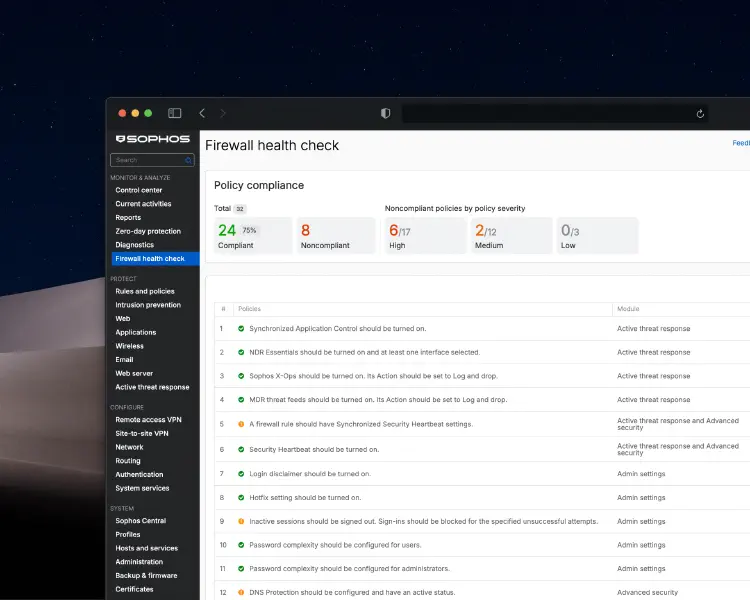

全新的 Firewall Health Check 功能在 Sophos Firewall v22 中作为内置的配置审查系统,持续将数十项设置与 CIS 基准和最佳实践进行比对。检查按严重性分级(High、Medium、Low),并按不同模块组织(Active Threat Response、Admin Settings、Authentication、Device Access 等)。

下面逐条解释每条健康检查策略的含义、严重性分级与专业点评:

Active Threat Response

1. 应启用 Synchronized Application Control 严重性: Medium | 标准: 推荐

Synchronized Application Control 通过 Security Heartbeat 监控连接终端上的所有应用,实现未知应用的自动分类与控制。需要将防火墙注册到 Sophos Central 并启用该功能,以获得对网络中所有运行应用的可见性。

该功能对现代网络安全至关重要,它将传统的网络与终端安全融合为统一安全架构。尤其在 BYOD 或终端频繁变动的环境中,可基于终端的真实健康状态实施动态应用控制。

2. 应启用 NDR Essentials 并至少选择一个接口 严重性: Medium | 标准: 推荐

NDR Essentials 利用 AI 引擎在无需解密的情况下分析 TLS 加密流量与 DNS 请求,以识别 C2 通信和恶意活动。需在 Active Threat Response 下启用,至少选择一个内部接口,并配置最小威胁分数(建议 9-10)。

在因隐私或性能原因无法进行 SSL/TLS 检查的加密环境中,NDR Essentials 填补了关键空白。其基于行为的分析能够在没有深度包检测的情况下发现异常与可疑通信模式,对抗 APT 尤为有价值。

3. 应启用 Sophos X-Ops 并将动作设为 Log and drop 严重性: High | 标准: CIS

Sophos X-Ops Threat Feeds 是由 SophosLabs 维护的全球威胁情报库,包含持续更新的 C2 服务器相关 IP、域名与 URL。应启用并设置为 Log and drop,使防火墙自动阻断访问已知威胁的流量。

集成 Sophos X-Ops 威胁情报能在几乎零配置的情况下显著增益安全性。情报自动更新可确保对最新已知威胁的防护,并大幅缩短对零日漏洞的响应时间。Log and drop 在安全与可观测性之间取得了最佳平衡。

4. 应启用 MDR 威胁源并将动作设为 Log and drop 严重性: High | 标准: 推荐

MDR Threat Feeds 允许 Sophos MDR 团队基于客户网络遥测的分析,将实时威胁信息直接下发到防火墙。需要 MDR 许可证,并应设置为 Log and drop 以自动响应主动威胁。

对使用 Sophos MDR 服务的组织而言,该功能不可或缺,它在 24x7 SOC 与防火墙之间建立了直接作战链路。自动化的威胁响应能显著缩短威胁停留时间,在破坏发生之前先发制人。

Active Threat Response 和 Advanced Security

5. 至少一条防火墙规则应配置 Synchronized Security Heartbeat 条件 严重性: Medium | 标准: CIS

Security Heartbeat 通过 Sophos Central 让防火墙与受管终端同步威胁与健康状态。在防火墙规则中可基于终端状态(Green/Yellow/Red)定义访问策略,从而自动隔离被攻陷的设备。

Security Heartbeat 是 Sophos 同步安全架构的核心,可基于实时威胁状态做出动态安全决策。其自动隔离被攻陷终端的能力能有效阻断攻击者在网络中的横向移动。

6. 应启用 Security Heartbeat 严重性: High | 标准: CIS

需在 System > Sophos Central 中启用 Security Heartbeat,将防火墙注册到 Sophos Central。该功能需要 Network Protection 许可证,并通过 8347 端口每 15 秒在终端与防火墙之间自动交换信息。

启用 Security Heartbeat 是提升整体安全架构层级的基础性决策。缺少它时,防火墙与终端彼此孤立,关键上下文信息无法用于安全决策。

Admin Settings

7. 应启用登录免责声明 严重性: Medium | 标准: CIS

登录免责声明是在访问 WebAdmin、User Portal 或 CLI 时显示的法律条款,要求管理员同意。它可降低无意访问的风险,并在未经授权访问发生时提供法律支持。

虽然技术上简单,但登录免责声明在合规审计与取证中十分重要。在受监管行业(如 GDPR、HIPAA、PCI-DSS)中,对系统使用与监控的告知往往是硬性要求。

8. 应启用 Hotfix 设置 严重性: High | 标准: CIS

Hotfix 属于带外安全更新,可在不停机的情况下自动安装。应在 System > Backup & Firmware > Firmware > Hotfix 中启用自动安装,以确保防火墙持续抵御已知漏洞与利用。

自动 Hotfix 是关键安全机制,能将从漏洞披露到修复之间的时间窗口降到最低。大量攻击都针对已知但未修补的漏洞,自动 Hotfix 能显著降低成功利用的风险。

9. 应配置会话超时与登录失败锁定 严重性: High | 标准: CIS

应设置非活动自动登出(建议不超过 10 分钟)与连续失败登录的账户锁定。可在 Administration > Admin and user settings > Login security 中配置。

会话管理是防止权限提升与凭证填充攻击的基本要求。超时与锁定的组合体现纵深防御,遵循最小暴露时间原则。

10. 应为用户配置密码复杂度 严重性: High | 标准: CIS

密码复杂度可显著提升熵值,抑制暴力破解。建议至少 12 个字符,包含大小写字母、数字与特殊字符。配置路径:Administration > Admin and user settings > User password complexity settings。

强密码策略是抵御凭证类攻击的第一道防线。合理的复杂度要求在安全与可用性之间取得平衡,降低弱口令风险。

11. 应为管理员配置更高的密码复杂度 严重性: High | 标准: CIS

管理员拥有更高权限,其密码策略应更严格。建议至少 14-16 个字符,涵盖所有字符类别。配置路径:Administration > Admin and user settings > Administrator password complexity settings。

特权账户是攻击者的首要目标。更高的复杂度应与定期轮换与 MFA 结合,方能契合其高风险属性。

Advanced Security

12. 应部署并激活 DNS Protection 严重性: Medium | 标准: 推荐

DNS Protection 是集中管理的云端 DNS 服务,提供策略控制并可阻断恶意域名。需将防火墙作为 Location 注册到 Central,将 DNS Protection 的地址配置为 DNS 服务器并分配相应策略。

DNS 往往是攻击的起点,无论是恶意软件的 C2 连接还是数据外传。DNS Protection 在 DNS 层预先阻断风险,早于连接建立就拦截恶意域名。

Authentication

13. 应为远程访问 VPN(IPsec 与 SSL VPN)登录配置 MFA 严重性: High | 标准: CIS

多因素认证为用户名与密码之外增加一次性验证码(TOTP)这一安全层。配置路径:Authentication > Multi-factor authentication,并勾选 VPN 服务。

VPN 是直通内网的暴露面。MFA 在此不是可选项,而是必需品,可将凭证被盗导致的入侵风险降低 99% 以上。

14. 应为 Web 管理控制台与 VPN 门户登录配置 MFA 严重性: High | 标准: CIS

应为 WebAdmin Console 与 VPN Portal 启用 MFA。配置路径:Authentication > Multi-factor authentication,选择 Web admin console 与 User portal。

管理接口是高价值目标。为管理访问启用 MFA 能防止单一凭证泄露引发的全面沦陷。

15. 防火墙与认证服务器的连接应加密 严重性: Medium | 标准: CIS

与认证服务器(如 Active Directory、RADIUS、LDAP)的连接应启用 SSL/TLS 或 LDAPS,以防止中间人攻击与明文泄露。

未加密的 LDAP 或未启用 TLS 的 RADIUS 容易被抓包窃取凭证。多 VLAN 或多站点环境下尤应强制加密。

Authentication Servers

16. 应安排定期备份 严重性: Low | 标准: CIS

应配置自动化备份(每日、每周或每月),可本地、通过 FTP、电子邮件或 Sophos Central 存储,并建议加密。路径:Backup & Firmware > Backup & Restore。

备份是勒索软件、硬件故障或误配置时的最后一道防线。自动化、异地与加密的备份策略可显著降低 RTO。

Device Access

17. 应为 SSH 访问配置公钥认证 严重性: High | 标准: 推荐

与密码认证相比,SSH 公钥认证更安全且能降低暴力破解风险。生成 RSA 或 ED25519 密钥对,并在 Administration > Device Access > Public Key Authentication 中上传公钥。

使用密码进行 SSH 访问风险众所周知,常被自动化暴力破解。公钥认证几乎消除这一风险,并应结合禁用密码登录以获得最大安全性。

18. 不应从 WAN 访问 User Portal 严重性: High | 标准: 推荐

从 WAN 暴露 User Portal 会显著提升风险。建议只允许从 LAN、VPN 或基于 IP 白名单的 Local Service ACL Exception 访问,绝不对 0.0.0.0/Any 开放。

将管理或自助接口暴露到互联网是最常见的误配之一,也是自动化攻击的首要目标。应仅允许通过加密 VPN 或可信 IP 段访问。

19. 不应从 WAN 访问 Web 管理控制台 严重性: High | 标准: CIS

切勿让 WebAdmin Console 直接暴露在互联网。仅应允许从 LAN、VPN 或严格受限的 IP 范围访问。配置路径:Administration > Device Access > Local Service ACL Exception。

暴露管理控制台是可导致系统完全沦陷的高危风险。许多安全事件都起于此类接口被攻击。该控制在任何环境中都必须严格执行。

20. 应为默认管理员配置 MFA 严重性: High | 标准: CIS

默认管理员拥有最高权限,应使用 MFA 防护。配置路径:Authentication > Multi-factor authentication,选择管理员账户并启用 Web admin console 服务。

默认管理员常是凭证填充攻击的首要目标,因为其用户名可预测。无论密码多强,MFA 都应是硬性要求。

Notification Settings

21. 应为系统与安全事件配置邮件通知 严重性: Low | 标准: CIS

邮件通知可在登录失败、IPS 检测、HA 状态变化等关键事件发生时提醒管理员。配置路径:Administration > Notification settings 设置邮件服务器,并在 System Services > Notification list 选择监控事件。

主动告警对及时响应事件至关重要。良好的告警策略应突出关键事件并减少误报,避免告警疲劳。

Pattern Updates

22. 应启用特征库的自动下载与安装 严重性: High | 标准: CIS

特征库更新涵盖防病毒、IPS、应用控制与网页过滤签名,建议每 15 分钟自动下载并安装。配置路径:Backup & Firmware > Pattern updates > Pattern download/installation interval。

威胁态势日新月异,每日都有成千上万的新变种。自动更新可在签名发布后的数分钟内获得防护,尽量缩短暴露窗口。

Rules and Policies

23. 防火墙规则中应选择一条 Web policy 严重性: Medium | 标准: 推荐

Web Policy 定义网页过滤的类别与动作,应在防火墙规则的 Web Policy 区域选择相应策略,以控制 HTTP/HTTPS 流量并阻断不良或恶意站点。

Web 攻击仍是最常见的入侵向量之一,从挂马到钓鱼不一而足。在规则中启用 Web Policy 可实施预防性控制,显著降低用户访问受损或恶意网站的概率。

24. 防火墙规则中应启用 Zero-day protection 严重性: High | 标准: CIS

零日防护使用 SophosLabs Intelix 沙箱技术,在隔离环境中分析可疑下载,以发现未知威胁。需在规则的 Web Policy 中启用 Use Zero-day Protection。

传统基于特征的检测对零日与高级恶意软件常常失效。云端沙箱的行为分析能在不影响防火墙性能的情况下发现未知威胁,尤其适用于对抗多态恶意样本与 APT。

25. 应启用入侵防御并在规则中选择 IPS 策略 严重性: High | 标准: CIS

IPS 能实时检测与阻断网络层与应用层攻击、已知漏洞利用以及零日利用。需在 Protect > Intrusion prevention 中创建策略,并在规则的 Intrusion prevention 区域选择。

IPS 是基础防护层,可在攻击抵达目标系统前拦截,从 SQL 注入、缓冲区溢出到 C2 通信皆在其列。

26. 防火墙规则中应选择 Application control policy 严重性: Medium | 标准: CIS

应用控制通过对应用分类与带宽管理,提供细粒度的网络应用管控。应在规则中选择相应策略以阻断或优先处理特定应用。

现代攻击常借助合法应用实施数据外传或 C2。应用控制提供跨端口与协议的可见性与控制,特别有助于执行可接受使用政策并遏制影子 IT。

27. SSL/TLS 检查规则的动作应设为 Decrypt 严重性: High | 标准: CIS

SSL/TLS 检查对加密流量进行解密与检查,以发现 HTTPS 中的恶意活动。路径:Protect > Rules and Policies > SSL/TLS inspection rules,创建并将动作设为 Decrypt;终端需信任防火墙 CA 证书。

超过 90% 的网页流量已加密,若不解密,防病毒、IPS 与网页过滤都无法检查这部分流量,形成巨大盲区。可针对敏感类别(如银行、医疗)配置选择性绕行以满足隐私要求。

28. 动作为 Allow 的防火墙规则不应将网络与服务全部设为 Any 严重性: Medium | 标准: CIS

将 Source、Destination 与 Service 都设为 Any 的 Allow 规则过于宽松,显著增大风险。每条允许规则都应尽可能明确网络、主机与服务范围,践行最小权限原则。

Any-Any-Any 规则违背了防火墙存在的根本目的,也是审计中的常见问题。应尽量收紧每条规则以降低横向移动与爆炸半径。

Sophos Central

29. 应启用 Sophos Central reporting 严重性: Medium | 标准: 推荐

与 Sophos Central 集成后,可获得集中化报表、仪表盘、趋势与历史分析。将防火墙注册到 Sophos Central 后在 System > Sophos Central 中启用。

集中报表对多站点环境尤为关键,可提供单台防火墙无法获得的聚合安全洞察。云端长期日志与报表存储有助于合规并支持趋势分析以识别系统性问题。

30. 防火墙应将备份发送到 Sophos Central 严重性: Medium | 标准: 推荐

启用与 Sophos Central 的自动备份同步,确保配置备份异地存储并在灾难场景可用。配置路径:System > Sophos Central > Central Management。

异地备份是灾难恢复的最佳实践,可防止本地备份被勒索软件一并加密。自动同步确保始终可用的最新受保护配置。

31. 防火墙应注册并启用 Sophos Central 管理 严重性: Medium | 标准: 推荐

注册 Sophos Central 后可实现集中管理、固件更新、策略下发以及使用 Security Heartbeat、NDR Essentials、DNS Protection 等云功能。路径:System > Sophos Central,输入 Central 凭据完成注册。

Sophos Central 管理是现代云助力安全架构的基石,可在各站点间统一策略并降低配置错误,加快事件响应并增强整体可见性。

Time

32. 应配置 NTP 服务器 严重性: Low | 标准: CIS

与可靠的 NTP 服务器(如 pool.ntp.org、time.google.com)同步对日志时间戳、跨系统事件关联与证书等加密功能至关重要。配置路径:Administration > Time,选择 NTP 服务器与时区。

精确的时间同步常被低估,却是安全运营的基本前提。时间不一致会妨碍跨系统事件关联,影响响应与取证;许多加密协议与证书也依赖准确时间。

总结

SFOS v22 的健康检查以结构化、基于风险的方式推进配置加固。32 项检查覆盖所有关键安全领域,从 Active Threat Response、Authentication 到 Sophos Central 集成,并遵循 CIS 等既有标准。

严重性分级(High/Medium/Low)便于分层修复,其中 MFA、SSL/TLS 检查、IPS 与 X-Ops Threat Feeds 等高危策略需优先处理。持续的合规状态监控帮助管理员维持一致的安全态势,主动发现与纠正误配置。

结束语

Sophos Firewall v22 的全新健康检查在自动化合规与 Secure-by-Design 上迈出重要一步。对拥有多管理员的大型环境尤其有助于提升透明度并减少常见误配置。但需要强调,它是分析工具而非安全保证。若只追求绿色勾选,可能忽视上下文相关的风险,比如规则优先级失衡或未经充分测试的 TLS 检查策略。正确使用时,健康检查是强有力的控制手段,帮助管理员及早发现并有序修补安全缺口。

下次见

Joe