Sophos 防火墙 v22 - 新功能、安全强化与未来展望

Table of Contents

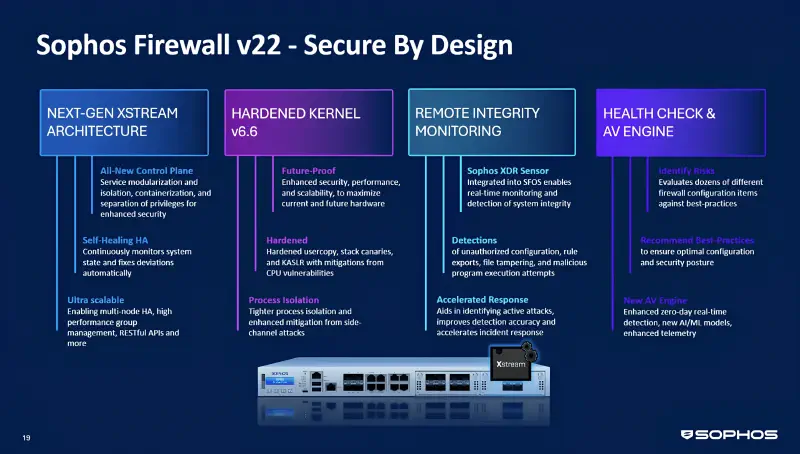

Sophos 防火墙 v22(SFOS v22)是一项重要更新,重点关注安全强化、更好的可视化以及更稳定的运行。现代化的 Xstream 架构、强化的内核以及新的管理功能,有助于减少攻击面并简化管理员的日常工作。本文将概述 SFOS v22 的主要改进,进行客观评估,并说明这对 Sophos 管理员意味着什么。

引言

自 2025 年 10 月起,SFOS v22 的早期访问(EAP)阶段已启动,最终正式版(GA)预计在 12 月发布。此次版本的目标非常明确:让防火墙更难被攻击、更易配置,并在运行中更加可靠。新版本引入了“安全设计(Secure-by-Design)”、更深入的遥测以及多项长期被用户呼吁的功能。

安全设计:多层次的强化

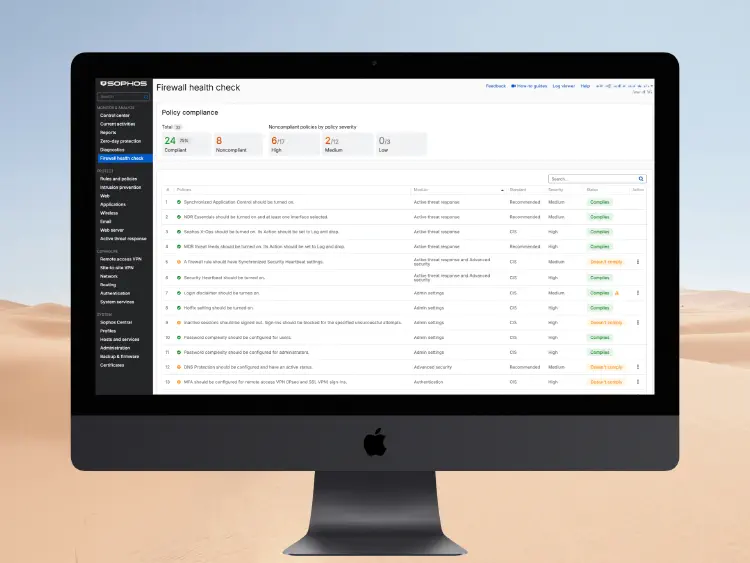

新的“健康检查(Health Check)”功能会根据最佳实践和 CIS 基准检测防火墙配置。它会显示:

- 哪些设置存在风险(例如未启用 MFA、WAN 接口暴露)

- 错误位置(含跳转链接)

- 修复建议

仪表板中的小组件显示整体状态,详细视图可用于针对性修复。风险分级包括“高风险”、“中风险”、“低风险”和“通过”,方便管理员快速优先处理。

有关此主题的完整介绍,请参阅: Sophos 防火墙 v22 健康检查完整指南

新的 Xstream 架构:模块化与自愈能力

控制平面(Control Plane)完全重构:

- IPS、Web 过滤等服务在独立容器中运行

- 单个模块出错不会导致系统崩溃

- 高可用(HA)集群可自动检测并修复状态漂移

- 为未来的集群与 API 集成奠定基础

- 为即将推出的“按需防火墙服务”(如可扩展的 DPI 服务)打下基础

架构遵循现代微服务原则,严格分离各功能模块。对 HA 环境尤其重要的是增强的自愈机制:早期版本中因进程挂起导致的同步问题将被自动识别并修复。

这意味着更高的稳定性、更少的错误,并迈向基于服务的防火墙架构。

Kernel 6.6+:更强隔离与漏洞防护

升级至 Linux Kernel 6.6 带来重要的安全增强:

- 防护 Spectre、Meltdown、L1TF、MDS、Retbleed、ZenBleed、Downfall 等漏洞

- 启用 Stack Canary、KASLR、usercopy 加固

- 扩展命名空间隔离特权进程

- 改进多核 CPU 的可扩展性

内核现已达到现代 Linux 系统水平,能更好防御底层攻击。更深层的进程隔离增强了针对侧信道攻击的防护,尤其适用于嵌入式设备。

远程完整性监控:防火墙自我审查

另一项独特功能:

- XDR 传感器现已集成至防火墙

- 可检测规则导出、进程启动、文件篡改等事件

- 通知会发送至 Sophos Central

- 还能识别内部操作或 CLI 命令执行

- 每个事件均带时间戳、用户与来源信息

这相当于在防火墙上实现主机级入侵检测系统(HIDS)。 对于审计或合规报告,这些数据可与 MDR 或 SIEM 系统整合,提供对异常管理员操作或策略偏差的可视性。

下一代 Xstream 控制平面

- 安全与可扩展的新基础:控制平面实现模块化,严格分离 IPS、Web、TLS 等核心服务。各服务独立运行,可单独重启,不互相影响。

- 与硬件和环境无关:针对多核 CPU 优化,性能在硬件、虚拟机与云平台上保持一致。

- 自愈的高可用机制:HA 模式下自动检测并修正同步状态,清晰分离数据路径与控制路径。

- 面向未来的技术基础:为 n 节点集群、更深层容器化及 REST API 自动化做好准备。

- 威胁情报增强:

- 支持 NAT 与 WAF 的威胁源:Sophos 威胁情报现已应用于 DNAT 与 WAF 规则,恶意 IP 在进入点即被拦截,大幅减少攻击面。

ATR 日志:更清晰的事件视图

- 可精准过滤暴力破解攻击

- 事件按 Threat Feed、NDR、MDR 分类

- 日志明确显示“攻击检测、已阻止、原因”

- NDR Essentials 的威胁评分直接显示在日志中

管理员可更快获取上下文,无需切换平台,尤其适用于快速响应的安全事件。

NDR Essentials:日志中显示威胁评分,可选择分析区域

- NDR 威胁评分直接出现在日志中

- 可选择分析数据中心(如欧洲)

- 满足 GDPR 隐私合规要求

这降低了中小企业部署 NDR 的门槛,解决了数据隐私顾虑。

集成 XDR/MDR:更高可见性

- 防火墙完整性数据上传至 Sophos Central

- 与终端与云遥测数据关联

- 支撑托管检测与响应(MDR)

- 提前发现横向移动的攻击者

Sophos 让防火墙成为检测与响应体系中的主动组成部分。

管理与监控改进

- SNMP:可监控 CPU/NPU 温度、PoE、电源状态,含官方 MIB

- sFlow:支持最多 5 个收集器,自由设置采样率

- WebAdmin 更流畅:页面切换不再阻塞界面

- VPN 接口:支持搜索与筛选,便于管理多个 XFRM 接口

- API 访问:可配置最多 64 个允许的 IP/对象

- TLS 1.3:WebAdmin、VPN 门户和用户门户均使用最新加密协议

- 即时网页分类警报:访问指定网站类别时立即通知(例如校园环境)

- 改进分页:尤其适用于长列表(如防火墙规则、对象)

API 访问控制

可将管理 API 的访问限制为特定 IP、网段或对象(最多 64 条)。建议仅允许管理网络访问,启用日志并定期审查访问。

通过 SSL 与证书固定的固件更新

更新端点采用 SSL 与证书固定验证。在出站策略严格的环境中,应将相关 FQDN 加入允许列表。

设备访问的 HTTP/2 与 TLS 1.3

WebAdmin、用户与 VPN 门户现支持 HTTP/2 与 TLS 1.3,实现更快握手与现代加密。

这对大型部署或 MSP 环境尤为有益。

SFOS 中接近 UTM 的功能

- WAF 现可强制启用 MFA

- OTP 支持 SHA-256/512

- 审计日志支持前后对比导出(XML)

- 改进 WAF 会话管理(跨防火墙的会话 ID 处理)

- 兼容现有硬件令牌

审计日志详解

第一阶段记录防火墙规则、对象与接口更改的前后状态。可通过 Diagnostics > Logs(configuration-audit.log)下载。未来版本将支持直接在日志查看器中显示。

这对计划从 UTM 9 迁移的客户尤为重要。SG-UTM 替代方案的路线图进一步巩固。到 2026 年 7 月所剩时间不多,而 v22 消除了若干迁移障碍。

升级至 SFOS v22:路径、时长与提示

- EAP 已开放,GA 预计 2025 年 12 月

- 升级会检测磁盘大小,并在需要时自动扩展根分区(首次启动可能较慢)

- 常见路径:v20/21 → v22;旧版需先升级至受支持的 MR

- 升级前:创建备份、准备 HA 集群、规划变更窗口

- 升级后:运行健康检查并优先处理结果

注意:务必备份,尤其在 HA、SD-WAN 或多分区环境中。

一周使用体验

- 健康检查:提供可操作的发现结果。暴露出默认弱点与旧配置。自动跳转到问题位置节省大量时间,尤其适合不常修改配置的管理员。

- Xstream 架构:模块可独立监控,运行稳定。HA 实验环境中无需人工干预。

- 日志/ATR/NDR:日志中的上下文字段使与 Central 的关联更容易。NDR 分数在实际分析中十分有用。

- SNMP/sFlow:SNMP MIB 可无缝集成现有监控系统。sFlow 提供充足流量洞察,无需完整 PCAP。

- 第三方威胁源(NAT/WAF):恶意 IP 在入口即被拦截,即使是端口转发或 WAF 规则。实验环境中拦截正常,但命中日志暂未显示,等待 EAP2 或 GA 后复测。

总结

SFOS v22 并非表面更新,而是一次深度的架构升级。新的 Xstream 基础、健康检查与 API 扩展使防火墙更坚固、更具前瞻性。

运行 Sophos XGS 的用户值得升级至 v22——无论从安全性还是管理便利性来看,都物有所值。

长期来看,Sophos 正在打造一套基于容器、完整性验证与自动化的防火墙架构。这是正确的方向,在如今防火墙需承担更多任务的时代尤为重要。

但遗憾的是,如此重大的版本仍保留了一些旧问题。GUI 某些页面仍显迟缓,尤其在切换防火墙规则时加载明显。列表视图(如防火墙或 IPsec 表)仍无法自定义隐藏列,降低了可读性。日志查看器每次重启都会丢失筛选设置,NAT 规则依旧无法克隆或分组。IPsec 缺乏统计或图形化稳定性指标。

这些都是 Sophos 未来重大更新中应优先改进的要点,以提升用户体验并减轻管理员的日常负担。

再见

Joe