团队中的敌人——朝鲜 IT 工作者的骗局

Table of Contents

我几乎每天都在和网络安全打交道–这既是我的工作,也是我的私人兴趣。我要审计防火墙、分析日志、模拟渗透场景,还要和各种规模企业的 IT 管理员打交道。有一件事,我一再看到:大多数 IT 管理员根本不知道,自己在哪些风险上严重“掉以轻心”。

他们会想到勒索软件(Ransomware)、钓鱼攻击(Phishing),还有那些试图“撞”防火墙的外部黑客。这并不奇怪–这是我们从入行那天起就在行业里被灌输的经典威胁模型。

但还有另一种攻击形式,更古老,也更老练:来自内部的敌人。

2023 年夏天发生的一件事,到今天我仍觉得耐人寻味。它展示了一个国家级黑客组织–朝鲜政权–如何不仅渗透进单个企业,还能搭建出一个完整的“间谍网络”。而最耐人寻味(或者说最可怕)的地方在于:那些提供基础设施的人,往往完全不知道自己在替谁工作。

Christina Chapman 和亚利桑那的“笔记本农场”

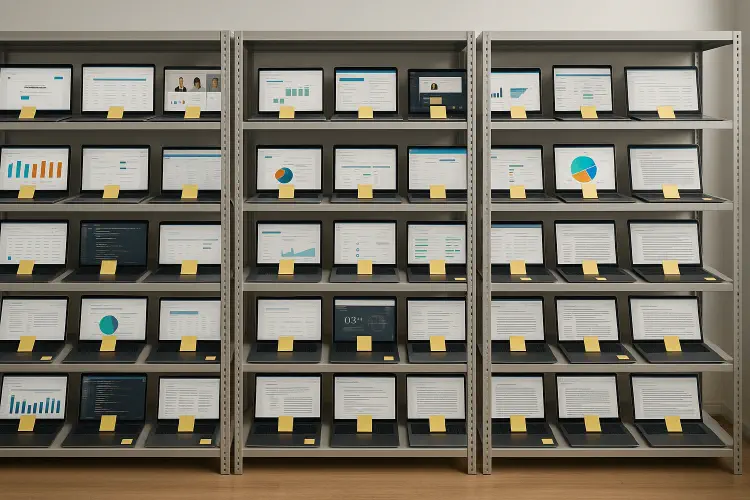

2023 年 10 月,FBI 带着搜查令来到亚利桑那州一栋再普通不过的小房子。调查人员在里面看到的场景有点诡异:90 多台正在运行的笔记本电脑,每台机器上都贴着彩色便签纸。金属货架一排排摆好,标记清楚、分类整齐。这个房间,其实就是一座所谓的“Laptop Farm”(笔记本农场)。

屋主叫 Christina Chapman,五十多岁,在家远程工作,偶尔在社交媒体上发发动态。看上去毫无可疑之处,没有任何会立刻让人警觉的地方。

也正因为如此,这里成了完美的藏身之所。

Chapman 并不是主动去当间谍的人。她是被利用的–被朝鲜利用。

一切的开端:一条 LinkedIn 消息

2020 年,Christina Chapman 在 LinkedIn 上收到一条私信。对方自称 “Alexander the Great”,主动加她好友。这人提出了一个看上去毫不起眼的提议:她只需要代为收取笔记本电脑,并完成初始化配置。

每台设备:每月大约 300 美元。

听上去既正规,又简单。Chapman 当时的处境却很艰难–她的母亲患了癌症,需要钱支付治疗费用。

她就答应了这个提议。

Chapman 不知道的是:给她发消息的人根本不是什么 “Alexander the Great”,而是一名朝鲜黑客。而她让人寄到自己家里的那些笔记本,本质上是被渗透的美国雇员的办公设备。这些设备将被用来,让朝鲜程序员在平壤以伪造身份远程为海外企业工作。

精心设计的作案机制

这个骗局大致是这样运作的:

伪造求职档案:朝鲜程序员会在 LinkedIn 上建立虚假求职档案,使用盗来的照片、抄来的证书,甚至用 AI 生成的求职视频。他们会在 Upwork、Fiverr 等平台上活跃,或者直接向各家公司投递简历。

渗透过程:他们成功被录用。企业给他们寄一台笔记本电脑–一台带有真实访问权限、能接入真实内部系统的公司设备。

关键限制:这些设备在制度上通常只允许在美国境内使用。无论是 GPS 标记、地理位置检查,还是其他监控手段,各种技术都能识别:一个“来自加州的员工”如果实际在中国或朝鲜,是会暴露的。

“解决方案”:Christina Chapman 负责接收这些设备。她在设备上写好密码,安装 AnyDesk 这一类远程访问软件。坐在平壤的朝鲜黑客通过远程桌面“接管”这台设备,对外 IP 和地理位置都显示在亚利桑那,在公司看来一切完全正常。

额外伪装:这个网络还会盗用真实美国公民的身份信息,包括姓名、社保号和地址。利用这些数据开立新的银行账户,工资打入这些账户,再通过层层转账流入朝鲜。

在 Christina Chapman 那里,这个体系连续运转了三年,始终没被察觉。

走到绝路的依赖

从 Chapman 与幕后操控者的聊天记录看,她很快就意识到自己在做违法勾当。她开始紧张,发消息说,这事太危险了,她想退出。

后来她的母亲去世了,医药费已经付清,但这时 Chapman 已经走得太深。她已经对这份收入高度依赖,也被恐惧牢牢捆住。

于是她继续做下去。

事情如何败露

2023 年,一件看似偶然的小事成了导火索。网络安全厂商 Palo Alto Networks 的一名安全分析师注意到一个异常:公司一名员工在更新自己 LinkedIn 档案时,使用的是一条来自朝鲜的 IP。

按常规技术逻辑,这不应该发生。

内部调查随即展开,很快发现问题远不止几个可疑登录那么简单:共有九名员工的账号与朝鲜存在直接关联。而其中三人把自己公司的笔记本电脑都寄往同一个地址。

亚利桑那的一栋房子。Christina Chapman 的家。

2023 年 10 月,FBI 上门搜查,发现了那 90 台笔记本。最终他们认定,在 309 家美国企业 被渗透的过程中,Chapman 提供了关键支撑。其中包括多家《财富》500 强企业,比如 Nike(给一名朝鲜“远程员工”支付了近 75,000 美元)、通讯平台 Jeenie、人力服务公司 DataStaff、一家美国前五的电视网络、一家硅谷科技公司、一家航空航天制造商、一家美国汽车制造商、一家奢侈品零售商,以及一家知名美国媒体与娱乐公司。被骗工资总额高达:1,710 万美元,直接流入朝鲜。

2025 年 7 月 24 日,Christina Chapman 被判刑:102 个月监禁(8 年 6 个月)。她认罪,也表示悔意。但一切已经无可挽回。

为什么这跟任何企业都息息相关

这种场景并不只发生在亚利桑那。全球已经有多家国际公司与朝鲜 IT 从业者签过合同,只是自己完全没察觉。等发现时,往往已经太迟。

在这条故事里,还有另一个案例:一位名叫 Memo 的德国创业者,在柏林组建了一个开发团队。他招了三个“程序员”–技术很强,英语不错,作品集非常亮眼。一个叫 “Ryosuke Yamamoto” 的人成为团队负责人(Team Lead)。

一开始一切顺利。开发效率很高,代码按时交付,项目有条不紊。

但几个月后,事情开始变味:程序员们频繁重复问相同的问题,前后忘事,突然变得没那么专业。原本三个月能完成的项目拖到六个月,再拖到九个月。

这就是典型信号:程序员不一定是“变笨”了,更可能是不同的人轮流在同一个账号下工作–始终用同一个假身份。朝鲜的 IT 小组通常按“黑手党”模式组织:每个小组必须自我“创收”,开发人员被轮换上岗,工作节奏极其残酷:每天 14-16 小时,在监控下按配额干活。

Memo 察觉异常,开始自行调查。最后他发现:自己在视频会议中看到的人,根本不是当初“应聘登记”的那个人。

这在地缘政治上意味着什么?

这不是普通意义上的诈骗,而是国家级、系统化的经济间谍活动,每年给朝鲜带来数亿美元收入。

联合国安理会估计,通过这类 IT “打工者”诈骗流入朝鲜的资金,每年在 2.5 亿到 6 亿美元之间。这些钱直接用于:

- 朝鲜核武计划

- 导弹试射

- 新型战略武器研发

在严厉制裁下,朝鲜无法通过正常贸易获取外汇,于是将重心转向网络犯罪。从盗窃虚拟货币,到跨国银行劫案,再到如今:成千上万个伪造的 IT 从业者档案,在西方企业内部扎根。

根据 2025 年 10 月的最新数据,目前在全球范围内活跃的朝鲜 IT 从业者约有 1,000-2,000 人–主要分布在中国、俄罗斯、老挝、柬埔寨及其他地区。

美国方面甚至悬赏 500 万美元,征集关于朝鲜金融诈骗行动的情报。

这对企业 IT 安全意味着什么?

对我个人而言,最令人不安的地方在于:我们面对的是一种从内部发起的威胁。

远程办公、云服务访问、自由职业平台–这些都是现代经济运行离不开的正当工具,但它们也为攻击面打开了新的门。

传统安全架构的典型逻辑是:

- 外部:用强大的防火墙防护

- 内部:可信区域(Trusted Zone)

- “谁在内部,谁就被信任”

可是,如果这个“内部人员”,压根不是你以为自己招进来的那个人呢?

Christina Chapman 本人并不是攻击者。她是基础设施。她就是那个网关(Gateway)。 真正的攻击者坐在平壤,在另一个大陆,用着伪造身份。

如何防护(具体建议)

各国政府和监管机构已经给出了不少具体建议,我结合自己的实践经验做一些补充与归纳:

1. 认真对待候选人身份核验–是真核验,不是走过场

视频面试固然重要,但要留意:

- 不自然的长时间停顿

- 候选人是否频繁向旁边看(像在读稿/看提示)

- 背景环境是自然场景,还是明显的合成画面(类似绿幕效果)

- 现代 AI 工具已经可以伪造视频面试,这一点已有实证案例。

亲自联系候选人声称的前雇主。不要用简历上留的邮箱,而是自己查公司官网联系方式,拨打官方电话核验。

使用正规背景调查(Background Check)服务、LinkedIn 官方验证,配合国内外征信/信用调查机构做交叉验证。

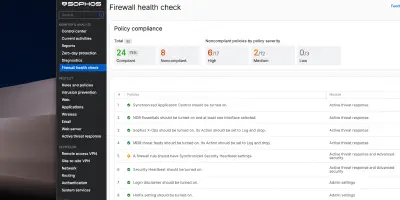

2. 用地理围栏(Geofencing)和 MFA 加固远程工作环境

地理围栏:如果某台企业笔记本被从朝鲜、中国等高风险地区的 IP 访问,系统应立即告警。

所有关键系统必须启用多因素认证(MFA),不能只依赖密码。短信验证码(SMS)同样存在被劫持风险,优先使用硬件密钥或 TOTP 应用。

会话时长限制:如果某账号连续在线 14-16 小时工作(符合朝鲜 IT 从业者轮班特征),应标记为异常。

3. 在网络层面监控可疑访问行为

记录并分析 IP 地址。如果多个员工账号频繁从同一 IP 登录,这是高度风险信号。

监控 DNS 查询行为。一旦内部网络对已知朝鲜指挥控制(C2)服务器产生可疑请求,应立即触发告警。

时区行为分析:如果一名“美国员工”的日常工作时间稳定落在 UTC 2 点到 8 点(对应朝鲜日间时段),需要高度警惕。

4. 设备发放必须集中管理且可追踪

绝对不要:允许员工自行购买笔记本电脑,再让公司报销。

必须做到:集中式 IT 资产管理,由内部 IT 团队统一采购和发放设备,并启用 MDM(移动设备管理,Mobile Device Management)。

要有完整追踪链路:每台设备有唯一序列号,每一次资产分配都要有记录可查。

5. 理解并重视这些“红旗”

- 新员工频繁重复询问已讲过的内容。

- 远程员工只在极不寻常的时间段工作。

- 一个初级开发者突然交付出与其履历完全不符的高复杂度代码,或前后水平差异巨大。

- 线上会议中,对方摄像头画面中的细节前后变化过大,让人感觉不像同一个人(同一“身份”背后多人轮岗的典型信号)。

- 入职培训和账号开通一拖再拖,理由总是“联系不上”“网络不好”“设备问题”等。

结论:信任本身不能当成安全策略

Chapman 案揭示的是一个非常根本的问题:许多时候,威胁之所以能从内部出现,是因为它先在外部伪装出了一个“可信的面孔”。

我们经常有一种错觉:只要对方签了合同,LinkedIn 看起来不错,视频面试时谈吐得体–那就是值得信任的“自己人”。

这条假设已经不再成立。

朝鲜 IT 从业者骗局并不是个别案例,它是一种商业模式。 一个由国家级黑客集团运营的商业模式,而他们非常清楚以下几点:

- 远程办公已经成为常态;

- 自由职业平台已经深度融入企业用工流程;

- 视频面试可以被技术伪造;

- 绝大多数 IT 管理员依然停留在“防外不防内”的威胁模型里。

正因为如此,这个模式才可以一次次奏效。

对于那些高速扩张、或者强烈希望节省成本的企业,这类骗局尤其致命。招聘本身很耗时间,严谨的背景调查要花钱,而视频面试又实在太“方便”。再叠加一个“看起来极其优秀,而且愿意比市场价低 20% 工作”的程序员–诱惑巨大。

但在这一刻,每一个 IT 管理员、安全负责人、招聘经理都必须自问:

我到底有哪些可验证的证据,能保证我正在和一个真实、合法、可追责的人打交道?

如果诚实回答,很多时候结论是:我并不真正知道。

这也正是 Christina Chapman 故事的意义所在。她远不止是亚利桑那州一名“偶然帮人转发笔记本电脑的女人”,而是一个更大现实的缩影:数字世界远没有表面看起来那么透明。

在流利的英语、漂亮的 LinkedIn 档案和一次逻辑严密的视频面试背后,完全有可能坐着的是某个外国政权的情报人员。

唯一有效的防线是:不要凭“感觉”去相信。要验证(Verify),要持续监控(Monitor),要在制度层面预先设计好机制,一旦出现异常就能触发预警。

这就是网络安全的新常态。威胁不再只是来自“外部”。它披着“员工”的外衣,从内部把门锁拧开。

到此为止。

Joe