Sophos Firewall v21.5: ميزات جديدة لأمان شبكتك

جدول المحتويات

مقدمة

في هذا المقال نستكشف أحدث التحديثات في Sophos Firewall v21.5 التي تعزّز أمان شبكتك وتبسِّط الإدارة. بوصْفك مسؤول IT ستقدِّر على وجه الخصوص تكامل تسجيل الدخول الأحادي Entra ID (SSO) للوصول عبر VPN، إضافةً إلى NDR Essentials لاكتشاف التهديدات المستند إلى السحابة. هيا بنا نغوص في التفاصيل!

Entra ID Single Sign-On: وصول VPN سلس (لنظام Windows فقط)

ما الفائدة؟

يمثّل تكامل Entra ID SSO إضافة قيّمة للمؤسسات التي تستخدم Microsoft Entra ID (المعروف سابقًا باسم Azure AD). فهو يتيح للمستخدمين تسجيل الدخول إلى بوابة VPN أو عميل Sophos Connect (الإصدار 2.4 أو أعلى) باستخدام بيانات اعتماد Entra ID الحالية، دون الحاجة لإدارة كلمات مرور VPN منفصلة. هذا يوفر الوقت ويقلّل إرهاق كلمات المرور ويعزّز الأمان من خلال دعم المصادقة متعددة العوامل (MFA).

كيف تعمل؟

تستخدم Sophos Firewall v21.5 بروتوكولات OAuth 2.0 وOpenID Connect للمصادقة الآمنة المعتمدة على الرموز. هذه البروتوكولات الحديثة أكثر متانة من المعايير الأقدم مثل SAML أو Kerberos لأنها تقلل من مخاطر سرقة كلمات المرور. يختار المستخدمون خيار SSO في بوابة VPN أو عميل Sophos Connect؛ وإذا كانوا قد سجّلوا الدخول مسبقًا إلى Entra ID فستتم المصادقة تلقائيًا. تضيف MFA طبقة أمان إضافية، وهو أمر مفيد خصوصًا في بيئات Microsoft 365 الهجينة.

التكوين

يستلزم إعداد Entra ID SSO في SFOS v21.5 بضع خطوات، لكنها قابلة للتنفيذ مع الانتباه للتفاصيل:

- إعداد خادم المصادقة: أنشئ خادم مصادقة في Sophos Firewall باستخدام Azure Application ID. راجع الدليل التفصيلي في وثائق Sophos (خادم Microsoft Entra ID).

- تسجيل عناوين Callback: أضِف عناوين URL لبوابة VPN والوصول عن بُعد كعناوين Callback في Azure لضمان الاتصال الآمن.

- استيراد ملف التزويد: في عميل Sophos Connect استورد ملف تزويد يحتوي على اسم البوابة. مثال:

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway: يجب أن يطابق عنوان Callback المسجَّل في Azure بالضبط وإلا ستفشل الاتصالات.

- vpn_portal_port: المنفذ 443 الافتراضي لاتصال HTTPS الآمن.

- check_remote_availability: يتخطى التحقق من توفر البوابة، وهو مفيد في البيئات ذات الاتصال غير الموثوق.

الترحيل: إذا كنت تُحدِّث من إصدار أقدم من SFOS يستخدم Azure AD SSO، فسيُفعِّل Sophos Firewall v21.5 تسجيل الدخول الأحادي تلقائيًا، لكن يجب أن تضيف يدويًا عنوان Callback الخاص ببوابة VPN في Azure.

للاطلاع المرئي راجع الفيديو الرسمي (عرض Entra ID SSO).

المزايا

- سهولة الاستخدام: لا حاجة لبيانات اعتماد VPN منفصلة؛ مثالي لبيئات Microsoft 365.

- الأمان: توفّر MFA والمصادقة المعتمدة على الرموز حماية ضد سرقة الهوية.

- الكفاءة: تقليل عبء إدارة كلمات المرور.

نقاط الضعف

للأسف يدعم Entra ID SSO في SFOS v21.5 عملاء Sophos Connect على Windows فقط. إذا كان لديك مستخدمو macOS في شبكتك فسيبقون خارج نطاق الدعم—وهو عائق كبير خصوصًا في البيئات المختلطة حيث تنتشر أجهزة Mac. تتأخر Sophos تقليديًا في تحديث macOS؛ فبينما يستمتع مستخدمو Windows بمزايا SSO يضطر مستخدمو macOS إلى تكوين IPsec الأصلي أو استخدام أدوات مثل Tunnelblick، ما يزيد التعقيد ويضعف تجربة المستخدم. ورغم إبداء Sophos اهتمامًا بدعم macOS مستقبلًا، يبقى هذا النقص نقطة سلبية واضحة.

بالمقارنة يقدّم المنافسون حلولًا أفضل: يدعم Cisco Secure Client تسجيل الدخول الأحادي مع Azure AD على macOS، وتوفّر Fortinet في FortiClient وظائف مماثلة على كلا النظامين. يجب على Sophos اللحاق سريعًا.

مزيد من أوجه القصور:

- مرونة محدودة: يجب أن يستخدم كل من بوابة VPN وSSL-VPN وIPsec الخادم نفسه لـ Entra ID SSO.

- أخطاء متقطعة: توجد تقارير عن أخطاء مصادقة عند إعادة الاتصال، يفترض حلها في الإصدار العام (Sophos Connect 2.4).

- التوثيق: تحتاج الإرشادات لمزيد من التفاصيل، خاصةً للبيئات الهجينة المعقدة.

NDR Essentials: اكتشاف تهديدات متقدم

ما هو؟

NDR Essentials حل اكتشاف واستجابة للشبكة (NDR) قائم على السحابة ومتكامل في Sophos Firewall v21.5، ومتاح مجانًا لعملاء Xstream Protection. يستخدم الذكاء الاصطناعي لاكتشاف تهديدات مثل اتصالات Command-and-Control (C2) أو النطاقات المُنشأة ديناميكيًا (DGA) في حركة المرور المشفَّرة، دون التأثير على أداء الجدار الناري.

كيف يعمل؟

يستخرج SFOS v21.5 بيانات وصفية من حركة TLS المشفَّرة واستعلامات DNS ويُرسلها إلى سحابة Sophos Intellix. هناك تُحلّل محركان ذكاء اصطناعي البيانات:

- تحليل الحمولة المشفَّرة (EPA): يكتشف الشذوذ في الحركة المشفَّرة عبر التعرّف على الأنماط دون فك التشفير.

- كشف DGA: يحدّد النطاقات المُنشأة ديناميكيًا التي تستخدمها البرمجيات الخبيثة للاتصال C2.

تُخفِّف البنية السحابية العبء عن الجدار الناري وتسمح بتحديث نماذج الذكاء الاصطناعي باستمرار. تُعطى التهديدات المكتشفة درجة من 1 (منخفض) إلى 10 (عالٍ) وتُسجَّل في الجدار الناري. لا يوجد حظر تلقائي حاليًا، ما قد يقلل الإنذارات الكاذبة لكنه سيكون مفيدًا مستقبلًا.

NDR Essentials مقابل الإصدار الكامل

NDR Essentials إصدار «مُخفَّف» يركّز على حركة المرور الواردة والصادرة (شمال-جنوب). أما الإصدار الكامل من Sophos NDR فيقدّم مراقبة أشمل تشمل حركة المرور الداخلية (شرق-غرب)، ويتوفر كآلة افتراضية أو على عتاد مُعتمد، مع دعم يصل إلى 40 Gbps و120,000 اتصال/ثانية—مناسب للمؤسسات الكبيرة. كما يوفّر رؤى مفصّلة حول الأجهزة غير المحمية وأجهزة IoT والتهديدات الداخلية، وهي أمور لا يغطّيها NDR Essentials.

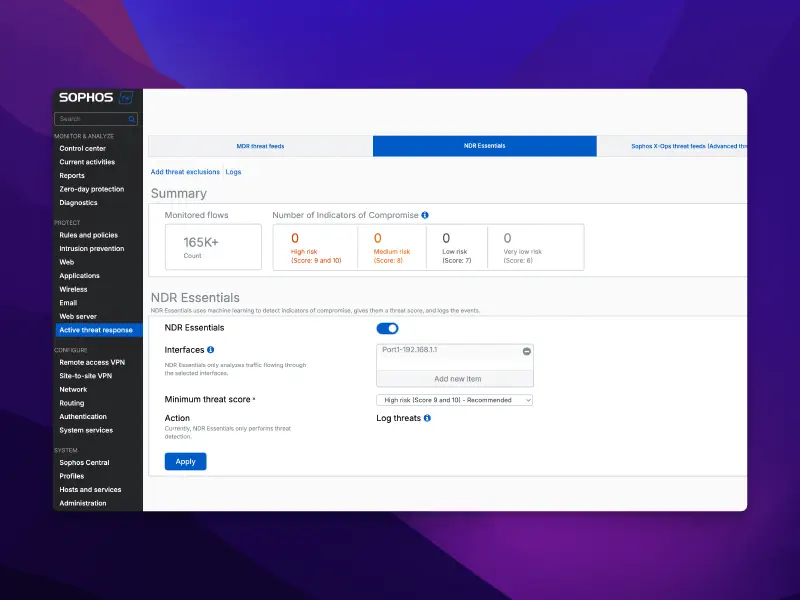

التفعيل

التفعيل بسيط، كما عهدنا من Sophos:

- انتقل إلى Active Threat Response > NDR Essentials.

- فعِّل الميزة واختر الواجهات (مثل واجهات WAN).

- اضبط الحد الأدنى لدرجة التهديد (موصى به: 9-10).

تظهر الاكتشافات في لوحة التحكم، وسجل الأحداث، وSophos Central. لاختبار الميزة استخدم بيئة الاختبار من Sophos لمحاكاة السلوك الهجومي.

لإرشادات تفصيلية راجع الوثائق (NDR Essentials) أو فيديو العرض (NDR Essentials Demo).

المزايا

- لا يؤثر على الأداء: التحليل السحابي يوفّر موارد الجدار الناري.

- مجاني: متضمن في حزمة Xstream Protection.

- اكتشاف فعّال: يكتشف التهديدات داخل الحركة المشفَّرة دون فكها.

نقاط الضعف

يقتصر NDR Essentials على عتاد XGS ولا يدعم النشر الافتراضي أو السحابي، ولا وضع HA النشط-النشط. يقيّد ذلك الاستخدام خصوصًا للمؤسسات التي تعتمد على السحابة أو إعدادات التوفر العالي. كما يركّز على حركة شمال-جنوب فقط، ما يجعله أقل شمولًا من حلول NDR الكاملة.

بالمقارنة، تقدّم Palo Alto Networks وظائف NDR أشمل للحركة الداخلية، وتتمتع Fortinet FortiNDR بمرونة أكبر—رغم أن ذلك قد يتطلب تراخيص إضافية. نقاط القوة لدى Sophos هي التكامل المجاني، لكن القيود العتادية تظلّ نقطة سلبية.

| المتطلب | التفاصيل |

|---|---|

| الترخيص | حزمة Xstream Protection |

| العتاد | أجهزة XGS فقط؛ لا أجهزة افتراضية/سحابية |

| الواجهات المدعومة | فعلية، VLAN، LAG، Bridge (مناطق LAN/DMZ) |

| الأوضاع غير المدعومة | HA نشط-نشط |

ميزات إضافية في Sophos Firewall v21.5

تحسينات VPN وقابلية التوسع

يُحسّن SFOS v21.5 وظائف VPN:

- تسمية أوضح: أصبح «Site-to-Site» الآن «مستند إلى السياسات»، والأنفاق الواجهة «مستندة إلى المسار»، ما يقلل الالتباس.

- التحقق من تجمّع عناوين IP: يمنع تعارض العناوين في SSL-VPN وIPsec وL2TP وPPTP.

- تطبيق صارم لـ IPsec: يقلّل أخطاء إنشاء الأنفاق.

- سعة أكبر: حتى 3000 نفق VPN مستند إلى المسار و1000 نفق RED موقع-إلى-موقع مع 650 جهاز SD-RED، مثالي للشبكات العالمية.

نقد: يمكن أن تكون الوثائق حول سعة الأنفاق أكثر تفصيلًا. تقدّم Fortinet إرشادات أشمل.

Sophos DNS Protection

متاحة مجانًا لعملاء Xstream Protection مع تحديثات في SFOS v21.5:

- عنصر واجهة في لوحة التحكم: عرض حالة سريع.

- تحسين استكشاف الأخطاء: سجلات وإشعارات جديدة.

- إعداد مُوجّه: دليل خطوة بخطوة.

إلا أنّ وظائف السجل يمكن أن تكون أعمق. توفر Cisco Umbrella تحليلات DNS أكثر شمولًا، لكنها مدفوعة.

تحسينات الإدارة

جرى تحسين واجهة المستخدم:

- أعمدة قابلة للتعديل: يمكن تغيير عرض الأعمدة (مثل SD-WAN وNAT) مع حفظ الإعداد.

- بحث موسَّع: بحث نص حر في مسارات SD-WAN وقواعد ACL، مثال «192.168.1.0» أو «Domain xyz».

- الإعداد الافتراضي: لم تعد هناك قواعد جدار ناري افتراضية؛ الإجراء الافتراضي «لا شيء»، ما يزيد الأمان لكنه يربك المبتدئين.

- خط جديد: يحسّن مقروئية الواجهة.

نقد لسرعة الواجهة

رغم هذه التحسينات، تبقى واجهة SFOS v21.5 بطيئة، خصوصًا عند حفظ قواعد الجدار الناري وإعدادات WAF. كنت آمل أن ترفع Sophos الأداء بشكل واضح، لكن يبدو أن التقنية مبنية على معايير 2019. حفظ قواعد WAF بطيء للغاية، ولا ترقى الاستجابة إلى مستوى واجهات الويب الحديثة. في المقابل، تقدّم Fortinet وPalo Alto Networks واجهات أسرع وأكثر استجابة، ما يحسن سير العمل. تحتاج Sophos لتحسين ملحوظ للحاق بالمنافسة.

تحسينات تقنية أخرى

- حد حجم الملفات في WAF: قابل للضبط حتى 1 GB، مفيد لشركات الإعلام.

- قياس تلامس الأمان: مراقبة فورية لتغييرات ملفات OS عبر التحقق من Hash.

- تحسينات DHCP: دعم بادئات IPv6 من /48 إلى /64، تحسين التوافق مع مزودي ISP.

- اكتشاف MTU للمسار: يحل أخطاء فك تشفير TLS مع ML-KEM.

- NAT64: يتيح حركة IPv6 إلى IPv4 في وضع الوكيل الصريح، لكنه محدود؛ تقدم Cisco خيارات NAT64 أكثر مرونة.

| الميزة | التفاصيل |

|---|---|

| حد حجم ملفات WAF | قابل للضبط حتى 1 GB |

| قياس تلامس الأمان | مراقبة فورية لتغييرات ملفات OS |

| تحسينات DHCP | بادئات IPv6 /48–/64، RA/DHCPv6 مفعّل |

| اكتشاف MTU للمسار | يحل أخطاء فك تشفير TLS مع ML-KEM |

| NAT64 | حركة IPv6→IPv4 في الوكيل الصريح |

تغييرات الترخيص

مع أن ذلك ليس جديدًا في Sophos Firewall v21.5، يجدر الذكر أن Sophos ألغت قيود RAM على التراخيص الافتراضية والبرمجية والسحابية. أصبحت التراخيص الآن مقصورة على عدد نوى CPU، ما يزيد المرونة في البيئات السحابية.

كلمات أخيرة

تقدّم Sophos Firewall v21.5 لمسؤولي IT أدوات قوية مثل Entra ID SSO وNDR Essentials لتعزيز أمان الشبكة وإدارة المستخدمين. تجعل تحسينات VPN وحماية DNS والإدارة من SFOS v21.5 ترقية قوية، خصوصًا للشركات الصغيرة والمتوسطة التي تستخدم Xstream Protection. مع ذلك، فإن نقص دعم macOS، والقيود العتادية في NDR Essentials، وبطء الواجهة هي نقاط ضعف تجعل Sophos أقل تنافسية أمام Cisco أو Fortinet أو Palo Alto. أوصي بتجربة إصدار الوصول المبكر (تسجيل EAP) ومشاركة ملاحظاتك في مجتمع Sophos. ترقب المزيد على TrueNetLab!

إلى التحديث القادم، جو