Sophos Firewall v21.5 : nouvelles fonctionnalités pour la sécurité de votre réseau

Table of Contents

Introduction

Dans cet article, nous examinons les dernières nouveautés de Sophos Firewall v21.5 qui renforcent la sécurité de votre réseau et simplifient l’administration. En tant qu’admin IT, vous apprécierez tout particulièrement l’intégration Entra ID Single Sign-On (SSO) pour l’accès VPN et NDR Essentials pour la détection de menaces basée dans le cloud. Plongeons-nous dans le sujet !

Entra ID Single Sign-On : accès VPN transparent (Windows uniquement)

Quel est l’intérêt ?

L’intégration Entra ID SSO est une véritable valeur ajoutée pour les entreprises utilisant Microsoft Entra ID (anciennement Azure AD). Elle permet aux utilisateurs de se connecter au portail VPN ou au client Sophos Connect (version 2.4 ou supérieure) avec leurs identifiants Entra ID existants, sans avoir à gérer de mots de passe VPN séparés. Cela économise du temps, réduit la fatigue liée aux mots de passe et renforce la sécurité grâce à la prise en charge de l’authentification multifacteur (MFA).

Comment ça fonctionne ?

Sophos Firewall v21.5 utilise OAuth 2.0 et OpenID Connect pour une authentification sécurisée par jeton. Ces protocoles modernes sont plus robustes que les anciens standards comme SAML ou Kerberos, car ils minimisent le risque de vol de mots de passe. Les utilisateurs sélectionnent l’option SSO dans le portail VPN ou le client Sophos Connect ; s’ils sont déjà connectés à Entra ID, l’authentification s’effectue automatiquement. La MFA fournit une couche de sécurité supplémentaire, particulièrement utile dans les environnements hybrides Microsoft 365.

Configuration

La mise en place du SSO Entra ID dans SFOS v21.5 se fait en quelques étapes, réalisables si vous suivez attentivement les détails :

- Configurer un serveur d’authentification : ajoutez dans Sophos Firewall un serveur d’authentification avec l’ID d’application Azure. Un guide détaillé se trouve dans la documentation Sophos (serveur Microsoft Entra ID).

- Enregistrer les URL de rappel : ajoutez dans Azure les URL du portail VPN et de l’accès distant en tant qu’URL de rappel pour assurer une communication sécurisée.

- Importer le fichier de déploiement : pour le client Sophos Connect, importez un fichier de déploiement contenant le nom de la passerelle. Exemple :

[

{

"gateway": "vpn.example.com",

"vpn_portal_port": 443,

"check_remote_availability": false

}

]

- gateway : doit correspondre exactement à l’URL de rappel dans Azure, sinon la connexion échouera.

- vpn_portal_port : port HTTPS par défaut 443.

- check_remote_availability : ignore la vérification de disponibilité de la passerelle, utile dans les environnements à connectivité instable.

Migration : si vous migrez depuis une version SFOS antérieure avec Azure AD SSO, Sophos Firewall v21.5 active automatiquement le SSO, mais vous devez ajouter manuellement l’URI de rappel pour le portail VPN dans Azure.

Pour un guide visuel, consultez la vidéo officielle (démonstration Entra ID SSO).

Avantages

- Convivialité : plus de données d’identification VPN distinctes, idéal pour les environnements Microsoft 365.

- Sécurité : la MFA et l’authentification par jeton protègent contre le vol d’identité.

- Efficacité : moins de gestion des mots de passe.

Points faibles

Malheureusement, Entra ID SSO dans SFOS v21.5 n’est disponible que pour les clients Sophos Connect sous Windows. Les utilisateurs macOS sont donc exclus – un sérieux inconvénient dans les environnements mixtes où les Mac sont courants. Sophos accuse souvent du retard sur macOS ; tandis que les utilisateurs Windows profitent du SSO, ceux sous macOS doivent recourir à des configurations IPsec natives ou à des outils comme Tunnelblick, ce qui alourdit l’expérience utilisateur. Sophos a exprimé son intérêt pour un support macOS futur, mais en attendant, cela reste un désavantage clair.

En comparaison, les concurrents font mieux : Cisco Secure Client prend en charge le SSO avec Azure AD sur macOS (Cisco Secure Client), et Fortinet offre des fonctionnalités similaires sur les deux plateformes avec FortiClient (Fortinet FortiClient). Sophos doit rapidement combler cet écart.

Autres limitations :

- Flexibilité restreinte : le portail VPN, SSL-VPN et IPsec doivent utiliser le même serveur SSO Entra ID.

- Erreurs occasionnelles : des problèmes d’authentification lors des reconnexions sont rapportés et devraient être corrigés dans la version générale (Sophos Connect 2.4).

- Documentation : les guides pourraient être plus détaillés, surtout pour les environnements hybrides complexes.

NDR Essentials : détection avancée des menaces

Qu’est-ce que c’est ?

NDR Essentials est une solution cloud de Network Detection and Response intégrée à Sophos Firewall v21.5 et gratuite pour les clients Xstream Protection. Elle utilise l’IA pour détecter des menaces telles que la communication C2 ou les domaines générés dynamiquement (DGA) dans le trafic chiffré, sans impacter les performances du pare-feu.

Comment ça fonctionne ?

SFOS v21.5 extrait les métadonnées du trafic TLS chiffré et des requêtes DNS, puis les envoie au cloud Sophos Intellix. Deux moteurs IA y analysent les données :

- Encrypted Payload Analysis (EPA) : détecte les anomalies dans le trafic chiffré par reconnaissance de motifs, sans déchiffrer les données.

- Détection DGA : identifie les domaines générés dynamiquement, souvent utilisés par les malwares pour le C2.

L’architecture cloud décharge le pare-feu et permet des mises à jour continues des modèles IA. Les menaces détectées reçoivent un score de 1 (faible) à 10 (élevé) et sont consignées dans le pare-feu. Il n’existe pas encore de blocage automatique, ce qui peut réduire les faux positifs, mais serait utile à l’avenir.

NDR Essentials vs version complète

NDR Essentials est une version « allégée » qui se concentre sur le trafic passerelle (Nord-Sud). La version complète de Sophos NDR offre une surveillance plus large, y compris du trafic interne (Est-Ouest), et est disponible comme appliance virtuelle ou sur matériel certifié. Elle supporte jusqu’à 40 Gbps et 120 000 connexions/s, idéale pour les grandes entreprises. Elle fournit également une visibilité détaillée sur les appareils non protégés, les IoT et les menaces internes, ce que NDR Essentials ne fait pas.

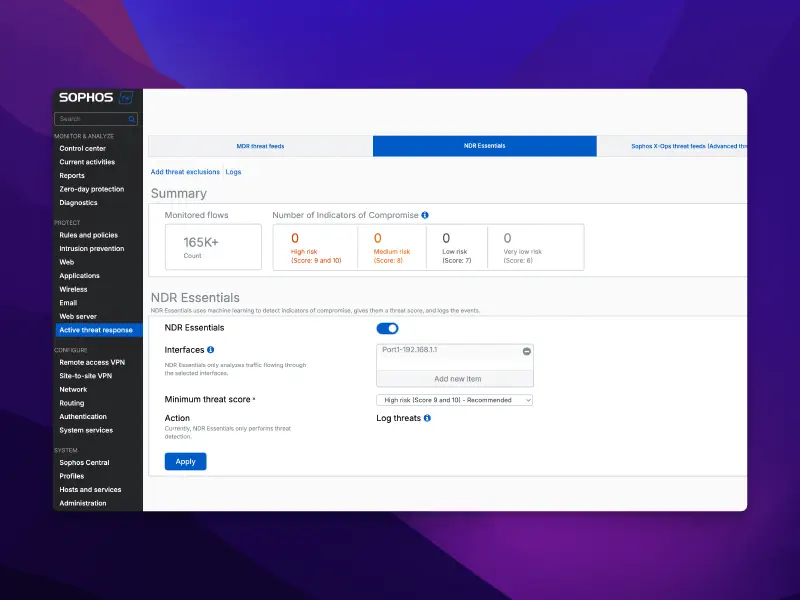

Mise en œuvre

L’activation est simple, comme souvent chez Sophos :

- Allez dans Active Threat Response > NDR Essentials.

- Activez la fonctionnalité et sélectionnez les interfaces (p. ex. WAN).

- Définissez le score minimal de menace (recommandé : 9-10).

Les détections sont visibles dans le Control Center, le Log Viewer et Sophos Central. Pour les tests, utilisez l’environnement de test Sophos (Sophos Test) pour simuler des comportements d’attaque.

Des guides détaillés sont disponibles dans la documentation (NDR Essentials) ou dans la vidéo de démonstration (NDR Essentials Demo).

Avantages

- Aucune charge de performance : l’analyse cloud préserve les ressources du pare-feu.

- Gratuit : inclus dans le bundle Xstream Protection.

- Détection efficace : identifie les menaces dans le trafic chiffré sans déchiffrement.

Points faibles

NDR Essentials est limité au matériel XGS et ne prend pas en charge les déploiements virtuels ou cloud, ni le mode HA Active-Active. Cela limite l’usage, notamment pour les entreprises utilisant le cloud ou recherchant une haute disponibilité. De plus, l’accent mis sur le trafic Nord-Sud est moins complet que les solutions NDR pleinement fonctionnelles.

À titre de comparaison, Palo Alto Networks propose dans ses NGFW des fonctions NDR plus étendues pour le trafic Est-Ouest (Palo Alto NDR). Fortinet FortiNDR est également plus flexible, bien qu’exigeant souvent des coûts de licence supplémentaires (Fortinet FortiNDR). Sophos se distingue par son intégration gratuite, mais les restrictions matérielles sont un inconvénient.

| Exigence | Détails |

|---|---|

| Licence | Xstream Protection Bundle |

| Matériel | Matériel XGS uniquement, pas de dispositifs virtuels/cloud |

| Interfaces prises en charge | Physique, VLAN, LAG, Bridge (zones LAN/DMZ) |

| Modes non pris en charge | HA Active-Active |

Autres nouveautés de Sophos Firewall v21.5

Améliorations VPN et scalabilité

SFOS v21.5 optimise les fonctionnalités VPN :

- Nomenclature plus claire : « Site-to-Site » devient « policy-based » ; les interfaces tunnel deviennent « route-based », réduisant la confusion.

- Validation du pool d’adresses IP : évite les conflits d’adresses pour SSL-VPN, IPsec, L2TP et PPTP.

- Renforcement strict d’IPsec : minimise les échecs d’établissement de tunnel.

- Capacité étendue : jusqu’à 3 000 tunnels VPN route-based et 1 000 tunnels RED Site-to-Site avec 650 appareils SD-RED, idéal pour les réseaux mondiaux.

Critique : la documentation sur les capacités de tunnels pourrait être plus détaillée. Fortinet propose des guides plus complets (Fortinet VPN).

Sophos DNS Protection

Gratuit pour les clients Xstream Protection, avec des mises à jour dans Sophos Firewall v21.5 :

- Widget Control Center : aperçu rapide de l’état.

- Dépannage amélioré : nouveaux journaux et notifications.

- Assistant de configuration guidée : pas-à-pas détaillé.

Les fonctions de journalisation pourraient toutefois être plus riches. Cisco Umbrella fournit des analyses DNS plus approfondies, mais payantes (Cisco Umbrella).

Améliorations de l’administration

L’interface utilisateur a été optimisée :

- Colonnes de tableau personnalisables : largeur des colonnes (p. ex. SD-WAN, NAT) modifiable et mémorisée.

- Recherche avancée : recherche plein texte dans les routes SD-WAN et les règles ACL, p. ex. « 192.168.1.0 » ou « domaine xyz ».

- Configuration par défaut : plus de règles pare-feu par défaut, action par défaut sur « Aucune », ce qui augmente la sécurité mais peut surprendre les débutants.

- Nouvelle police : lisibilité améliorée.

Critique de la lenteur de l’UI

Malgré ces améliorations, l’interface de SFOS v21.5 reste lente, en particulier lors de l’enregistrement de règles pare-feu et de paramètres WAF. J’espérais une nette amélioration, mais l’UI semble toujours dater de 2019. L’enregistrement des règles WAF est interminable et la réactivité n’est pas au niveau des interfaces web modernes. En comparaison, Fortinet et Palo Alto Networks offrent des UIs plus rapides et réactives (Fortinet FortiGate, Palo Alto NGFW). Sophos doit améliorer ce point pour rester compétitif.

Autres améliorations techniques

- Limite de taille de fichier WAF : configurable jusqu’à 1 Go, utile pour les médias.

- Télémétrie de sécurité : surveillance en temps réel des modifications de fichiers OS via validation de hachage.

- Améliorations DHCP : prise en charge des préfixes IPv6 de /48 à /64, meilleure compatibilité avec les FAI.

- Path MTU Discovery : corrige les erreurs de déchiffrement TLS avec ML-KEM.

- NAT64 : permet le trafic IPv6 vers IPv4 en mode proxy explicite, mais avec des limites. Cisco propose des options NAT64 plus flexibles (Cisco NAT64).

| Fonction | Détails |

|---|---|

| Limite de taille de fichier WAF | Jusqu’à 1 Go |

| Télémétrie de sécurité | Surveillance en temps réel des modifications de fichiers OS |

| Améliorations DHCP | Préfixes IPv6 /48 à /64, RA/DHCPv6 activés |

| Path MTU Discovery | Corrige les erreurs TLS ML-KEM |

| NAT64 | IPv6-vers-IPv4 en mode proxy explicite |

Changements de licence

Bien que cela ne soit pas nouveau dans Sophos Firewall v21.5, il est important de noter que Sophos a supprimé les limites RAM pour les licences virtuelles, logicielles et cloud. Les licences sont désormais limitées par les cœurs CPU, ce qui accroît la flexibilité dans le cloud (mise à jour de licence Sophos).

Derniers mots

Sophos Firewall v21.5 offre aux administrateurs IT des outils puissants comme Entra ID SSO et NDR Essentials, qui améliorent la sécurité réseau et la gestion des utilisateurs. Les mises à jour concernant le VPN, la protection DNS et l’administration font de SFOS v21.5 une mise à niveau solide, surtout pour les PME disposant de Xstream Protection. Toutefois, l’absence de support macOS, les restrictions matérielles de NDR Essentials et la lenteur de l’interface utilisateur constituent des points faibles qui placent Sophos derrière Cisco, Fortinet ou Palo Alto. Je vous recommande de tester la version Early Access (inscription EAP) et de partager vos retours dans la communauté Sophos (Sophos Community). Restez à l’écoute de TrueNetLab pour plus de nouveautés !

À la prochaine mise à jour, Joe